能力值:

( LV4,RANK:50 )

( LV4,RANK:50 )

|

-

-

2 楼

有很暴力的方式,把虚拟机内存给dump下来,然后搜DEX

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

3 楼

你dump出来的也不是完整的,要修正内存dex结构吧

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

4 楼

就算dump出来内存也搜索不到dex,dex在内存里面处理过了,真正被加载的dex的头应该是被修改了。

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

5 楼

梆梆和爱加密其实就一垃圾,要拿dex轻而易举,是大牛都懂的!

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

6 楼

惊现装逼党。。。

|

能力值:

( LV3,RANK:30 )

( LV3,RANK:30 )

|

-

-

7 楼

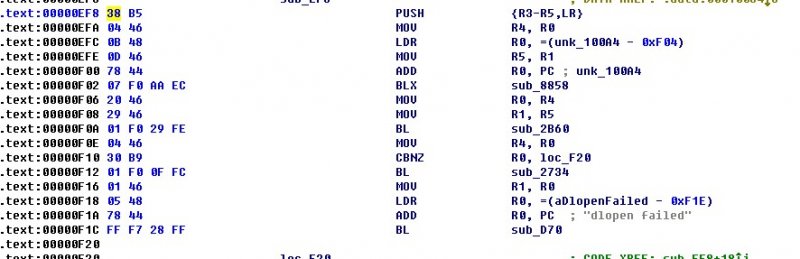

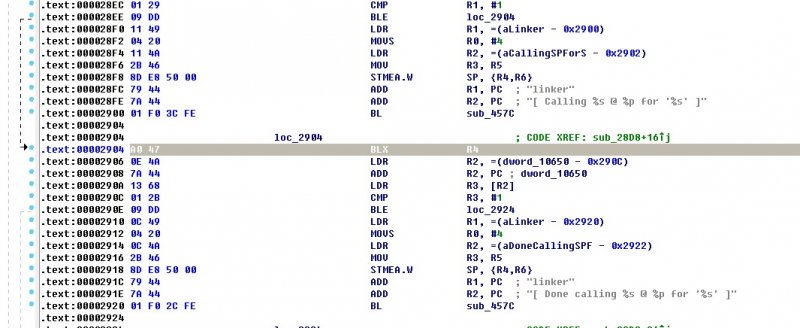

补充1:如何调试并断在INIT:

自己写个程序,调用libsecexe.so,加个按钮,在点击时才加载,

调试时先attach进程,找到linker的dlyopen的开始跟

dlyopen在/system/bin/linker里,IDA里没有看到导出,只能找通过找文本找到函数

本次进去到soinfo::CallFunction,地方

输出代码

void soinfo::CallConstructors() {

...

CallFunction("DT_INIT", init_func);

...

}

void soinfo::CallFunction(const char* function_name UNUSED, linker_function_t function) {

if (function == NULL || reinterpret_cast<uintptr_t>(function) == static_cast<uintptr_t>(-1)) {

return;

}

TRACE("[ Calling %s @ %p for '%s' ]", function_name, function, name);

function();//上面的BLX R4就是这里

TRACE("[ Done calling %s @ %p for '%s' ]", function_name, function, name);

set_soinfo_pool_protection(PROT_READ | PROT_WRITE);

}

找到后断在 BLX R4地方,最后再点击按钮加载

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

8 楼

装不装逼,放个最新版本梆梆加固的APP上来即可

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

9 楼

用定制的系统拿dex自然是轻而易举,关键的API拦截一下就行了,楼主这里是想讨论如何突破它的so保护措施的吧?

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

10 楼

楼主原话“之前网上传的梆梆加固的破解方法,现在已经失效,gdb attach子线程直接退出,根本gcore不出任何有价值的东西.

现在还暂时找不出直接拿到dex的方法,”

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

11 楼

好吧,如果楼主只是想拿到dex的话,推荐还是定制一个系统吧,自动化破解加固~

ps.不过对这种so的保护措施我还是很感兴趣的,貌似很牛逼的样子。。。

|

能力值:

( LV4,RANK:50 )

( LV4,RANK:50 )

|

-

-

12 楼

最多修改一下头,其他信息都必须还原。你可以同Method对象所指向的内存,往上找~

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

13 楼

反正内存弄出来的odex..确实是需要修复...水平有限,等忙完手头项目再研究如何修复之类...but可以看完整的smali....需求已满足..哈哈..

挡住了dex2jar...没挡住baksmali嘛

|

能力值:

( LV8,RANK:120 )

( LV8,RANK:120 )

|

-

-

14 楼

感谢分享,学习了!

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

15 楼

好像都很牛啊,还定制的系统,,,怎么定制来具体说说

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

16 楼

难道是davilk虚拟机层面的定制?

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

17 楼

貌似楼主的分析还是刚刚开始。后面还有很长的路要走啊。

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

18 楼

哎 最近老是碰到 被加固的apk 求大牛 写篇脱壳 贴

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

19 楼

mark...

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

20 楼

和win差不多吧,重载或者自建调试机制

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

21 楼

还用重载?自己定制个kernel,想干啥干啥

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

22 楼

这么多梆梆加密过的游戏,为什么还是被破解

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

23 楼

爱加密?不是很好用

|

能力值:

( LV4,RANK:40 )

( LV4,RANK:40 )

|

-

-

24 楼

请教下所谓定制系统是怎么个回事??怎么定制?有没有类似资料,介绍下好么?最近看到一个加密的app,只想看到其中smail就行,不用达到编译目的,怎么做?谢谢!

|

能力值:

( LV3,RANK:30 )

( LV3,RANK:30 )

|

-

-

25 楼

DEX文件要被加载到虚拟机中运行,可以考虑在这时做文章.但现在的APK已经远不是拿下DEX有用的了,很多逻辑都是.SO开发的,.SO本身还被加密.

|

|

|