-

-

[原创]题目2解题思路

-

发表于: 2015-1-25 13:51 2229

-

1.将apk提交到我们开发的分析平台akana上分析,可以看出解密过程位于native代码中;788K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4C8j5h3&6S2i4K6u0W2L8h3!0T1K9i4y4W2j5$3I4S2j5W2)9J5k6h3!0J5k6#2)9J5c8X3q4F1k6s2u0G2K9h3c8Q4x3V1k6A6L8X3c8W2P5q4)9J5k6h3A6K6M7q4)9K6c8Y4c8&6M7r3g2Q4x3@1c8J5k6i4y4#2L8s2c8Q4x3U0k6E0k6o6g2Q4x3@1b7^5x3$3x3%4z5e0f1J5z5o6f1@1j5h3g2T1x3e0S2W2z5h3b7I4y4$3f1%4j5U0c8U0y4U0b7J5x3e0p5$3y4h3p5^5x3U0t1I4y4K6g2S2z5e0b7%4x3h3p5%4x3o6m8U0x3K6R3@1x3e0k6T1j5h3t1H3z5h3f1H3j5e0b7$3k6h3f1J5x3$3t1#2j5h3f1$3x3e0S2W2k6e0k6U0j5K6V1#2y4o6x3K6k6e0c8U0j5U0k6W2j5X3u0T1k6r3x3`.

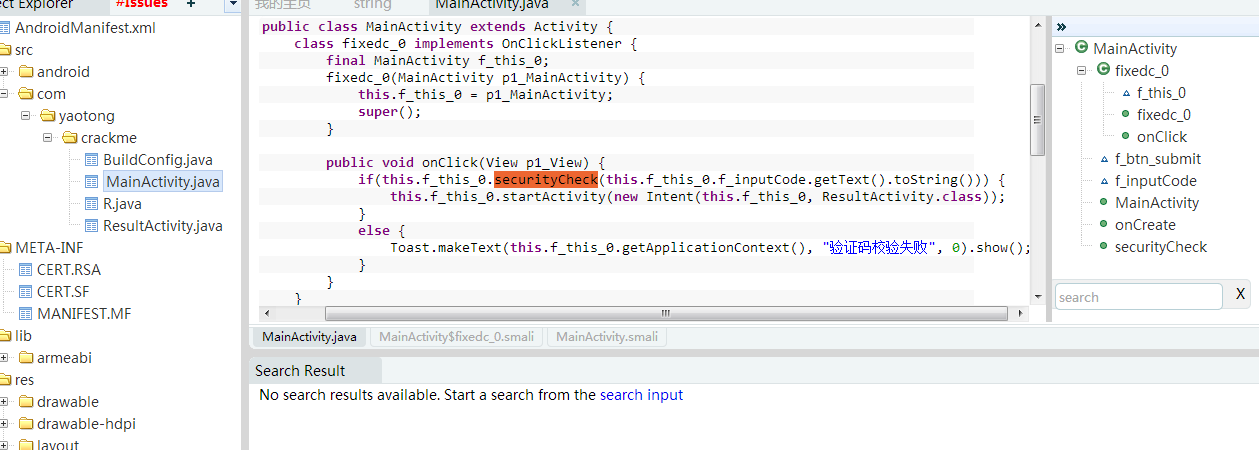

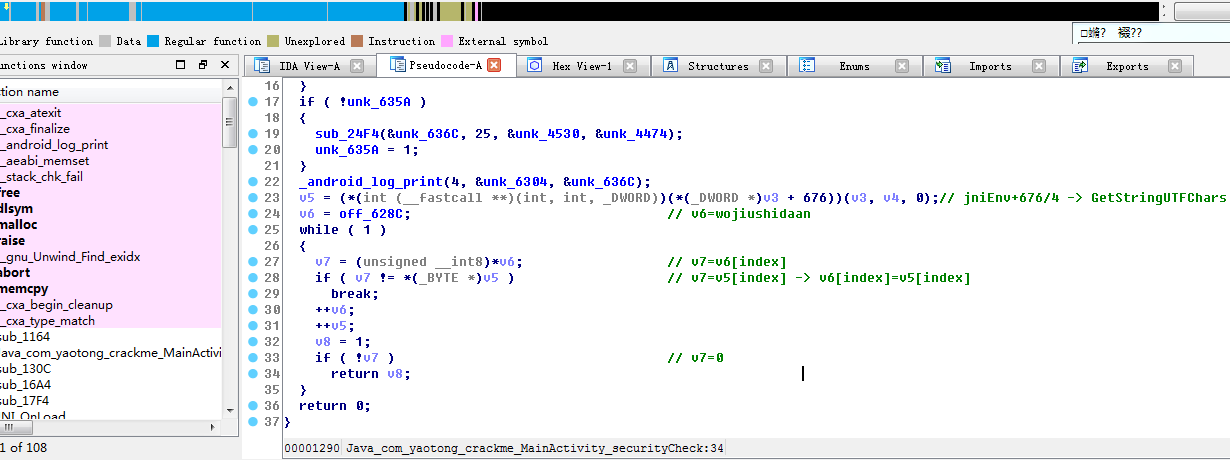

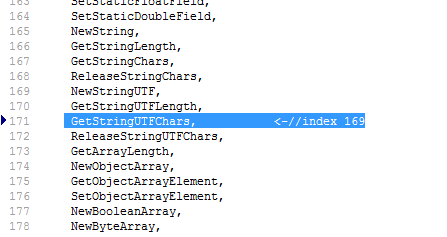

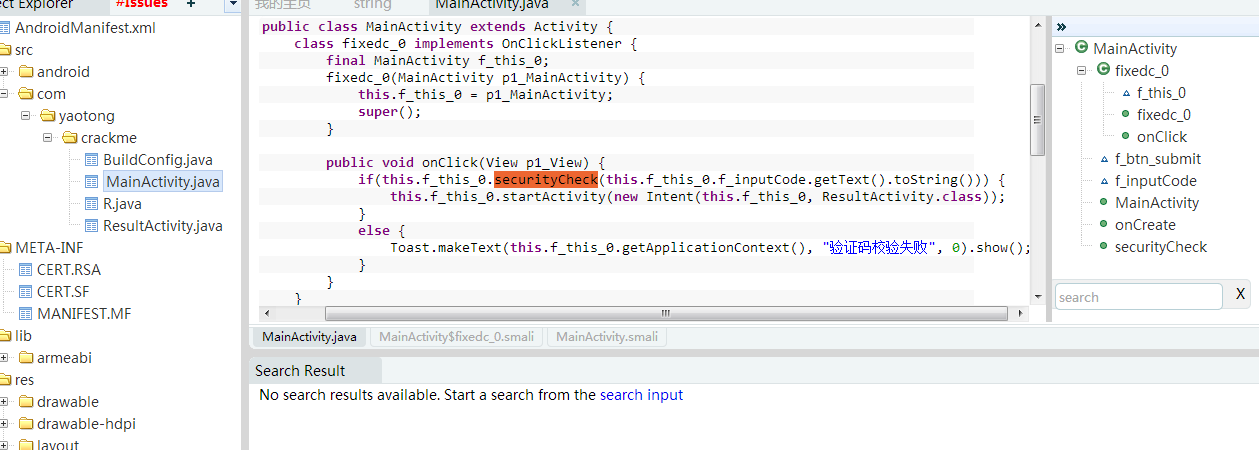

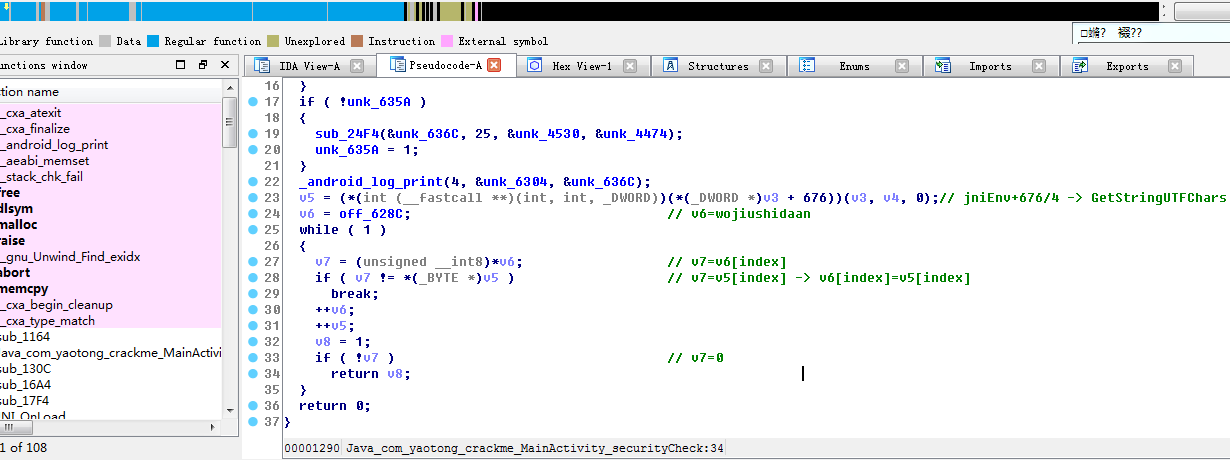

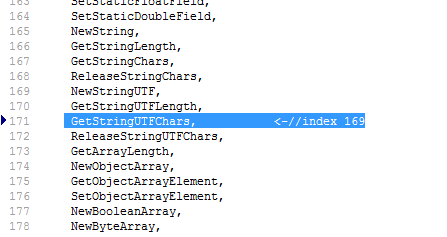

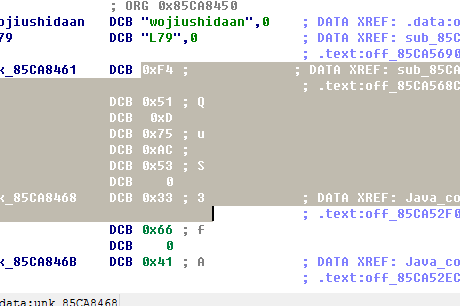

2.在ida中可以看到静态的解密代码。反编译后如图所示,所需密文为wojiushidaan

3.输入答案,发现错误,推测可能该值被动态修改,使用gdb的gcore命令将内存dump出来

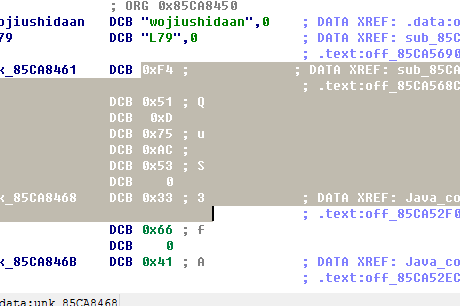

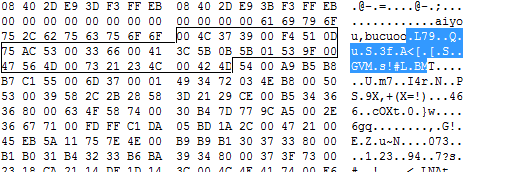

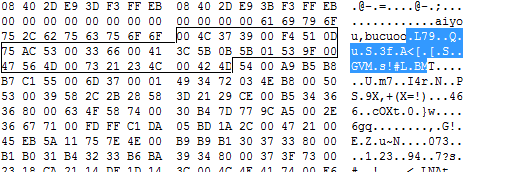

4.在内存中搜索该字符串附近的hex value,最终发现wojiushidaan在运行后被替换成aiyou,bucuoo,如图

2.在ida中可以看到静态的解密代码。反编译后如图所示,所需密文为wojiushidaan

3.输入答案,发现错误,推测可能该值被动态修改,使用gdb的gcore命令将内存dump出来

4.在内存中搜索该字符串附近的hex value,最终发现wojiushidaan在运行后被替换成aiyou,bucuoo,如图

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

赞赏

他的文章

- [原创]第一题解题思路 3028

- [原创]第二题解题思路 3186

- [原创]第三题解题思路 5382

- [原创]题目3解题思路 2469

- [原创]题目2解题思路 2230

赞赏

雪币:

留言: