-

-

[原创]一、二题解

-

发表于: 2015-1-26 11:13 2044

-

第一题:

直接运行APK,在log中看到table 和 pw:义弓么丸广之。

反编译APK,找到方法:private static byte[] aliCodeToBytes(String codeTable, String strCmd) ,使用table和pw调用方法,得到code:581026

第二题:

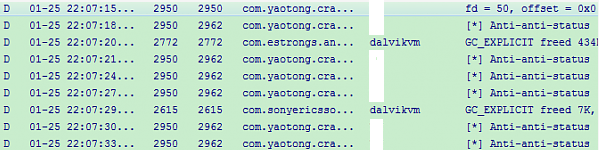

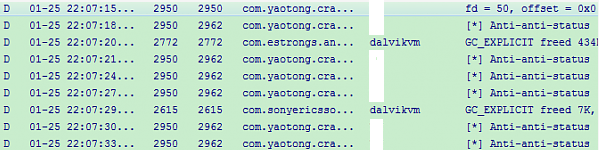

将反反调试模块注入进程,启动程序检测到反调式并patch

静态分析,在0x628c找到关键字符串:wojiushidaan

动态调试,此字符串被修改为:aiyou,bucuoo,即code

直接运行APK,在log中看到table 和 pw:义弓么丸广之。

反编译APK,找到方法:private static byte[] aliCodeToBytes(String codeTable, String strCmd) ,使用table和pw调用方法,得到code:581026

第二题:

将反反调试模块注入进程,启动程序检测到反调式并patch

静态分析,在0x628c找到关键字符串:wojiushidaan

动态调试,此字符串被修改为:aiyou,bucuoo,即code

赞赏

赞赏

雪币:

留言: