-

-

[原创]rmnet蠕虫病毒分析记录及花絮

-

发表于: 2017-1-20 16:17 60897

-

最近几天机器被入侵,收集到一个感染类的蠕虫病毒,除Windows目录和System32目录以外,全盘感染exe、dll、html、htm文件,感染可移动设备、以实现传播。

基本功能是通过Inline Hook ZwWriteVirtualMemory函数,然后调用CreateProcess启动IE浏览器,CreateProcess内部会调用ZwWriteVirtualMemory函数,从而实现注入DLL文件到IE中,达到恶意程序不落地的目的,逆向出来后的代码逻辑发现,该Hook部分和论坛里《感染型病毒编程实现,有源码》http://bbs.pediy.com/showthread.php?t=185804的原理编程逻辑与风格很相似,不知道蠕虫的作者是不是受此启发。

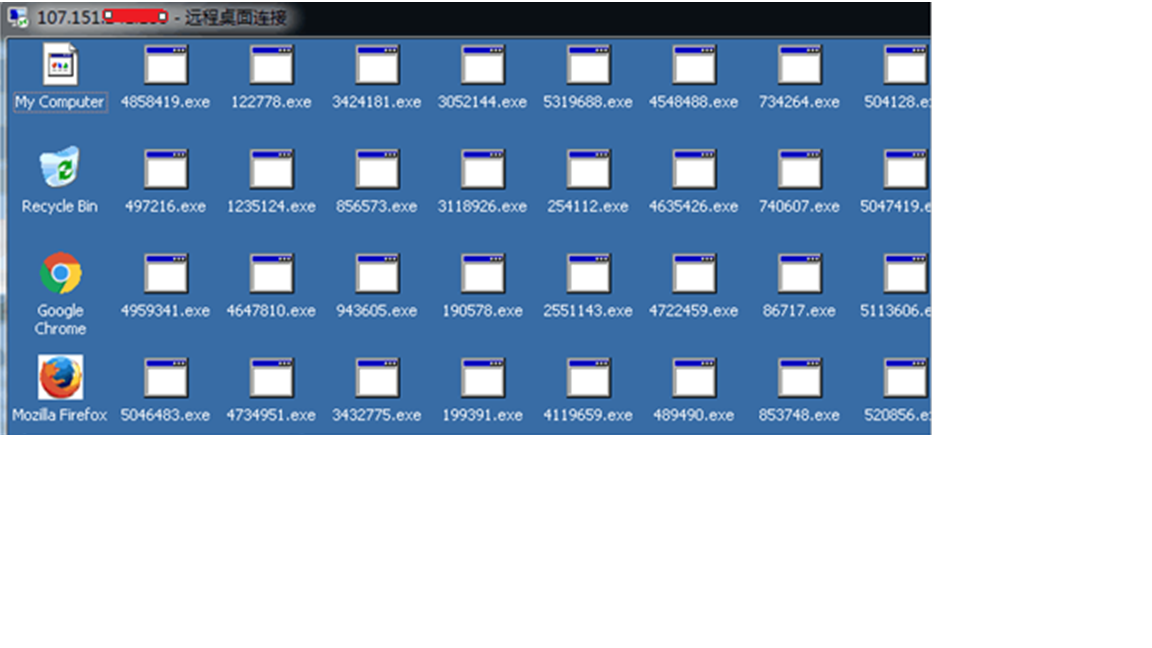

机器内出现淘宝刷流量、3389密码爆破等工具,使该被黑的服务器作为跳板继续攻击其他服务器,对开放3389端口的机器进行扫描,截止到被发现的时候,已经成功爆破出一个服务器107.151.*.*,该服务器上都是放置的图标都是远控木马服务端,但是暂时不清楚为什么桌面上生成这么多的木马控制端,名字不同,MD5一样,拷贝出来后粗略分析一下(不是接下来分析的rmnet样本),exe文件运行的时候解密程序的真实入口点,在临时文件夹下释放一个随机名的dll文件(使用BC++编写),然后注入到explore进程中,实现木马的远控功能。

分析后,在网上搜了一下rmnet关键字,发现该蠕虫曾经以各种小工具的形式在互联网上传播bb2K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4c8S2N6W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3K9h3&6V1k6i4S2Q4x3V1k6F1k6i4N6K6c8r3g2@1j5h3W2D9i4K6u0r3x3e0R3%4i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5q4!0q4z5q4)9^5y4g2!0n7c8g2!0q4z5q4!0m8c8g2!0m8c8W2!0q4y4g2)9^5c8W2)9^5c8q4!0q4y4#2)9&6y4#2)9^5y4g2!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4g2!0m8c8g2)9&6c8g2!0q4z5g2!0m8b7g2)9^5b7#2!0q4y4g2!0m8c8g2!0m8y4q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9^5b7g2!0m8y4g2!0q4y4g2)9&6x3g2)9^5b7g2!0q4c8W2!0n7b7#2)9^5z5g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2)9&6x3q4)9^5c8g2!0q4y4W2)9&6c8q4!0m8y4g2!0q4y4g2)9&6b7#2!0m8z5q4!0q4y4#2)9&6b7#2)9^5b7W2!0q4z5g2)9&6b7W2!0m8b7g2!0q4z5q4!0m8c8g2!0n7b7g2!0q4y4g2)9&6c8q4)9&6b7W2!0q4z5g2)9^5y4#2)9^5b7#2!0q4y4q4!0n7z5g2)9&6c8W2!0q4y4#2)9&6b7#2)9^5b7W2!0q4y4g2)9^5z5q4!0n7x3q4!0q4y4g2)9&6c8q4)9&6b7W2!0q4y4g2)9^5c8W2)9^5b7W2!0q4z5q4!0m8x3W2!0m8b7W2!0q4y4#2)9&6b7W2!0n7z5q4!0q4y4g2)9^5y4g2!0n7x3#2!0q4z5q4!0m8x3q4)9&6y4g2!0q4z5q4)9&6z5g2!0m8b7W2!0q4y4W2)9^5y4q4)9&6c8W2!0q4y4W2)9&6c8W2)9&6x3#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2!0n7z5q4)9&6y4W2!0q4y4g2!0m8c8q4)9&6x3q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4c8W2!0n7b7#2)9^5z5r3S2@1N6s2m8Q4x3@1q4Q4x3V1k6Q4x3V1k6T1j5Y4y4Q4x3X3g2H3k6h3c8A6P5g2)9J5k6h3y4G2L8g2)9J5c8Y4y4Z5L8%4N6@1K9s2u0W2j5h3c8Q4x3X3g2H3K9s2m8Q4x3@1k6@1i4K6y4p5x3U0l9J5y4K6p5$3i4@1g2r3i4@1u0o6i4K6R3&6i4@1g2r3i4@1u0o6i4K6R3^5K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0T1M7#2)9J5k6i4m8W2k6r3W2&6i4K6u0W2j5$3!0E0i4K6u0r3M7$3S2G2N6%4c8Z5M7X3g2S2k6q4)9J5k6i4m8Z5M7q4)9K6c8Y4c8Q4x3@1b7J5x3o6f1%4y4U0N6Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

赛门铁克开发了一款专门针对此蠕虫的专杀工具。

这里记录一下自己的分析过程。

样本、dump、以及详细报告见附件

rmnet蠕虫分析记录.pdf

样本.zip