-

-

[转帖]完全控制你手机的Android Drammer

-

发表于: 2017-4-6 15:38 2489

-

在早些时候,安全研究人员使用Project Zero概述的方式来劫持电脑,通过在内存中滥用的一个设计缺陷和系统上获得更高的内核权限运行Linux系统。现在,同样先前发现设计的弱点被利用来获得无拘无束“根”数以百万计的Android智能手机,攻击目标是设备的动态随机存取存储器(DRAM)的一个漏洞Rowhammer。这样的攻击方式已经被试验过很多次,非常成功,现在已经被应用到实战中。

针对移动设备的攻击Rowhammer同样是危险的,因为它可以把是以百万Android手机上的所有数据完全复制,而且几乎所有的安卓用户都有被入侵的风险。这样的风险只能等到下一个安全补丁的发布才可能被修复。

该Rowhammer攻击涉及执行的重复访问一个内存芯片上的晶体管相同的“行”,在一秒钟的一小部分在这个过程被称为恶意应用程序“锤击”。

这样一来,锤击内存区域会干扰相邻行,导致行漏电进入下一行,最终导致位翻转。并且由于位数据进行编码,这种微小的变化可修改数据,创建一个方法来获得对设备的控制。

总之,Rowhammer与新一代DRAM芯片的一个问题,其中重复访问的存储器中的行可造成“ 位翻转 ”在相邻行可能允许任何人来改变存储在所述存储器中的内容的值。

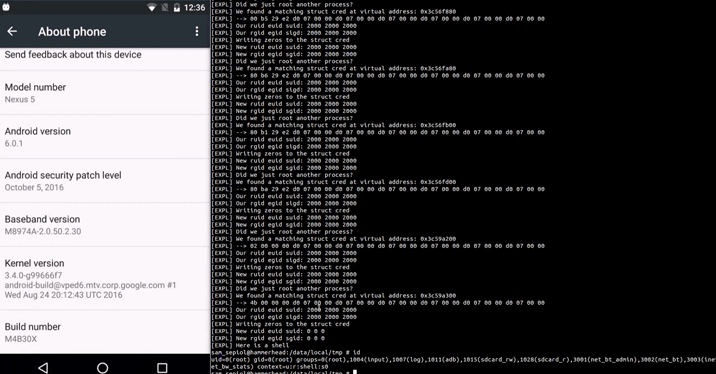

为了测试在手机上Rowhammer攻击,研究人员创建了一个新的证据的概念开发,被称为DRAMMER,发现其数据挖掘成功地改变了关键位的方式,从三星,OnePlus,LG完全根大品牌的Android设备,摩托罗拉,以及其他可能的制造商 ,研究人员成功地根植Android系统手机,包括谷歌的Nexus 4和Nexus 5; LG的G4; 三星Galaxy S4和S5银河从2013年和2014年摩托罗拉的Moto G的机型; 和一加手机。

“不仅我们的[DRAMMER]攻击表明实际,确定Rowhammer攻击是数十亿移动用户的一个真正的威胁,但它也表明,Rowhammer是...比其他任何平台上(可靠利用)的第一次努力x86和设置比现有解决方案非常有限的软件功能,“研究人员在论文中[写道PDF Drammer]题为”:在移动平台确定性Rowhammer攻击。

黑客安全专家创建了一个应用程序 - 包含其生根利用 - 这需要以避免引起怀疑没有特殊的用户权限。然后DRAMMER攻击将需要一个替罪羊来下载恶意软件股价应用(研究人员的攻击代码)来执行。

本文来自 危险漫步博客 转载请注明;

本文地址:b86K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4N6W2K9i4S2A6j5h3&6E0j5h3&6T1N6g2)9J5k6h3y4G2L8g2)9J5c8X3q4J5N6r3W2U0L8r3g2Q4x3V1j5^5y4K6N6Q4x3X3g2Z5N6r3#2D9