-

-

[原创]cve-2017-7494 Samba远程代码执行分析

-

发表于: 2017-5-31 17:04 7076

-

前几天小伙伴们一直在讨论的Samba漏洞,我也试着复现分析一下。

本来前几天搞定了,一直没时间上传上来。

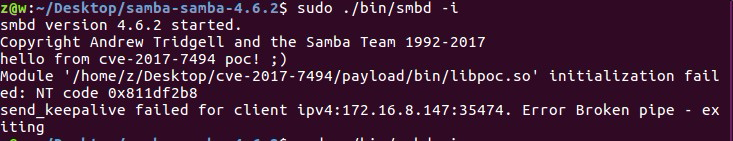

漏洞影响的是Samba 3.5.0 之后到4.6.4/4.5.10/4.4.14中间的所有版本,在github上下载了4.6.2版本,手工编译,配置一个可匿名读写等目录,运行 sudo ./bin/smbd -i。

两个exp 地址

1. b02K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6G2L8i4u0A6z5e0M7@1x3g2)9J5c8X3y4$3k6g2)9J5k6o6t1H3x3e0N6Q4x3X3b7%4y4o6V1@1

2. bf7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2P5s2m8D9L8$3W2@1i4K6u0V1k6r3u0Q4x3X3g2U0L8$3#2Q4x3V1k6W2P5s2m8D9L8$3W2@1M7#2)9J5c8U0b7J5x3o6j5H3i4K6u0r3

经测试都能成功利用

一开始看360博客,关于这个漏洞的利用过程有点懵,又看了看exploit-db漏洞利用的exp,还是没看懂

不过回过头来感觉还是要从exp入手

exp里面,作者重写了_retrieveFileFromOffset_SMB1Unix 这个方法

看来关键就是这个函数改了什么

和原码对比之后就少了一句

不过也正好对应了360博客里面的利用过程:构造一个有’/’ 符号的管道名或路径名

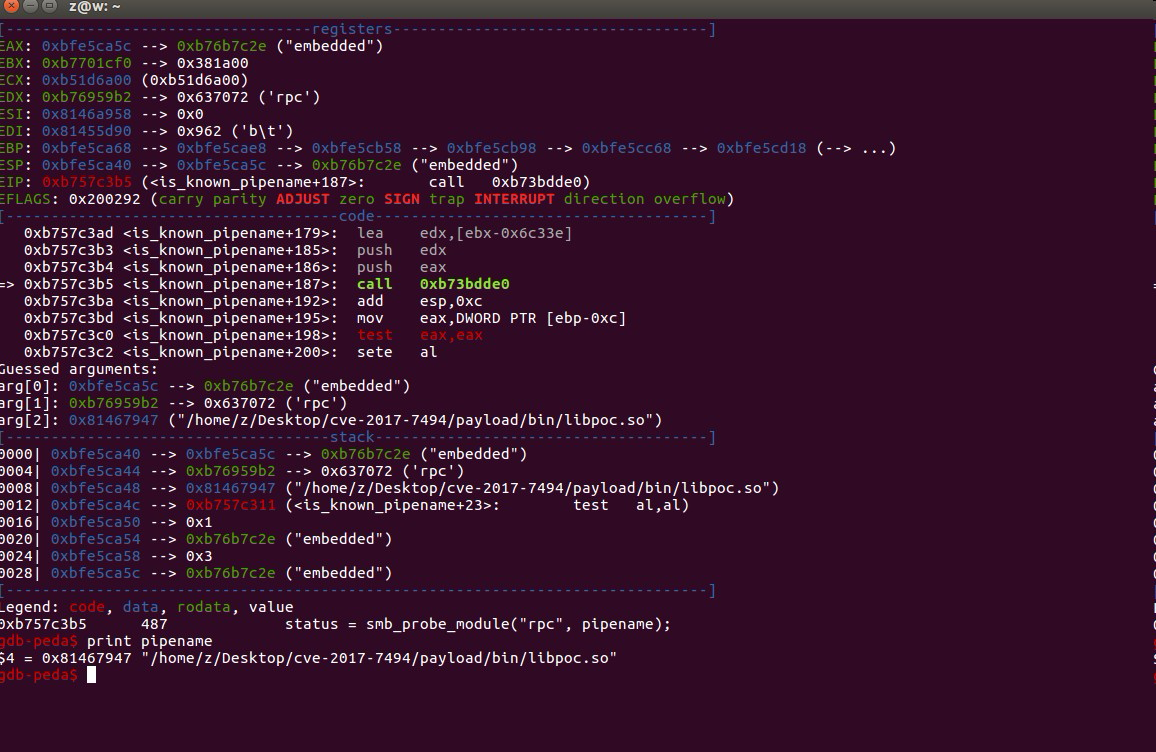

光这么看感觉还不明朗,试着动态调试

gdb 附加smbd 进程

来到触发漏洞等函数

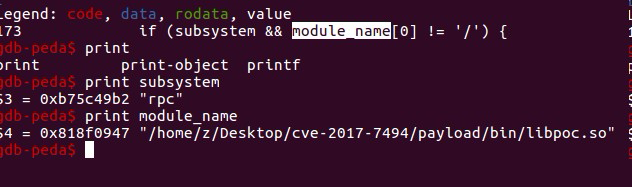

进入函数,来到关键的判断

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课