前言

本篇文章主要介绍了在一次漏洞悬赏项目中如何利用配置错误挖到一个认证绕过漏洞。

从JS文件中发现认证绕过漏洞

本文内容源自一个私有漏洞赏金计划。在这个漏洞计划中,接受的漏洞范围限于目标网站少数几个公开的功能。基于前期发现的问题(当我被邀请进这个计划时,其他人一共提交了5个漏洞),似乎很难再挖到新的漏洞。同时,在赏金详情中提到了这样一句话:

如果你成功进入管理页面,请立即报告,请勿在/admin中进行进一步的测试。

然而,目标网站中存在一个仅限于未认证和未经授权的用户访问的管理页面。当我们访问/login或/admin时会跳转到b83K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8%4g2F1N6s2W2K6K9i4c8W2i4K6u0W2j5$3!0E0i4K6u0r3j5h3c8E0K9h3&6Q4x3V1k6V1j5i4y4Z5j5X3!0S2M7X3c8Q4x3@1k6J5k6h3c8A6M7X3g2U0N6q4)9K6c8q4)9J5c8W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

对登录页面进行暴力破解也许是一个可行方案,但是我并不喜欢这种方式。看一下网页源码,没什么有用的内容。于是我开始查看目标网站的结构。似乎目标网站的JS文件都放在少数几个文件夹中,如/lib、/js、/application等。

有意思!

祭出神器BurpSuite,使用Intruder跑一下看能否在上述文件夹中找到任何可访问的JS文件。将攻击点设置为69dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8%4g2F1N6s2W2K6K9i4c8W2i4K6u0W2j5$3!0E0i4K6u0r3j5h3c8E0K9h3&6Q4x3V1k6V1j5i4y4Z5j5X3!0S2M7X3c8Q4x3V1k6B7M7#2)9J5c8W2)9J5b7h3q4@1N6r3q4U0K9#2)9J5b7g2)9J5k6h3A6K6i4@1f1K6i4K6R3H3i4K6R3J5i4@1f1$3i4@1t1K6i4@1p5^5i4@1f1$3i4K6R3@1i4K6S2r3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1t1^5i4K6S2p5i4@1f1^5i4@1p5$3i4K6R3I4i4@1f1#2i4@1u0r3i4K6V1^5i4@1f1^5i4@1q4q4i4@1t1H3i4K6u0W2K9Y4y4Q4c8e0k6Q4z5o6W2Q4b7e0W2Q4c8e0g2Q4b7U0q4Q4z5e0g2Q4c8e0g2Q4z5e0m8Q4z5p5c8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0S2Q4b7V1k6Q4z5e0W2Q4c8e0k6Q4b7e0m8Q4b7U0N6Q4c8e0g2Q4b7e0k6Q4z5o6u0Q4c8e0k6Q4z5f1g2Q4z5f1y4Q4c8e0k6Q4z5e0k6Q4z5o6N6Q4c8e0c8Q4b7V1u0Q4b7U0k6Q4c8e0S2Q4z5o6y4Q4b7V1c8Q4c8e0g2Q4b7e0c8Q4z5f1k6Q4c8e0S2Q4b7f1g2Q4b7V1k6Q4c8e0W2Q4z5e0N6Q4b7f1g2Q4c8e0g2Q4z5o6S2Q4z5e0W2Q4c8e0S2Q4b7V1k6Q4z5e0c8Q4c8e0g2Q4z5f1u0Q4z5f1f1J5x3o6m8Q4c8e0g2Q4z5e0y4Q4z5p5c8Q4c8e0g2Q4b7V1q4Q4z5e0c8Q4c8e0y4Q4z5o6m8Q4z5o6u0Q4c8e0N6Q4b7e0q4Q4b7f1g2Q4c8e0g2Q4b7f1g2Q4z5f1g2Q4c8e0k6Q4z5f1y4Q4z5o6W2Q4c8e0k6Q4z5o6c8Q4z5p5k6Q4c8e0k6Q4z5o6m8Q4z5f1c8Q4c8f1k6Q4b7V1y4Q4z5o6q4Q4c8e0g2Q4z5f1u0Q4b7e0m8Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4c8e0k6Q4z5o6S2Q4z5e0q4Q4c8e0k6Q4z5o6W2Q4b7V1g2Q4c8e0g2Q4z5o6S2Q4b7U0m8Q4c8e0c8Q4b7V1q4Q4z5o6k6Q4c8e0c8Q4b7U0S2Q4z5o6m8Q4c8e0c8Q4b7V1q4Q4z5f1u0Q4c8e0g2Q4z5p5k6Q4b7f1k6Q4c8e0S2Q4b7f1g2Q4b7V1k6Q4c8e0W2Q4z5e0N6Q4b7f1g2Q4c8e0N6Q4z5f1q4Q4z5o6c8v1f1#2!0q4y4W2)9&6y4W2)9^5y4#2!0q4y4q4!0n7b7W2!0n7y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5y4g2!0n7y4W2!0q4y4q4!0n7z5q4!0m8c8q4!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4W2)9&6y4W2)9^5y4#2!0q4y4q4!0n7b7W2!0n7y4W2!0q4y4W2)9&6z5q4!0m8c8W2)9J5c8X3I4G2k6$3W2F1i4K6u0W2K9Y4y4Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

访问这个JS文件160K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8%4g2F1N6s2W2K6K9i4c8W2i4K6u0W2j5$3!0E0i4K6u0r3j5h3c8E0K9h3&6Q4x3V1k6V1j5i4y4Z5j5X3!0S2M7X3c8Q4x3V1k6B7M7#2)9J5c8X3I4G2k6$3W2F1i4K6u0W2K9Y4y4Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0S2Q4b7f1k6Q4b7U0N6Q4c8e0k6Q4b7U0q4Q4z5o6u0Q4c8e0S2Q4b7e0u0Q4b7f1u0Q4c8e0W2Q4z5o6N6Q4z5p5c8Q4c8e0g2Q4b7f1g2Q4z5f1q4Q4c8e0g2Q4z5e0m8Q4z5e0q4Q4c8e0S2Q4z5o6N6Q4b7U0y4Q4c8e0N6Q4b7f1g2Q4b7e0q4Q4c8e0N6Q4z5e0m8Q4z5o6k6Q4c8e0W2Q4b7e0q4Q4b7U0g2Q4c8e0W2Q4z5f1c8Q4b7e0u0Q4x3@1q4Q4x3U0V1`. 。但是,我并没有查看该文件的权限,只能看到部分接口信息。

但是我并没有就此止步。这看起来很奇怪,为什么我访问一个.js文件却被作为HTML加载了呢?经过一番探查,终于发现,我能够访问管理页面的原因在于*login*。是的,只要在请求路径/dashboard/后的字符串中含有*login*(除了'login',这只会使我回到登录页面),请求就会跳转到这个管理接口,但是却没有正确的授权。

我继续对这个受限的管理接口进行了进一步的测试。再一次查看了页面源码,试着搞清楚网站结构。在这个管理接口中,有其他一些JS文件能够帮助我理解管理员是如何执行操作的。一些管理操作需要一个有效的令牌。我试着使用从一个JS文件中泄露的令牌执行相关管理操作,然并卵。请求还是被重定向到了登录页面。我发现另外一个真实存在的路径中也部署了一些内容,那就是/dashboard/controllers/*.php。

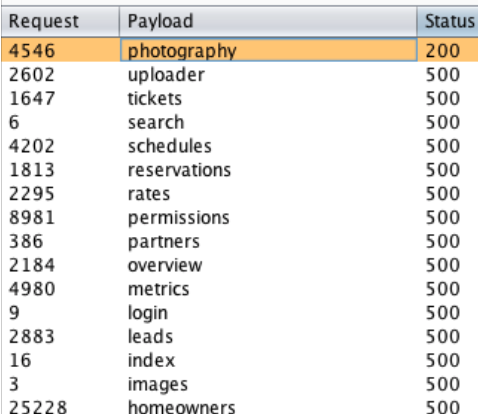

再一次祭出BurpSuite,使用Intruder检查一下是否存在可以从此处访问的其他任何路径。第二次Intruder的结果是,我发现几乎不存在其他无需授权即可访问的路径。这是基于服务器返回的500或者200响应得出的结论。

回到我在上一步侦察中了解到的网站结构中,我发现这些路径是在/controllers中定义的,通过/dashboard/*here*/进行访问。但是直接访问这些路径会跳转到登录页面,似乎网站对Session检查得还挺严格。此时我又累又困,几乎都打算放弃了,但是我想最后再试一把。如果我利用与访问管理页面相同的方法去执行这些管理操作会怎么样呢?很有趣,高潮来了:) 我能够做到这一点。

通过访问/dashboard/photography/loginx,请求跳转到了Admin Photography页面,并且拥有完整的权限!

从这里开始,我能够执行和访问/dashboard/*路径下的所有操作和目录,这些地方充满了诸如SQL注入、XSS、文件上传、公开重定向等漏洞。但是,我没有继续深入测试,因为这些都不在赏金计划之内,根据计划要求,一旦突破管理授权限制,应立即报告问题。此外,根据管理页面显示的调试错误信息可知,我之所以能够访问到管理页面,是因为应用程序在/dashboard/controllers/*文件中存在错误配置。期望达到的效果是:只要请求链接中出现*login*,就重定向至主登录页面,然而,实际情况并不如人所愿。

后记

总之,这是有趣的一天!我拿到了这个漏洞赏金计划最大金额的奖励。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课