-

-

[未解决,已结帖]

[讨论][求助]关于汽车无钥匙启动系统的中继式攻击

100.00雪花

-

发表于:

2018-3-3 23:15

12139

-

[未解决,已结帖] [讨论][求助]关于汽车无钥匙启动系统的中继式攻击

100.00雪花

汽车无钥匙进入系统,简称PKE(PASSIVE KEYLESS ENTER),是采用了先进RFID无线射频技术的最新车辆身份编码识别系统,成功融合了滚动码遥控和RFID技术,实现了双重防盗保护。然而,汽车无钥匙系统给用户带来便利的同时,却并没有设想中的那么安全。很多研究小组通过对钥匙和车辆的射频信号进行中继,成功解锁甚至发动车辆。

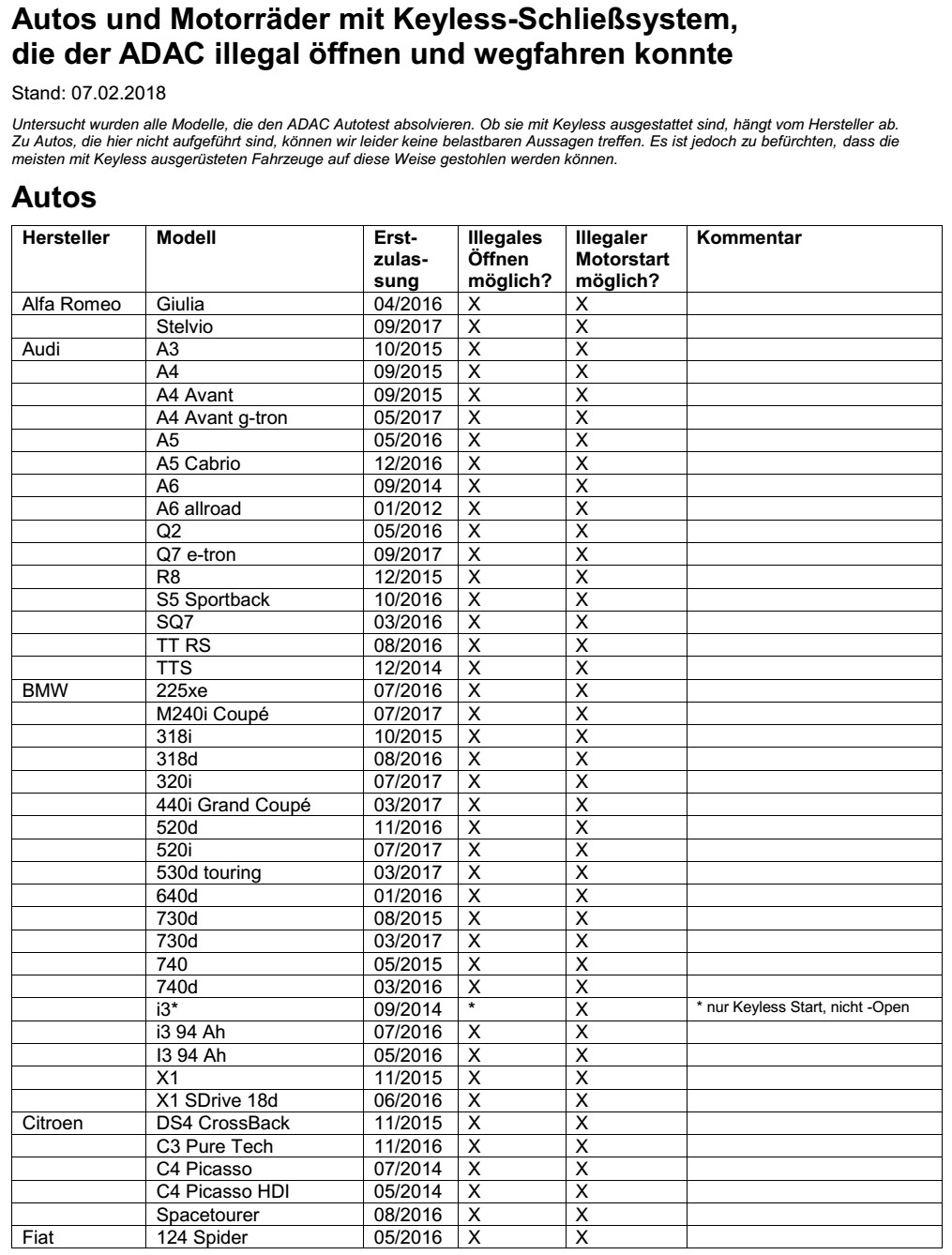

国外研究方面,2015年,慕尼黑全德汽车俱乐部(ADAC)对数十辆汽车进行中继攻击测试,成功利用无钥匙系统漏洞打开了 19家厂商的24款汽车的车门甚至点火。截止2018年2月,ADAC的研究人员还在发布新一期被成功实施攻击的汽车列表。2016年底,美国国家保险犯罪局(NICB)发现了一种用于破解汽车无钥匙系统的新型犯罪工具,该工具通过接收器和发射器两个部件来绕过无钥匙系统的安全防范措施,成功解锁车辆并将其开走。

国内研究方面,

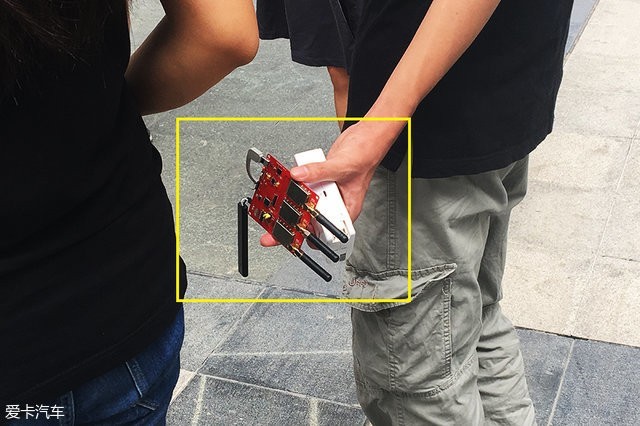

2017年7月底,360公司的无线安全团队在黑客大会上,展示了其无钥匙系统中继攻击设备,该设备成本仅数百人民币,但使用它可以轻松打开智能汽车门锁,并将车开走。

中继式攻击技术简单、成本低(ADAC给出的攻击设备价格约225美元),给汽车安全带来了极大隐患。在整个无线中继攻击过程中,攻击设备只是对RFID信号进行了放大和中继,并不改变信号内容,没有调制、解密和破坏通信协议等操作,这绕过了汽车厂商构建的各种防盗措施。因此,即使不断更新加密算法,传统的通信防护手段也难以对此类型的攻击进行直接防范。截止目前,还没有一家机构研发出针对对此类攻击技术的成熟防护方案,只能通过给钥匙加装屏蔽层等间接方式进行简单防范。

我们研究团队在假基站识别方面有较好的研究背景和技术积累,目前想对此类针中继式攻击方式进行研究,从技术层面找出防护方案,提升车辆防盗能力。我们团队已经对这类攻击方式进行了较系统的理论研究,并提出了一些防护方案的设想,但是还没有对中继信号进行过实际的采集分析,主要是因为缺少相关攻击工具。目前的这种攻击工具都是研究小组自行开发的,市场上较难买到相关的成型设备。如果我们再通过软件无线电平台重新搭建攻击工具,无疑增加了我们研究的时间成本。

因此想请教各位,是否有大神熟悉这类攻击设备, 能够对315MHz和433.92MHz的射频信号进行全双工地接收、中继、放大。另外也希望有此类研究背景和经验的大神对我们进行技术指导,共同破解中继式攻击方式,为车辆防盗安全、甚至是提升物联网其他射频ID设备的安全。想在此类研究上有所探讨的也可以站内联系。

下图分别是ADAC 2018年2月新公布的成功实施中继攻击的部分车辆列表和他们的攻击设备。

下图分别是国内某团队的攻击过程。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2018-3-3 23:40

被tingmi编辑

,原因: