-

-

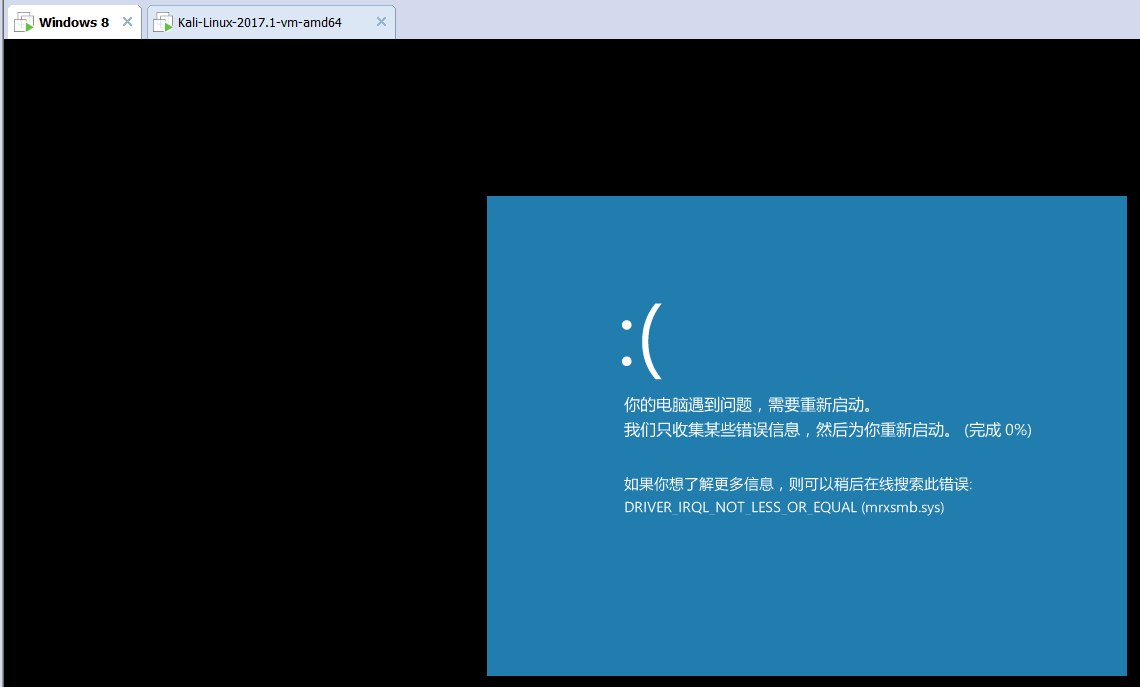

[原创]SMB空指针引用攻击(CVE-2018-0833)复现

-

发表于:

2018-3-14 14:37

6197

-

[原创]SMB空指针引用攻击(CVE-2018-0833)复现

5ecurity团队成员c(c@5ecurity.cn)原创发布

原文链接:e1cK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0g2W2j5%4g2J5K9i4c8&6i4K6u0W2j5$3&6Q4x3V1k6A6L8X3c8W2P5q4)9J5k6i4m8Z5M7q4)9J5c8X3q4J5j5$3S2A6N6X3g2K6i4K6u0r3x3e0p5&6i4K6u0r3

1.漏洞简介

服务器信息块(SMB)是一个网络文件共享协议,它允许应用程序和终端用户从远端的文件服务器访问文件资源。这个崩溃发生的模块是“mrxsmb”。这是一个微软服务器消息块(SMB)的重定向器。Windows 8.1和Windows server 2012 R2存在该漏洞,在Windows 8.1 (x86)上执行,发送一个精心构造的数据包,因为它想要从地址0x00000030的内存中读取一个受保护的(空页保护)值,该值处于受保护的内存空间,会引起内核的处理异常,迫使机器重启造成拒绝服务。

2.复现过程

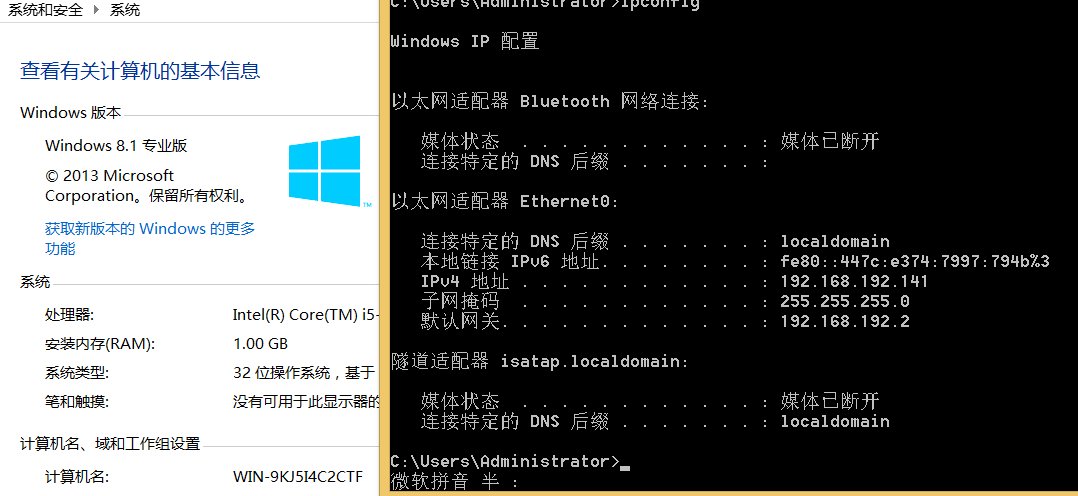

目标环境:虚拟机windows 8

IP: 192.168.192.141

受影响版本为Windows 8.1和Windows server 2012 R2,这里选取了Windows8.1。

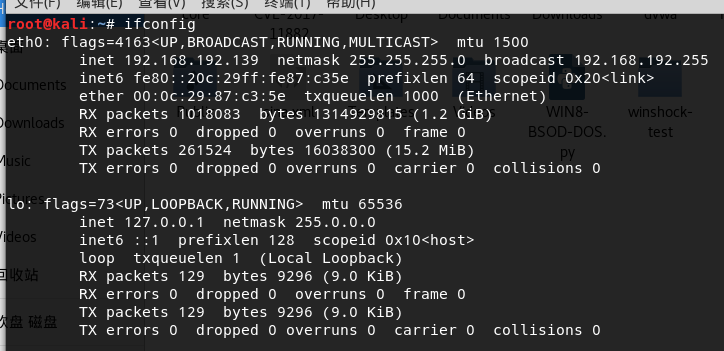

攻击端环境:Kali Linux

IP:192.168.192.139

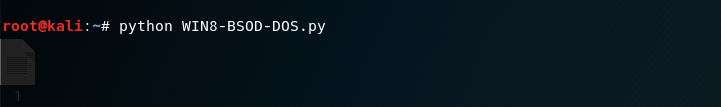

运行PoC脚本等待靶机访问。

python PoC.py

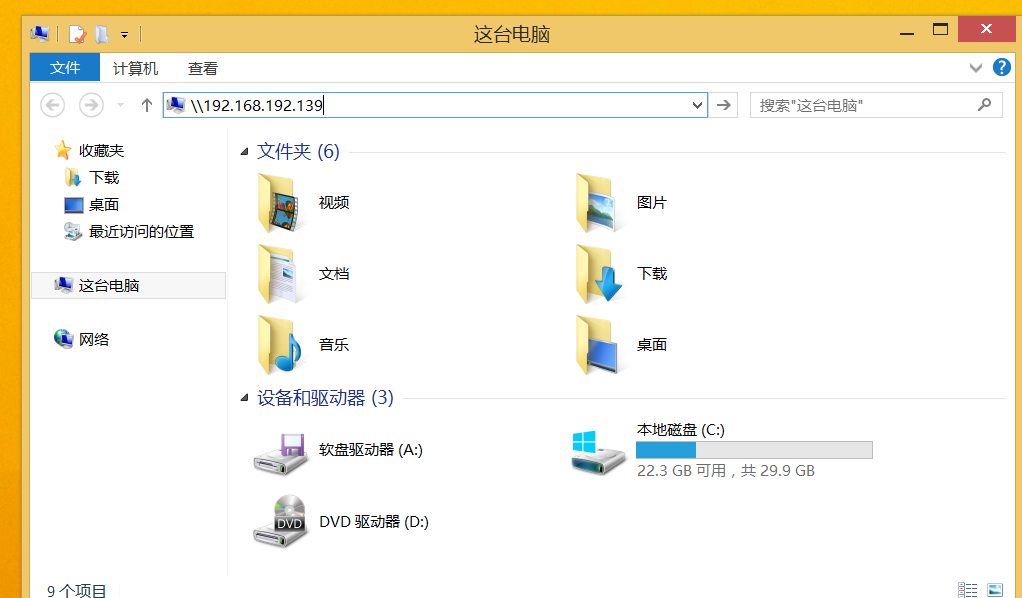

靶机中输入Kali Linux的IP访问。

\\192.168.192.139

触发BSoD。

3.参考链接

d8fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6C8M7X3u0@1k6%4c8Q4x3X3g2H3N6#2)9J5c8Y4y4E0j5Y4j5K6i4K6u0V1L8Y4g2D9L8q4)9J5k6s2m8G2K9h3&6@1k6i4u0Q4x3X3c8V1k6i4u0W2k6X3g2J5k6h3&6U0k6g2)9J5k6s2k6#2L8r3&6W2M7X3q4T1K9h3I4A6N6s2W2Q4x3V1j5`.

76eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2P5s2m8D9L8$3W2@1i4K6u0V1k6r3u0Q4x3X3g2U0L8$3#2Q4x3V1k6W2P5s2m8D9L8$3W2@1M7#2)9J5c8U0b7@1x3e0R3&6i4K6u0r3

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2018-3-16 11:21

被BDomne编辑

,原因: