-

-

[原创]【脱壳二】某最新免费壳分析+脱壳

-

发表于:

2018-5-7 16:22

10652

-

分析中有什么错误欢迎大家指出

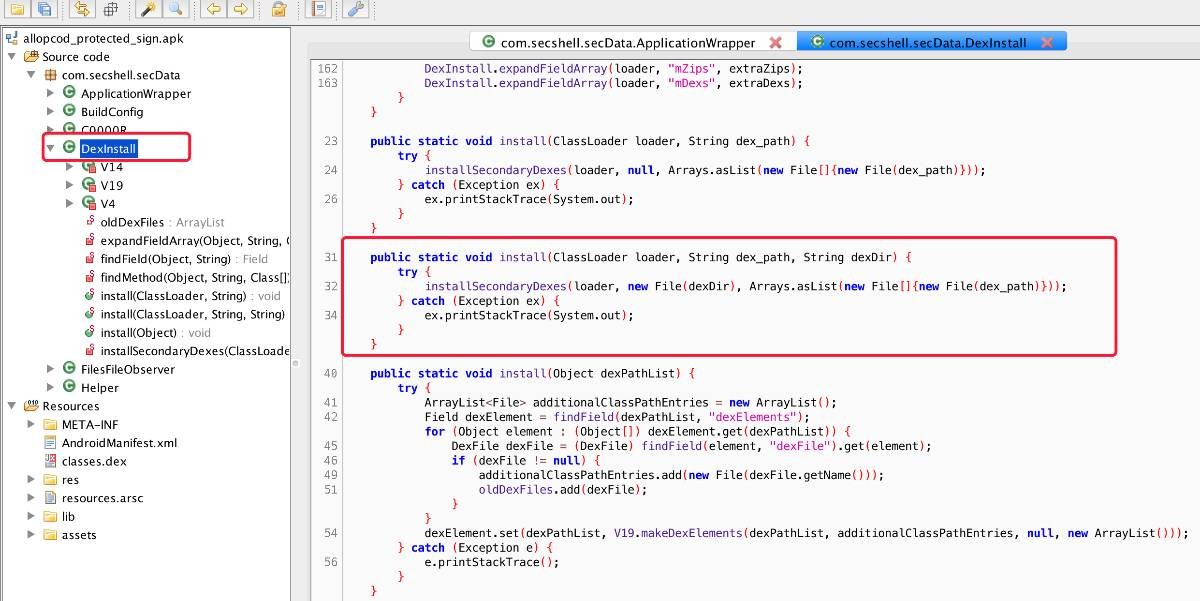

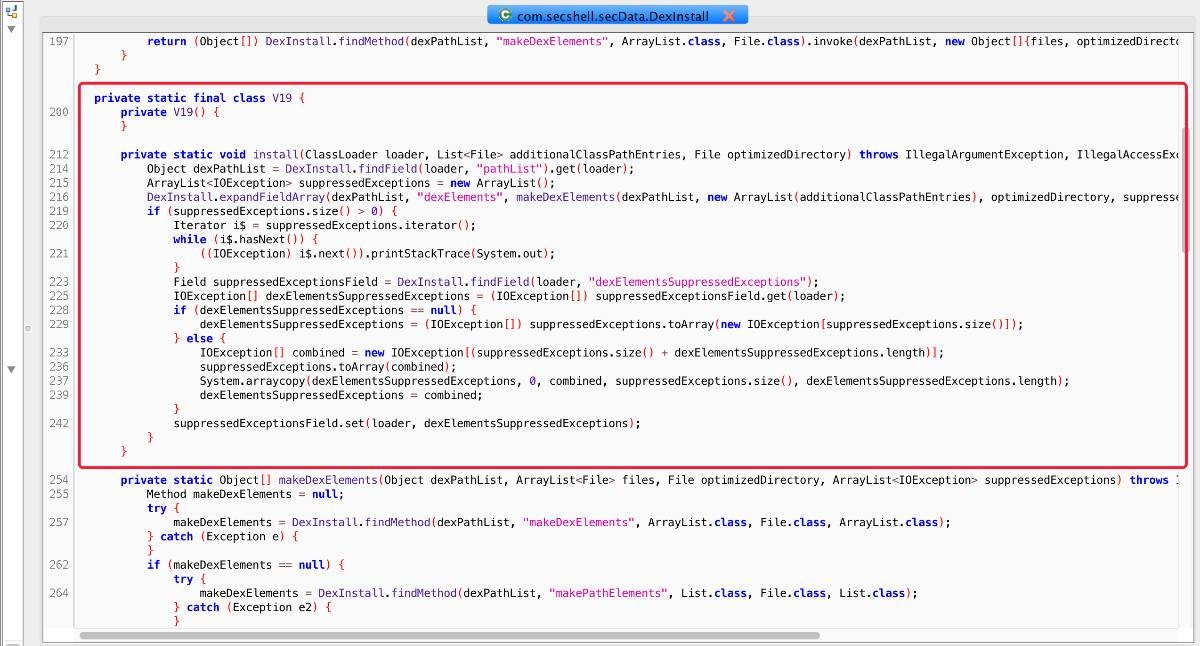

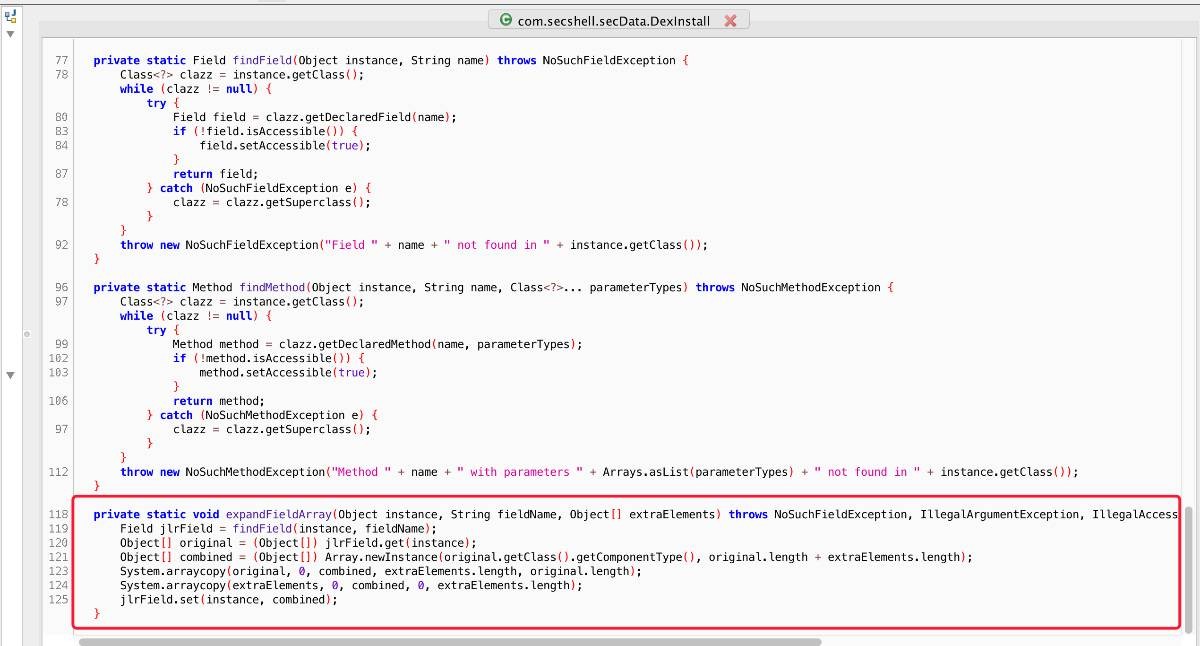

java层有一个DexInstall类,Native层会通过jni方法调用install(ClassLoader loader, String dex_path, String dexDir)方法

一直往下分析,此方法主要作用就是把Native层解密的dex通过反射调用makeDexElements方法把生成的Element数组加入到dexElements数组中

具体过程可以参考android源码

7c9K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2S2L8X3c8J5L8$3W2V1L8%4y4Q4x3X3g2F1k6i4c8Q4x3X3g2U0L8W2)9J5c8X3q4F1k6s2u0G2K9h3c8Q4x3V1j5@1i4K6u0W2y4q4)9J5k6e0c8Q4y4h3k6J5x3g2)9J5c8Y4S2J5k6h3k6Q4x3V1k6D9K9h3u0U0L8%4u0W2i4K6u0r3k6r3q4D9N6X3W2C8i4K6u0r3M7%4u0U0i4K6u0r3L8h3q4A6L8W2)9J5c8X3A6S2N6X3q4Q4x3V1k6V1j5h3I4$3K9h3E0Q4x3V1k6K6P5i4y4@1k6h3#2Q4x3V1k6n7j5i4y4W2c8r3g2^5b7$3I4S2M7%4y4x3L8$3q4V1k6i4u0Q4x3X3g2B7j5i4k6S2

983K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2S2L8X3c8J5L8$3W2V1L8%4y4Q4x3X3g2F1k6i4c8Q4x3X3g2U0L8W2)9J5c8X3q4F1k6s2u0G2K9h3c8Q4x3V1j5@1i4K6u0W2y4q4)9J5k6e0c8Q4y4h3k6J5x3g2)9J5c8Y4S2J5k6h3k6Q4x3V1k6D9K9h3u0U0L8%4u0W2i4K6u0r3k6r3q4D9N6X3W2C8i4K6u0r3M7%4u0U0i4K6u0r3L8h3q4A6L8W2)9J5c8X3A6S2N6X3q4Q4x3V1k6V1j5h3I4$3K9h3E0Q4x3V1k6K6P5i4y4@1k6h3#2Q4x3V1k6p5k6i4S2b7j5i4c8Z5e0r3W2K6N6q4)9J5k6h3A6S2N6X3p5`.

快分析完才想起打算用art模式分析的,那就分析下一个壳用art模式分析把

这个是dalvik模式,nexus5 4.4.4

逻辑比较简单,主要是加载libSecShell.so,和替换原APP的Application,Helper.h的native方法是对华为手机一些设置,手里没有华为手机具体native没有分析

通过查看.init_array和.finit_array段没有做具体内容,解密方法应该放在了JNI_OnLoad中,一看就是经过llvm混淆过,正常代码怎么会有这种逻辑

f5看一眼,能正常反编译,大体扫一眼逻辑还是可以接受的没那么变态,发现字符串都被加密了,部分方法也被加密了

只能动态分析了,具体就不帖代码了,最后我会把分析的so文件分享给大家

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2018-5-7 16:23

被Roselia编辑

,原因: