0x1概述

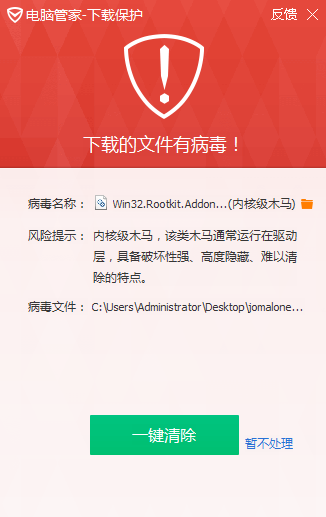

近日腾讯御见威胁情报中心监控发现,一款名为Jomalone(“独狼”)的Rootkit后门病毒在多个流行的Ghost系统中被发现,该后门会影响主流杀毒软件正常运行,阻止杀毒软件加载驱动程序,直接导致杀毒软件防御功能失效,包括主流杀毒软件的工具箱功能也已无法使用。

此外包括谷歌,火狐,IE浏览器等在内的23款主流浏览器都会被独狼Rootkit病毒劫持主页。

图1 浏览器主页被劫持

腾讯御见威胁情报中心已在不同的Ghost系统中捕获到多个“独狼”系列Rootkit,包括Jomalone系列,chanel系列,Msparser系列,Wdfflk系列,在不同的Ghost系统里会以固定的服务名(如Jomalone)启动,每个系列有多个变种。

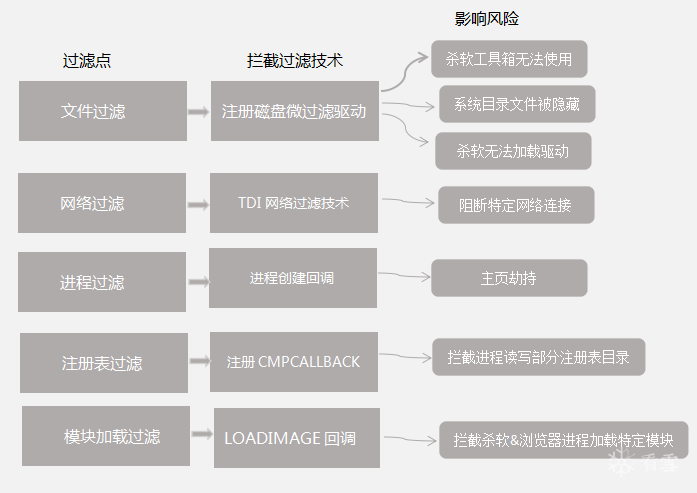

经分析发现这些Rootkit其PDB信息都是PASSThrough.pdb(过滤),这些Rootkit都是一个过滤型驱动,具有完善的过滤架构,包括文件过滤、网络过滤、进程创建过滤、注册表过滤、模块加载过滤等。这四个系列中出现最早的是在2017年10月。此外其签名信息都有着高度关联性。

图2 独狼系列Rootkit出现时间节点及签名信息

“独狼”系列Rootkit病毒的传播渠道为盗版Ghost系统,腾讯御见威胁情报中心监测发现,在包括装机助理、系统之家等网民常用的网站下载的盗版Ghost系统中均已发现该Rootkit病毒。由于系统之家等大站访问量大且这些网站还会购买搜索引擎关键字广告来获得流量,这些内置病毒的盗版Ghost系统下载链接的搜索结果明显靠前,受该病毒影响的用户因此较广。

图3 盗版Ghost系统预埋病毒

Rootkit由于在盗版Ghost系统安装时就潜伏在系统里了,可以抢占先机拦截阻止杀毒软件的查杀,Rootkit后门病毒同时具备系统底层权限,Rootkit病毒也是公认难以查杀的病毒类型。

盗版Ghost系统一直都是病毒传播的重要渠道 ,比如年初爆发的双枪2病毒其主要传播渠道就是盗版Ghost系统,腾讯御见威胁情报中心在今年4月份就披露了Ghost系统“这门生意”,详细信息见

图4

0x2详细分析

由于独狼系列Rootkit病毒其功能基本一致,详细分析以jomalone为例进行。正如其PDB信息(PASSThrough.pdb)所预示一样,这是一个过滤驱动,具有完善的过滤架构,拦截过滤点包括文件过滤,网络过滤等,下图为过滤点及其使用的技术,及影响风险。

图5

0x2.1文件读写拦截

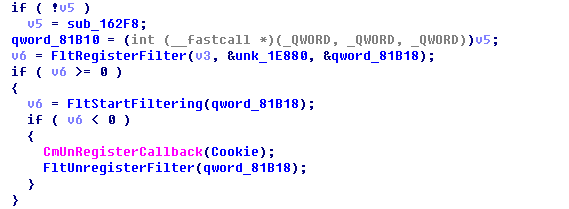

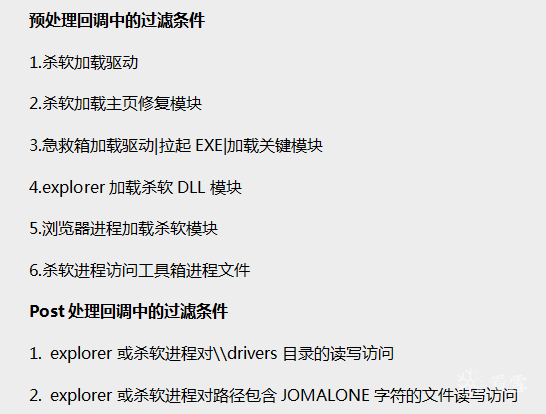

文件拦截其主要目的是阻止杀软正常功能的运行,保护自身文件,主页劫持保护,拦截杀软工具箱正常使用等。Rootkit注册为微过滤驱动(minifilter),在FilterPreCallback(预处理回调)及FilterPostCallback中对文件操作进行过滤处理。

调用FltRegisterFilter注册磁盘过滤钩子:

图6 注册微过滤驱动

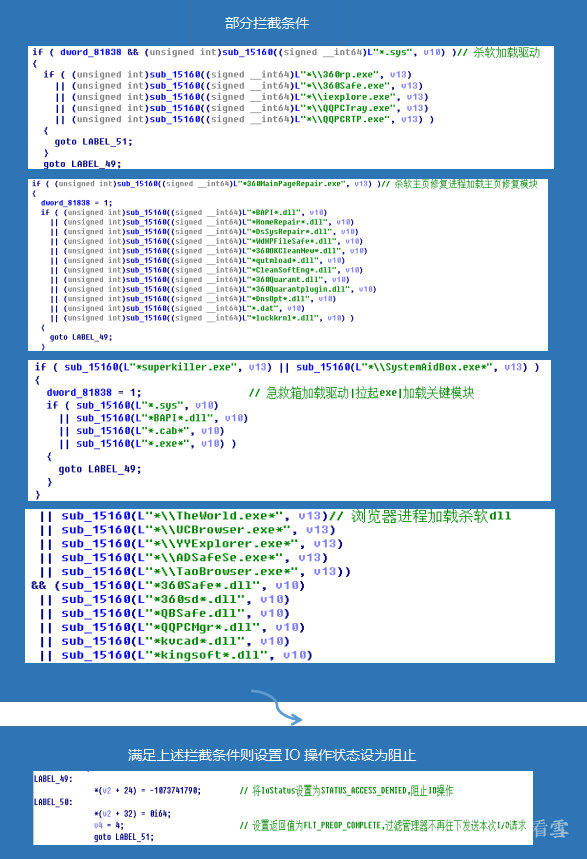

符合下列拦截条件的文件访问行为都被阻止:

图7

图8 部分拦截条件

由于过滤了explorer或杀软进程对drivers目录的读写访问,导致在打开drivers目录时无法看到文件。

图9 drivers目录为空

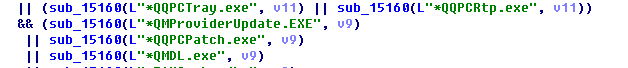

过滤杀软进程访问工具箱进程文件(QMDL.EXE)导致无法正常使用工具箱

图10阻止访问工具箱进程文件

0x2.2进程创建拦截

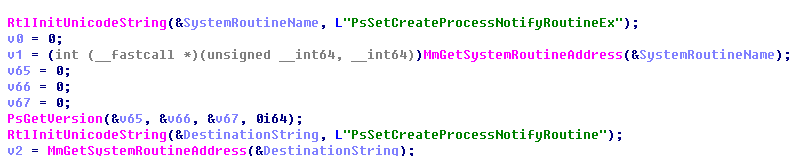

Rootkit调用 PsSetCreateProcessNotifyRoutine注册进程创建回调,其主要目的是监控浏览器进程创建,如果创建的进程为浏览器进程则进行主页劫持。

图11 注册进程创建回调进行主页劫持

主页劫持的方式为注册进程创建回调,当浏览器进程创建时,以附加命令行方式启动浏览器进程进行主页劫持,主页劫持到:hxxp://baidu.629s.cn/。

图12 以附加命令行方式启动浏览器进程进行主页劫持

劫持的浏览器基本上囊括了常见的浏览器,包括ie,谷歌,火狐等。

0x2.3网络请求拦截

网络拦截过滤是通过TDI网络过滤技术实现,TDX.SYS创建了\Device\TCP,\Device\UDP\Device\IP等设备;ROOTKIT创建了TDI过滤设备\Device\LCDTC,并调用IoAttachDeviceToDeviceStack‘挂接’到TCP设备上,最后在IRP请求消息为IRP_MJ_INTERNAL_DEVICE_CONTROL的派遣函数中进行网络过滤。

图13 Rootkit网络过滤框架

图14 创建网络过滤设备并挂接到TDI设备TCP上

图15 在派遣函数中进行网络过滤

0x2.4注册表读写访问拦截

注册表拦截通过调用CmRegisterCallBack函数注册回调实现,与文件读写访问的黑名单拦截策略不同,注册表的读写访问拦截主要是通过白名单策略进行拦截过滤,主要是阻止非白进程对注册表目录*Control*\\services\\*的访问

图16

图17 注册表访问拦截策略

0x3关联分析

3.1 签名信息

我们曾捕获到这两个公司签名的多个Rootkit,“独狼”只是其中的一个系列。该签名其他系列的病毒也主要是Rootkit,其主要传播渠道是外挂类软件,下载器,及Ghost系统,其主要获利方式为软件捆绑推广,主页劫持,广告弹窗。

图18

3.2病毒传播获利链

盗版Ghost系统通过广告竞价排名获得网络访问量以吸引用户下载安装,通过向盗版Ghost系统中预装病毒,最终实现软件推广安装,劫持主页获利。获利之后再继续加大推广力度,形成一个完整的闭环产业链。

图19 病毒传播获利链

即使网民试图通过搜索引擎搜索“净化版”,展示的搜索结果仍会在靠前的位置展示内嵌病毒的下载链接。

图20

0x4安全建议

1.建议网民使用正版操作系统,中国大陆购买的新电脑中大多已预装了正版操作系统。不建议网民再去通过盗版Ghost重装。在盗版Ghost中植入病毒木马是早已成熟的黑色产业。

2.使用腾讯电脑管家拦截独狼Rootkit木马。

图21

3.已经使用这些盗版Ghost安装系统,导致电脑管家或其他杀毒软件功能异常的,可以先下载专杀工具(下载地址:837K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8D9K9h3g2V1y4W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3K9h3&6$3j5#2)9J5c8Y4S2X3M7%4m8W2k6h3c8Q4x3V1k6I4M7i4m8U0L8h3N6J5i4K6u0r3L8%4c8Z5k6i4u0Q4x3V1k6r3K9i4u0K6N6p5q4A6k6p5u0G2P5o6u0Q4y4h3j5J5i4K6g2X3x3#2)9J5k6i4A6A6M7q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9&6b7#2!0m8z5q4!0q4y4g2)9^5y4g2!0n7y4W2!0q4y4q4!0n7b7W2)9&6y4W2!0q4y4W2!0m8c8q4!0m8x3#2!0q4y4g2!0n7z5q4!0n7z5q4!0q4y4#2)9&6y4q4!0n7y4g2!0q4z5q4)9^5y4q4)9&6x3g2!0q4z5q4!0m8y4#2!0m8x3#2!0q4y4g2)9^5c8g2)9^5b7W2!0q4y4g2)9&6x3q4)9^5c8f1y4a6f1q4W2Q4c8e0g2Q4z5o6S2Q4b7U0m8Q4c8e0c8Q4b7U0S2Q4b7f1c8Q4c8e0k6Q4b7f1k6Q4z5e0u0Q4c8e0N6Q4z5e0c8Q4b7U0g2Q4c8e0S2Q4z5o6c8Q4z5e0q4Q4c8e0c8Q4b7U0S2Q4z5p5q4Q4c8e0S2Q4b7V1k6Q4z5e0m8Q4c8e0S2Q4b7e0q4Q4z5p5y4Q4c8e0k6Q4z5f1k6Q4b7e0g2Q4c8e0k6Q4z5f1c8Q4z5o6m8Q4c8f1k6Q4b7V1y4Q4z5o6S2Q4c8e0N6Q4z5e0c8Q4b7U0q4Q4c8e0c8Q4b7V1q4Q4z5p5g2Q4c8e0N6Q4z5e0N6Q4z5o6g2Q4c8e0k6Q4b7f1k6Q4z5e0u0Q4c8e0g2Q4b7f1k6Q4b7U0W2Q4c8e0k6Q4z5p5q4Q4z5e0N6Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0c8Q4b7U0S2Q4b7f1c8Q4c8e0k6Q4b7f1k6Q4z5e0u0Q4c8e0N6Q4z5e0c8Q4b7U0g2Q4c8e0S2Q4z5o6c8Q4z5e0q4Q4c8e0N6Q4z5f1u0Q4b7U0c8Q4c8e0k6Q4z5p5g2Q4b7e0g2Q4c8e0S2Q4b7e0N6Q4b7e0y4Q4c8e0g2Q4z5p5g2Q4z5p5u0Q4c8e0c8Q4b7V1y4Q4z5f1q4Q4c8e0g2Q4b7e0c8Q4b7U0q4Q4c8e0S2Q4b7U0c8Q4b7e0g2Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

0x5 IOCs

MD5:

088cc7fd1647d10039d9547fbc89bc21

8afb8185845c2050aa7158984e953848

2fc95d964342d4ab7b12d8169de34422

4938c51a97207407a4873e675afb4b15

0418dd215cfda9b735f9d1141c5171eb

4042dc2bf23fd690ac75b7bcbb3eb7d0

524e9fb69c0a42e670672184ec007b72

f11ff0cc26365e31efed80f42513d641

962757c35e5743fef5c1d2bd5b376bd1

5617e7ebd3e68096191a7ab7d8877e45

0f4357f53b67249889cd9b599eb35c13

5617e7ebd3e68096191a7ab7d8877e45

a0daebcd97f1ddc5c9cce3b838c39bb7

a0daebcd97f1ddc5c9cce3b838c39bb7

7e6b020a032720092e924b8fb170de99

ac71833f3c712bb62e8f56c6ec017837

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2018-6-26 14:15

被腾讯电脑管家编辑

,原因: