-

-

[原创]移动样本之初学脱壳

-

发表于:

2018-7-16 17:04

10247

-

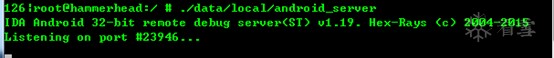

概况

本次分析的样本来自,ISCC竞赛(9efK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3W2K6j5$3I4S2j5W2)9J5k6h3!0J5k6#2)9J5k6h3y4F1i4K6u0r3i4@1g2r3i4@1u0o6i4K6R3&6i4@1f1%4i4@1p5%4i4@1u0n7i4@1f1#2i4K6S2m8i4@1p5^5i4@1f1&6i4K6R3H3i4K6R3$3i4@1f1#2i4K6V1H3i4K6V1I4i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1^5i4@1t1#2i4K6W2n7i4@1f1&6i4@1p5J5i4K6V1^5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1u0p5i4K6W2o6i4@1f1@1i4@1t1^5i4@1u0m8i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1@1i4@1u0m8i4@1u0m8i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1%4i4@1u0n7i4K6R3K6i4@1f1$3i4K6R3&6i4K6S2n7i4@1f1@1i4@1t1&6i4K6S2n7i4@1f1@1i4@1u0p5i4K6W2o6i4@1f1K6i4K6R3H3i4K6R3J5i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1$3i4@1q4o6i4@1p5I4i4@1f1#2i4K6R3^5i4K6R3$3i4@1f1$3i4K6W2q4i4K6V1H3i4@1f1^5i4@1u0r3i4K6R3%4i4@1f1%4i4@1p5^5i4K6S2n7i4@1f1@1i4@1t1^5i4@1q4p5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1t1^5i4@1u0n7i4@1f1^5i4@1p5$3i4K6R3I4i4@1f1&6i4K6R3H3i4K6W2m8i4@1f1^5i4@1u0r3i4K6R3%4d9f1c8m8i4@1f1^5i4@1t1H3i4K6R3K6i4@1f1^5i4@1q4r3i4K6V1#2c8s2g2E0M7q4!0q4y4g2)9^5y4#2!0n7b7h3c8W2P5q4!0q4y4W2)9&6y4W2)9^5y4#2!0q4y4q4!0n7b7W2!0n7y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0n7z5g2!0n7y4W2!0q4y4q4!0n7z5q4)9&6y4q4!0q4z5q4!0n7c8W2)9&6b7W2!0q4z5q4!0m8x3g2)9^5b7#2!0q4y4#2!0m8c8g2)9^5x3q4!0q4y4g2)9^5c8q4)9&6y4g2!0q4y4g2)9&6b7#2!0n7x3q4!0q4y4q4!0n7b7W2!0m8x3#2!0q4y4#2!0m8x3q4)9^5x3g2!0q4z5g2)9&6z5q4)9^5y4g2!0q4z5q4!0m8c8W2!0n7b7W2!0q4y4g2)9^5c8q4!0n7x3#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4g2!0m8c8g2)9^5b7#2!0q4y4W2)9^5z5q4)9&6x3p5y4S2M7s2c8#2M7X3f1`. Flag(拔旗)!

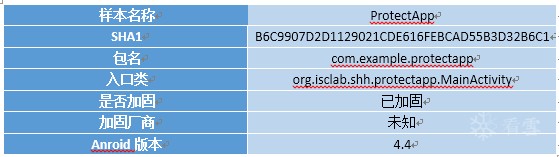

1.由JEB,查看Manifest根据带有"android.intent.action.MAIN"和"android.intent.category.LAUNCHER"确定该activity为入口活动,由android:name确定入口类为"org.isclab.shh.protectapp.MainActivity"

图[1]:确定入口活动

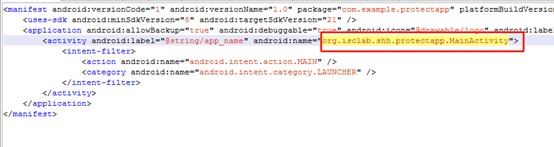

2.根据jeb左侧列表未找到MainActivity类,隐藏入口类,确定该APP已经加固。

图[2]:类列表

3.根据APP应用的启动流程可以知道,dex文件最终会被加载进内存,所以思路就是,只要在载入内存前,找到并dump出来即可。这里因为测试机是Android4.4还在使用DVM虚拟机,所以只要找到libdvm.so下的dvmDexFileOpenPartial函数并下断点即可。

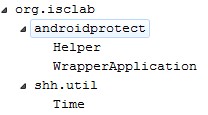

首先将IDA目录下的android_server文件push进/data/local下(只要让文件可执行就行),赋予权限chmod 777 /data/local/android_server,然后./data/local/android_server执行(为了让ida可以远程连接,需要手机ARM架构)

图[3]:android_server执行

4.端口转发adb forward tcp:23946 tcp:23946,让手机中的23946端口映射到PC本地23946端口,用来IDA和手机通信连接(这里需要注意:一旦android_server断开了,重启后需要重新端口转发,要不然IDA连接不到手机的进程)

5.执行adb shell am start –D –n com.example.protectapp/ org.isclab.shh.protectapp.MainActivity(包名/入口类),让需要脱壳的程序在开启入口活动前进入等待调试连接状态。

图[4]:程序等待调试状态

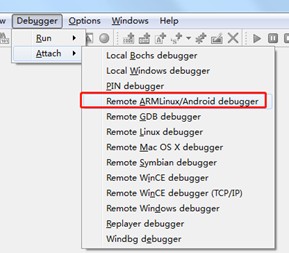

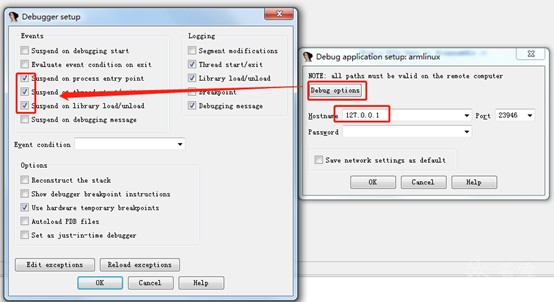

6.打开IDA,选择远程调试连接,然后输入127.0.0.1进行本地调试,并勾选这三个选项,然后Ctrl+F搜所相关字符串,选择需要调试的进程

图[5]:远程连接

图[6]:填写选项

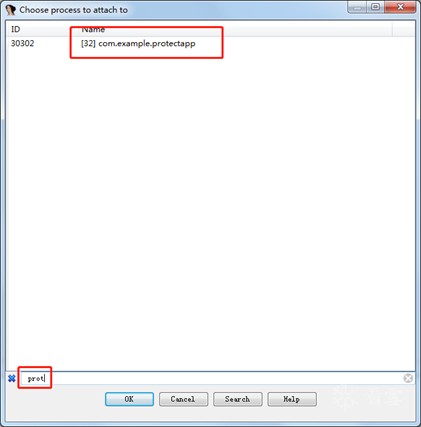

图[7]:选择进程

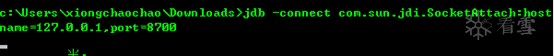

7.打开Android Device Monitor(android studio自带工具),必须选中需要调试的进程(这里注意一下,如果没有出现进程列表,尝试1.adb kill-server,2.adb start-server然后重新从执行android_server开始),然后adb 连接安卓应用,jdb –connect com.sun.jdi.SocketAttach:hostname=127.0.0.1,port=8700

图[8]:选中需要调试的进程

图[9]:jdb连接程序

8.打开第6步填好选项的IDA,选择libdvm.so文件(modules模块下,也可以经过Debugger->Debugger windows->Modules List),双击进入,选择dvmDexFileOpenPartialPKviPP6DvmDex函数并下断点

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课