摘要:点击错误的链接可能会导致远程攻击者控制你的WiFi路由器,Google Home,智能电视盒子Roku,Sonos扬声器,家用恒温器等。

家庭WiFi网络是一个神圣的地方,是属于你自己的网络空间。 在那里,我们将手机,笔记本电脑和智能设备相互连接并联通到互联网,从而改善我们的生活,或者至少我们是这样想的 。 到了二十世纪末,我们的本地网络已经被越来越多的设备所占据。 从智能电视和媒体播放器到家庭助理,安全摄像头,冰箱,门锁和恒温器,我们的家庭网络是可信赖的个人和家庭设备的天堂。

许多这些设备提供有限或不存在的身份验证来访问和控制其服务。 它们默认信任网络上的其他设备,就像你信任被允许进入你家的人一样。 它们使用通用即插即用(UPnP)和HTTP等协议在彼此之间自由通信,同时通过路由器的防火墙,本质上可以防止来自Internet外部的连接请求 。 它们相当于在一个有围墙的花园中运行,不受外部威胁。至少这是开发人员所认为的。

几个月前,我开始研究一项有10年历史的名为DNS重绑定的网络攻击研究。 简而言之,DNS重绑定允许远程攻击者绕过受害者的网络防火墙,并使用其Web浏览器作为代理,直接与其私有家庭网络上的设备进行通信。 通过打开错误的链接或点开恶意横幅广告,你可能会无意中让攻击者能够访问控制家中温度的恒温器。

注意:本研究同时也经由Lily Hay Newman在Wired网站上发表。

为了更好地理解DNS重绑定的工作方式,首先要了解它所避开的安全机制是有帮助的; Web浏览器的同源策略。 许多月前,浏览器供应商认为,如果没有来自第二个域的明确许可,从一个域提供的网页能够向另一个域发出任意请求可能不是一个好主意。 如果你在网络上打开恶意链接,你到达的网页将无法向你的银行网站发出HTTP请求,并利用你在此处登录的会话来清空你的帐户。 浏览器通过限制来自一个域的HTTP请求仅能访问位于同一域的其他资源(或明确使用跨源资源共享的另一个域)来禁止这种行为。

可以滥用DNS来诱骗Web浏览器与他们不想要的服务器进行通信。

因为malicious.website和bank.com属于不同的域,af6K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3#2S2L8r3W2U0K9h3!0#2M7#2)9J5k6i4N6W2j5Y4y4A6N6r3g2Q4c8e0c8Q4b7U0S2Q4z5p5q4Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0c8Q4b7V1u0Q4b7e0y4Q4c8e0N6Q4b7e0m8Q4z5o6q4Q4c8e0k6Q4z5e0N6Q4b7e0m8Q4c8e0k6Q4b7U0y4Q4z5e0g2Q4c8e0g2Q4z5e0m8Q4z5e0q4Z5N6s2c8H3i4K6y4m8i4K6u0r3i4K6u0r3j5X3q4F1K9#2)9J5k6h3y4G2L8g2)9J5c8Y4c8J5j5h3&6K6k6X3g2J5i4K6u0V1k6Y4g2F1k6q4!0q4y4g2)9^5c8W2)9&6x3g2!0q4z5g2)9^5x3q4)9^5x3g2!0q4y4W2!0m8x3q4)9^5y4#2!0q4y4g2)9^5y4#2)9^5y4W2!0q4y4#2)9&6b7g2)9^5y4q4S2y4e0p5S2@1N6s2m8d9k6i4q4#2k6i4y4@1i4@1f1^5i4@1q4r3i4@1t1%4i4@1f1$3i4@1t1I4i4K6R3J5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6W2n7i4@1p5H3i4@1f1$3i4@1q4p5i4@1p5@1i4@1f1$3i4@1t1#2i4K6S2r3i4@1f1^5i4@1p5%4i4K6R3^5i4@1f1#2i4K6V1&6i4@1p5^5i4@1f1#2i4@1t1H3i4K6R3$3i4@1f1#2i4@1q4q4i4K6R3K6i4@1f1@1i4@1u0n7i4@1q4o6i4@1f1^5i4@1p5%4i4K6R3$3i4@1f1@1i4@1t1^5i4@1u0m8单独的来源。 浏览器通过要求请求的URL的协议,域名和端口号与请求它的页面的URL相同来强制执行此操作。 听起来不错吧?

但是不然。 每个域名后面都有一个IP地址。 malicious.website可能位于34.192.228.43,bank.com可能位于171.159.228.150。 域名系统(DNS)提供了一种有用的机制,可以将易于记忆的域名转换为我们的计算机实际用来相互通信的IP地址。 问题在于现代浏览器使用URL来评估同源策略限制,而不是IP地址。 如果malicious.website的IP地址从34.192.228.43快速更改为IP地址171.159.228.150,会发生什么? 从浏览器上看,没有任何改变。 但现在,你的浏览器实际上正在与bank.com交谈,而不是与最初托管恶意网站文件的服务器进行通信。 问题出现了,我们可以通过滥用DNS来诱骗Web浏览器与他们不想要的服务器进行通信。

在过去的一年中,DNS重绑定因为一些流行软件的漏洞,已经收到了一些短暂的关注。 最值得注意的是,暴雪的视频游戏,传输Torrent客户端和几个以太坊加密货币钱包直到最近才不再容易受到DNS重绑定攻击。 糟糕的情况下,以太坊Geth漏洞可能让远程攻击者完全控制受害者的以太坊账户,并使用它完全控制所有硬币。

DNS重新绑定允许远程攻击者绕过受害者的网络防火墙,并使用其Web浏览器作为代理,直接与其私有家庭网络上的设备进行通信。

1. 攻击者控制恶意DNS服务器来回复域的查询,比如rebind.network。

2. 攻击者欺骗用户在浏览器中加载18cK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0W2j5X3W2F1k6q4)9J5k6h3&6W2N6s2N6G2M7X3E0Q4c8e0y4Q4z5o6m8Q4z5o6t1`. 他们可以通过多种方式,从网络钓鱼到持久性XSS,或购买HTML横幅广告,来实现这一目标。

3. 一旦用户打开链接,他们的Web浏览器就会发出DNS请求,查找rebind.network的IP地址。 当它收到受害者的DNS请求时,攻击者控制的DNS服务器会使用rebind.network的真实IP地址34.192.228.43进行响应。 它还将响应的TTL值设置为1秒,以便受害者的机器不会长时间缓存它。

4. 受害者从e2aK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0W2j5X3W2F1k6q4)9J5k6h3&6W2N6s2N6G2M7X3E0Q4c8e0g2Q4z5p5q4Q4b7e0m8Q4c8e0S2Q4b7V1c8Q4b7V1c8Q4c8e0N6Q4b7V1c8Q4z5e0q4Q4c8e0W2Q4b7e0q4Q4b7U0g2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4z5o6g2Q4b7U0k6Q4c8e0c8Q4b7U0S2Q4b7f1c8Q4c8e0g2Q4z5p5y4Q4z5o6g2Q4c8e0g2Q4z5e0m8Q4b7f1u0Q4c8e0k6Q4z5o6q4Q4b7U0k6Q4c8e0k6Q4z5o6c8Q4z5p5k6v1j5i4k6S2f1$3y4J5K9i4m8@1i4@1f1@1i4@1u0n7i4@1p5K6i4@1f1%4i4@1p5H3i4K6R3I4i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4@1q4r3i4@1p5#2i4@1f1@1i4@1u0n7i4@1p5K6i4@1f1%4i4@1p5H3i4K6R3I4i4@1f1#2i4@1u0o6i4K6R3H3i4@1f1#2i4@1p5%4i4K6S2n7i4@1f1#2i4K6W2o6i4@1p5^5i4@1f1#2i4K6S2r3i4K6V1%4i4@1f1#2i4@1q4q4i4@1t1K6i4@1f1^5i4K6R3H3i4K6R3#2i4@1f1%4i4K6W2m8i4K6R3@1g2$3g2T1i4@1f1$3i4@1t1#2i4K6S2r3i4@1f1^5i4@1p5%4i4K6R3^5i4@1f1#2i4K6V1&6i4@1p5^5i4@1f1@1i4@1t1^5i4K6S2m8i4@1f1$3i4K6R3&6i4@1p5%4i4@1f1^5i4@1p5I4i4K6S2o6i4@1f1K6i4K6R3H3i4K6R3J5 该页面开始反复向f49K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0W2j5X3W2F1k6q4)9J5k6h3&6W2N6s2N6G2M7X3E0Q4x3V1k6@1K9r3g2J5L8h3!0K6N6r3q4@1i4@1f1#2i4K6S2r3i4K6V1I4i4@1f1&6i4K6R3H3i4K6R3I4i4@1f1@1i4@1t1^5i4K6R3H3i4@1f1@1i4@1u0m8i4K6W2n7i4@1f1#2i4@1p5#2i4K6R3%4i4@1f1$3i4K6R3H3i4@1q4m8i4@1f1%4i4K6W2m8i4K6R3@1f1p5!0e0g2q4!0q4z5q4!0m8c8W2!0n7y4#2!0q4y4W2!0n7x3g2)9^5x3W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5y4g2!0n7y4W2!0q4y4q4!0n7z5q4!0m8c8q4!0q4y4g2)9^5b7#2)9^5y4g2!0q4y4g2)9&6x3q4!0m8b7V1A6e0e0@1&6Q4c8e0k6Q4z5f1y4Q4z5o6W2Q4c8e0k6Q4z5e0g2Q4z5o6S2Q4c8e0S2Q4b7U0c8Q4z5f1k6Q4c8e0S2Q4b7V1c8Q4b7V1c8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4b7e0k6Q4z5o6u0Q4y4@1u0Q4c8e0u0Q4z5o6m8Q4z5f1y4@1L8h3!0V1k6g2!0q4x3W2)9^5x3q4)9&6c8q4)9K6b7b7`.`. 1,”a_heat”: 95}。

5. 首先,这些请求被发送到34.192.228.43上运行的攻击者的Web服务器,但过了一段时间(因为浏览器DNS缓存的奇怪运作),浏览器的解析器观察到rebind.network的DNS条目是陈旧的,因此它进行另一次DNS查找。

6. 攻击者的恶意DNS服务器接收受害者的第二个DNS请求,但这次它以IP地址192.168.1.77响应,该地址恰好是受害者本地网络上智能恒温器的IP地址。

7. 受害者的计算机收到此恶意DNS响应,并开始将指向021K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0W2j5X3W2F1k6q4)9J5k6h3&6W2N6s2N6G2M7X3E0Q4c8e0N6Q4z5f1q4Q4z5o6c8t1g2q4c8b7i4@1f1^5i4@1q4r3i4@1t1%4i4@1f1$3i4@1t1I4i4K6R3J5i4@1f1$3i4K6S2o6i4K6R3%4i4@1f1#2i4K6V1H3i4K6V1I4x3e0V1J5i4K6u0W2x3e0j5^5i4K6u0W2x3g2)9J5k6e0M7%4i4@1f1K6i4K6R3H3i4K6R3J5 就浏览器而言,没有任何改变,因此它将另一个POST发送到a34K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0W2j5X3W2F1k6q4)9J5k6h3&6W2N6s2N6G2M7X3E0Q4x3V1k6@1K9r3g2J5L8h3!0K6N6r3q4@1i4@1f1K6i4K6R3H3i4K6R3J5

8. 这一次,POST请求被发送到在受害者WiFi连接的恒温器上运行的小型不受保护的Web服务器。 恒温器处理请求,受害者家中的温度设置为95度。

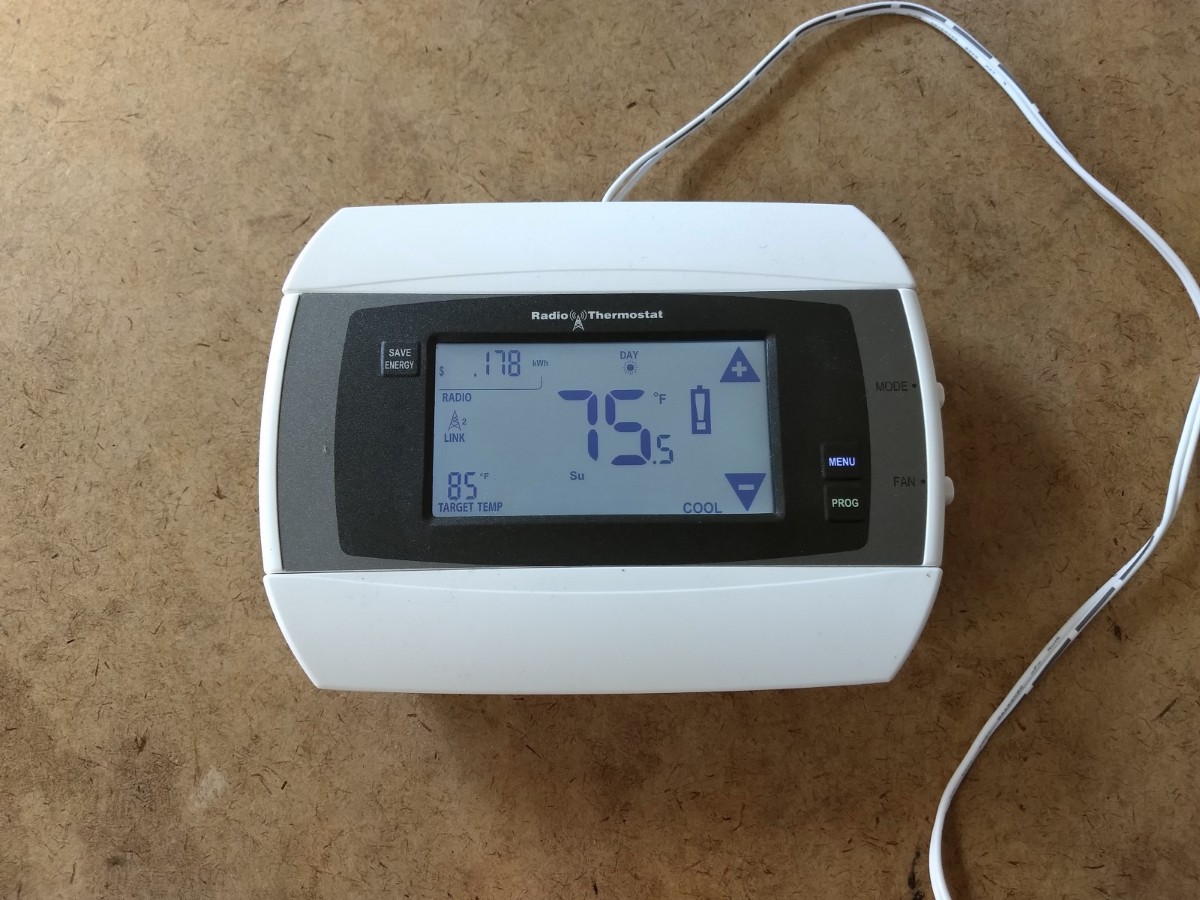

这个场景是我发现并使用的无线电温控器CT50智能恒温器的实际漏洞利用(CVE-2018-11315)。 这样的攻击可能对专用网络上运行的设备或服务产生深远的破坏性影响。 通过将受害者的Web浏览器用作一种HTTP代理,DNS重绑定攻击可以绕过网络防火墙,并使受保护的内网上的每个设备都可供外网上的远程攻击者使用。

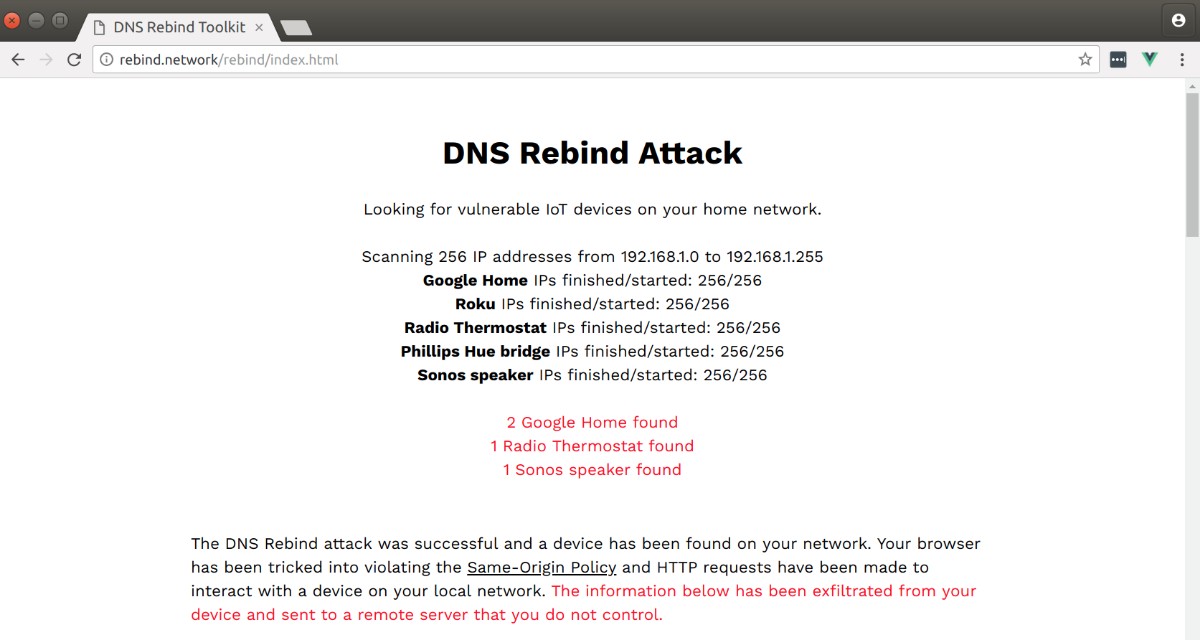

在我第一次尝试发现并利用此漏洞后,我担心可能还有很多其他物联网设备也可以作为目标。 我开始收集和借用当今市场上一些比较流行的智能家居设备。 在接下来的几周内,我手上的每一台设备都以某种方式成为DNS重新绑定的受害者,导致信息被泄露,或者在某些情况下,导致设备完全控制。 Google Home,Chromecast,Roku,Sonos WiFi扬声器和某些智能恒温器都可以通过未经授权的远程攻击者以某种方式与其进行连接。 好像是个大问题吧?

当地网络是一个避风港的想法是一种谬论。 如果我们继续相信这个谬论,人们会受到伤害。

我一直与这些产品的供应商保持联系,所有这些产品都正在开发或已经发布了安全补丁(本论文中包含此披露的更多信息)。 这些只是我业余时间亲自测试过的设备的公司。 如果具有如此高级配置的公司未能防止DNS重绑定攻击,那么必须有无数其他供应商同样不能防止这一攻击。

对于这一漏洞的利用,我已经撰写了一个概念验证,你可以使用它来尝试攻击你家庭网络上的这些设备。 演示于此:680K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0W2j5X3W2F1k6q4)9J5k6h3&6W2N6s2N6G2M7X3D9`.。

用于控制Google Home产品的应用程序使用在这些设备的端口8008上运行的未记录的REST API(例如http://192.168.1.208:8008)。 我能够找到的第一次提到这项服务的记录,是2013年Brandon Fiquett写的一篇关于他在Chromecast嗅探WiFi流量时发现的本地API。 快进五年,谷歌似乎已将同样神秘的API集成到其所有Google Home产品中,而且你可以想象,此时无数业余爱好者已经很好地记录了这种未记录的API。 事实上,今年早些时候,Rithvik Vibhu向公众发布了详细的API文档。

此API提供广泛的设备控制,无需任何形式的身份验证。 一些最有趣的功能包括启动娱乐应用和播放内容,扫描和加入附近的WiFi网络,重启,甚至恢复出厂设置的能力。

想象一下,你正在浏览网页,突然你的Google Home开始恢复出厂设置。 或者比如你的室友在他们的笔记本电脑上打开网络浏览器,并且在你尝试观看电影时通过一个HTML广告将你的Chromecast发送到重启循环。 我最喜欢的针对此API的攻击方案之一是滥用WiFi扫描功能。 攻击者可以将此信息与可公开访问的驾乘式攻击数据配对,并仅使用附近的WiFi网络列表获得准确的地理位置。 即使你已禁用Web浏览器的地理位置API并使用VPN来隧道通过其他国家/地区的流量,此攻击也会成功。

这是我从自己的Chromecast中删除的部分数据示例。 你能弄明白我在什么地方写这篇文章吗?

更新(06/19/2018): Craig Young昨天在此帖之前公布了对此漏洞的同步和独立研究。他实际上为我上面描述的地理定位攻击场景创建了一个PoC,但还没有对此加以实现。 他的作品和Brian Kreb对它的评论都非常出色。

我在3月份发现此漏洞时通知了Google,并在无响应后于4月再次通知了Google。根据Kreb的帖子,Young在5月向谷歌报告了这个漏洞并且他的请求以“状态:不会修复(预期行为)”为由被关闭了。 直到Krebs自己联系谷歌,他们才同意修补漏洞。 预计谷歌将于2018年7月中旬发布补丁。

与Google Home一样,Sonos WiFi扬声器也可以由远程攻击者(CVE-2018-11316)控制。 通过打开错误的链接,你会发现令人愉快的夜晚爵士乐播放列表,会突然被非常不同的内容所打断。 对于简单的恶作剧来说这很有趣,但最终还是无害的,对吗?

经过一番挖掘后,我在Sonos UPnP网络服务器上发现了一些其他有趣的链接,这些链接可能并不那么无辜。 看来设备上可以访问几个隐藏的网页以进行调试。 0a0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0q4Q4x3X3f1%4y4W2)9K6b7e0p5@1x3o6m8Q4x3V1k6K6N6i4m8H3L8%4u0@1i4K6u0r3M7X3g2$3K9h3g2%4i4@1f1$3i4K6S2r3i4K6V1H3i4@1f1@1i4@1u0q4i4K6W2n7i4@1f1%4i4K6W2m8i4K6R3@1XML文件似乎包含在Sonos设备上运行的几个Unix命令的输出(它本身似乎运行在一个Linux发行版系统上)。

8dcK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0q4Q4x3X3f1%4y4W2)9K6b7e0p5@1x3o6m8Q4x3V1k6@1L8$3!0D9M7#2!0q4y4W2)9^5c8W2)9&6x3q4!0q4y4q4!0n7c8g2)9&6b7W2!0q4y4q4!0n7b7g2)9^5y4W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4#2!0m8c8g2)9^5x3q4!0q4y4g2)9^5c8q4)9&6y4g2!0q4y4#2)9&6b7g2)9^5y4p5S2f1e0f1I4Q4c8e0S2Q4b7e0q4Q4b7e0S2Q4c8e0g2Q4z5p5c8Q4z5e0g2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0S2Q4b7f1g2Q4b7e0W2Q4c8e0c8Q4b7V1c8Q4b7e0m8Q4c8e0S2Q4z5o6N6Q4b7f1q4Q4c8e0g2Q4b7U0N6Q4b7U0q4Q4c8e0g2Q4z5f1y4Q4b7e0S2e0L8$3&6G2M7#2!0q4z5q4!0m8c8g2!0n7c8g2!0q4y4g2!0m8y4q4)9^5y4#2!0q4y4q4!0n7z5q4)9^5b7g2!0q4z5q4!0n7c8W2)9&6x3q4!0q4z5q4!0m8x3g2)9^5b7#2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4q4!0n7b7g2)9&6b7W2!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4q4!0n7b7g2)9&6b7W2g2F1K9i4S2Q4c8e0g2Q4z5e0q4Q4b7V1c8Q4c8e0c8Q4b7V1u0Q4b7e0c8Q4c8f1k6Q4b7V1y4Q4z5o6p5`. Sonos HTTP API允许远程攻击者使用traceroute命令映射内部和外部网络,并使用简单的POST请求通过ping使用ICMP请求探测主机。 攻击者可以使用Sonos设备作为枢轴点来收集有用的网络拓扑和连接信息,以用于后续攻击。

更新(06/19/2018):Sonos已发布声明并公开表示; “在了解DNS重绑定攻击后,我们立即开始研究并将在7月软件更新中推出修复程序。”

在我工作大楼的休息室中探索网络时,我发现在RokuTV的端口8060上运行的HTTP服务器。 我很快发现Roku的外部控制API可以控制设备的基本功能,例如启动应用程序,搜索和播放内容。 有趣的是,它还允许直接控制按钮和按键,如虚拟遥控器,以及多个传感器的输入,包括加速度计,方向传感器,陀螺仪甚至磁力计(为什么?)正如你可能已经猜到的,这个本地API 不需要身份验证,可以通过DNS重新绑定(CVE-2018-11314)进行攻击。

我向Roku安全团队报告了这些调查结果,他们最初回复说:

“使用此API对我们客户的帐户或Roku平台没有安全风险...我们知道可以加载到浏览器中并用于与Roku交互的84fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0W2L8h3!0C8N6g2)9J5k6i4c8$3i4@1f1%4i4@1q4p5i4K6R3&6i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1%4i4@1u0n7i4K6W2o6i4@1f1#2i4@1u0m8i4K6V1@1i4@1f1%4i4K6V1@1i4@1p5^5i4@1f1%4i4@1p5^5i4K6S2n7i4@1f1#2i4@1u0m8i4K6S2r3i4@1f1@1i4@1u0p5i4K6S2p5i4@1f1@1i4@1u0m8i4K6S2q4i4@1f1#2i4K6V1H3i4K6S2o6i4@1f1@1i4@1t1^5i4K6R3H3i4@1f1@1i4@1t1^5i4@1q4m8i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1#2i4K6W2o6i4@1t1H3i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1%4i4@1u0n7i4K6W2o6i4@1f1K6i4K6R3H3i4K6R3J5i4@1f1J5i4K6R3H3i4K6W2o6

在描述了一个详细的攻击场景之后,公司的一名安全副总裁澄清说他们的团队确实“认为这是一个有效的威胁,而且至少不是平凡的。”为了团队的信誉,他们立即停止了Roku OS 8.1的发布。 并开始开发一个补丁,如果他们找不到及时发布的解决方案,他们预计可能仍需要3-4个月。

经过一番考虑后,我告诉团队我正在和WIRED的记者一起工作,我们很可能会快速发布研究报告。 第二天早上,我收到了团队的一封电子邮件,说明已经开发了一个补丁,并且已经通过固件更新推送到超过2000万台设备!

更新(06/19/2018):Roku已发布声明以及此公示; “在最近意识到DNS重新绑定问题之后,我们创建了一个软件补丁,现在正在向客户推出。 请注意,对此漏洞的任何潜在利用都不会对我们客户的帐户,渠道合作伙伴的内容安全或Roku平台造成安全风险。“

到目前为止,Radio 恒温器CT50和CT80设备是迄今为止我发现的最重要的物联网设备漏洞。 这些设备是目前市场上最便宜的“智能”恒温器。 CVE-2013-4860报告称该设备没有任何形式的身份验证,并且可以由网络上的任何人控制,因此我购买了一个可以使用的设备。 Trustwave SpiderLabs的Daniel Crowley试图多次联系该供应商,然后在听不到该公司的回应后最终发布该漏洞。 不幸的是,这种缺乏响应是多年来漏洞披露的反复出现的主题,特别是对于较小的制造商而言。 我预计这个漏洞未修补五年的可能性实际上很高,所以我购买了一台全新的CT50。

这个假设被证明是正确的,并且恒温器的控制API为DNS重新绑定恶作剧留下了大门。 如果你的建筑物的恒温器可以由远程攻击者控制,那么可能会发生的损害非常明显。 6bdK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0W2j5X3W2F1k6q4)9J5k6h3&6W2N6s2N6G2M7X3E0Q4c8e0c8Q4b7U0S2Q4z5p5q4Q4c8e0N6Q4z5f1q4Q4z5o6c8b7L8@1y4Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0g2Q4b7U0m8Q4z5o6k6Q4c8e0N6Q4z5f1u0Q4b7f1g2Q4c8e0k6Q4b7e0m8Q4z5o6N6Q4c8e0k6Q4b7U0S2Q4b7e0W2Q4c8e0g2Q4b7V1q4Q4b7e0k6Q4c8e0S2Q4b7f1g2Q4b7V1g2Q4c8e0N6Q4b7V1c8Q4b7f1g2Q4c8e0c8Q4b7U0S2Q4b7V1p5&6y4g2!0o6x3W2!0n7x3p5k6Q4c8e0c8Q4b7U0W2Q4z5p5u0Q4c8e0g2Q4z5o6W2Q4z5p5c8Q4c8e0c8Q4b7V1u0Q4z5p5g2Q4c8e0k6Q4z5o6q4Q4z5e0u0Q4c8e0k6Q4b7U0S2Q4b7e0W2Q4c8e0g2Q4z5e0W2Q4b7e0S2Q4c8e0c8Q4b7U0S2Q4b7f1c8Q4c8e0k6Q4b7U0y4Q4z5o6c8Q4c8e0k6Q4b7V1y4Q4z5p5k6Q4c8e0c8Q4b7V1q4Q4z5o6k6Q4c8e0c8Q4b7U0S2Q4z5o6m8Q4c8e0c8Q4b7V1q4Q4z5f1u0Q4c8e0g2Q4z5f1k6Q4b7V1q4Q4c8e0k6Q4z5f1y4Q4b7f1y4Q4c8e0c8Q4b7V1k6Q4b7e0q4Q4c8e0k6Q4z5o6q4Q4b7f1k6Q4c8e0y4Q4z5o6m8Q4z5o6u0Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0g2Q4b7e0c8Q4z5p5k6Q4c8e0g2Q4b7f1c8Q4b7e0y4Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4b7f1k6Q4b7U0W2Q4c8e0c8Q4b7V1q4Q4z5p5g2Q4c8e0S2Q4z5o6m8Q4z5o6q4Q4c8e0g2Q4b7U0W2Q4b7U0c8Q4c8e0c8Q4b7V1q4Q4b7V1q4Q4c8e0k6Q4z5o6S2Q4z5e0k6Q4c8e0k6Q4b7f1g2Q4z5p5u0Q4c8e0N6Q4z5e0k6Q4b7V1g2Q4c8e0c8Q4b7V1q4Q4b7V1q4Q4c8e0k6Q4z5f1c8Q4b7e0g2Q4c8e0S2Q4b7f1k6Q4b7U0c8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0S2Q4b7V1k6Q4z5e0W2Q4c8e0c8Q4b7U0S2Q4b7f1q4Q4c8e0k6Q4b7U0S2Q4b7e0W2Q4c8e0g2Q4b7V1q4Q4b7e0k6Q4c8e0g2Q4z5p5k6Q4b7f1k6Q4c8e0S2Q4z5o6y4Q4b7V1c8Q4c8e0k6Q4z5e0S2Q4b7f1k6Q4c8e0g2Q4z5p5c8Q4b7U0q4Q4c8e0W2Q4z5e0W2Q4b7e0W2Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0N6Q4z5e0c8Q4z5f1q4Q4c8e0S2Q4z5o6N6Q4b7U0y4Q4c8e0k6Q4z5e0S2Q4b7f1k6Q4c8e0S2Q4z5o6N6Q4b7U0c8Q4c8e0g2Q4z5e0q4Q4b7V1c8Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0y4Q4z5o6m8Q4z5o6t1`. 更不用说如果你的设备在你度假时成为攻击目标,你可以回到家里去付一大笔公用事业账单。

这个漏洞的严重性,以及美国Radio恒温器公司多年来一直无视此漏洞,是我们为什么需要对物联网设备进行安全监管的完美例子。

如果你还一直在阅读这篇文章,你可能已经开始考虑家庭网络上可能会被攻击的其他设备。 你是否会惊讶地发现,从历史上看,网络路由器本身是DNS重绑定攻击的最常见目标之一? 可能不会。

那是因为网络路由器拥有王国的钥匙。 拥有路由器,你就拥有网络。 我通过DNS重绑定看到了两种常见的攻击媒介:

1. 将默认登陆账户通过POST发送到登录页面,如e5fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0q4Q4x3X3f1I4i4K6u0r3L8r3!0Y4K9h3&6Q4c8e0c8Q4b7V1c8Q4z5f1y4Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4c8e0S2Q4z5o6N6Q4b7f1q4Q4c8e0g2Q4b7U0N6Q4b7U0q4Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0S2Q4b7U0N6Q4b7f1k6Q4c8e0N6Q4z5e0c8Q4b7U0q4Q4c8e0g2Q4z5e0W2Q4b7e0S2Q4c8e0N6Q4b7f1g2Q4b7e0q4Q4c8e0N6Q4z5e0m8Q4z5o6k6Q4c8e0g2Q4z5e0q4Q4z5e0S2Q4c8e0W2Q4b7e0q4Q4b7U0g2Q4c8e0W2Q4z5f1c8Q4b7e0u0Q4c8e0y4Q4z5o6m8Q4z5o6t1`. 一旦攻击者通过身份验证,他们就可以完全控制设备,并可以随意配置网络。

2. 通过UPnP使用路由器的Internet网关设备(IGD)接口来配置永久端口转发连接,并将网络上的任意UDP和TCP端口暴露给公共Internet。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2018-7-24 12:44

被一壶葱茜编辑

,原因: 校对