-

-

[原创]恶意代码分析实战第13章Lab13-01.exe分析

-

-

[原创]恶意代码分析实战第13章Lab13-01.exe分析

结合恶意代码分析实战实验课后题,分析样本Lab13-01.exe

病毒名称:Lab13-01.exe

MD5: A9A2734D080E3AE0F5ADA35E878DA7C8

SHA1: E8AACB0990E9F3A415AC7D5E24E7F7287665C110

CRC32: CBFD3466

2.1 测试环境

Windows 7 32位操作系统

2.2 测试工具

查壳工具:PEID

监测工具:火绒剑、PCHunter

调试工具:OD、IDApro

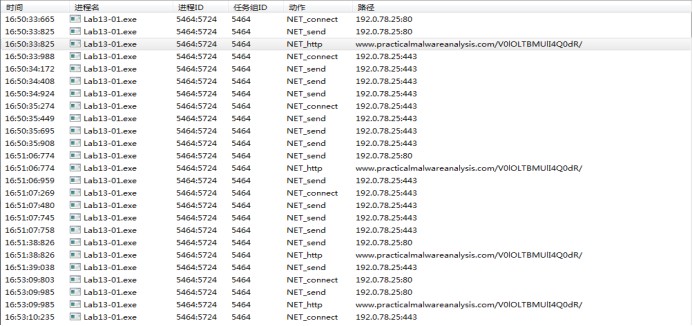

将病毒样本拖入火绒剑中,过滤到网络监控,可以看到病毒在以Get请求访问图3-1中的网址:

图3-1 病毒的网络监控

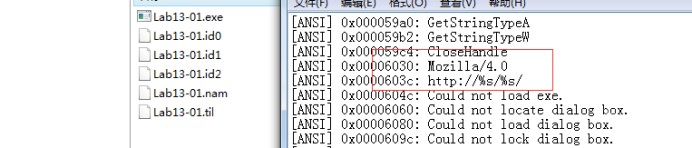

在查看Lab13-01.exe中的字符串,发现了637K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8W2)9J5y4i4y4Q4x3V1k6Q4x3U0g2K6i4K6u0r3i4@1f1^5i4@1q4q4i4@1u0r3i4@1f1&6i4K6V1%4i4@1q4q4i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1#2i4K6W2p5i4K6R3H3i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1#2i4@1q4p5i4K6V1%4i4@1f1%4i4@1q4o6i4@1p5$3i4@1f1@1i4@1t1^5i4@1t1J5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6S2r3i4@1q4r3i4@1f1@1i4@1u0n7i4@1p5#2i4@1f1%4i4@1u0n7i4K6V1K6i4@1f1#2i4K6V1H3i4K6R3^5i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1%4i4@1u0n7i4K6W2o6i4@1f1%4i4K6W2n7i4K6V1I4i4@1f1$3i4K6S2q4i4@1p5%4i4@1f1@1i4@1t1^5i4@1q4p5i4@1f1^5i4@1q4q4i4@1u0r3i4@1f1&6i4K6V1%4i4@1q4q4i4@1f1%4i4K6W2m8i4K6R3@1K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4m8J5j5h3y4@1K9h3y4S2L8r3#2S2L8s2N6S2M7X3g2S2L8X3q4D9P5i4y4A6M7#2)9J5k6h3y4G2L8g2)9J5c8W2j5H3L8p5!0x3g2p5u0y4g2h3I4u0y4q4p5H3k6q4u0Q4x3V1k6Q4c8e0g2Q4b7V1g2Q4z5e0N6Q4c8e0N6Q4z5f1k6Q4b7e0g2Q4c8e0c8Q4b7U0S2Q4b7e0c8Q4c8e0c8Q4b7U0S2Q4b7f1q4Q4x3U0g2K6i4@1f1#2i4K6R3^5i4K6R3$3i4@1f1#2i4K6R3^5i4@1q4n7i4@1f1$3i4K6V1^5i4@1q4r3N6%4N6%4i4K6u0W2M7s2u0S2j5%4c8A6j5$3q4D9L8h3q4D9N6$3q4J5k6h3q4F1j5h3I4&6M7$3W2K6i4K6u0W2j5$3!0E0i4@1f1@1i4@1t1^5i4K6S2q4g2U0m8D9e0@1I4f1b7V1#2g2L8p5V1@1f1e0m8V1f1W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7c8q4)9^5y4W2!0q4y4W2)9&6z5q4!0m8c8W2!0q4y4g2)9&6b7#2!0m8z5q4!0q4y4g2!0m8c8q4)9&6y4#2!0q4y4#2!0m8b7#2!0m8y4W2!0q4y4q4!0n7z5q4!0n7x3W2!0q4y4W2)9&6x3q4)9&6b7#2!0q4y4#2!0n7y4q4!0m8x3W2!0q4y4W2)9&6y4#2!0n7y4W2!0q4y4g2)9^5c8q4!0n7y4q4!0q4y4W2!0n7x3W2!0m8x3g2!0q4y4W2)9&6b7#2)9^5z5g2!0q4y4g2)9^5c8W2)9&6x3g2!0q4y4#2)9^5c8g2!0n7x3q4!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4q4!0n7z5q4!0m8y4q4!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4g2!0m8c8q4)9&6y4#2!0q4y4#2!0m8b7#2!0m8y4W2!0q4y4q4!0n7z5q4!0n7x3W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4g2)9^5z5q4)9&6c8q4!0q4y4W2!0m8c8q4!0m8y4g2!0q4z5q4!0m8c8g2!0m8y4q4!0q4y4g2!0m8c8g2)9&6b7g2!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4q4!0n7z5q4!0m8y4q4!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4g2!0m8c8q4)9&6y4#2!0q4y4#2!0m8b7#2!0m8y4W2!0q4y4q4!0n7z5q4!0n7x3W2!0q4y4#2!0n7b7W2)9^5c8W2!0q4z5q4!0n7c8W2)9^5y4#2!0q4y4q4!0n7b7g2)9^5y4W2!0q4y4g2)9^5b7g2!0m8x3q4!0q4y4g2!0m8c8W2)9^5y4W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

图3-2 查看字符串

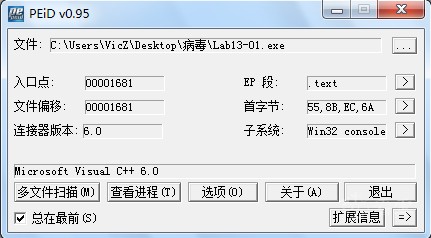

使用PEID进行查壳,如图4-1病毒并没有加壳,是一个VC 6.0的程序

图4-1 病毒查壳

4.2 恶意程序的代码分析

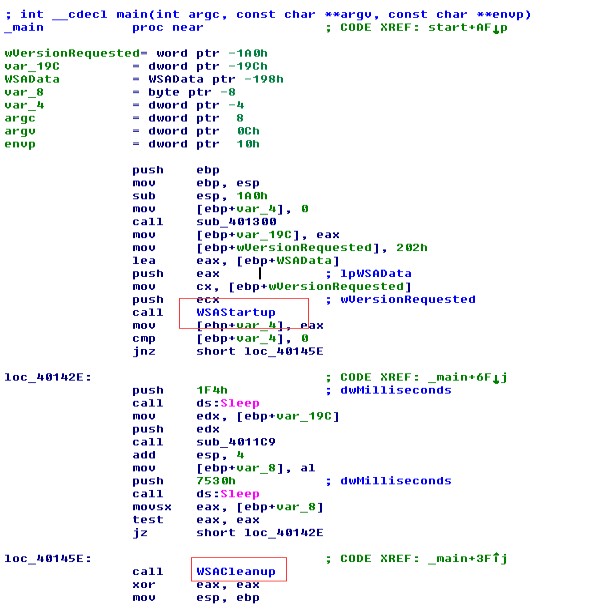

将程序载入IDAPro中,找到main函数,如图4-2,WSAStartup是一个初始化网络功能的函数。

图4-2 main函数

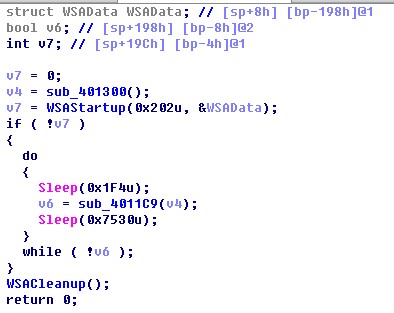

使用F5快捷键,查看伪C代码,如图4-3,很清晰地看出这是一个循环体,这可能是一个循环等待接受消息。

图4-3 伪C代码

使用IDA Pro搜索恶意代码中字符串‘xor’,可以发现可能为加密的函数。

图4-4 搜索xor

进入函数内部,通过辨认,可以得知这个函数解密了一串数据。

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2019-2-3 09:29

被Iam0x17编辑

,原因: