近日,腾讯安全御见威胁情报中心捕获一个试图集成永恒之蓝、双脉冲星等漏洞攻击模块的勒索病毒,该病毒设计了局域网漏洞攻击,通过感染U盘等移动存储设备,试图实现跨隔离网攻击。该病毒加密文件完成后会添加.Yatron扩展名,我们暂将其命名为Yatron(亚特龙)勒索病毒。

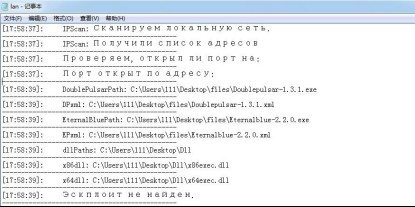

经分析,发现Yatron(亚特龙)勒索病毒的勒索、上传密钥、攻击传播等体系尚不够完善,推测该勒索病毒暂处于开发调试阶段。通过测试阶段的攻击日志判断,推测该勒索病毒作者可能源自俄语系国家。腾讯电脑管家及腾讯御点终端威胁管理系统均可拦截查杀该病毒。

分析

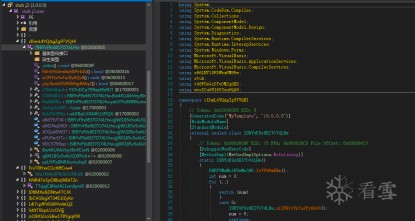

Yatron(亚特龙)勒索病毒运行后通过内存解密装载C#模块执行,会尝试使用永恒之蓝,双脉冲星攻击局域网内其它机器,并尝试感染移动设备获取更大感染几率。病毒运行后会检测机器中存在的进程管理,浏览器,抓包,调试工具类进程并将其结束,并修改任务管理器进程导致进程结束失效。当用户使用指定浏览器访问VT(b01K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4k6A6M7Y4g2K6N6r3!0@1j5h3I4Q4x3X3g2U0L8$3#2Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0N6Q4b7V1y4Q4b7e0W2Q4c8e0g2Q4z5o6k6Q4z5e0W2Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8e0k6Q4z5e0N6Q4b7U0k6Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0S2Q4b7V1k6Q4z5e0S2Q4c8e0c8Q4b7V1y4Q4z5f1q4Q4c8e0c8Q4b7V1c8Q4b7V1k6Q4c8e0N6Q4z5e0c8Q4b7e0S2Q4c8e0k6Q4b7e0S2Q4b7e0q4Q4c8e0k6Q4z5p5u0Q4z5f1k6Q4c8e0N6Q4z5o6u0Q4b7U0W2Q4c8e0g2Q4z5o6N6Q4b7V1u0Q4c8e0c8Q4b7U0S2Q4z5p5c8Q4c8e0k6Q4z5e0k6Q4b7f1c8Q4c8e0g2Q4z5o6S2Q4b7U0N6Q4c8e0k6Q4z5e0k6Q4b7U0m8Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0k6Q4z5e0k6Q4b7U0W2Q4c8e0g2Q4b7V1y4Q4z5p5k6Q4c8e0g2Q4b7U0W2Q4b7U0u0Q4c8e0k6Q4z5o6W2Q4b7U0m8Q4c8e0W2Q4b7e0q4Q4b7U0g2Q4c8e0W2Q4z5f1c8Q4b7e0u0Q4c8e0k6Q4b7f1c8Q4b7e0y4Q4c8e0g2Q4b7U0S2Q4b7U0S2Q4c8e0c8Q4b7V1c8Q4b7V1k6Q4c8e0N6Q4z5e0c8Q4b7e0S2Q4c8e0y4Q4z5o6m8Q4z5o6u0Q4c8e0N6Q4z5e0N6Q4z5o6g2Q4c8e0k6Q4b7f1k6Q4z5e0u0Q4c8e0g2Q4z5p5q4Q4b7e0m8Q4c8e0g2Q4b7f1k6Q4z5o6k6Q4c8e0k6Q4z5e0k6Q4z5o6N6Q4c8e0c8Q4b7V1u0Q4b7U0k6Q4c8e0g2Q4z5e0m8Q4z5p5g2Q4c8e0c8Q4b7V1y4Q4z5f1q4Q4c8e0g2Q4b7U0m8Q4z5o6k6Q4c8e0k6Q4z5e0k6Q4z5o6N6Q4c8e0c8Q4b7V1u0Q4b7U0k6Q4c8e0g2Q4z5p5q4Q4b7e0m8Q4c8e0g2Q4b7f1k6Q4z5o6k6Q4c8e0g2Q4b7f1k6Q4z5o6k6Q4c8e0W2Q4z5e0u0Q4b7e0g2Q4c8e0g2Q4b7U0m8Q4z5f1c8Q4c8e0S2Q4b7f1k6Q4z5e0g2Q4c8e0g2Q4z5p5k6Q4z5e0q4Q4c8e0W2Q4z5o6m8Q4z5o6q4Q4c8e0g2Q4z5o6S2Q4b7U0m8o6x3W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0n7z5g2!0n7y4W2!0q4y4g2)9^5z5q4!0m8x3q4!0q4z5g2)9&6z5g2!0m8y4q4!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4g2)9^5c8q4!0n7y4#2!0q4y4g2!0n7c8q4!0n7x3g2!0q4y4q4!0n7c8W2!0m8x3g2!0q4y4W2)9^5x3g2!0m8c8W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

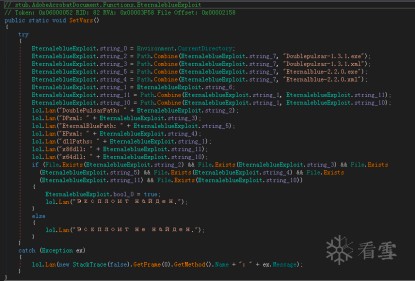

经过分析,该病毒的漏洞利用模块暂时未集成到位,且病毒C2为空,这从侧面印证了该病毒的传播控制体系尚不够完整,推测该病毒尚处于开发调试阶段。

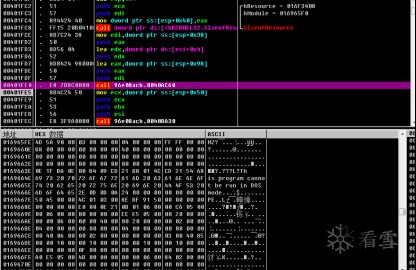

病毒通过资源解密出payload装载执行

payload为C#模块,进一步装载资源中的“_”程序集

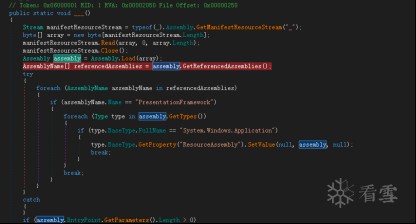

程序集“_”是一个经过混淆的C#模块

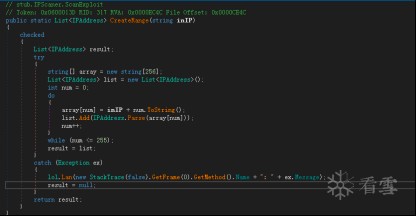

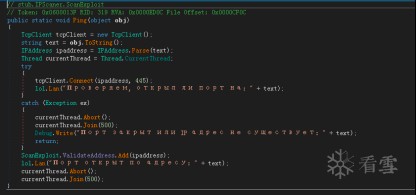

去混淆可知该模块会生成局域网内IP列表,并探测局域网内主机445端口是否开启

随后代码尝试使用永恒之蓝,双脉冲星尝试进一步内网扩散

但由于病毒目前漏洞攻击模块并不完整从而导致攻击失败,通过观察攻击日志也推测该病毒作者疑来自俄语系国家。

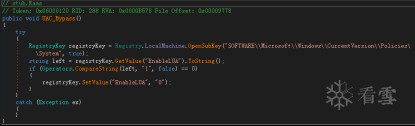

病毒会尝试禁用UAC

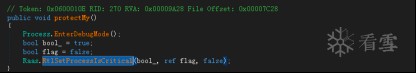

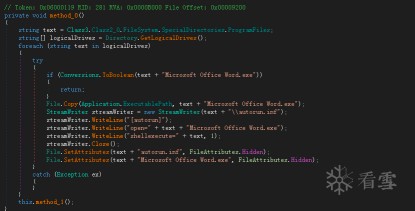

设置进程进入调试模式(反调试),并设置进程为系统严重状态,保证不被结束

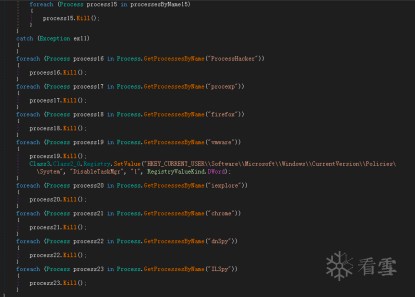

同时会强制结束大量进程管理类,浏览器类,抓包,调试工具类进程,以对抗人工检测。

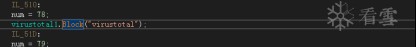

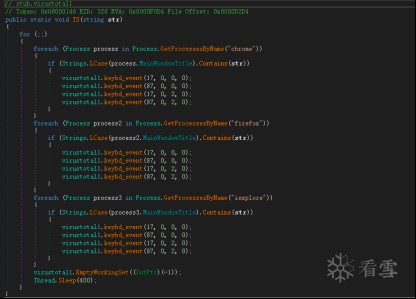

线程循环使用模拟点击,当浏览器打开VT(e8cK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4k6A6M7Y4g2K6N6r3!0@1j5h3I4Q4x3X3g2U0L8$3#2Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8e0k6Q4z5e0N6Q4b7U0k6Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0c8Q4b7U0S2Q4z5p5c8Q4c8e0k6Q4z5e0k6Q4b7f1c8Q4c8e0c8Q4b7V1u0Q4b7e0g2Q4c8e0k6Q4b7e0S2Q4b7e0q4Q4c8e0k6Q4z5p5u0Q4z5f1k6Q4c8e0N6Q4z5o6u0Q4b7U0W2Q4c8e0g2Q4z5o6N6Q4b7V1u0Q4c8e0g2Q4z5o6S2Q4b7U0N6Q4c8e0k6Q4z5e0k6Q4b7U0m8Q4c8e0g2Q4b7f1k6Q4b7V1y4Q4c8e0S2Q4z5o6N6Q4b7U0c8Q4c8e0W2Q4b7e0q4Q4b7U0g2Q4c8e0W2Q4z5f1c8Q4b7e0u0Q4c8e0g2Q4b7e0c8Q4b7U0q4Q4c8e0k6Q4z5e0g2Q4z5o6S2Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

病毒同时尝试修改autorun.inf文件进一步通过可移动设备传播

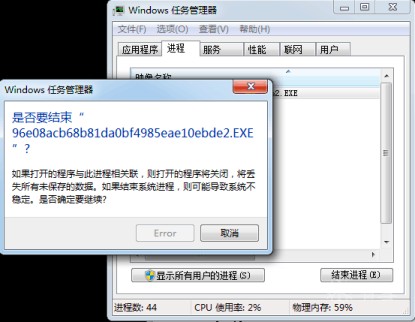

线程循环禁用任务管理相关进程(通过遍历任务管理类子窗体修改控件标题和可用属性导致使用异常,tsakmgr被修改后异常图如下)

异常的进程结束框,无法结束进程

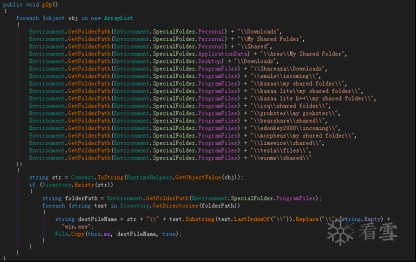

同时会尝试感染部分下载目录以获取更多的执行机会

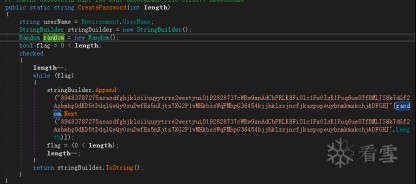

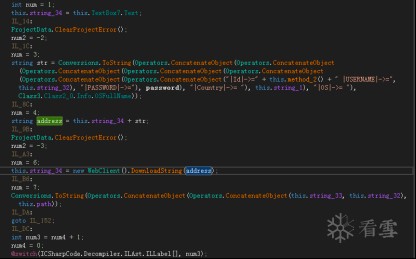

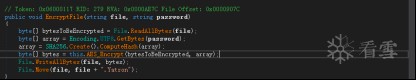

文件加密使用随机创建的密钥

将文件密钥连同本机用户名,系统版本等信息上传到C2(经调试分析,此处C2地址为空,这也印证了该病毒目前处于测试阶段)

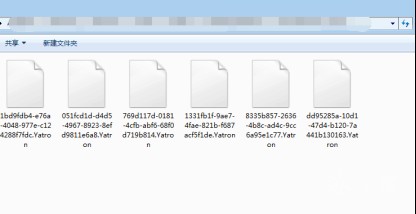

使用生成的密钥进行AES加密,添加.Yatron扩展后缀

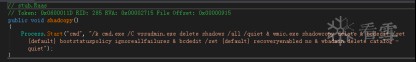

并删除卷影信息防止文件恢复找回

文件被加密状态

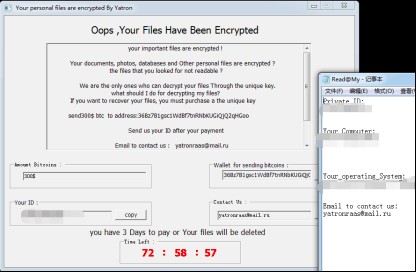

留下弹窗+Read@My.txt的勒索说明文档,要求勒索价值300美金的比特币

IOCs:

MD5:

96e08acb68b81da0bf4985eae10ebde2

比特币地址:36Bz7B1gsc1WdBf7tnRNbKUGiQjQ2qHGoo

安全建议

企业用户:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、教育终端用户谨慎下载陌生邮件附件,若非必要,应禁止启用Office宏代码。

7、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

8、建议全网安装御点终端安全管理系统(540K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2!0n7c8g2!0m8x3g2!0q4y4#2)9^5x3W2!0n7z5g2!0q4y4#2!0n7b7W2)9^5z5q4!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4g2)9^5y4g2!0n7y4#2!0q4y4g2!0m8y4q4)9^5y4#2!0q4y4#2!0n7b7W2)9^5z5q4!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4W2)9&6c8q4)9^5x3q4!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4g2)9^5c8W2)9^5b7g2!0q4y4#2!0m8c8q4)9&6y4W2!0q4y4#2)9&6y4g2!0m8y4g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4y4#2!0m8c8q4)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4W2)9&6y4W2!0n7z5g2!0q4y4q4!0n7c8q4)9^5c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4g2)9^5b7g2)9&6c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4g2!0n7z5q4!0m8c8g2!0q4y4g2)9^5b7g2!0m8z5g2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4z5q4)9^5x3q4)9^5y4g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4z5g2)9&6c8q4!0m8x3W2!0q4y4q4!0n7b7g2)9^5y4W2!0q4z5q4!0m8y4#2!0m8x3#2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2)9^5y4W2)9^5y4g2!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2)9^5b7g2!0n7y4W2!0q4y4g2)9^5y4W2!0n7y4g2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4q4!0n7c8W2)9&6c8q4!0q4y4W2)9^5b7g2!0m8y4q4!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4x3#2)9^5x3q4)9^5x3R3`.`.

个人用户:

1、启用腾讯电脑管家,勿随意打开陌生邮件,关闭Office执行宏代码。

2、打开电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课