-

-

[翻译]Windows本地管理访问和组策略

-

发表于: 2019-3-22 11:00 6460

-

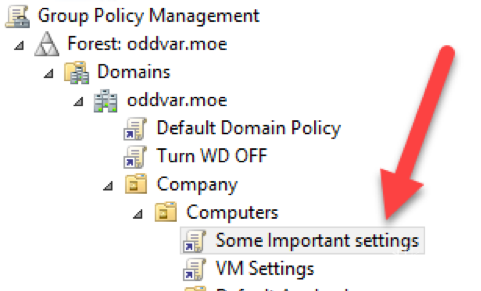

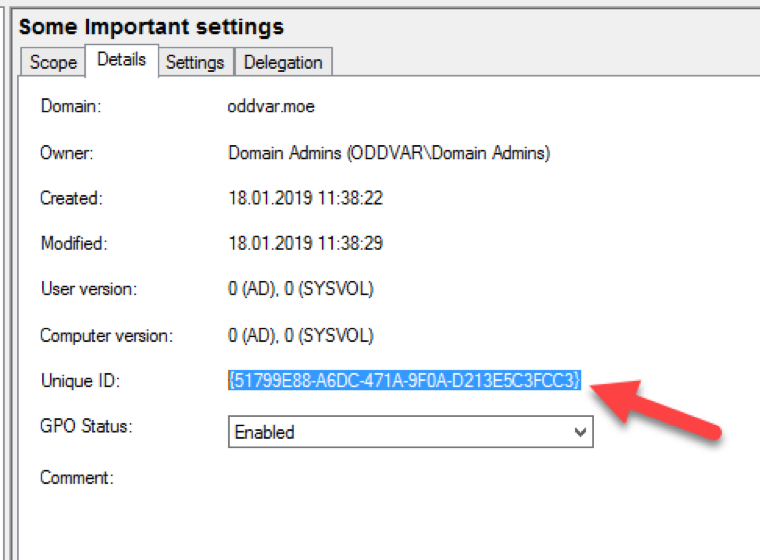

我花了很多时间研究组策略现在可能是对它进行总结的好时机了,我想写一些关于组策略的文章。 我特别想强调为什么对客户端开放管理访问是非常糟糕的。 尽管我知道许多IT组织完全信任组策略,但每个人都需要对组策略和管理员访问权限的缺点了然,这一点非常重要。人们通常认为配置是由组策略设置,因此能够对整个网络环境进行一致的推广(设置和清理)。 但是,情况可能并非如此,特别是如果您允许在客户端/服务器上开放本地管理员权限。

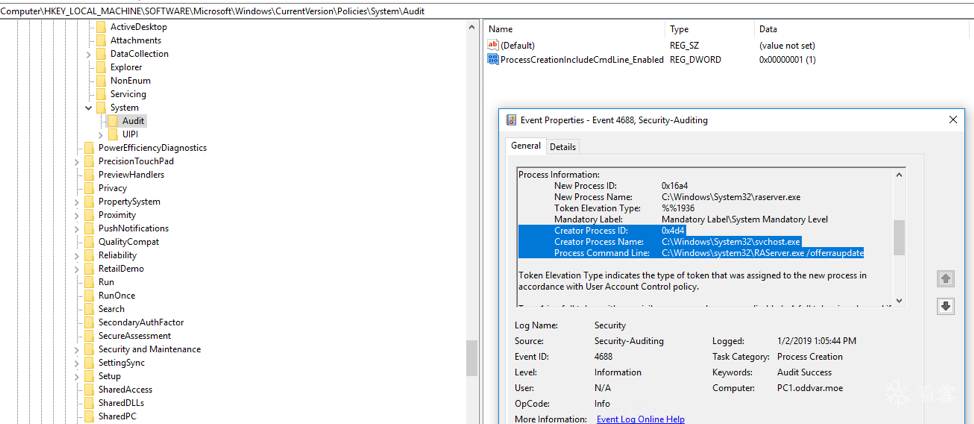

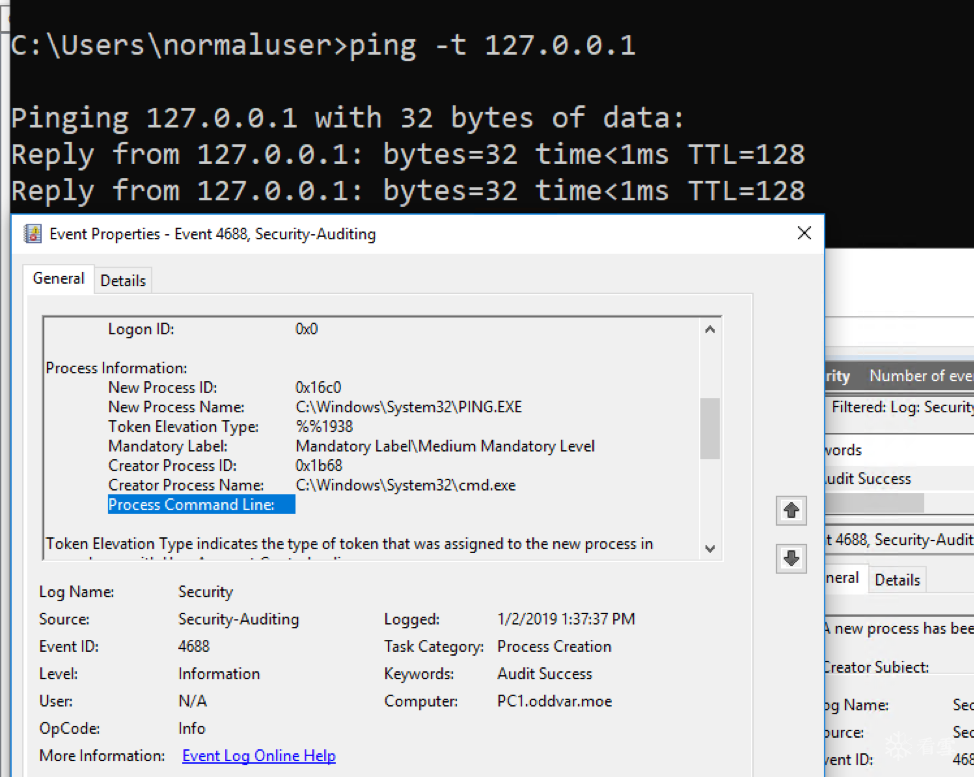

让我们假设攻击者以管理员身份破坏了一个设置(我们将更改HKLM中的内容,这需要本地管理员访问),并希望删除该设置,以便日志信息更少。攻击者可以删除该密钥,也可以将其设置为0。攻击者这样做之后,客户端将不再在事件日志中显示进程命令行。

现在一个典型的假设是:如果运行gpupdate,来等待下一个组策略刷新周期,或者引导机器获取设置。正如本文前面所解释的那样,这是行不通的。这是组策略的一个弱点,但是此行为可以且应该被更改来作为将展示的一个安全基准示例。更改此行为的设置被命名为Process,即使组策略对象没有更改,还是可以针对组策略的所有不同部分(脚本、安全性、注册表、无线、首选项等)进行调整。启用此功能后,组策略客户端将不再查看版本号,并始终启用设置。在示例中,我们希望为注册表策略操作启用此功能。

3ffK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4M7#2)9J5k6i4c8W2j5$3S2F1k6i4c8Q4x3X3g2E0K9h3y4J5L8%4y4G2k6Y4c8Q4x3X3g2U0L8$3#2Q4x3V1k6Y4M7X3!0#2M7s2m8G2L8r3W2U0P5g2)9J5c8U0t1H3x3o6W2Q4x3V1j5H3x3#2)9J5c8U0l9@1i4K6u0r3k6%4u0G2N6i4m8Q4x3X3c8H3L8$3I4A6j5%4W2Q4x3X3c8@1M7X3!0#2j5X3I4W2M7$3S2G2L8%4c8A6L8X3N6Q4x3X3c8Z5k6h3I4H3k6Y4g2D9i4K6u0V1k6i4k6W2L8Y4c8Q4x3X3c8D9L8$3N6Q4x3X3c8U0j5i4c8W2k6$3!0J5K9h3g2K6i4K6u0r3

原文:caeK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2@1M7Y4g2K6N6r3g2V1M7$3g2U0i4K6u0W2j5$3!0E0i4K6u0r3x3U0l9I4z5g2)9J5c8U0l9I4i4K6u0r3L8r3!0U0j5h3I4Q4x3X3c8S2k6r3#2A6L8W2)9J5k6r3q4U0j5$3g2K6M7#2)9J5k6r3q4F1k6q4)9J5k6r3N6J5L8%4g2H3i4K6u0V1M7r3!0D9K9h3y4&6i4K6u0V1k6r3!0F1N6q4)9J5k6r3#2A6P5q4)9J5c8R3`.`.

翻译:wangrin

看雪翻译小组

Within that folder there are two sub-folders,

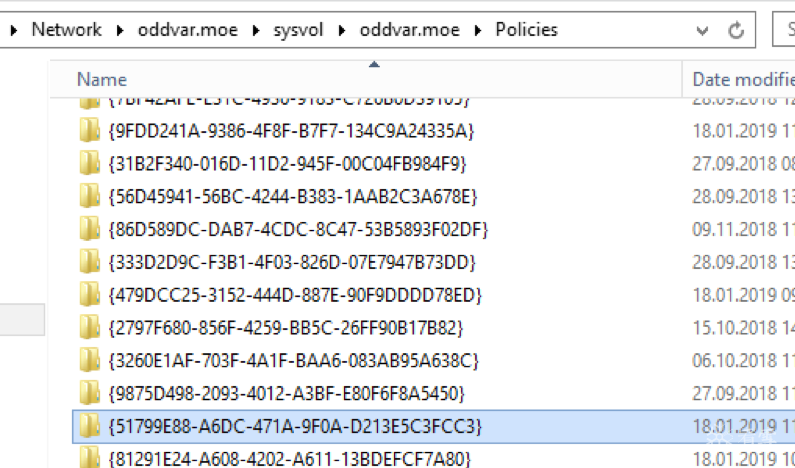

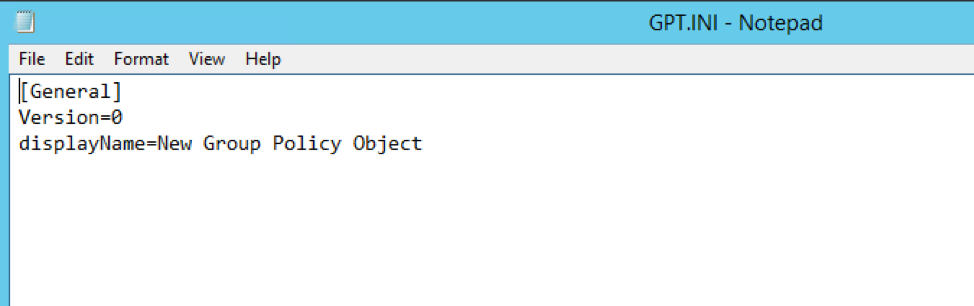

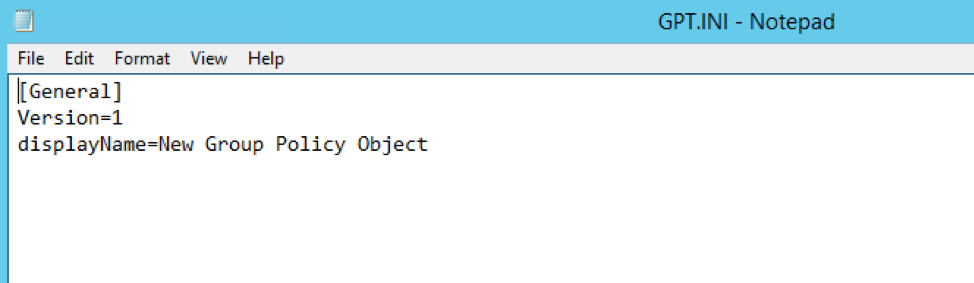

在该文件夹中有两个子文件夹,machine和user。还有一个名为gps.ini的文件。无论何时向组策略的机器部分或用户部分添加设置,设置都将添加到正确的文件夹下。这可以是策略、安全信息(Secedit)或首选项。如果打开GPT.ini文件,可以看到它是一个空文件:

Within that folder there are two sub-folders,

在该文件夹中有两个子文件夹,machine和user。还有一个名为gps.ini的文件。无论何时向组策略的机器部分或用户部分添加设置,设置都将添加到正确的文件夹下。这可以是策略、安全信息(Secedit)或首选项。如果打开GPT.ini文件,可以看到它是一个空文件:

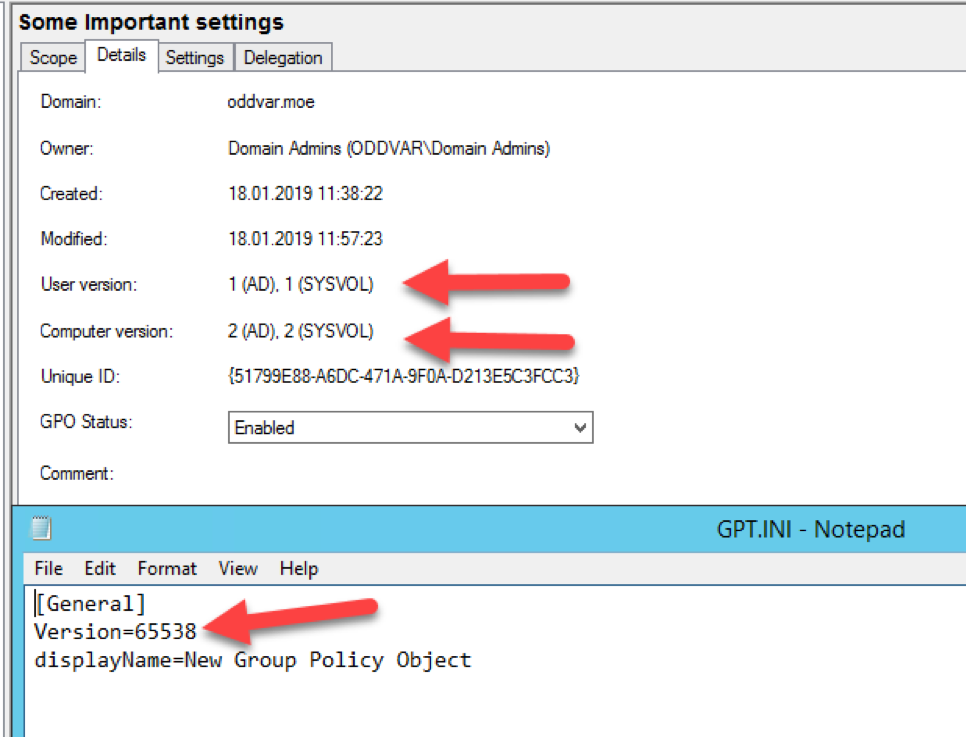

00010002

加粗斜体数字是用户设置的版本,绿色的数字是计算机设置的版本号。这些数字很小,所以很明显是1和2。如果它是一个更高的十六进制数,您可以取每个部分,在计算器中输入十六进制值,然后查看十进制值以获得版本号。

大多数组策略设置都最终操作就是在注册表中以下注册表项:

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

赞赏

- [翻译]对一个安卓应用的逆向 17586

- [翻译]DNS 隧道滥用 10772

- [翻译]Windows本地管理访问和组策略 6461

- [翻译]通过SSL证书来曝出Tor服务的公共IP地址 6236

- [翻译]针对微软活动目录的高级攻击:检测和缓解 7201