WSH RAT是今年6月2日发布的一款新型的RAT恶意软件,是基于VBS的Houdini蠕虫(H-Worm)的最新变种,Houdini蠕虫最初是在2013年开发和传播的,此新型的WSH RAT主要通过恶意URL、MHT和ZIP等多种形式进行网络钓鱼攻击主动分发,主要针对银行客户进行钓鱼攻击,同时开发者以订阅方式进行销售,每月支付50美元的客户可以解锁该工具的所有功能,如下所示:

该RAT会盗取受害者的网络浏览器和电子邮件客户端的密码、远程控制目标计算机、上传、下载执行文件以及执行远程脚本和命令等,同时它还具有键盘记录,对抗安全软件等多种功能,参考链接:

(144K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2T1L8r3g2W2M7r3W2F1k6$3y4G2L8i4m8#2N6r3g2J5i4K6u0W2j5$3!0E0i4K6u0r3L8X3g2%4M7#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0r3L8X3g2%4i4K6u0V1N6%4y4Z5i4K6u0V1M7X3q4@1i4K6u0V1L8h3q4D9N6$3q4J5k6g2)9J5k6s2c8S2M7X3N6W2N6s2y4Q4x3X3c8T1j5h3&6C8i4K6u0V1j5%4g2K6N6r3!0E0k6i4u0K6i4K6u0V1N6$3W2@1K9q4)9J5k6r3E0W2P5h3I4G2k6$3N6W2M7Y4y4Q4x3V1k6Q4x3U0V1`.

近日安全研究人员近日发现了一个Jar的恶意程序,如下所示:

笔者对此样本进行了详细分析,发现它应该是WSH RAT的最新变种样本,说明已经有黑产团伙通过购买WSH RAT恶意软件发起网络攻击行为了

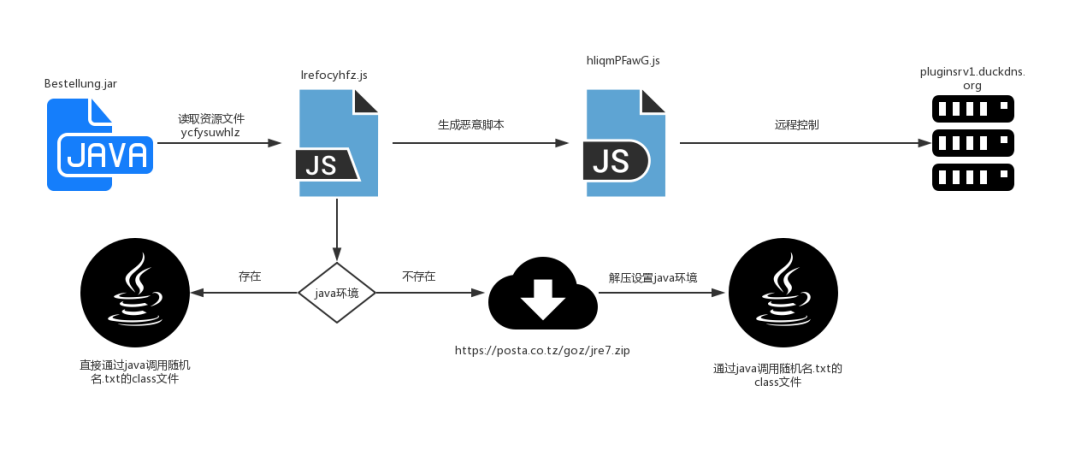

WSH RAT样本为一个Jar包的恶意程序,执行流程,如下所示:

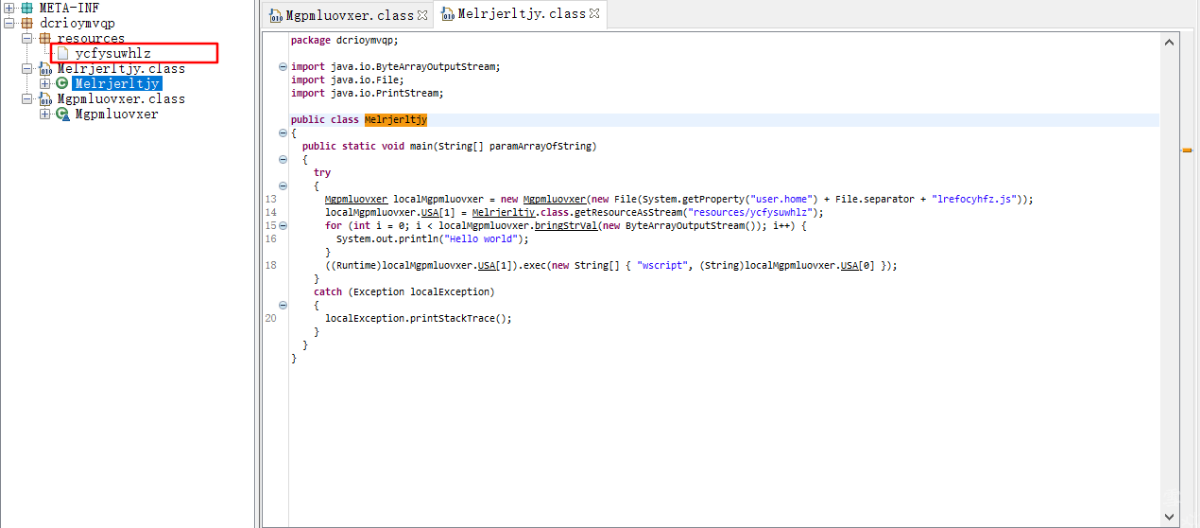

对Jar RAT样本进行详细分析,如下所示:

1.主程序jar包,读取资源文件ycfysuwhlz,然后生成lrefocyhfz.js恶意脚本文件,如下所示:

恶意服务器C&C地址:pluginsrv1.duckdns.org,端口:7756

恶意脚本hliqmPFawG.js

1.设置注册表自启动项,并拷贝自身到相应的目录,如下所示:

返回的指令操作,如下所示:

1.断开连接、重启、关机、远程CMD执行、安装SDK,如下所示:

通过java程序调用生成的class文件[随机名].txt

1.分析[随机名].txt的文件结构,如下所示:

VT网站上的各种引擎对这个恶意样本的检出率并不高,只有15款引擎能检测出此RAT样本

此样本的IOC信息,各情报厂商可以自查一下

MD5:95014878404D850502BA546A0FEB3CFC

C&C地址:pluginsrv1.duckdns.org

端口:7756

WSH RAT是一款新型的RAT恶意软件,它会释放各种模块,并通过远程控制对受害者机器下发各种指令,执行相应的操作,目前发现它主要针对银行客户进行攻击,未来会不会在全球爆发,需要持续的关注

欢迎关注微信公众号:安全分析与研究

安全的路很长,贵在坚持......

该RAT会盗取受害者的网络浏览器和电子邮件客户端的密码、远程控制目标计算机、上传、下载执行文件以及执行远程脚本和命令等,同时它还具有键盘记录,对抗安全软件等多种功能,参考链接:

(144K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2T1L8r3g2W2M7r3W2F1k6$3y4G2L8i4m8#2N6r3g2J5i4K6u0W2j5$3!0E0i4K6u0r3L8X3g2%4M7#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0r3L8X3g2%4i4K6u0V1N6%4y4Z5i4K6u0V1M7X3q4@1i4K6u0V1L8h3q4D9N6$3q4J5k6g2)9J5k6s2c8S2M7X3N6W2N6s2y4Q4x3X3c8T1j5h3&6C8i4K6u0V1j5%4g2K6N6r3!0E0k6i4u0K6i4K6u0V1N6$3W2@1K9q4)9J5k6r3E0W2P5h3I4G2k6$3N6W2M7Y4y4Q4x3V1k6Q4x3U0V1`.

近日安全研究人员近日发现了一个Jar的恶意程序,如下所示:

笔者对此样本进行了详细分析,发现它应该是WSH RAT的最新变种样本,说明已经有黑产团伙通过购买WSH RAT恶意软件发起网络攻击行为了

WSH RAT样本为一个Jar包的恶意程序,执行流程,如下所示:

运行Jar RAT程序,如下所示:

进程相关的信息,如下所示:

执行完之后,执行hliqmPFawG.js恶意脚本,进程信息,如下所示:

通过java程序调用class文件[随机文件名].txt,进程信息,如下所示:

执行之后,从服务器端返回指令,执行键盘记录操作,然后上传用户主机相关信息和键盘记录信息到远程服务器,如下所示:

对Jar RAT样本进行详细分析,如下所示:

1.主程序jar包,读取资源文件ycfysuwhlz,然后生成lrefocyhfz.js恶意脚本文件,如下所示:

2.生成的lrefocyhfz.js脚本,内容如下所示:

3.lrefocyhfz.js脚本通过下面的代码解密前面的字符串,如下所示:

4.解密之后的脚本,内容如下所示:

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课