一、概述

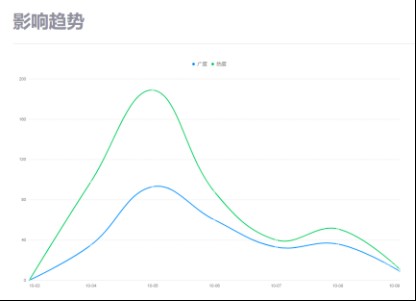

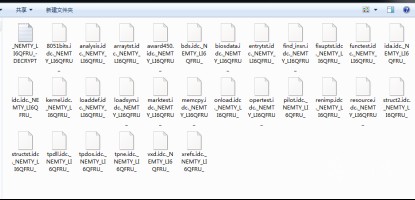

腾讯安全御见威胁情报中心监测到NEMTY勒索病毒v1.6变种在国庆期间的感染量有明显上升,NEMTY勒索病毒出现于今年8月,该病毒早期版本加密文件完成后会添加NEMTY扩展后缀,也因此得名。NEMTY 1.6变种病毒加密文件完成后会添加“._NEMTY_random_7个随机字符”扩展名后缀,由于该病毒由于近期在国内感染有明显上涨趋势,被加密破坏的文件暂无法解密,我们提醒各企业提高警惕。

NEMTY病毒在国内主要依靠垃圾邮件,RIG EK(网页挂马漏洞利用工具包)传播,最新1.6版本较老本版病毒除增加少量病毒环境判断条件外,对其文件加密算法,密钥生成算法进行了更新。从该变种的感染数据看,国庆期间有明显上升。

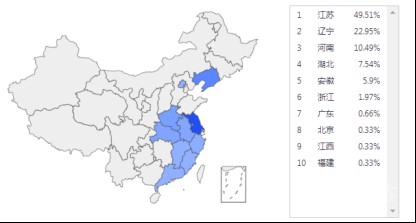

主要受害地区为江苏、辽宁、河南等省。

NEMTY勒索病毒v1.6变种的主要特点:

1.会检查感染痕迹,已被感染的系统,不会二次感染;

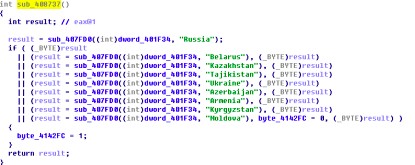

2.病毒有感染白名单国家,俄罗斯、白俄罗斯、乌克兰及多个中亚国家不感染;

3.病毒加密文件前会结束若干个数据库软件、Office程序的进程,停止相关服务,使加密文件时避免文件锁定而中止;

4.病毒会添加计划任务来自动运行;

5.加密白名单中的文件或文件夹不会被加密;

6.病毒会删除磁盘卷影信息,避免用户通过这些信息恢复数据;

7.被加密的文件后辍为_NEMTY_randome_7位随机字符串_

二、详细分析

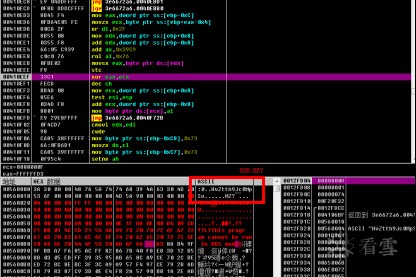

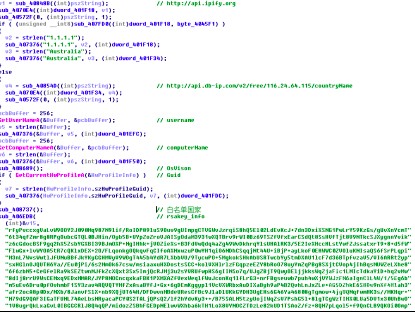

NEMTY勒索病毒v1.6变种外壳程序在内存中解密出勒索payload进一步执行,外壳最终解密方式为使用硬编码的字串循环异或

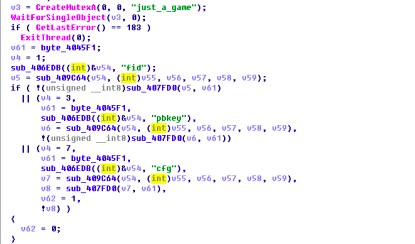

病毒运行后首先检查自身互斥体,注册表信息,当机器已经被感染过,则不再进行二次感染,使用互斥体为just_a_game

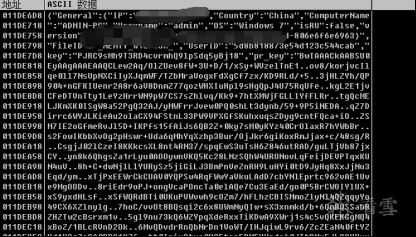

随后获取感染环境ip,国家,用户名,机器名,系统版本,GUID,解密出硬编码的rsa公钥信息,硬盘信息,加密扩展后缀信息等然后上报。在此过程中,会对当前感染的国家进白名单判定,以便在后续加密过程中对白名单国家进行放行,过程中涉及的大部分字串以Base64+RC4加密存放。

ip获取接口:

73aK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6h3W2H3K9h3k6&6i4K6u0W2L8%4u0Y4

国家获取接口:

9a1K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6h3c8T1i4K6u0V1K9i4m8Q4x3X3g2U0L8$3#2Q4x3V1k6$3x3W2)9J5c8X3k6J5k6h3g2Q4x3V1k6^5P5s2S2Q4x3X3g2^5P5s2S2Q4x3X3g2^5P5s2S2Q4x3X3g2^5P5s2S2Q4x3V1k6U0L8%4g2F1N6s2u0&6e0X3q4E0k6b7`.`.

信息上报接口:

82eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6F1k6h3#2@1P5g2)9J5k6h3S2C8i4K6u0r3M7s2g2T1L8r3W2U0i4K6u0r3k6$3q4@1k6g2)9K6c8X3c8S2N6r3q4Q4x3@1b7`.

白名单国家列表:

Russia(俄罗斯)、Belarus(白俄罗斯)、Kazakhstan(哈萨克斯坦)、Tajikistan(塔吉克斯坦)、Ukraine(乌克兰)、Azerbaijan(阿塞拜疆)、Armenia(亚美利亚)、Kyrgyzstan(吉尔吉斯坦)、Moldova(摩尔多瓦)

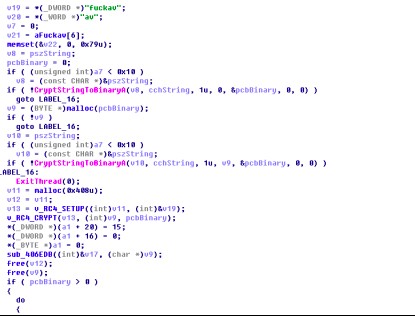

病毒执行过程中使用到的部分字串使用Base64解码+RC4解密,RC4-KEY:fuckav。

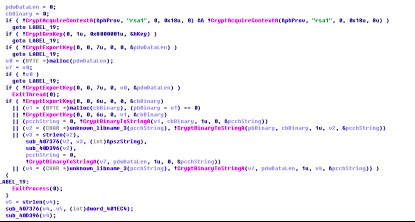

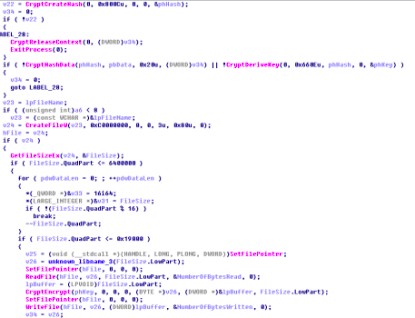

病毒加密前会在本地生成rsa密钥对,随后会将生成的公钥和硬编码的rsa公钥一同导入,硬编码公钥用于加密本地生成的rsa密钥信息,AES文件加密密钥将被本地生成的rsa公钥加密。

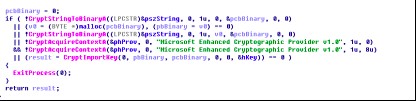

加密文件前结束进程名中包含以下关键字的进程:

Sql

Winword

Wordpad

Outlook

Thunderbird

Oracle

Excel

Onenote

Virtualboxvm

Node

QBW32

WBGX

Teams

Flow

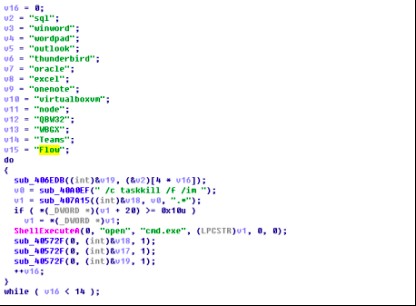

停止以下相关服务:

DbxSvc

OracleXETNSListener

OracleServiceXE

AcrSch2Svc

AcronisAgent

Apache2.4

SQLWriter

MSSQL$SQLEXPRESS

MSSQLServerADHelper100

MongoDB

SQLAgent$SQLEXPRESS

SQLBrowser

CobianBackup11

cbVSCService11

QBCFMontorService

QBVSS

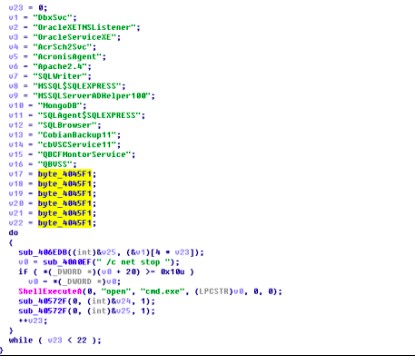

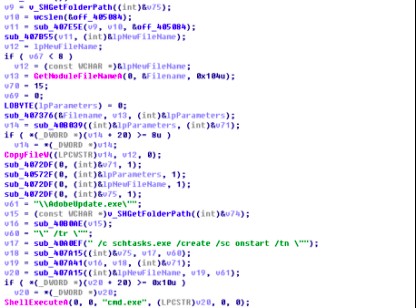

将自身拷贝至user目录并设置计划任务

删除卷影信息

加密前避开以下白名单文件、目录

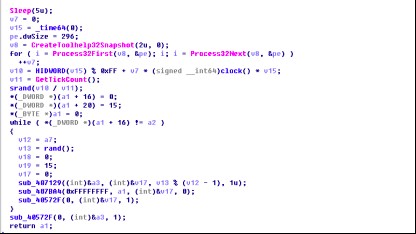

1.6版本变种主要更新了密钥生成算法,较老版本相比新增了获取当前进程数进行随机干扰

1.6版本文件加密使用AES-ECB进行加密,加密使用WinCryptAPI,密钥为生成的0x20字节的随机值计算sha256所得。

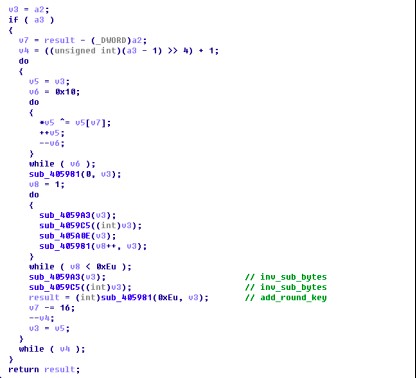

老版本密钥生成算法相对简单,文件加密使用修改过的AES-CBC模式,Key全局生成1次,IV对每个文件单独生成。

文件被加密后被添加_NEMTY_randome随机扩展后缀

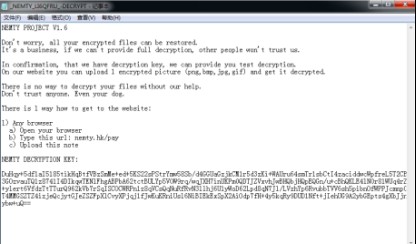

生成加密扩展名_NEMTY_random_-DECRYPT.txt的勒索说明文档,文档标题可看出病毒已更新至v1.6版本。

三、安全建议

企业用户针对该病毒的重点防御措施:

1.该病毒主要通过垃圾邮件和网页挂马传播,需要企业用户小心处理电子邮件。及时升级操作系统补丁,避免因浏览器漏洞而导致网页挂马攻击发生;

2. 对重要文件和数据(数据库等数据)进行定期非本地备份,普通终端电脑可以使用腾讯御点终端管理系统及腾讯电脑管家内置的文档守护者备份数据。

企业用户通用的防病毒措施:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆;

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问;

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理;

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器;

5、教育终端用户谨慎下载陌生邮件附件,若非必要,应禁止启用Office宏代码。

6、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

7、建议全网安装御点终端安全管理系统(78bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2!0n7c8g2!0m8x3g2!0q4y4#2)9^5x3W2!0n7z5g2!0q4y4#2!0n7b7W2)9^5z5q4!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4g2)9^5y4g2!0n7y4#2!0q4y4g2!0m8y4q4)9^5y4#2!0q4y4#2!0n7b7W2)9^5z5q4!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4W2)9&6c8q4)9^5x3q4!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4g2)9^5c8W2)9^5b7g2!0q4y4#2!0m8c8q4)9&6y4W2!0q4y4#2)9&6y4g2!0m8y4g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4y4#2!0m8c8q4)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4W2)9&6y4W2!0n7z5g2!0q4y4q4!0n7c8q4)9^5c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4g2)9^5b7g2)9&6c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4g2!0n7z5q4!0m8c8g2!0q4y4g2)9^5b7g2!0m8z5g2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4z5q4)9^5x3q4)9^5y4g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4z5g2)9&6c8q4!0m8x3W2!0q4y4q4!0n7b7g2)9^5y4W2!0q4z5q4!0m8y4#2!0m8x3#2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2)9^5y4W2)9^5y4g2!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2)9^5b7g2!0n7y4W2!0q4y4g2)9^5y4W2!0n7y4g2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4q4!0n7c8W2)9&6c8q4!0q4y4W2)9^5b7g2!0m8y4q4!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4x3#2)9^5x3q4)9^5x3R3`.`.

个人用户:

1、勿随意打开陌生邮件,关闭Office执行宏代码;

2、使用腾讯电脑管家拦截病毒。

3、打开电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患;

IOCs

MD5:

3e6672a68447e4e7c297e4dd7171b906

6c05aa998d0523f2855769bd30b2d0d1

[培训]科锐逆向工程师培训第53期2025年7月8日开班!