对rootfs.img解包修改

修改

setsid cttyhack setuidgid 0 /bin/sh 获得root权限,来获取/proc/kallsyms的信息

重新打包脚本:

调试时通过cat /sys/module/core/sections/.text获取驱动加载的基地址

本题获取命令如下:

/ # grep 0 /sys/module/mod/sections/.text

0xffffffffc0000000

在gdb调试时,add-symbol-file core.ko addr对基地址进行加载可调试

从bzImage中提取vmlinux,提取脚本如下:

9c3K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6@1L8%4u0$3j5h3I4V1M7#2)9J5c8X3I4A6L8Y4g2^5i4K6u0r3j5X3I4G2j5W2)9J5c8X3#2S2M7%4c8W2M7W2)9J5c8Y4y4U0M7X3W2H3N6s2y4Q4x3V1k6W2P5s2c8J5j5h3y4@1i4K6u0V1N6X3#2D9K9h3&6#2P5l9`.`.

./extract-vmlinux ./bzImage > vmlinux

fcntl系统调用可以用来对已打开的文件描述符进行各种控制操作以改变已打开文件的的各种属性

头文件为:

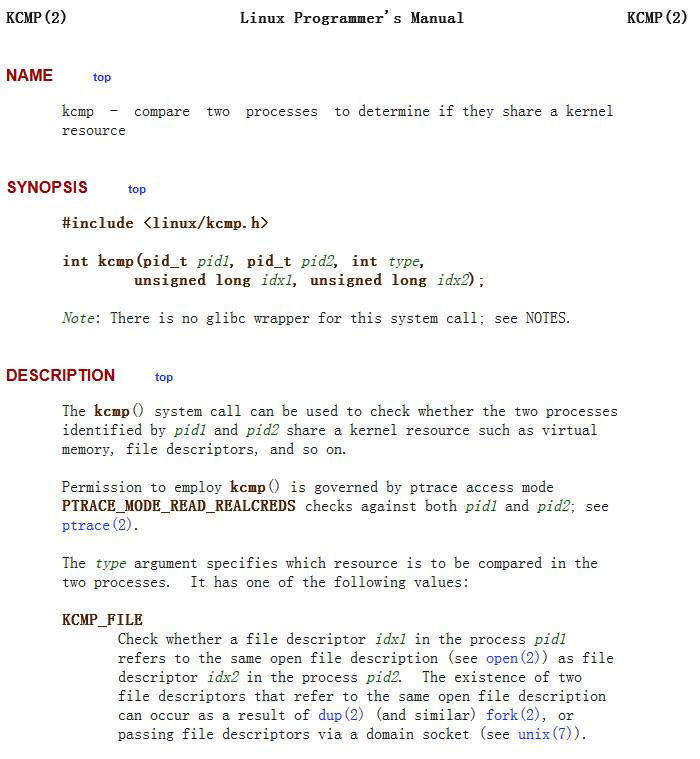

kcmp检查两个进程的对应的文件描述符idx1和idx2是否指向同一个文件,相同返回0。

参考链接:0bbK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2U0L8X3u0D9L8$3N6K6i4K6u0W2j5$3!0E0i4K6u0r3P5Y4S2U0x3X3#2S2L8W2)9J5c8Y4m8Q4x3V1j5%4y4U0b7&6x3U0b7H3i4K6u0W2K9s2c8E0L8l9`.`.

通过mmap指定私有匿名映射,不会立即分配这块内存,在实际访问这块内存才会通过userfaultfd进行分配操作

fget()函数会调用 fget_unlocked(),获取struct file的文件描述符fd,并对引用计数f_count加1。

file 结构定义(sys/sys/file.h):

漏洞点在于box_set 函数:

关闭设备的大体流程

sys_close()->filp_close()->fput()->fput()->release(),所以调用fput函数会调用到 fput()函数,减少对文件的引用计数

在执行[2] 前调用了check_encfile,如果encfile->f_op != &encBox_fops条件成立,将会调用fput函数,所以一共调用了两次fput,引用计数f_count减少2,导致uaf漏洞。要满足该判断条件,只需要文件块不是由box_create分配出来的就行。

利用方式借鉴于Project Zero的ca9K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1N6h3N6K6i4K6u0W2j5$3S2J5L8$3#2A6N6h3#2Q4x3X3g2G2M7X3N6Q4x3V1k6H3i4K6u0r3M7s2u0G2K9X3g2U0N6q4)9J5k6s2A6W2M7X3!0Q4x3V1k6A6M7%4y4#2k6i4y4Q4x3V1k6V1k6i4c8S2K9h3I4Q4x3@1k6A6k6q4)9K6c8o6R3H3z5l9`.`.

(CVE-2016-4557)

[1]处调用set_box函数,由于fd_3是由box_new申请得到,所以encfile->f_op = &encBox_fops,不进行fput操作。

iov = init_userfaltfd()函数返回的是MAP_ANONYMOUS属性的页地址,访问时会触发缺页错误。

通过ssize_t writev(int fd, const struct iovec *iov, int iovcnt);函数将iov地址上的内容写入uaf_fd对应的文件中。

函数调用链如下:writev->do_writev->vfs_writev->do_readv_writev

在vfs_writev函数中对文件的可写权限进行了判断,此时uaf_fd对应/home/user/ll文件,可通过判断。(正常/etc/passwd普通用户是不可写的)

在判断可写权限和执行写操作之间的窗口就是我们的条件竞争窗口。我们可以通过userfaultfd来对该竞争窗口进行攻击,达到暂停执行写操作的效果,延长攻击窗口。

在调用do_readv_writev时,会先将调用import_iovec函数从用户层复制iovec结构,之后再进行写操作。因为访问了用户层内存,所以触发了缺页错误,进入userfaltfd处理流程,在流程中执行pwn()函数触发漏洞,将uaf_fd指向/etc/passwd文件,并且通过ioctl(uffd, UFFDIO_COPY, &uffdio_copy)操作给iov地址上写入payload。

最后执行写操作,将iov上的内容写入/etc/passwd。

触发double-fput,形成UAF漏洞的过程如下:

[1]处file->private_data为[0]处赋值的4,对fd_4文件描述符进行操作,引用计数先增1,后触发漏洞连续减去两次,此时fd_4的文件引用计数为1。通过dup2函数使得fd_6也指向fd_4文件,引用计数此时为2。[2]处调用set_box,触发漏洞,先增1,变成3后,又连续两次减去1,变成1。最后利用close函数令引用计数清零,此时文件块属于释放状态,但uaf_fd仍指向该文件块。

在exp中插桩输出调试信息:

调试信息如下:

后续的操作就是通过不断地open("/etc/passwd"),利用kcmp系统调用进行比较,判断是否申请到了之前释放的文件块。如果成功申请到,此时uaf_fd就指向了/etc/passwd文件,可以通过操作uaf_fd对/etc/passwd进行操作。

b57K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4i4K6u0W2j5X3V1H3M7#2)9J5k6h3W2F1i4K6u0r3x3U0l9I4z5g2)9J5c8U0p5H3i4K6u0r3x3e0q4Q4x3V1k6b7N6$3&6Q4x3V1k6w2k6i4u0F1k6h3I4Q4x3X3c8q4P5s2m8D9L8$3W2@1j5i4c8A6L8$3&6Q4x3V1k6H3N6$3&6T1L8%4S2Q4y4h3k6E0k6q4)9J5c8R3`.`.

ce7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6k6h3y4X3j5i4g2D9N6q4)9J5k6s2y4W2j5%4g2J5K9i4c8&6i4K6u0W2j5$3!0E0i4K6u0r3j5X3I4G2k6#2)9J5c8V1k6J5k6h3g2n7f1@1c8Q4x3X3c8e0b7g2)9J5k6o6p5&6x3o6u0Q4x3X3g2X3k6q4)9J5k6h3S2@1L8h3H3`.

fadK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6J5N6i4S2U0L8$3&6Q4x3X3g2G2M7X3N6Q4x3X3g2S2N6g2)9J5c8X3q4K6M7$3g2@1M7#2)9J5c8U0t1H3x3e0k6Q4x3V1k6K6L8r3W2V1k6i4y4Q4x3V1k6J5N6i4S2U0L8$3^5J5x3o6p5$3i4K6u0V1g2X3W2@1j5h3I4&6i4K6u0W2M7r3c8X3

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2019-11-18 14:40

被笔墨编辑

,原因: