-

-

[原创]南充茶坊笔记

-

发表于:

2019-12-9 09:25

5417

-

这道题么打出来,最近几天出去了,发现看雪工作号wp已经帖出,看了下算法,厉害...:

https://bbs.pediy.com/thread-256272.htm

后续分析我就中断了,但是笔记还是发出来留一下:

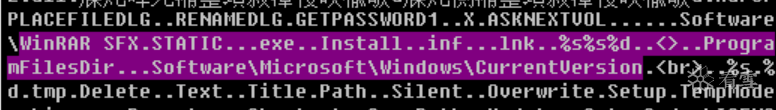

南充是个好地方,茶坊更是好生不错,虽然没去过,但闻三月刚好。双击后就已知在其它路径下执行了CM.exe,但是还是想分析一下主程序,要不作者就白写了:

![]()

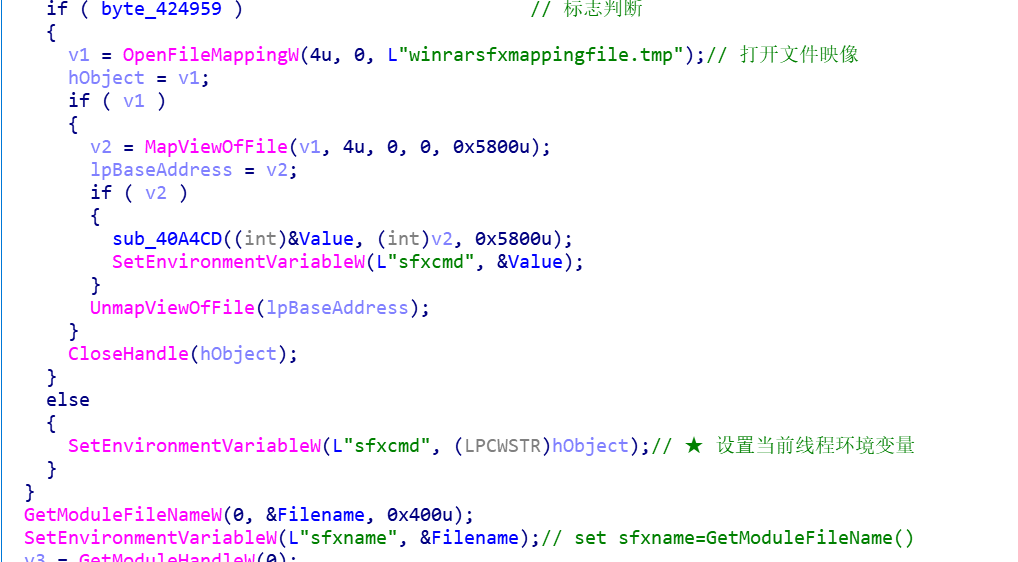

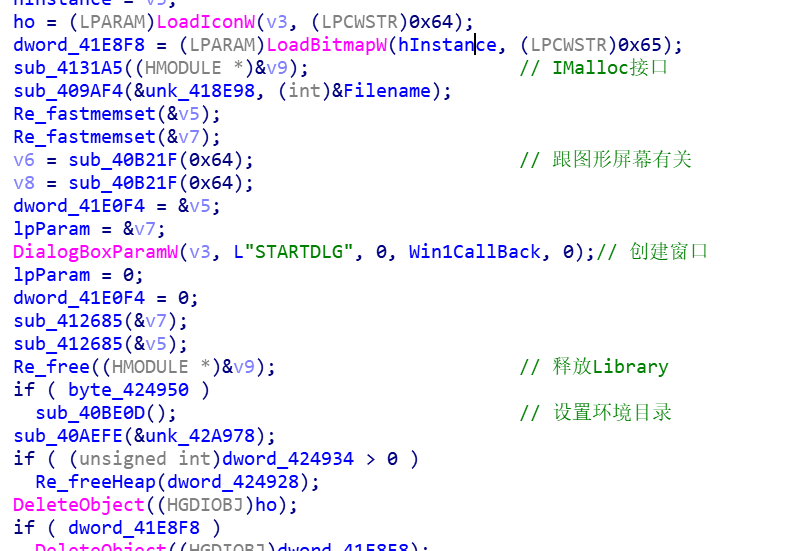

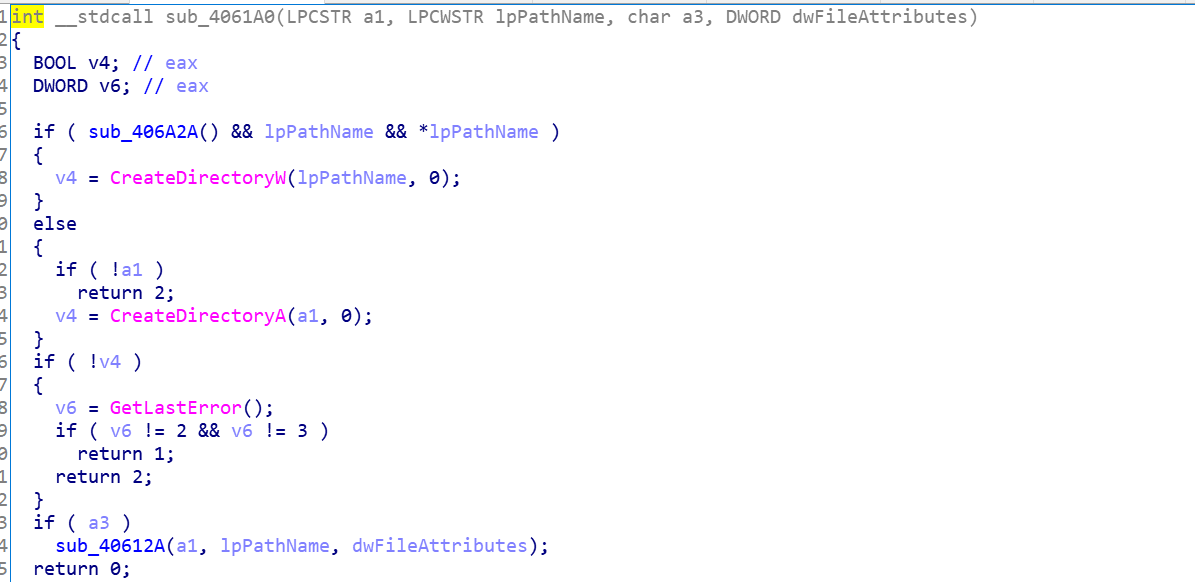

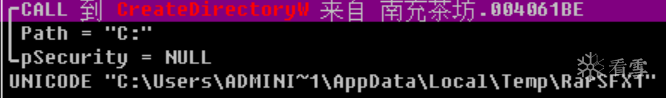

创建RarSFX0:

![]()

![]()

WinRAR 解压方式:

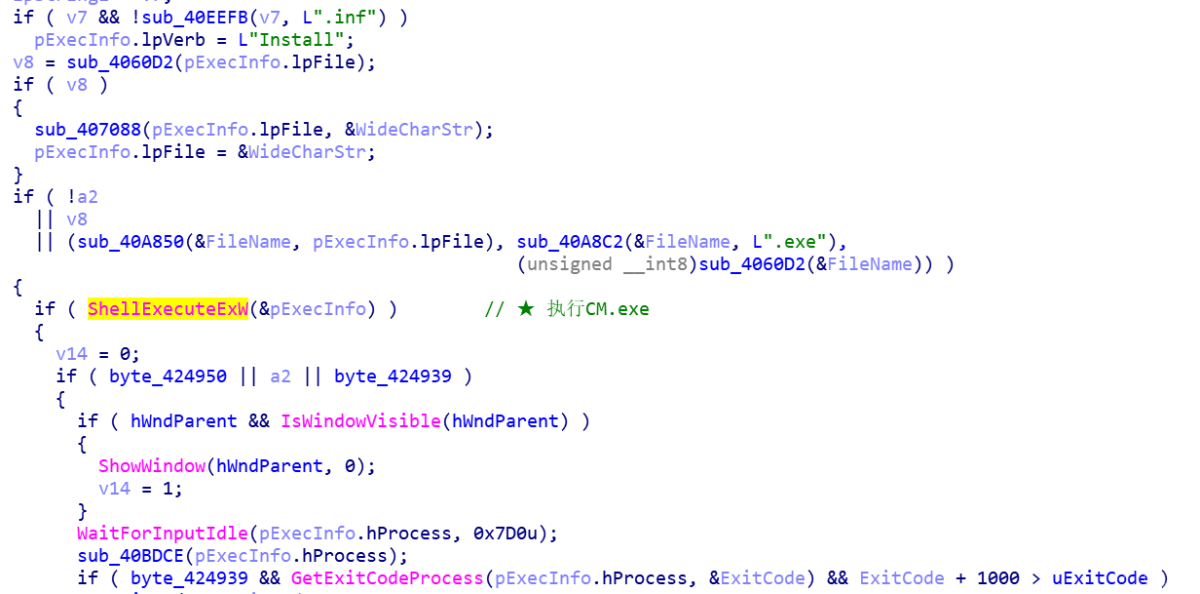

ShellExecuteExW执行了CM.exe:

![]()

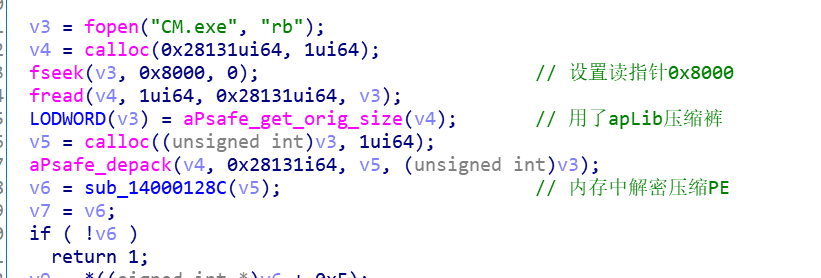

压缩壳展开:

![]()

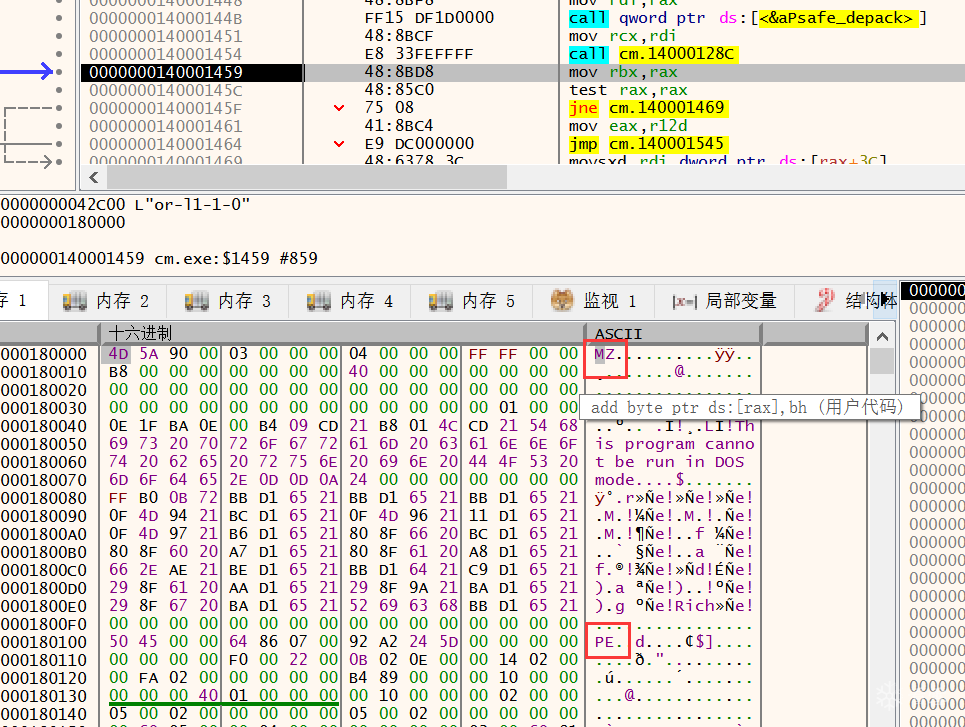

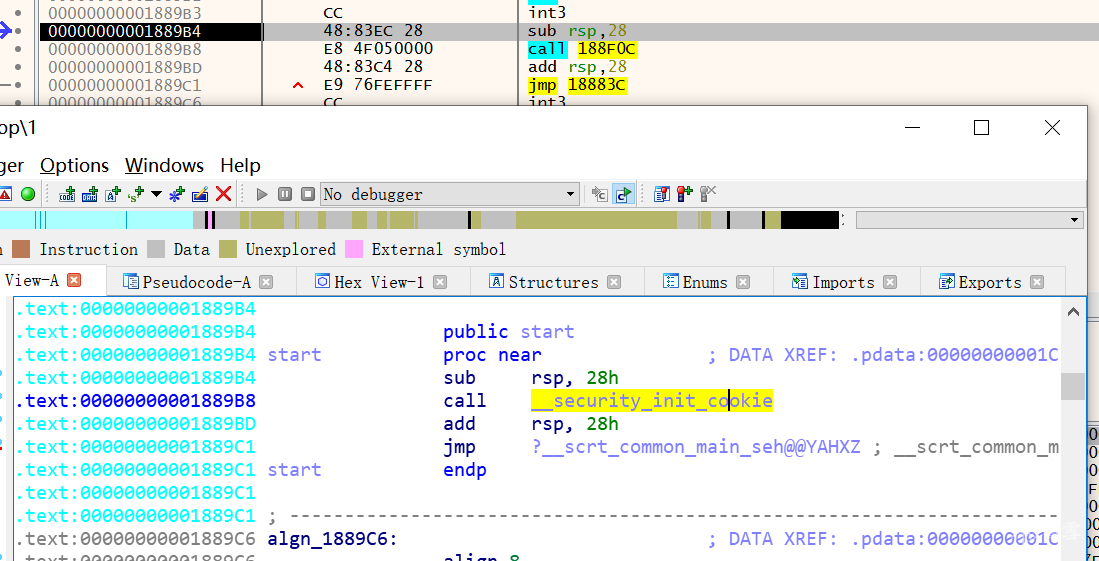

第一阶段解压PE:

![]()

![]()

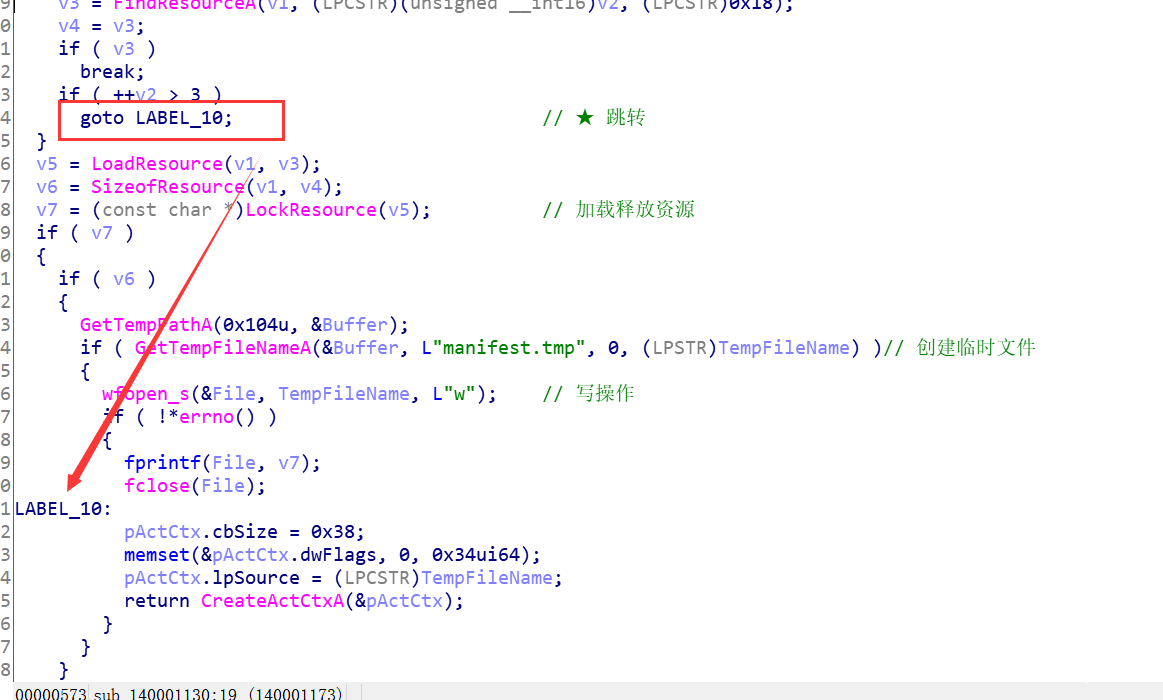

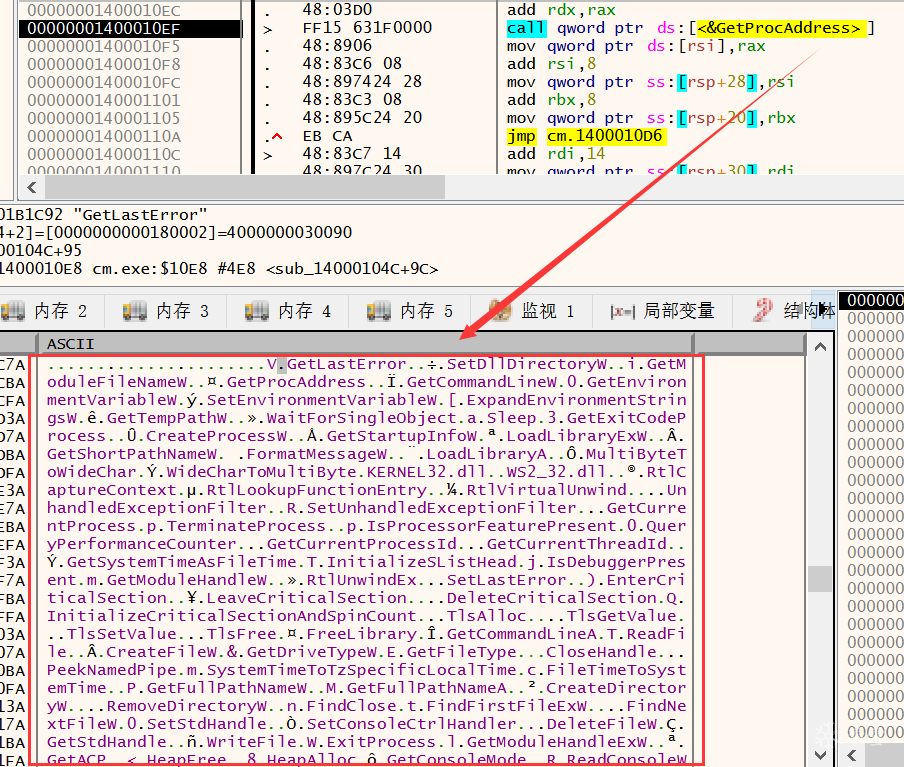

加载IAT:

![]()

![]()

PE DUMP:

![]()

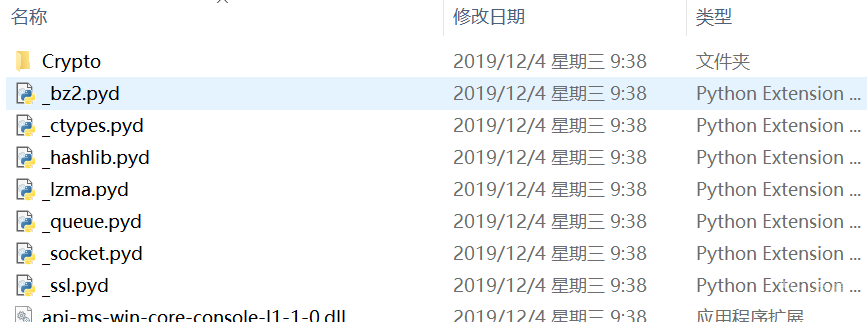

动态跟踪后,释放了Python静态编译库,不知所然:

![]()

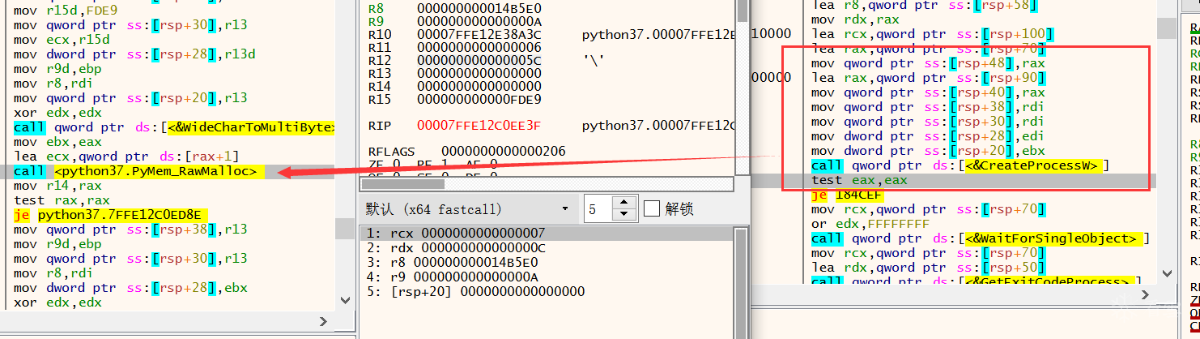

一路到CreateProcess(),创建新进程附加新CM.exe,有意思的是全是Python模块进行调用:

![]()

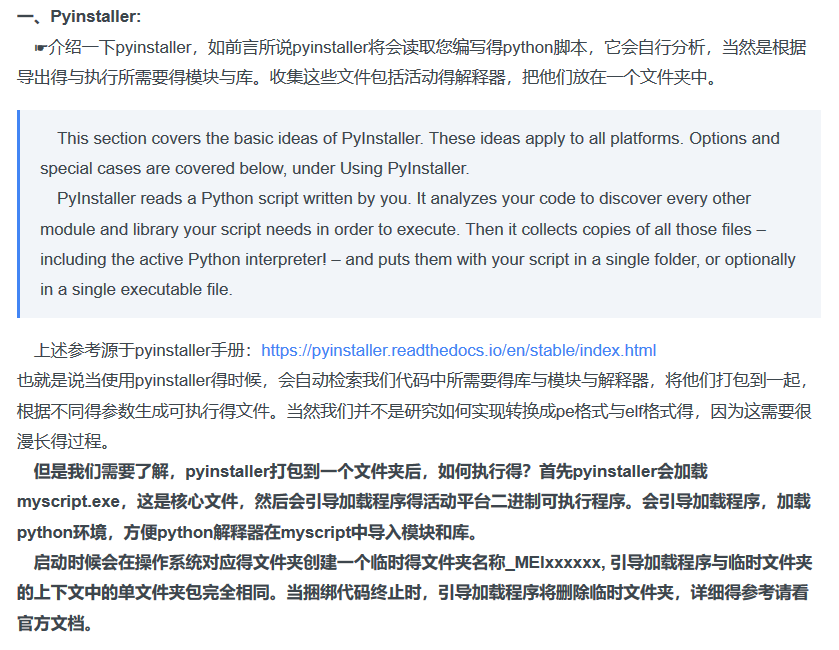

综合上述有两种可能,C++调用Python,第二种Python打包成exe(pyinstaller以前分析Xbash恶意软件,恰好分析过Xbash恶意软件,学习过pyinstaller跨平台恶意代码),程序在Temp下释放的静态Py环境,_MEIXXXX则是最好的证明。

贴一下原来写的博客,介绍一下pyinstaller:

![]()

pyc提取:2f0K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6H3P5h3W2F1M7%4c8S2L8r3I4W2M7W2)9J5c8Y4m8&6K9h3&6K6N6r3q4D9L8r3g2J5i4K6u0r3j5X3I4G2j5W2)9J5c8X3c8W2N6X3g2D9L8%4m8Q4x3V1k6b7P5f1W2F1M7%4c8S2L8r3I4W2M7W2)9J5c8Y4g2@1K9h3I4K6i4K6u0r3j5$3I4A6N6i4c8A6L8s2y4Q4x3V1k6S2M7X3y4Z5K9i4k6W2i4K6g2X3N6X3W2W2N6$3g2J5i4K6u0W2M7s2V1`.

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2019-12-9 09:30

被一半人生编辑

,原因: