一、概述

近日,腾讯安全威胁情报中心接收到多起勒索病毒反馈,经排查,攻击者均为通过弱口令爆破方式入侵,最终在被攻击机器内投毒。由于部分被攻陷企业内网多台机器使用同一口令,一度导致局域网内多台重要系统被病毒加密。现在正值全民抗疫的关键阶段,很多政企机构采用远程办公,黑客利用RDP弱密码爆破攻击传播勒索病毒的行为,除了数据可能被加密,服务器被入侵,也存在信息泄露风险,对政企单位的网络安全构成严重威胁。

回顾近期这些活跃的利用爆破弱口令攻击的勒索病毒家族,主要包括GlobeImposter-HAPPY*CHOOSE系列,Crysis-海盗系列,Medusalocker-ReadInstructions系列,GarrantyDecrypt-马王系列。为防止全民抗疫期间,各企业远程办公遭遇勒索病毒趁火打劫,我们提醒各政企机构网管提高警惕,严防勒索病毒通过爆破弱口令的方式入侵。

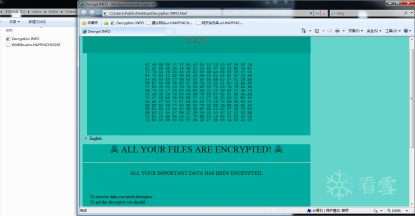

1.GlobeImposter-HAPPY*CHOOSE系列

MD5:926f2f03e9eb01dc9fe65ab49ced96fe

GlobeImposter-HAPPY*CHOOSE系列主要变化为,会修改后缀作为HAPPY*CHOOSE格式,勒索信不再使用此前使用的exe弹窗格式,猜测此项变动原因为exe格式更容易被安全软件拦截查杀,导致用户侧无法直观看到勒索信,致使勒索流程共同困难,故改为使用了新样式的名为Decryption Info.html的勒索说明文档。

参考资料:

《GlobeImposter攻破某域控制器,局域网内横向扩散致企业损失惨重》

7f1K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8V1@1%4N6q4g2%4z5p5g2Q4y4h3k6I4M7%4q4w2y4@1S2^5e0i4W2^5f1K6N6k6N6H3`.`.

网管可使用腾讯电脑管家或腾讯安全T-Sec终端安全管理系统(腾讯御点)查杀病毒,也可参考以下步骤手动清除:

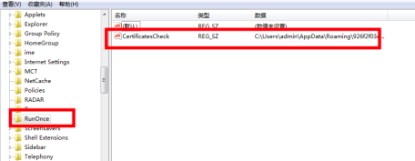

清理注册表以下位置数据及其对应路径下文件:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce\CertificatesCheck

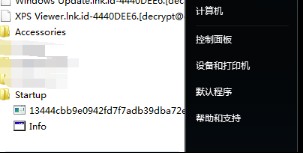

2.Crysis-海盗系列

MD5:13444cbb9e0942fd7f7adb39dba72e54

Crysis弃用了其使用多时的老版本勒索弹窗,改为使用海盗骷髅弹窗信件,勒索方式依然为使用指定邮箱,该病毒攻击者通常使用多种密码抓取工具,攻击成功后持续在内网进行爆破攻击扩散感染。

参考资料:

《Crysis勒索病毒利用RDP爆破攻击加剧》

536K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8V1f1^5x3e0q4F1z5r3N6D9K9g2N6u0M7q4u0S2M7o6g2Q4y4h3k6o6k6s2k6T1N6H3`.`.

网管可使用腾讯电脑管家或腾讯安全T-Sec终端安全管理系统(腾讯御点)查杀病毒,也可参考以下步骤手动清除:

清除启动目录中的可疑文件,通常名为payload.exe,Info.hta,

同时排查清理AppData\Roaming目录下的可疑文件。

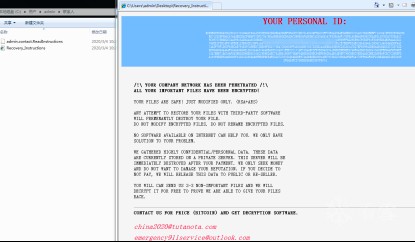

3.Medusalocker-ReadInstructions系列

MD5:ccc6290a1caad9dd709067acfd2bdfc6

Medusalocker勒索病毒加密文件完成后会添加.ReadInstructions扩展后缀,同时留下名为Recovery_Instructions.html扩展后缀,该病毒会创建定时任务,每15分钟执行一次,发现感染该勒索病毒后,在未清理干净病毒情况下,不建议使用移动存储介质对文件进行拷贝,否则可能会致使移动盘内数据同时被加密。

参考资料:

《警惕Medusalocker勒索变种攻击企业,中毒被勒索1比特币》

975K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8V1#2n7k6p5I4G2P5g2t1I4d9X3q4K9P5s2y4%4d9X3g2k6i4K6u0V1d9o6t1$3k6H3`.`.

网管可使用腾讯电脑管家或腾讯安全T-Sec终端安全管理系统(腾讯御点)查杀病毒,也可参考以下步骤手动清除:

清除计划任务svhost启动项,以及Roaming目录下的svhost.exe

4.GarrantyDecrypt-马王系列

MD5:337cdd6d89e93362c8223fb8810dec2c

GarrantyDecrypt-马王系列较以前版本勒索说明信有些许变动,同时会释放到appdata目录中名为_uninstalling_.png图作勒索壁纸,壁纸显示群马奔腾图,加密文件扩展后缀为.horseleader,该病毒在完成目标文件加密流程后,会执行自删除操作,故染毒环境中通常没有病毒母体。

参考资料:

《近期医疗相关企业需要特别注意防范勒索病毒攻击》

21bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8X3q4x3M7V1!0w2k6@1#2f1x3h3#2Y4e0@1N6d9f1r3j5^5g2f1u0U0x3Y4M7`.

二、攻击分析

观察众多遭勒索病毒攻击企业,排查后多为被攻击者通过RDP爆破方式后远程投毒,同时攻击者通常还试图以被攻击机器为跳板机,在内网持续渗透以扩大战果。例如下图中机器被攻击沦陷时间为2020.2.25约6时,于6:44时机器内被投递勒索病毒,系统数据遭受病毒加密。

查看系统日志,可知系统在2020.2.24日已经开始遭受到大量弱口令爆破攻击,爆破过程长达数十个小时,最终机器被攻陷。

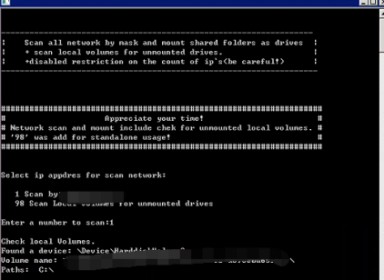

排查机器内环境,同时还在机器内检出了攻击者使用的密码抓取工具,内网扫描嗅探工具,攻击者企图使用mimikztz抓取本地机器登录口令后尝试继续对局域网内其它机器进行爆破攻击。而在多数情况下,攻击者也并不局限于使用一种密码抓取工具,以往我们观察到的勒索现场,攻击者就使用了数十款密码抓取工具(包括mimikztz本地口令抓取,各主流类浏览器密码抓取,邮箱密码抓取,RDP,VNC登录口令抓取等工具),这也极大提高了其内网再次发起攻击的成功率。

参考资料:

《Geerban勒索病毒正在爆破传播,还用了数十款密码抓取工具》

f49K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8W2m8d9N6X3y4Y4d9g2y4q4P5h3A6W2K9K6m8^5K9o6q4y4g2K6f1H3f1i4M7`.

三、安全建议

目前正值全民抗疫的关键时期,网络黑产趁火打劫,会给相关单位造成严重影响,腾讯安全专家建议相关企业参考以下方案加固信息系统,避免遭遇勒索病毒攻击。

企业用户:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、教育终端用户谨慎下载陌生邮件附件,若非必要,应禁止启用Office宏代码。

7、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

8、建议企业用户全网安装腾讯T-Sec终端安全管理系统防御病毒攻击(a1cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4z5q4)9^5y4g2!0n7c8g2!0q4z5q4!0m8c8g2!0m8c8W2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4c8Q4x3X3c8e0k6h3y4Q4c8e0N6Q4b7V1u0Q4z5o6S2Q4c8e0N6Q4b7f1u0Q4b7f1k6Q4c8e0g2Q4b7f1g2Q4z5o6W2Q4c8e0g2Q4z5o6g2Q4b7e0S2Q4c8e0N6Q4b7f1g2Q4b7e0q4Q4c8e0N6Q4z5e0m8Q4z5o6k6Q4c8e0N6Q4b7U0y4Q4b7V1u0Q4c8e0N6Q4b7V1u0Q4z5f1k6Q4c8e0g2Q4z5o6g2Q4b7U0N6Q4c8e0g2Q4b7e0c8Q4z5o6N6Q4c8e0N6Q4b7V1u0Q4z5o6S2Q4c8e0N6Q4b7f1u0Q4b7f1k6Q4c8e0k6Q4z5f1c8Q4z5o6m8Q4c8e0k6Q4b7f1k6Q4z5e0u0Q4c8e0N6Q4b7V1u0Q4z5f1k6Q4c8e0c8Q4b7U0S2Q4z5o6m8Q4c8e0N6Q4b7f1g2Q4b7e0q4Q4c8e0k6Q4z5p5g2Q4b7e0N6Q4c8e0y4Q4z5o6m8Q4z5o6q4Q4c8e0c8Q4b7V1k6Q4b7f1g2Q4c8e0g2Q4b7e0c8Q4z5p5c8Q4c8e0k6Q4b7V1y4Q4z5p5k6Q4c8e0k6Q4b7U0c8Q4z5f1g2Q4c8e0N6Q4b7V1u0Q4z5f1k6Q4c8e0c8Q4b7U0S2Q4z5o6m8Q4c8e0N6Q4b7f1g2Q4b7e0q4Q4c8e0k6Q4z5p5g2Q4b7e0N6Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0c8Q4b7V1u0Q4b7e0g2Q4c8e0g2Q4z5p5k6Q4z5p5q4Q4c8e0N6Q4b7f1c8Q4z5e0k6Q4c8e0N6Q4z5e0g2Q4b7e0g2Q4c8e0N6Q4b7f1g2Q4b7e0q4Q4c8e0k6Q4z5p5g2Q4b7e0N6Q4c8e0N6Q4b7f1c8Q4z5o6W2Q4c8e0g2Q4z5o6g2Q4b7e0S2Q4c8e0k6Q4z5e0k6Q4b7U0W2Q4c8e0c8Q4b7V1c8Q4z5p5c8Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0g2Q4b7f1g2Q4z5o6W2Q4c8e0g2Q4z5o6g2Q4b7e0S2Q4c8e0N6Q4b7f1g2Q4b7e0q4Q4c8e0N6Q4z5e0m8Q4z5o6k6Q4c8e0g2Q4z5p5q4Q4z5f1k6Q4c8e0S2Q4z5o6y4Q4b7V1c8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4z5p5k6Q4b7f1k6Q4c8e0g2Q4b7U0S2Q4b7f1g2Q4c8e0g2Q4z5p5q4Q4b7e0W2Q4c8e0c8Q4b7V1y4Q4z5o6q4Q4c8e0c8Q4b7U0S2Q4z5f1q4Q4c8e0N6Q4b7f1g2Q4b7e0q4Q4c8e0N6Q4z5e0m8Q4z5o6k6Q4c8e0S2Q4z5o6m8Q4z5o6g2Q4c8e0g2Q4z5o6g2Q4b7e0S2Q4c8e0W2Q4z5f1c8Q4b7e0u0Q4c8e0c8Q4b7V1q4Q4z5o6k6Q4c8e0S2Q4b7e0N6Q4b7e0y4Q4c8e0y4Q4z5o6m8Q4z5o6q4Q4c8e0N6Q4b7f1g2Q4b7e0q4Q4c8e0N6Q4z5e0m8Q4z5o6k6Q4c8e0c8Q4b7V1y4Q4z5o6q4Q4c8e0c8Q4b7U0S2Q4z5f1q4Q4c8e0g2Q4z5o6k6Q4z5o6g2Q4c8e0N6Q4b7V1c8Q4z5e0q4Q4c8e0g2Q4b7f1g2Q4z5o6W2Q4c8e0g2Q4z5o6g2Q4b7e0S2Q4c8e0N6Q4z5p5q4Q4b7U0k6Q4c8e0g2Q4z5o6k6Q4b7U0g2Q4c8e0y4Q4z5o6m8Q4z5o6q4Q4c8e0c8Q4b7V1k6Q4z5f1c8Q4c8e0k6Q4z5p5q4Q4b7e0c8Q4c8e0c8Q4b7V1y4Q4z5o6q4Q4c8e0c8Q4b7U0S2Q4z5f1q4Q4c8e0g2Q4b7f1g2Q4z5o6W2Q4c8e0g2Q4z5o6g2Q4b7e0S2Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

个人用户:

1、切勿随意打开陌生邮件附件,强烈建议关闭Office执行宏代码;

2、启用腾讯电脑管家的实时防护功能拦截病毒。

3、打开腾讯电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患

IOCs

MD5:

926f2f03e9eb01dc9fe65ab49ced96fe

13444cbb9e0942fd7f7adb39dba72e54

ccc6290a1caad9dd709067acfd2bdfc6

337cdd6d89e93362c8223fb8810dec2c

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课