-

-

[原创] 2020KCTF 第八题 牛刀小试 wp

-

发表于:

2020-4-30 18:11

7005

-

[原创] 2020KCTF 第八题 牛刀小试 wp

首先打开 9b8K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0b7%4i4K6u0W2x3e0l9J5i4K6u0W2x3U0t1K6i4K6u0W2x3e0N6Q4x3@1p5J5x3K6x3K6i4K6u0r3 ,发现给出了源代码。

这段程序首先读取浏览器上传的文件,这个文件必须是有效的JSON文件,并且对象长度必须是1。接下来校验$arr['data']的长度必须小于等于56,且不能含有一系列特殊符号。针对这个检查,只要让我们的JSON根本不包含data这个key就直接绕过了。最后上传的文件被储存时保留了后缀,所以我们用.php后缀,就能达到代码执行的目的。

本地用来上传文件的up.html:

根据提示flag在根目录,所以第一次上传的文件data.php:

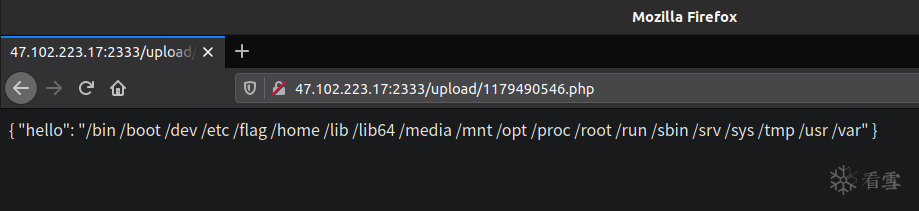

服务器返回:upload/1179490546.php。

访问这个php,得到根目录文件列表:

显然/flag就是flag。第二次上传的文件r.php:

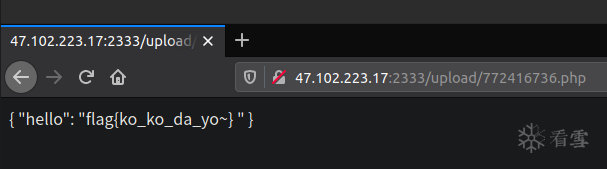

返回:upload/772416736.php

访问这个php,得到flag:

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2020-4-30 20:10

被3352编辑

,原因: