一、背景

近期腾讯安全威胁情报中心检测到网络游戏《魔域》私服传播挖矿木马和远程控制木马。木马首先伪装成游戏保护进程TQAT.exe随着游戏启动而执行,随后释放大灰狼远控木马DhlServer.exe,并利用远控木马的下载执行功能继续下载门罗币挖矿木马ws.exe,腾讯安全威胁情报中心将其命名为MoyuMiner。

大灰狼远控木马安装后会完全控制用户系统,上传用户文件,窃取隐私,在用户电脑下载安装其他木马,利用用户电脑做跳板攻击其他系统。而门罗币挖矿木马运行之后,会增加系统资源消耗,影响游戏软件的流畅运行。

《魔域》是网龙网络控股有限公司研发的大型网络游戏,在外网存在较多私服版本,这些私服版本游戏由于不受官方控制,容易成为病毒木马的传播渠道,截止目前MoyuMiner已感染超过5000台电脑。腾讯电脑管家和腾讯T-Sec终端安全管理系统均可查杀该病毒。

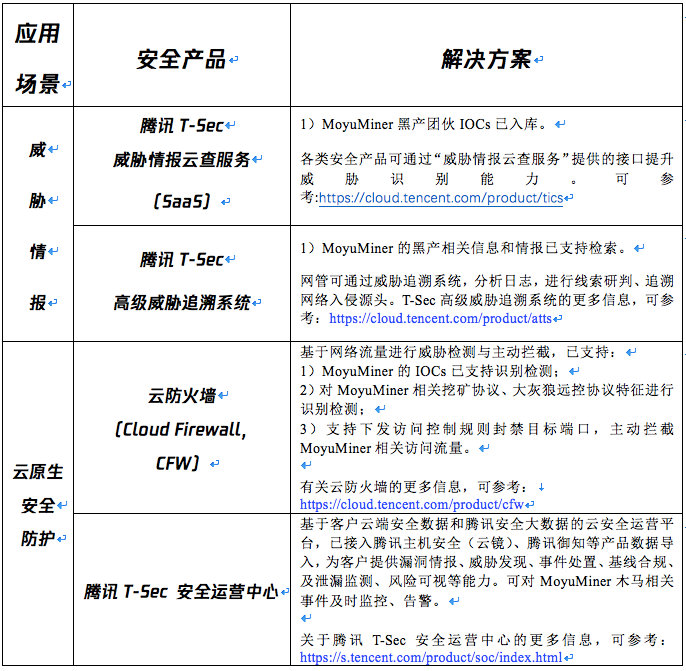

二、解决方案

针对MoyuMiner挖矿木马,腾讯系列安全软件已支持全面检测和拦截,响应清单如下:

三、样本分析

传播大灰狼远控木马的游戏为《魔域》,并且是由私服下载的版本,官网下载的游戏安装包不包含病毒。

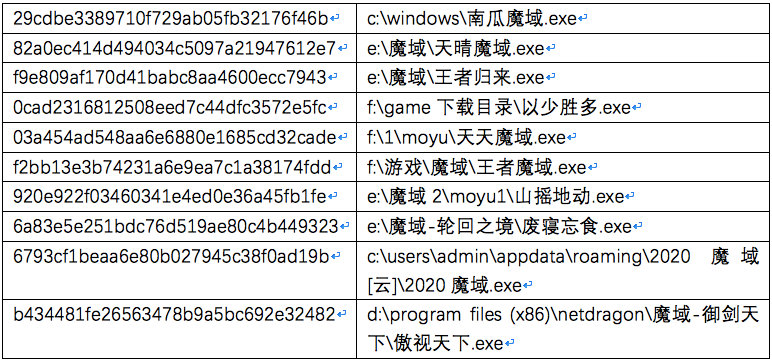

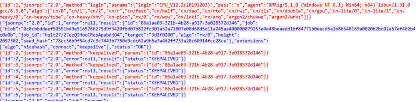

通过溯源分析发现,传播病毒的部分游戏文件md5和文件路径如下:

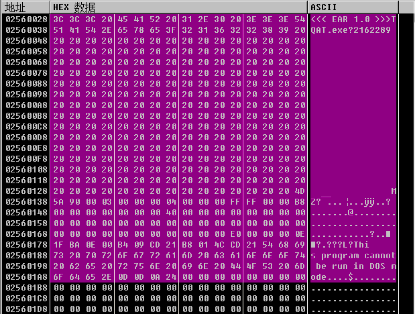

木马伪装成游戏的保护模块C:\Program Files (x86)\NetDragon\魔域-御剑天下\TQAT\TQAT.exe,随着游戏启动而运行。

TQAT.exe拷贝自身到:C:\Users\Administrator\AppData\Roaming\TQAT.exe,然后释放大灰狼远控木马到Temp目录:C:\Users\Administrator\AppData\Local\Temp\DhlServer.exe、

C:\Users\Administrator\AppData\Local\Temp\DHLDAT.exe

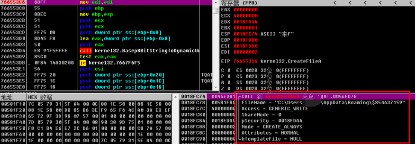

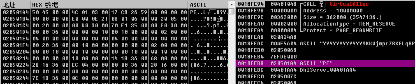

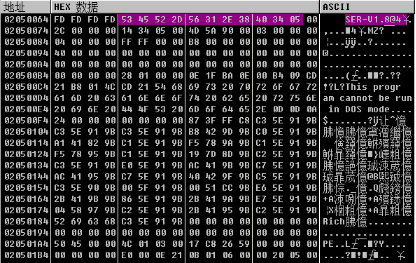

DhlServer.exe申请内存空间,解密出大灰狼DLL文件并通过LoadLibrary加载执行。

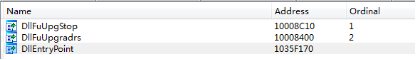

大灰狼DLL具有标记SER-V1.8,导出3个函数:DllFuUpgStop、DllFuUpgradrs、DllEntryPoint供调用。

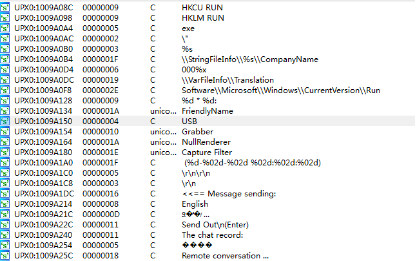

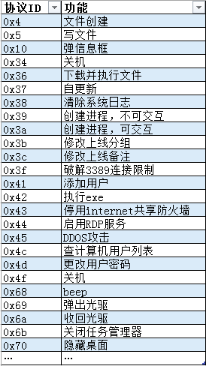

远控木马部分协议字段如下:

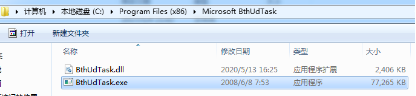

大灰狼远控木马利用下载并执行文件的功能下载挖矿木马母体http[:]//234K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3u0S2K9h3S2W2M7#2)9J5k6h3y4G2L8g2)9K6b7e0R3J5z5o6g2Q4x3V1k6%4M7#2)9J5k6h3g2^5k6b7`.`. ,存放至C:\Windows\SysWOW64\ws.exe。ws.exe运行后释放文件BthUdTask.exe、BthUdTask.dll,BthUdTask.exe通过写入垃圾数据增肥文件大小到超过70兆。

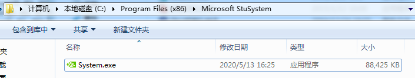

BthUdTask.exe解密BthUdTask.dll得到门罗币矿机程序System.exe,然后连接矿池141.255.164.28:5559挖矿

IOCs

Md5

1a0f5b63b51eb71baa1b3b273edde9c9

a5532e7929a1912826772a0e221ce50f

1b6a3fa139983b69f9205aabe89d6747

418b11efdd38e3329fbb47ef27d64c14

37dff5776986eb5f6bb01c3b1df18557

Domain

fujinzhuang.f3322.net

linbin522.f3322.net

mine.gsbean.com

293K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3u0S2K9h3S2W2M7#2)9J5k6h3y4G2L8b7`.`.

C2

116.202.251.12:8585

114.115.156.39:9624

43.248.188.172:30017

URL

http[:]//45fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3u0S2K9h3S2W2M7#2)9J5k6h3y4G2L8g2)9K6b7e0R3J5z5o6g2Q4x3V1k6%4M7#2)9J5k6h3g2^5k6b7`.`.

http[:]//30aK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3u0S2K9h3S2W2M7#2)9J5k6h3y4G2L8g2)9K6b7e0R3J5z5o6u0Q4x3V1k6U0M7r3q4Q4x3X3g2W2P5r3f1`.

[培训]科锐逆向工程师培训第53期2025年7月8日开班!