-

-

[原创] 纵情文件修复器 修复文件功能逆向重现

-

发表于:

2020-7-11 21:32

4301

-

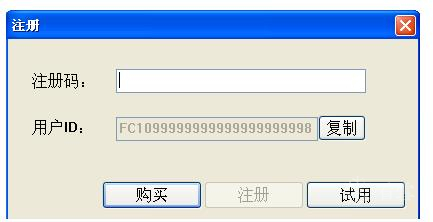

“纵情文件修复”是国内出现的一种新型敲诈者病毒,它感染计算机中的文档、图片、视频等重要资料,在文件名前加入“windows-文件发生意外问题-可修复(严禁修改)-错误代码×××”的字样,致使文件无法正常打开。

受害者被病毒要求下载名为“纵情文件修复器”的软件,并可以试用免费修复一个文件,但如果想批量恢复文件,需要通过微信、QQ等方式向病毒作者发送“用户ID”,并支付费用,换回解密工具的注册码。

以上是我抄的

相关链接:

a26K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1j5Y4y4Q4x3X3f1K6y4U0m8Q4x3X3g2U0L8W2)9J5c8Y4c8Z5M7X3g2S2k6q4)9J5k6o6p5@1z5o6t1#2y4o6j5I4i4K6u0V1x3g2)9J5k6o6q4Q4x3X3g2Z5N6r3#2D9

进入正题,开始分析

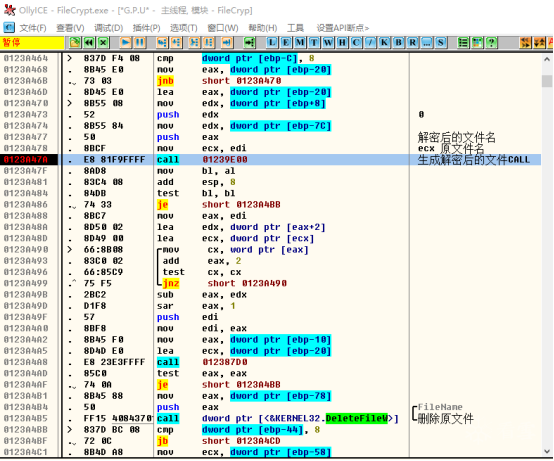

此工具解密后生成解密后的文件后会删除原加密的文件,所以我们在DeleteFileW下断点,栈回溯后分析到了解密文件CALL

CALL的地址是01239E00 ,我们用01239E00 - 01230000(OD里主模块的基址) + 400000

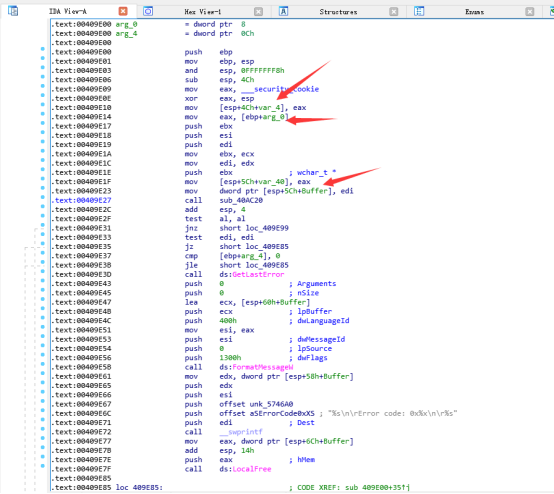

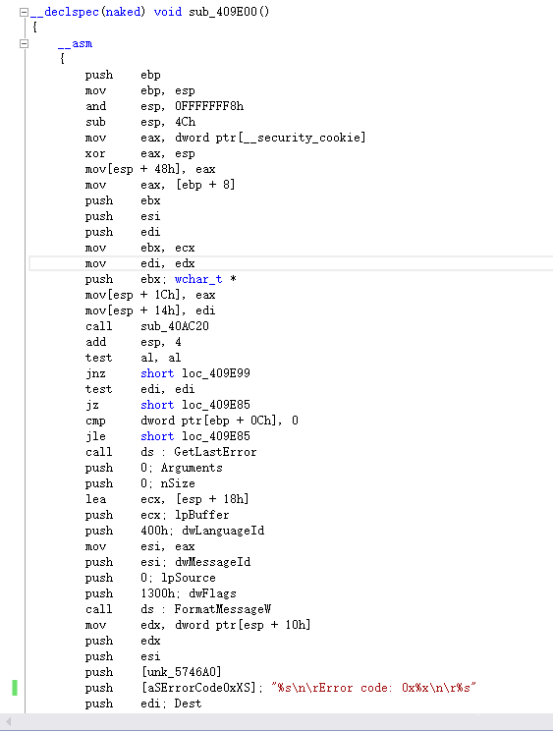

用IDA加载该软件,跳转到地址409E00

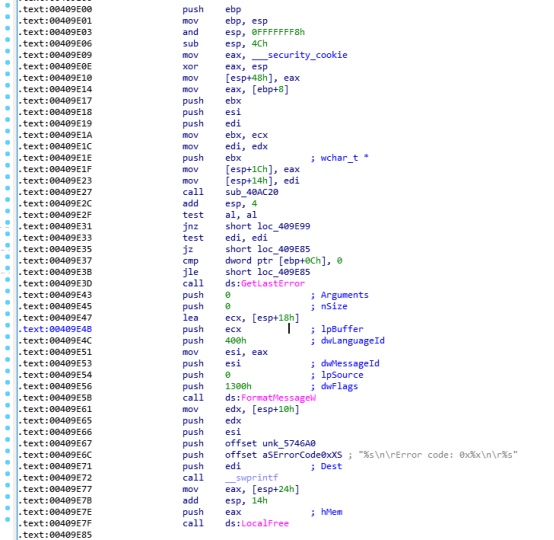

在这些有var,arg的语句上按Q键转换格式,如下图所示

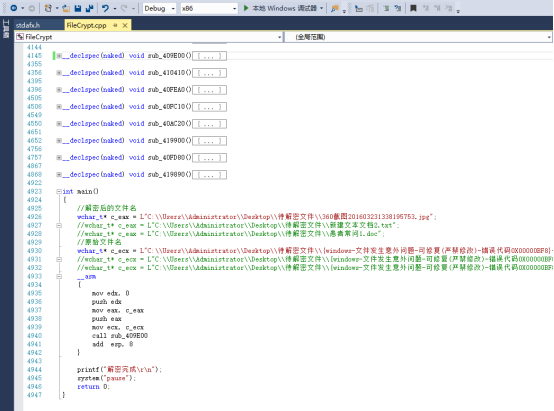

最后用VS创建一个c++控制台项目

把IDA的代码复制进去,写成内联汇编的格式

如图所示:

注:__declspec(naked)是用来告诉编译器函数代码的汇编语言为自己的所写,不需要编译器添加任何汇编代码,通俗说可生成纯汇编。

如果call内还有其他call,就需要继续扣更底层call的代码,注意一定要仔细,不要删错,否则找个错误可能就要半天(不要问我怎么知道的  )

)

最后搞完差不多接近五千行左右的汇编代码

代码和软件在附件里送给大家,有兴趣的可以去研究研究

[培训]科锐逆向工程师培训第53期2025年7月8日开班!