-

-

[原创]Flutter App 逆向思路(一)

-

发表于:

2020-11-28 09:44

19625

-

拿到Flutter app分析,实在是很头疼, 先说说网上能搜到的帖子,原文在这里:

4e9K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4i4K6u0W2N6s2y4@1i4K6u0W2M7$3S2Q4x3V1k6J5k6i4k6W2M7Y4y4W2i4K6u0V1k6h3&6Y4K9h3&6W2k6i4u0A6L8X3N6Q4x3X3c8X3L8s2g2@1N6r3g2J5i4K6u0V1j5i4m8H3M7#2)9J5k6s2m8S2M7Y4c8Q4x3X3b7I4i4K6u0r3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1%4i4K6W2o6i4K6S2n7i4@1f1@1i4@1u0m8i4K6R3$3i4@1f1#2i4@1u0q4i4K6R3^5i4@1f1@1i4@1t1&6i4K6R3#2i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1t1&6i4K6W2r3i4@1f1$3i4K6V1^5i4@1q4r3i4@1f1#2i4K6S2p5i4K6S2m8i4@1f1$3i4K6R3%4i4K6R3J5i4@1f1@1i4@1t1^5i4K6S2p5i4@1f1$3i4K6R3%4i4K6R3J5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1$3i4K6W2p5i4@1p5#2i4@1f1@1i4@1t1^5i4K6R3H3i4@1f1%4i4@1q4r3i4K6R3%4i4@1f1%4i4@1u0r3i4@1u0n7i4@1f1^5i4@1q4r3i4K6V1I4i4@1f1^5i4@1u0r3i4K6R3%4i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1%4i4K6W2m8i4K6R3@1i4@1g2r3i4@1u0o6i4K6S2o6K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6k6h3N6E0k6h3&6@1k6X3q4#2L8s2c8Q4x3X3g2U0L8$3#2Q4x3V1k6S2i4K6u0r3x3e0p5&6x3o6l9H3x3o6l9J5x3U0R3^5z5e0M7J5y4q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9&6c8W2!0n7b7g2!0q4y4W2)9&6b7#2!0m8b7#2!0q4y4q4!0n7z5q4)9^5b7g2!0q4y4g2!0n7x3q4!0n7x3g2!0q4y4W2)9&6z5q4!0m8c8W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5q4!0m8y4W2)9^5x3g2!0q4y4W2)9^5y4#2)9^5x3W2!0q4y4g2)9^5c8g2)9&6c8W2!0q4y4#2)9&6x3q4)9^5y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5q4!0m8y4#2!0m8x3#2!0q4y4g2)9^5y4W2!0n7x3#2k6y4 才可以真正实现逆向,这篇帖子所涉及到的怎么分析这个的,有个别人开源的项目,但是只能用于旧版本的app,后边附上地址。

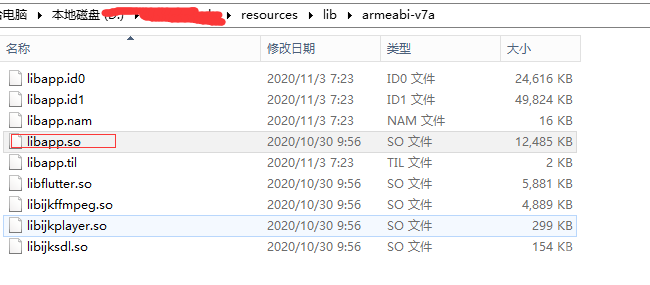

我的思路,拿到样本,jadx 分析出来,找到lib目录,里边有libapp.so ,这无疑就是flutter了,如图:

可以看到,我用IDA 打开过,f5过,看不懂。 放弃了。

1,既然安卓没有办法,我只能从苹果入手,砸壳等,一顿操作猛如虎,等到两个App。

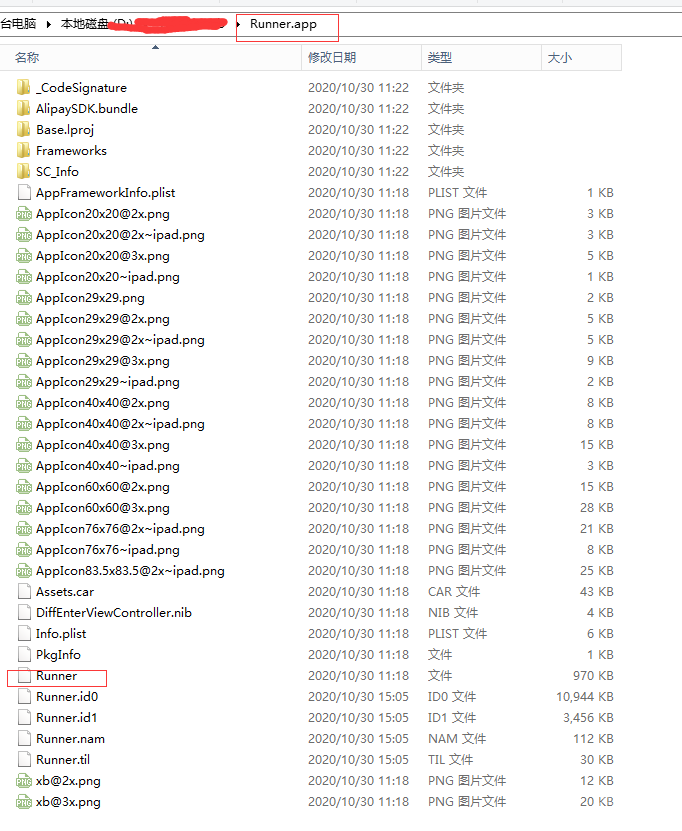

Runner.app 和 BasicApp.app ,不太明白其中道理,望各位看官斧正,lsof -p 看了, 运行的是 runner,runner 的目录如图:

Runner 里边没有什么,找App ,再Framework里边找到了,应该是和安卓对应的。

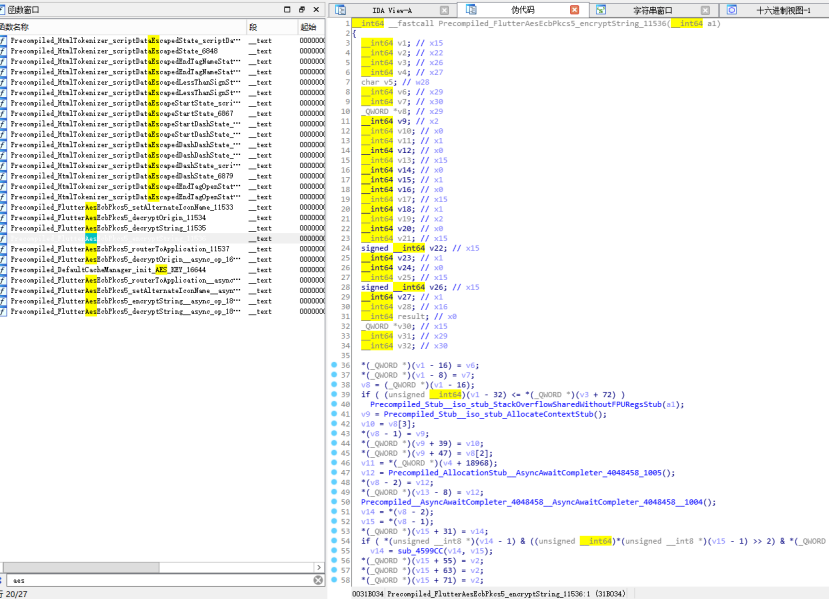

App 分析一番,收获颇丰,如图:

但是Frida hook 的时候发现,send ,console 都是long 型,根本打印不出字符串,只能采取读内存字符串,貌似找到了sign 的key。这算是一种思路。

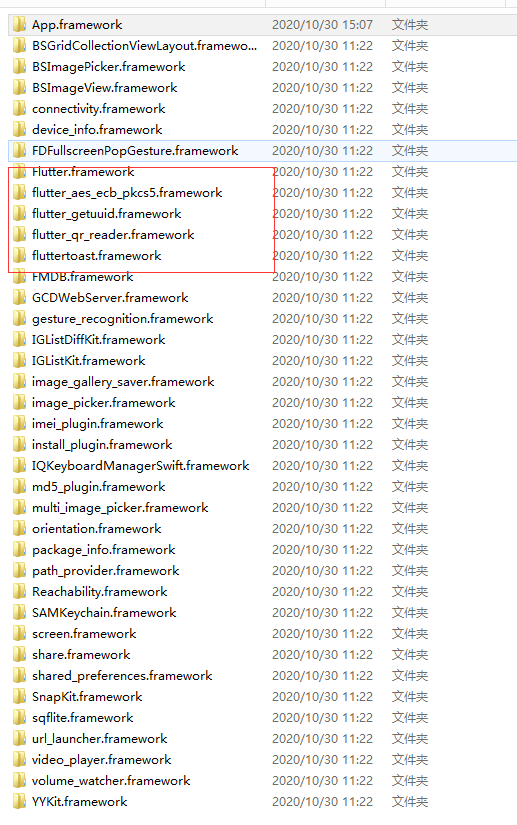

2,继续探索,继续分析 framework 目录,一般分析苹果,必须看看这个目录,如图:

善于利用google,原来这些都是github 的开源框架,后边给出地址,打开这几个开源项目发现 getuuid,这个是获取设备指纹的,原来flutter 的库,本质还是调用安卓的库,或者苹果的库,所以hook 原生的类,可以找到,这是另外一种思路。

附上样本:

d90K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3j5h3&6Q4x3X3g2T1j5h3W2V1N6g2)9J5k6h3y4G2L8g2)9J5c8Y4y4Q4x3V1j5I4h3r3u0H3K9@1!0H3x3%4b7^5x3s2A6F1x3h3g2C8L8f1A6w2K9V1q4a6N6H3`.`. 提取码:ys9v

更多精彩内容关注我的知识星球

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2020-11-29 18:51

被ReverseApp编辑

,原因: