-

-

[原创]2021 KCTF 第三题 统一门派 Writeup

-

发表于: 2021-5-15 20:43 3072

-

访问站点,发现是开源的若依管理系统。

官网地址:cfcK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4u0#2L8%4W2A6i4K6u0W2N6X3W2H3i4K6u0r3

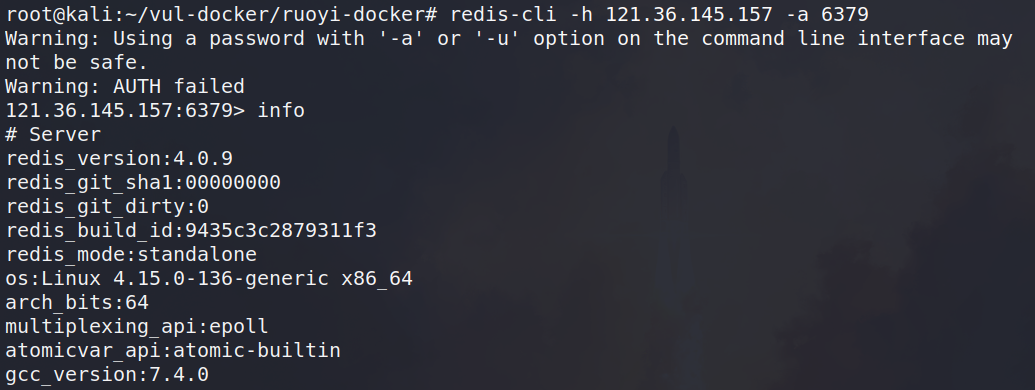

弱口令试了几个,没有结果,扫描了一下端口发现存在6379端口(redis)。

使用redis-cli客户端连接,未授权访问

百度搜索了一下rouyi-vue版本是前后端分离的,采用了Redis,JWT等技术。

其登录请求主体

登录过程中,主要发生了以下几件事:

首先根据uuid获取redis中的验证码并对请求的验证码做验证,如果验证码校验通过,就会对账号密码进行校验。

用户名和密码校验成功,则使用token作为key将用户信息保存到redis中。

使用JWT对token签名并返回给用户。

因为redis可控,所以想着本地搭建一个rouyi系统,登录成功后查看redis中的token信息,并将它复制到靶机中,假设secret密钥是默认的情况下,可以直接用本地生成的JWT签名Authorization登录靶机。

本地docker搭建一个rouyi-vue

最后于 2021-5-17 13:18

被kanxue编辑

,原因:

赞赏

他的文章

赞赏

雪币:

留言: