想起看雪的账号密码了

最近又陆续看到好多自动化挖洞的文章(其实好早以前就有了),趁着周末,也自己手动搭建一个

所需工具

Xray:24cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6U0K9r3q4A6N6r3W2F1i4K6u0r3P5s2u0S2P5g2)9J5c8R3`.`.

Rad:a28K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6U0K9r3q4A6N6r3W2F1i4K6u0r3M7X3q4V1i4K6u0r3

Python:3.7.6

防止自爆(建议:要开科技):你需要一款纸飞机科技或一只猫

本机公网IP 自爆卡车

所以你开科技了吗?虽然不能保证百分百不被溯源,有总比没有好吧

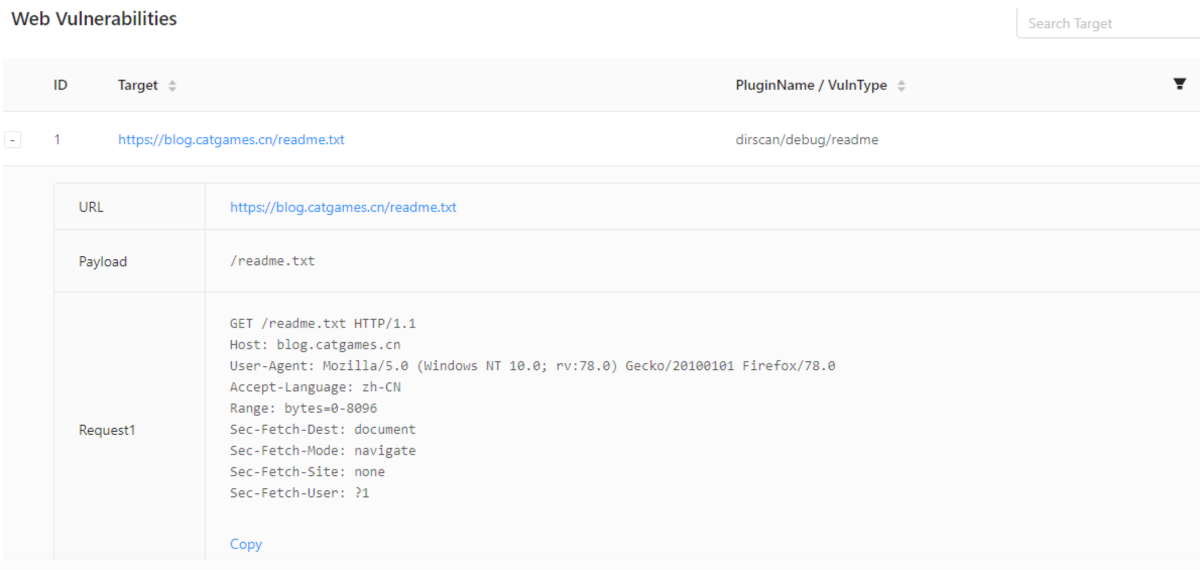

用自己的站点测试

核心代码

ps:本来想弄个多线程的,就写了queue后来试了一下,你线程跑得再快,xray,那边跑得比较慢,跑得快也只会堆积请求,没啥意义,所以还不如慢慢的来。

然后挂着就可以了,网上还有部分教程可以联动burp,我在github搜了一下,由shiro的一些被动插件

shiro被动检测插件:2aeK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6H3L8h3W2S2L8%4N6#2i4K6u0r3b7Y4g2J5M7q4y4Z5K9i4u0G2f1r3q4K6M7$3W2$3k6g2y4U0j5h3^5`.

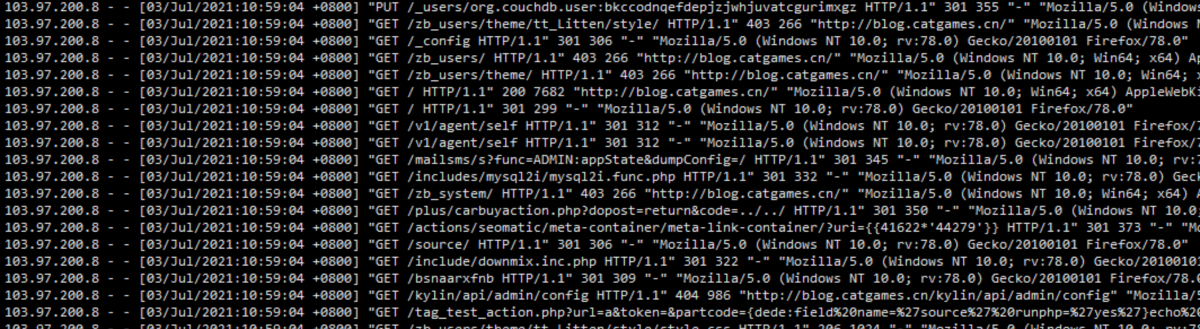

可以看到开始有一些奇怪的日志了,然后只需要挂机运气等着即可

我的github主页:441K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6#2P5X3A6#2

获取脚本:cd7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6g2P5V1A6#2i4K6u0r3g2i4A6v1N6f1q4#2N6r3!0s2k6i4c8h3N6h3I4F1c8X3!0J5h3s2u0S2P5b7`.`.

目前只写了Windows下的,暂时不支持Linux,代码简单,各位大佬可以自行修改(本来就没几行:)

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课