参考链接:03cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2B7K9h3q4F1M7$3S2#2i4K6u0W2j5$3!0E0i4K6u0r3M7q4)9J5c8X3x3K6y4o6V1@1y4K6q4T1k6r3g2X3y4H3`.`.

win10 + MUMU安卓虚拟机

连接mumu虚拟机

获取对应版本frida服务端

下载地址

81bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6X3M7X3W2V1j5g2)9J5c8X3k6J5K9h3c8S2i4K6u0r3M7X3g2D9k6h3q4K6k6i4x3`.

如果是手机的话选择arm64

下载后解压

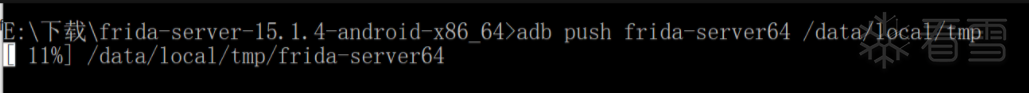

push上服务器

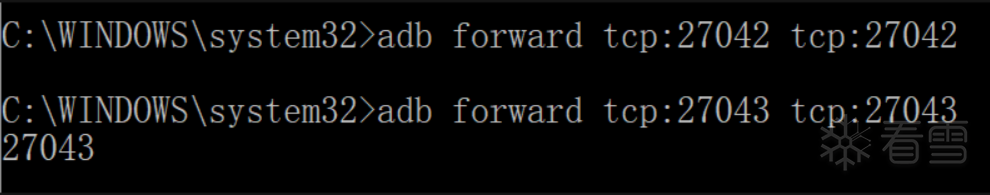

转发端口

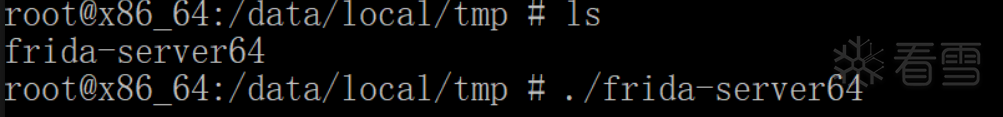

需要chmod 777 firda服务包后运行

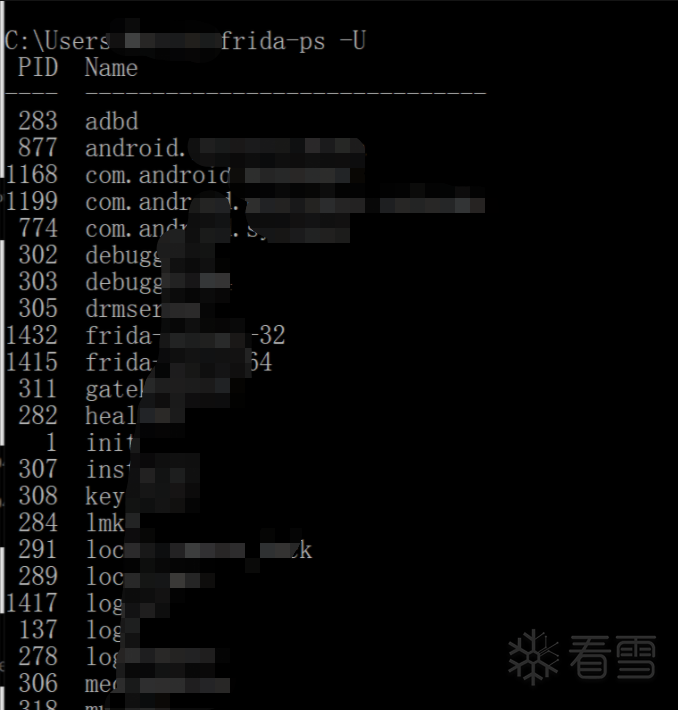

frida正常使用

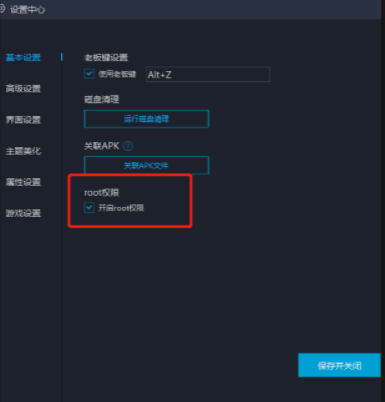

开启root

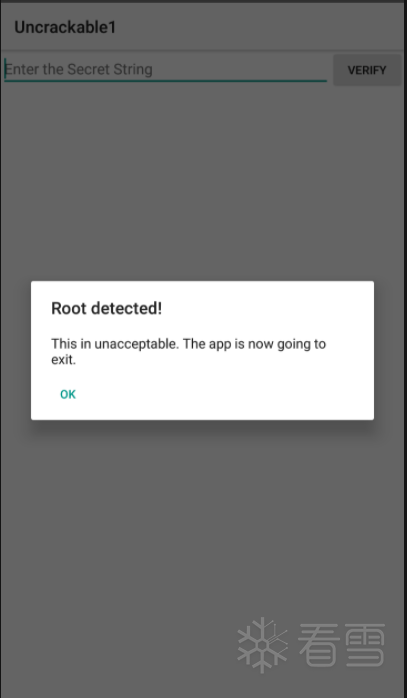

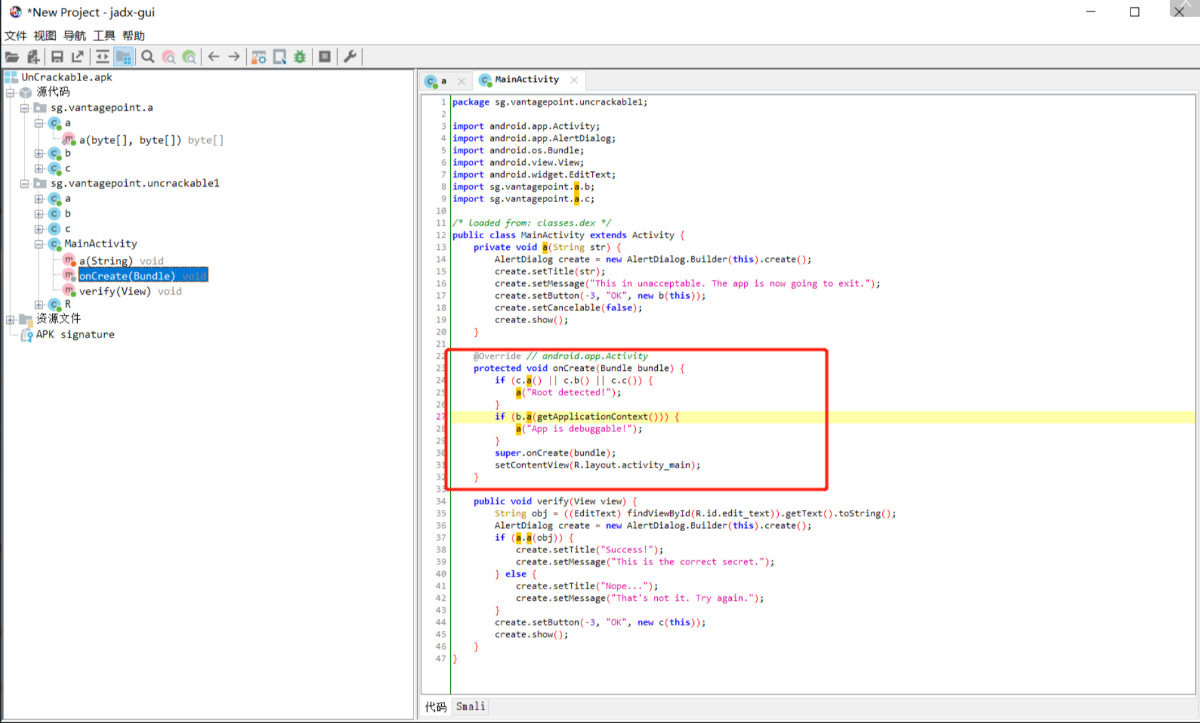

这里检测到root会弹窗闪退。

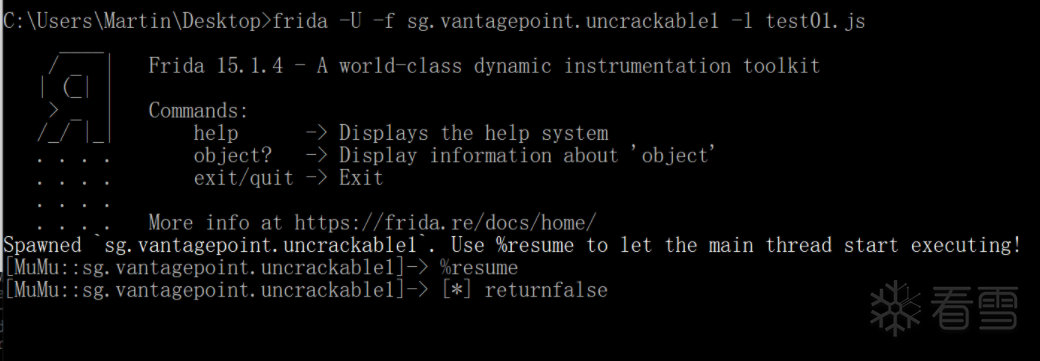

重新加载

%resume

简单的绕过root检测,不会弹窗闪退。

使用jadx(每个人安装位置不一样,也可以写环境变量更方便)

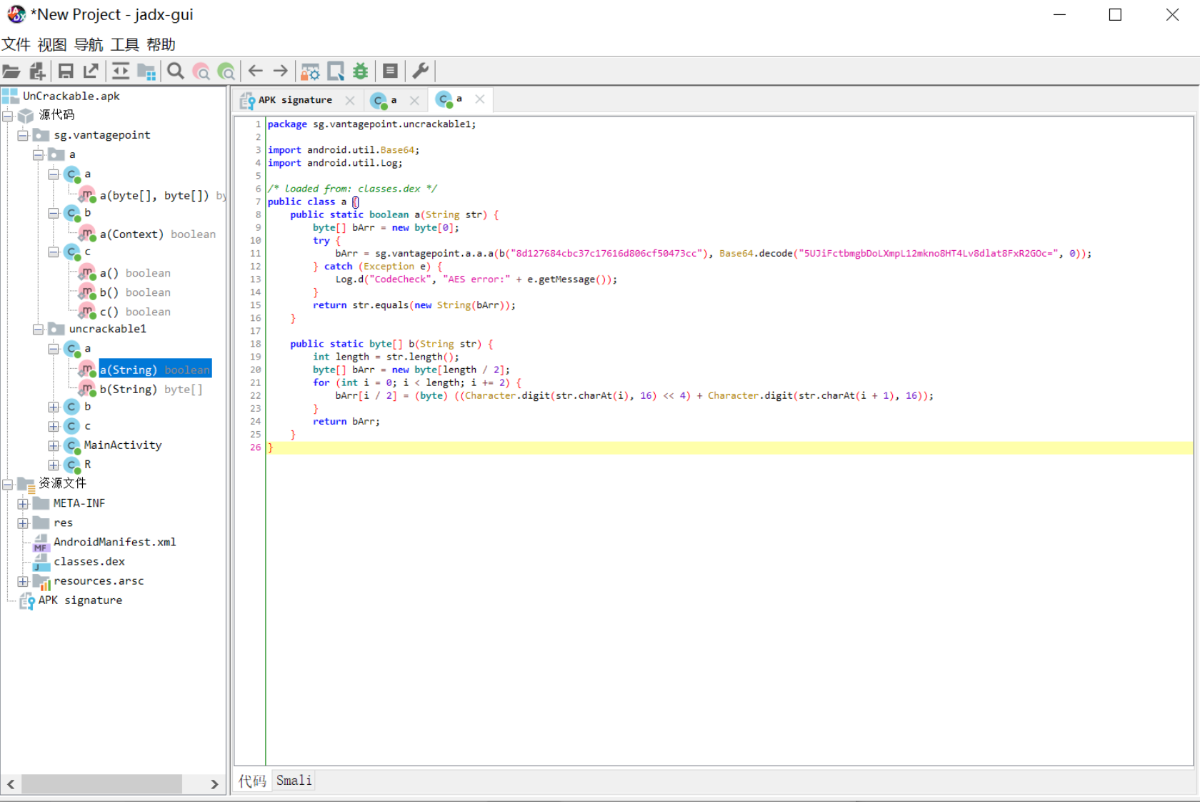

查看反编译源代码(去掉反混淆)

在sg.vantagepoint.uncrackble1 这个类这一hook一个js,修改器运行结果。

简单js代码讲解

将三个返回状态均设置为false,软件正常使用。

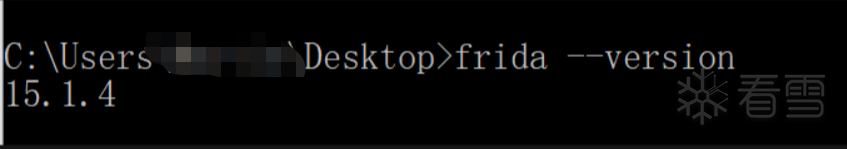

pip3 install frida-tools

frida --version

pip3 install frida-tools

frida --version

adb connect 127.0.0.1:7555

adb shlle

adb connect 127.0.0.1:7555

adb shlle

getprop ro.product.cpu.abi

getprop ro.product.cpu.abi

adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043

adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043

setTimeout(function() {

Java.perform(function() {

var hook = Java.use("sg.vantagepoint.a.c");

var ahook = Java.use("sg.vantagepoint.a.a");

//console.log("[*]: hooking target class");

hook.a.overload().implementation = function() {

return false;

}

hook.b.overload().implementation = function() {

return false;

}

hook.c.overload().implementation = function() {

var revalue = hook.c.overload().call(this);

console.log("[*] return"+revalue);

return false;

}

});

}, 0);

setTimeout(function() {

Java.perform(function() {

var hook = Java.use("sg.vantagepoint.a.c");

var ahook = Java.use("sg.vantagepoint.a.a");

//console.log("[*]: hooking target class");

hook.a.overload().implementation = function() {

return false;

}

hook.b.overload().implementation = function() {

return false;

}

hook.c.overload().implementation = function() {

[培训]科锐逆向工程师培训第53期2025年7月8日开班!